近日,Apache官方发布了安全公告,存在Apache Shiro身份认证绕过漏洞,漏洞编号CVE-2022-32532。

JeecgBoot官方已修复,建议大家尽快升级至Apache Shiro 1.9.1版本。

漏洞描述

Apache Shiro中使用RegexRequestMatcher进行权限配置,并且正则表达式中携带"."时,可通过绕过身份认证,导致身份权限验证失效。

影响范围

Apache Shiro < 1.9.1

修复方案

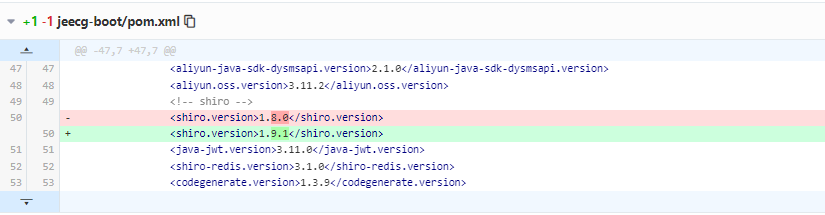

升级jeecg-boot/pom.xml中的shiro版本至1.9.1即可,如下图:

资料参考:

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 全程不用写代码,我用AI程序员写了一个飞机大战

· MongoDB 8.0这个新功能碉堡了,比商业数据库还牛

· 记一次.NET内存居高不下排查解决与启示

· 白话解读 Dapr 1.15:你的「微服务管家」又秀新绝活了

· DeepSeek 开源周回顾「GitHub 热点速览」

2019-07-11 2019年6月份Github上最热门的开源项目排行出炉,一起来看看本月上榜的开源项目

2019-07-11 6月份Github上最热门的Java开源项目!