Radware的安全总结

企业如何发现数据泄露,你知道吗?

跨国企业会密切关注他们采集并共享的数据类型。然而,几乎所有其他企业(46%)都表示,他们遭受了数据泄露。企业平均每年会遭受16.5次数据泄露。多数企业(85%)需要几个小时到几天时间才能发现数据泄露。

在Radware研究受访者看来,数据泄露是最难检测和缓解的攻击。Radware研究表明,企业如果发现了异常检测工具/SIEM、Darknet监控服务、信息被公开泄露、要求赎金等非正常操作,即表明数据被泄露。

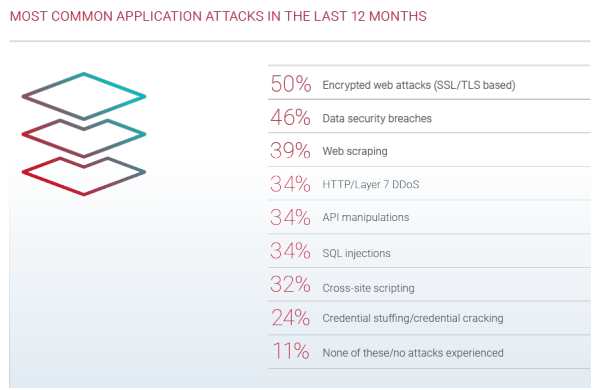

接受调查的人表示,他们对包括数据泄露、机器人程序管理、DDoS缓解、API安全和DevSecOps等在内的各类应用安全挑战的常见趋势很有信心。90%的各地区受访者表示,他们的安全模型能够有效缓解Web应用攻击。针对应用的攻击保持着很高记录,敏感数据的共享也比以往任何时候更多。因此,高管和IT专业人士如何能对他们的应用安全有如此大的信心呢?

当前形势与防护策略相互矛盾

为了了解得更全面,Radware研究了当前的威胁形势以及企业目前采用的防护策略。立即得出了一些互相矛盾的六个结果。

(1)90%的企业遭受了针对应用的攻击;

(2)三分之一的企业与第三方共享敏感数据;

(3)33%的企业允许第三方通过API创建/修改/删除数据;

(4)67%的企业认为黑客可以侵入企业网络;

(5)89%的企业将Web抓取作为针对IP知识产权的重大威胁;

(6)83%的企业会采取奖金计划来查找遗漏的漏洞。

针对应用服务的许多威胁并没有得到很好的解决,这为传统安全方法带来了挑战。与此同时,依赖与多个服务进行大量集成的新兴框架和架构的采用增加了复杂性以及攻击覆盖范围。

当前的威胁现状,黑客持续注入故有技术

去年11月,OWASP发布了新的十大Web应用漏洞列表。黑客们继续使用注入、XSS以及CSRF、RFI/LFI和会话劫持等故有技术来利用这些漏洞,获取对敏感信息的未授权访问。由于攻击均来自可信来源,如CDN、加密流量或系统API以及整合的服务,因此,防护措施也变得越来越复杂。机器人程序表现的像是真实用户,并且可以绕过CAPTCHA、基于IP的检测措施等质询机制,使得保护并优化用户体验变得更加困难。

Web应用安全解决方案必须更加智能,并且可以解决广泛的漏洞利用场景。除了保护应用免受这些常见漏洞的攻击,还必须保护API,缓解DoS攻击,管理机器人程序流量,区分合法的机器人程序(如搜索引擎)和不良机器人程序、Web抓取器等。

●DDoS攻击

63%的企业遭受了针对应用的拒绝服务攻击。DoS攻击通过耗尽应用资源让应用无法运行。缓冲区溢出和HTTP洪水是最常见的DoS攻击类型,这种攻击类型在亚太区更为常见。36%的企业认为,HTTP/L7层DDoS是最难缓解的攻击。一半的企业采用基于速率的方法(如:限制来自某个来源的请求数量或简单地购买基于速率的DDoS防护解决方案),一旦超过阈值,这些方法就会失效,真实用户就无法连接了。

●API攻击

API简化了应用服务的架构和交付,使数字交互成为可能。遗憾的是,API也增加了更多风险和漏洞,成为了黑客入侵网络的后门。通过API,数据可以在HTTP中交换,双方可以接收、处理并共享信息。理论上,第三方能够在应用中插入、修改、删除并检索内容。这也可以作为攻击的入口:62%的受访者不会加密通过API的数据,70%的受访者不要求身份验证,33%的受访者允许第三方执行操作(GET/POST/PUT/DELETE)。

针对API的攻击:39%为非法访问、32%为暴力破解攻击、29%为不规则JSON/XML表达式、38%为协议攻击、31%为拒绝服务、29%为注入攻击。

●机器人程序攻击

良性机器人程序和不良机器人程序的流量都在增长。企业被迫要增加网络容量,并且需要能够精确地区分敌友,从而维持客户体验和安全。令人惊讶的是,98%的企业声称他们可以这样区分。然而,同样有98%的企业将Web抓取看做重大威胁。过去一年,尽管企业采用了各种方法来克服这一挑战——CAPTCHA、会话终止、基于IP的检测,甚至是购买专门的防机器人程序解决方案,但仍有87%的企业受到了攻击的影响。Web抓取有收集价格信息、复制网站内容、窃取知识产权、库存排队/被机器人程序控制、买断库存等六点影响。

在攻击成功之后,声誉受损、客户赔偿、法律行动(在EMEA地区更常见)、客户流失(在亚太区更常见)、股价下降(在AMER地区更常见)、高管失业等负面影响很快就会出现,恢复企业声誉的过程很长,也不一定奏效。约有一半的人承认曾遭遇过这种影响。

保护新兴应用开发框架

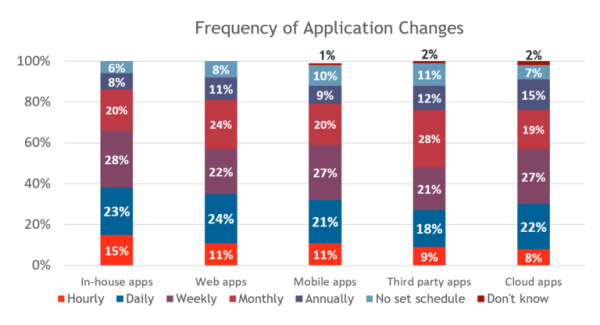

应用数量的快速增长及其跨多个环境的分布要求在需要修改应用时能够对其进行调整。在所有环境中高效部署并维护相同的安全策略几乎是不可能的。Radware研究表明,约有60%的应用每周都会发生变化。安全团队如何才能与时俱进?

尽管93%的企业采用了Web应用防火墙(WAF),但只有30%的企业采用了整合了主动和被动安全模型的WAF,可以实现有效的应用防护。DevOps采用的技术包括63%DevOps和自动工具、48%容器(60%采用了编排)、44%无服务器/FaaS、37%微服务器。在使用微服务的受访者中,一半的人认为数据防护是最大挑战,其次是可用性保证、策略执行、身份验证和可见性。

企业是否信心十足?是的。这是一种错误的安全感吗?是的。攻击在不断演变,安全措施也并非万无一失。拥有恰当的应用安全工具和流程可能会为企业提供一种掌控能力,但他们迟早会被破坏或绕过。企业面临的另一个问题是,高管们是否已经完全意识到了日常事件。这是理所当然的,他们希望内部团队负责应用安全并解决问题,但他们对企业应用安全策略的有效性和实际的暴露风险之间的感知似乎存在脱节。

原文来自:http://netsecurity.51cto.com/art/201810/585797.htm

本文地址:https://www.linuxprobe.com/radware-security-summary.html编辑:冯瑞涛,审核员:逄增宝

浙公网安备 33010602011771号

浙公网安备 33010602011771号