阿里旺旺买家版发现升级模块遭到劫持用来投放病毒

此前火绒安全实验室已经截获利用腾讯QQ升级模块漏洞传播病毒的案例, 随后腾讯发布新版本对漏洞进行修复。

然而阿里旺旺买家版日前也被发现升级模块存在劫持投毒的问题, 且阿里旺旺与腾讯QQ存在的漏洞也是相同的。

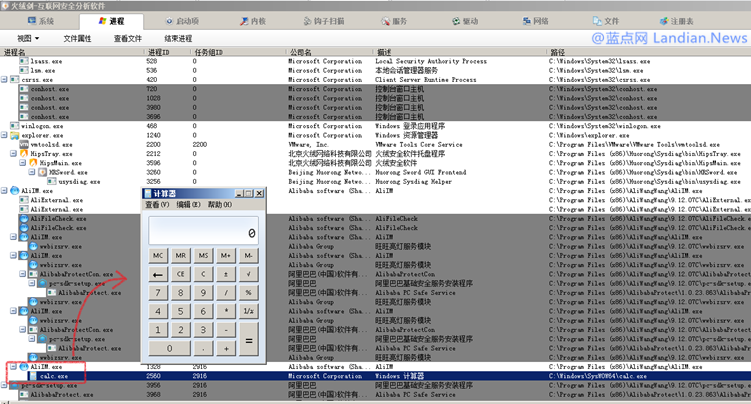

攻击者通过劫持升级模块的请求利用漏洞向用户下发病毒模块,用户在完全没有感知的情况下计算机被安装病毒。

升级模块漏洞遭到攻击者利用:

据火绒安全实验室分析在阿里旺旺升级程序发送升级请求后,会将病毒模块动态库当做合法程序加载并自动执行。

理论上说阿里旺旺应该会对下发的内容进行校验,不过由于漏洞缘故攻击者可以将病毒模块放到阿里旺旺里加载。

基于安全考虑目前火绒安全实验室并未公布具体的漏洞细节,但当前火绒工程师已经将漏洞通报给阿里巴巴集团。

当前阿里旺旺官网体用的新旧两个买家版本均存在此漏洞会遭到利用,建议用户安装火绒安全软件进行安全防御。

劫持过程再现运营商身影:

火绒安全工程师在溯源分析后发现, 阿里旺旺的这次投毒事件与此前腾讯QQ发生的投毒事件攻击手法非常类似。

这背后极有可能是相同的犯罪团伙发现漏洞后加以利用, 稍有不同的是此前腾讯QQ投毒主要靠的是路由器劫持。

攻击者入侵用户路由器后劫持腾讯的升级地址然后下发任意代码,而阿里旺旺的这次投毒已排除本地和路由劫持。

现在最大的概率就是攻击者利用运营商进行劫持,部分地区的运营商将劫持系统外包给广告商再用来获得分成等。

然而不论是运营商还是广告代理商都不会在乎用户的安全,这让那些黑产团伙花点钱就可以堂而皇之的进行劫持。

当然对于软件开发商来说避免被劫持的方法就是使用 HTTPS 加密 , 希望腾讯和阿里能在这次事件中吸取到教训。

原文来自:https://www.landiannews.com/archives/64158.html

本文地址:https://www.linuxprobe.com/virus-update-alibaba.html编辑:张文祥,审核员:张文祥

浙公网安备 33010602011771号

浙公网安备 33010602011771号