第一章 基础篇:课时6:HTTP方法漏洞利用

PS:扫描器扫出来一般是http不安全的方法,有些企业不承认的,没有上传权限就没当作漏洞去处理

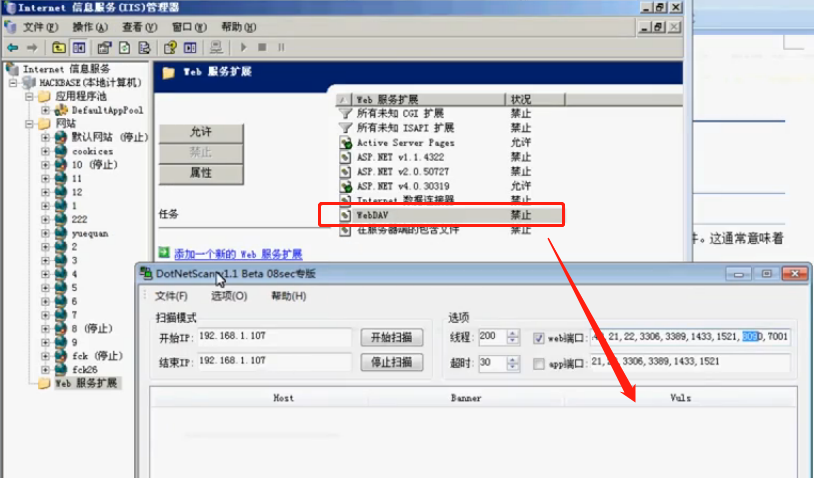

PS:禁用WebDAV时,扫描为空

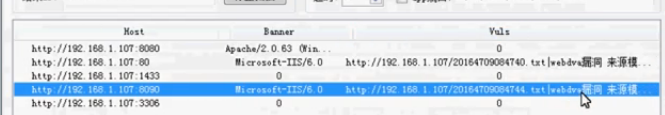

PS:开启WebDAV后显示webdav漏洞(有些显示put,就是不安全的方法漏洞,它需要开启写入权限,看下面↓)

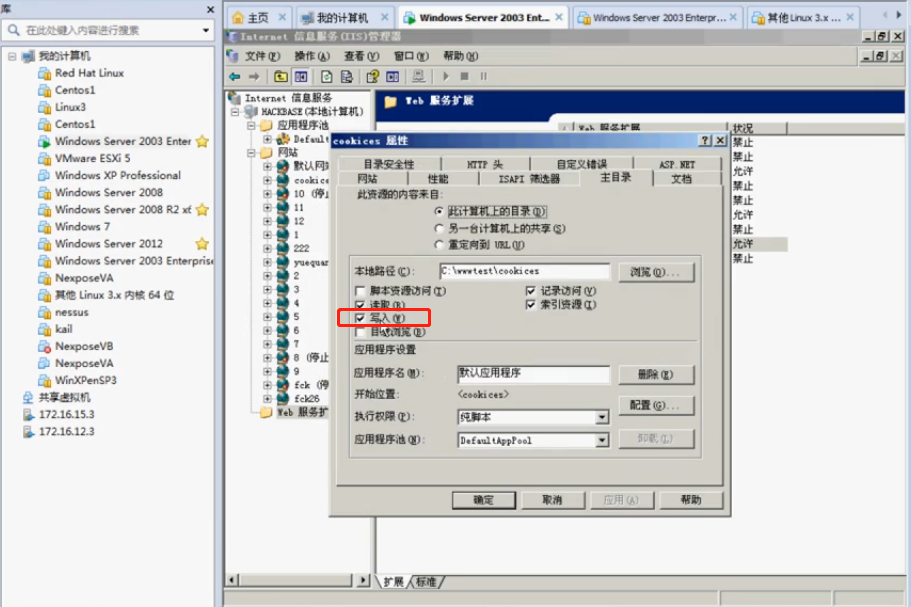

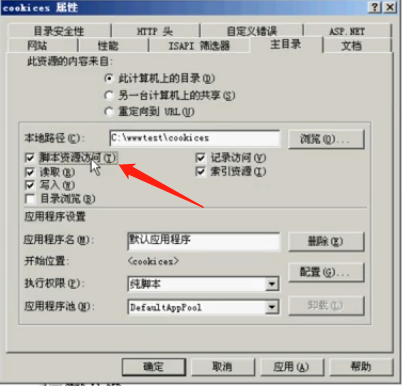

PS:该web站主目录权限要有写入权限

PS:该web站主目录权限要有写入权限

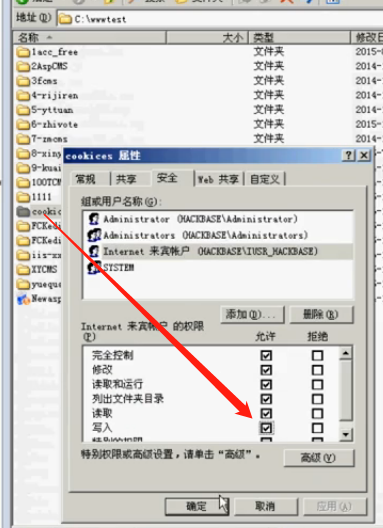

PS:磁盘web站主目录IUSER用户要有写入权限(至少要有写入)。

PS:磁盘web站主目录IUSER用户要有写入权限(至少要有写入)。

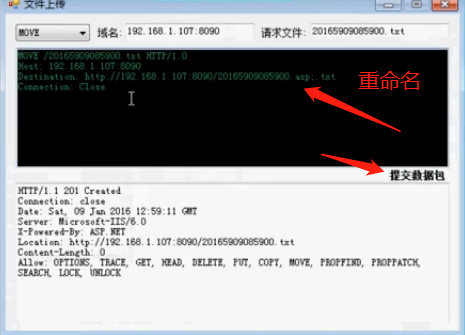

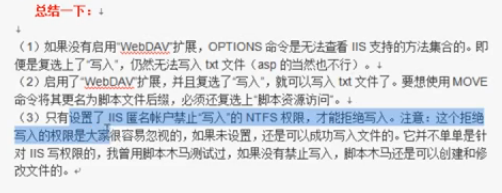

PS:成功上传***.txt文件,再使用move方法重命名为***.asp;.txt,注意不要直接重命名为.asp或jsp文件,http有安全机制,不能重命名这种文件名(后面有其他设置可以开启~),这种文件名可以在浏览器解析了(解析漏洞)

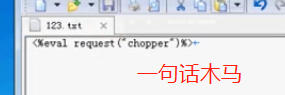

PS:后来浏览器打开发现代码丢失一部分,可能有大小限制,后来上传中国菜刀的一句话木马,再使用move重命名为.asp;.txt,再使用工具连接

PS:可以连接到磁盘目录了,(开启了put方法,但没有写入权限也是不行的)

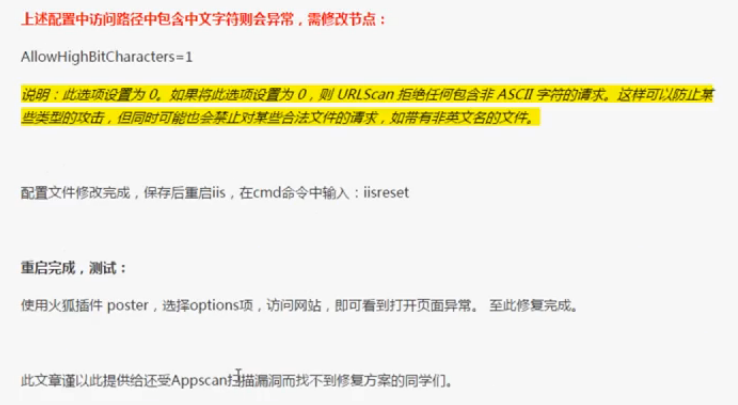

PS:开启这个权限后,可以改成asp等脚本文件名

PS:开启这个权限后,可以改成asp等脚本文件名

Tomcat是在conf\下面的web.xml中,添加put、move等就等于禁用这个方法

MU5735 R.I.P

浙公网安备 33010602011771号

浙公网安备 33010602011771号