Okta公司网络安全事件剖析及启示

近日由一条社交应用的帖子引发的网络安全事件引起轩然大波,黑客组织Lapsus$声称成功入侵Okta公司的核心业务系统,本文正是对这一起安全事件进行剖析,并给出相关方的基本情况以资参考。

Okta公司概况

概述

Okta成立于2009年,是一家总部位于美国旧金山的身份识别与访问管理解决方案提供商(官方网站:https://www.okta.com),于2017年在美国纳斯达克上市。目前,Okta员工数量达5030人。

主营业务

Okta向企业、大学、非营利组织和政府机构提供综合身份解决方案。该公司提供 Okta身份云(Identity Cloud),向其客户提供不同的产品和服务,比如:

- 统一目录服务:用于存储和保护组织的用户、应用程序和设备配置文件;

- 单点登录服务:使用户能够从各种设备访问云中或本地的应用程序;

- 自适应多因素身份验证服务:为云、移动终端、Web 应用程序和数据提供了一层安全保护;

- 用户身份生命周期管理服务:使 IT 部门或开发人员能够在整个生命周期内管理用户的身份;

- API 访问管理服务:使组织能够保护 API;

近几年Okta业务增长强劲,下表列出该公司近几年全球客户数量的增长情况:

|

时间 |

2020 Q1 |

2020 Q2 |

2020 Q3 |

2020 Q4 |

2021 Q1 |

2021 Q2 |

2021 Q3 |

2021 Q4 |

2022 Q1 |

|

客户数量 |

6550 |

7000 |

7400 |

7950 |

8400 |

8950 |

9400 |

10000 |

10650 |

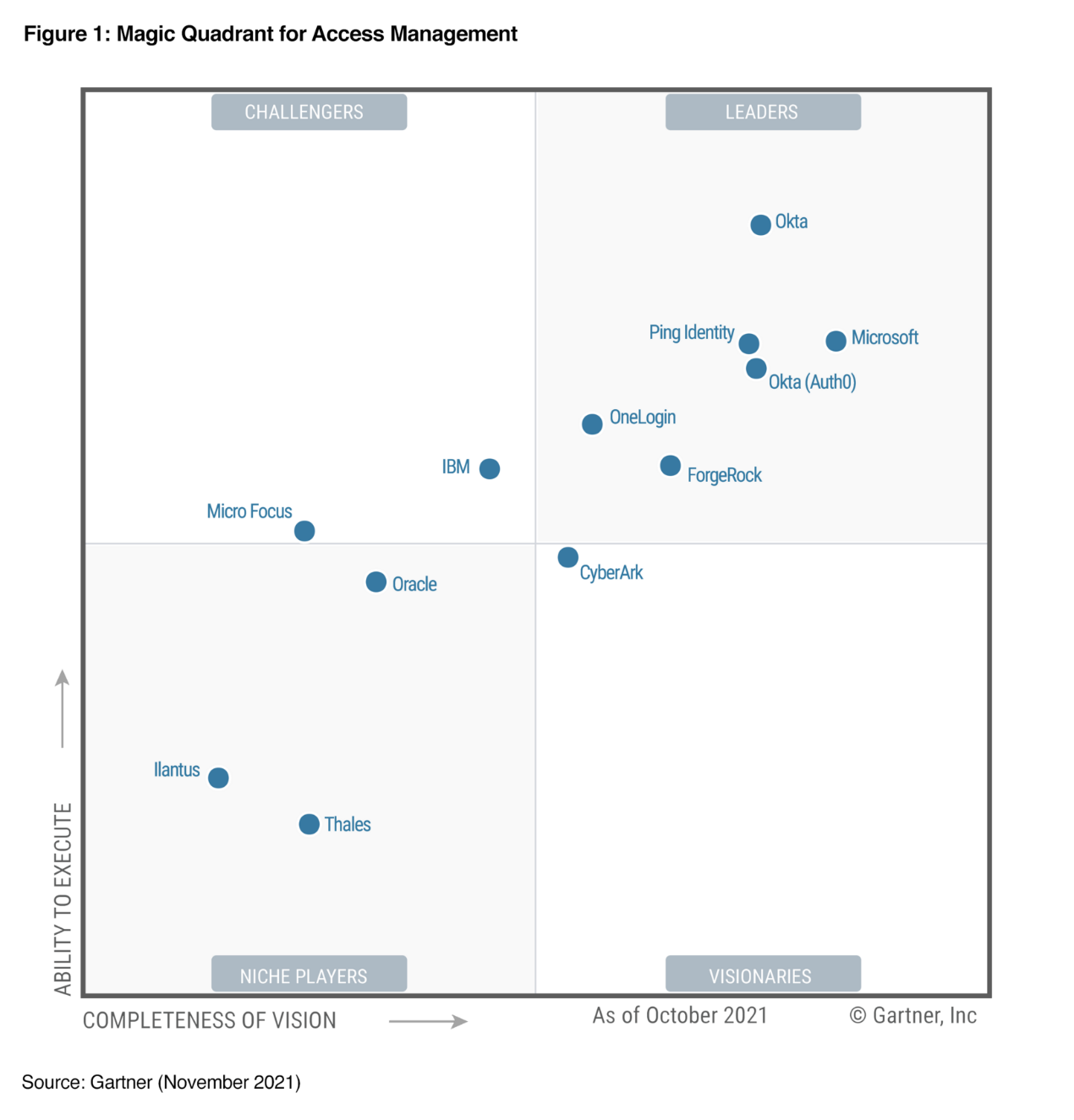

在Gartner的访问管理类别中,Okta处于领导者象限,如下图所示:

Lapsus$黑客组织概况

Lapsus$是一个比较活跃的黑客组织,该组织可能位于南美,曾攻击过微软、三星电子、英伟达、Vodafone、育碧和巴西卫生部等公司、组织的网络系统,获取数据来胁迫目标、索取赎金。

但是似乎与其他的勒索组织不同,Lapsus$似乎不适用勒索软件,不对入侵目标的数据进行加密。

该黑客组织的首批受害者之一是巴西卫生部,该部门发现超过 50TB 的数据被盗并从其系统中删除。其中包括与 Covid-19 大流行有关的数据,包括病例、死亡、疫苗接种等数据。系统重新启动并运行需要一个月的时间。

Lapsus$ 的另一个备受瞩目的受害者是三星,该公司确认数据已在一次攻击中遭到破坏,包括与三星 Galaxy 智能手机相关的源代码。三星表示,攻击中没有个人信息被盗。

网络安全事件分析

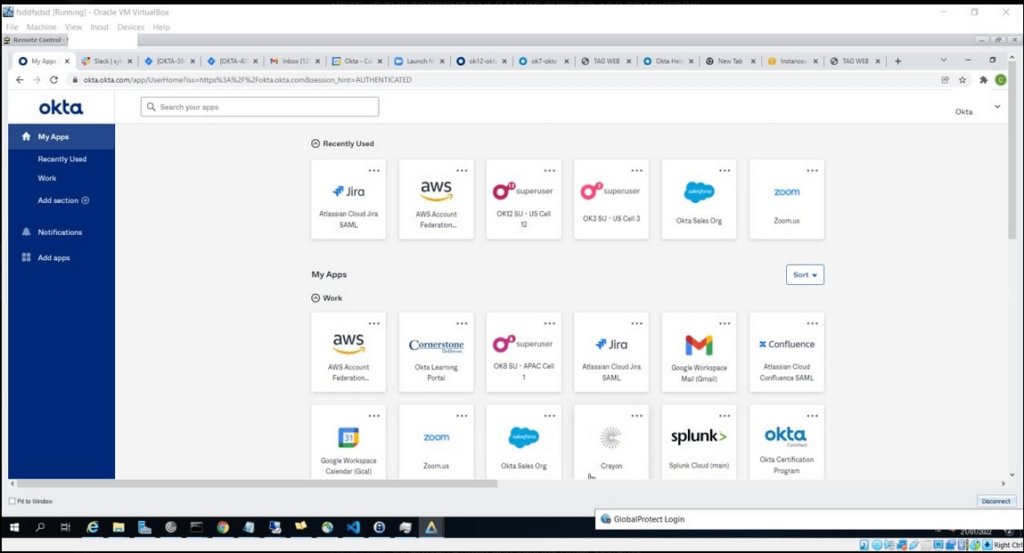

在 2022 年 3 月 22 日在 Lapsus$ 在某社交应用的频道上发布的帖子中,该组织声称他们已在 Okta公司和相关系统上获得“超级用户”身份,并贴出相关的截图以证明其成功入侵和获得超级用户权限。

但是紧接着Okta公司发布一则声明,说:“Okta 服务没有被破坏,并且仍然可以正常运行。 我们的客户无需采取任何纠正措施。“

结果马上Okta被啪啪打脸,因为Lapsus$对Okta公司的声明做出针锋相对的响应:

- 我们没有入侵任何笔记本电脑?

回应:这是一个瘦客户端。

2. Okta 检测到企图破坏为第三方提供商工作的客户支持工程师的帐户,但未成功。

回应:我仍然不确定它是一次失败的入侵^-^?登录超级用户门户并能够重置 -95% 客户端的密码和 MFA 不成功?

4. 对于支持零信任的公司。 *支持工程师*似乎对 Slack 有过多的访问权限?

回应: 8.6k 频道?

5. 支持工程师也可以方便用户重置密码和MFA因子,但无法获取这些密码。-

回应:嗯?我希望没有人可以读取密码?不只是支持工程师,哈哈。 - 您是否暗示密码以明文形式存储?

6. 你声称一台笔记本电脑被入侵了?

回应:在这种情况下,您可以报告哪些★可疑 IP 地址*?

7. 对 Okta 客户的潜在影响不限于我非常确定重置密码和 MFA 会导致许多客户系统的完全妥协。

8. 如果您致力于提高透明度,您如何聘请像 Mandiant 这样的公司并发布他们的报告?我敢肯定这与你的报告会有很大的不同:)

对我们的启示

数据已经成为国家和企业发展的重要资源,随着云化、移动化的进程加快,网络边界变得越来越模糊,在互联网访问网站,在政府或者企业进行办公,我们都需要有一个身份才能访问对应的系统和资源。日益成熟的数据挖掘技术,廉价的存储手段使得个人信息更加透明,充满高利用价值和商业利益的个人身份信息成为各方争夺的资源,一旦这些用户身份信息被泄露或者进行恶意使用,将给政府,企业和个人带来不可挽回的巨大损失。

- 加强多因素身份验证应用。

- 提供健康和强大的终端。

- 对 VPN 使用现代的身份验证方法。

- 采取措施加强您的云安全并定期对其进行监控。

- 重视对社会工程攻击的认识。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 【自荐】一款简洁、开源的在线白板工具 Drawnix