利用OWASP Juice Shop容器快速部署Web靶场

概述

Web 应用程序漏洞是任何渗透测试或安全评估中不可忽视的部分,Web 技术的深度和多样性给黑客们提供了一个庞大而复杂的攻击面。往往Web网站涉及多种标记语言、前端脚本语言、后端语言以及数据库管理系统,其中脚本语言处理网站前端的交互,后端语言处理数据,而数据库管理系统管理这些数据。这里每个环节都可能存在的漏洞,并且每个漏洞都可以被利用。

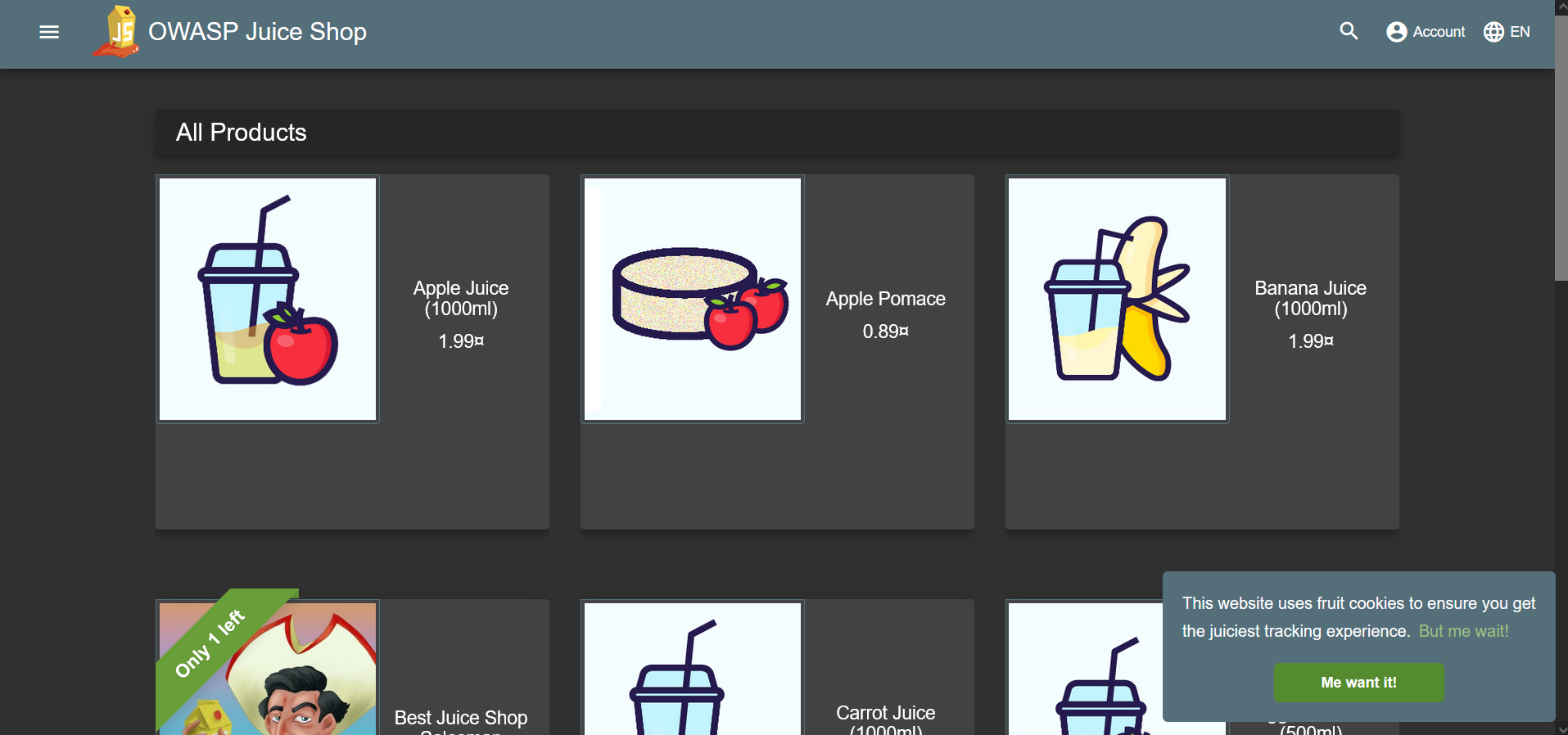

而OWASP Juice Shop正是包含多种热门安全漏洞的Web应用程序,提供给安全从业人员进行渗透测试和学习。OWASP Juice Shop采用Node.js、Express和AngularJS开发。它包含了各种不同难度级别的挑战,供用户进行渗透利用,是开始学习 Web 应用程序安全性的绝佳方式。

OWASP Top 10 Project 是 Open Web Application Security Project 的一个文档。它旨在列出和归档 Web 应用程序中最常见的缺陷,如下。

- injection (注入攻击)

- broken authentication (验证环节漏洞)

- sensitive data exposure (敏感数据泄露)

- XML external entities (XXE) (XML外部实体)

- broken access control (访问控制漏洞)

- security misconfiguration (安全配置漏洞)

- cross-site scripting (XSS) (跨站脚本)

- insecure deserialization (不安全的反序列化)

- using components with known vulnerabilities (使用由已知漏洞的组件)

- insufficient logging and monitoring(缺乏足够的日志和监控)

这些漏洞中的每一个都可能存在于各种不同的网站中,并且它们通常会导致滥用,例如网络钓鱼、数据库泄露、垃圾邮件、恶意软件分发以及其他侵犯隐私和安全的行为。作为 Web 开发人员,必须能够识别和理解这些攻击以防止它们。对于渗透测试人员来说,了解这些漏洞类别可以提高他们自己的 Web 应用程序黑客技能。

而容器技术更加方便了这些渗透测试环境的搭建,本文主要说明OWASP Juice Shop在Docker中的安装。

安装

步骤1:安装 Docker

Docker 支持 Windows、macOS 和 Linux,可在 Docker 安装页面下载包,具体安装过程不在本文赘述。

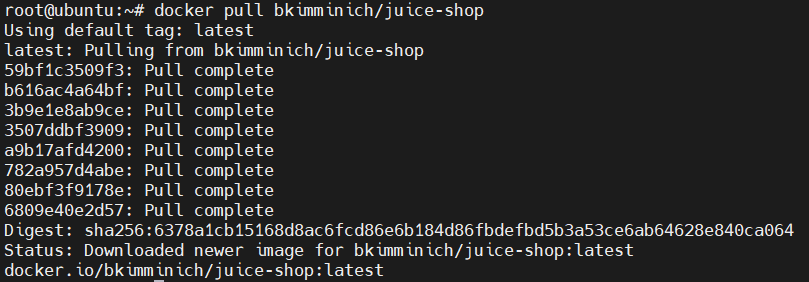

步骤2:下载OWASP Juice Shop

下载链接为:

https://hub.docker.com/r/bkimminich/juice-shop

步骤3:运行OWASP Juice Shop镜像

接下来可以通过运行以下命令来启动 Juice Shop,并服务绑定到端口 3000。

# docker run -d -p 3000:3000 bkimminich/juice-shop

此时即可访问juice shop应用了: