还在用传统方法防护网站?实操雷池带您体验DDoS、漏洞、API攻击防护

作者:老呆 (阿呆攻防)

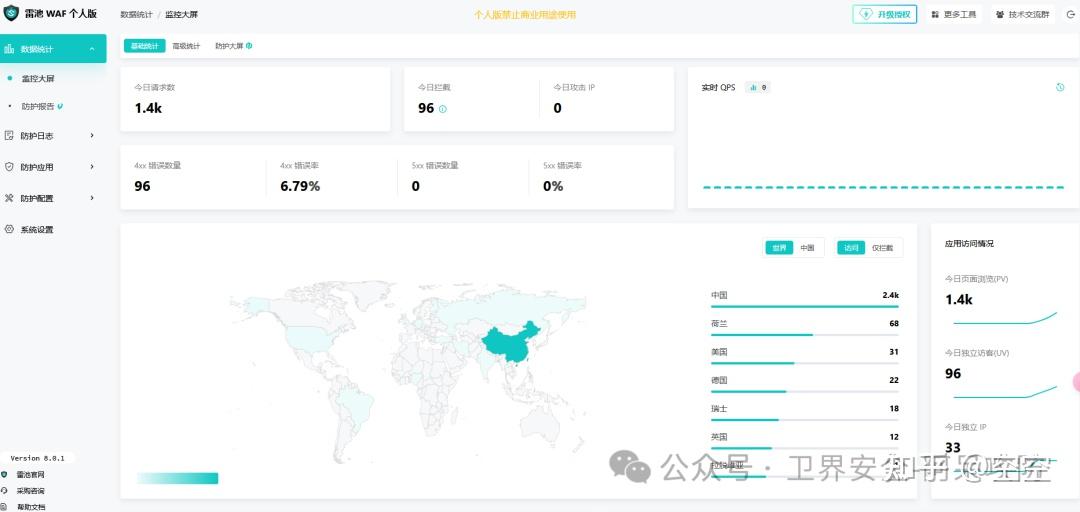

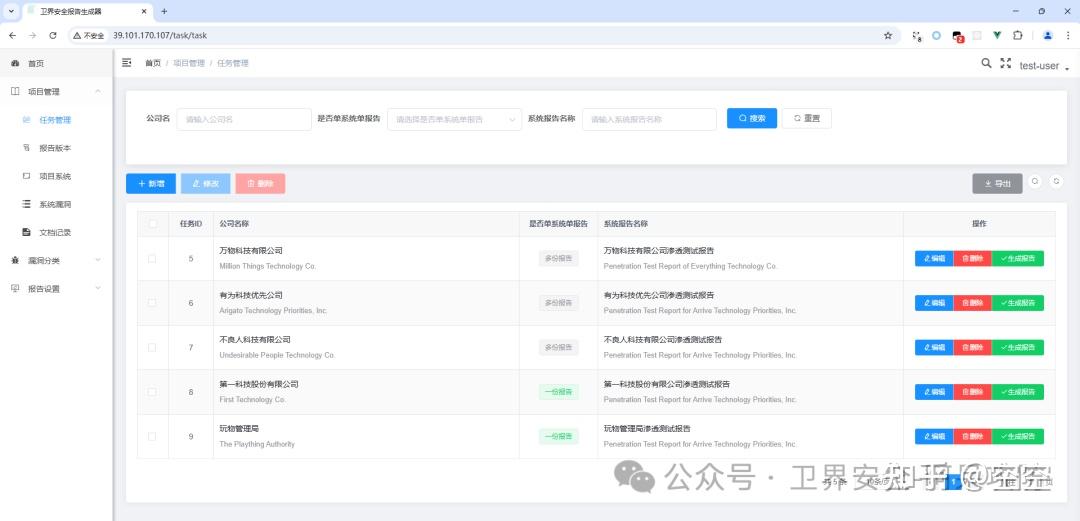

本案例旨在展示雷池个人版在真实环境下的防护能力。选择了一款我们自研的通用报告生成器作为测试对象,该生成器目前处于开发初期,尚未正式上线(上线即免费),存在部分已知漏洞。我们利用雷池对该平台进行安全防护,并成功抵御了模拟的DDoS攻击、漏洞利用、API Fuzz等攻击,充分验证了雷池在应对各类网络攻击方面的有效性。

简单使用体验的评价:其他*们花钱才给用的功能,个人版就给你用,不是数据泄露类漏洞,在渗透流程、访问频率、逆向难度上都给你防护得死死的,别的*们的waf真的一比弱爆了,买设备上面部署的也是*软件,不如用自己服务器部署软件,去掉硬件成本,没预算、又怕被等保检查通报、效果又好的waf用个不香吗。

雷池介绍

雷池社区官网:https://waf-ce.chaitin.cn/

此文使用个人版来做小型开发团队的项目上线的防护效果展示。

雷池的部署

帮助文档:https://docs.waf-ce.chaitin.cn/zh/home

服务器硬件需求:

1. 5G以上硬盘空间

2. 剩余内存>1G

安装命令:

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/manager.sh)"

应用配置

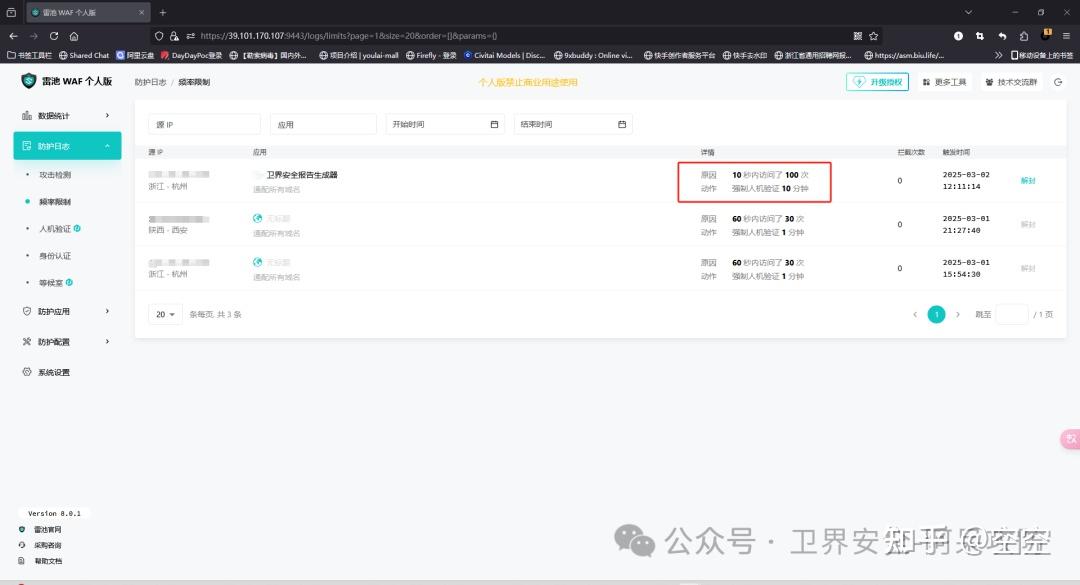

01开启防护配置-频率限制

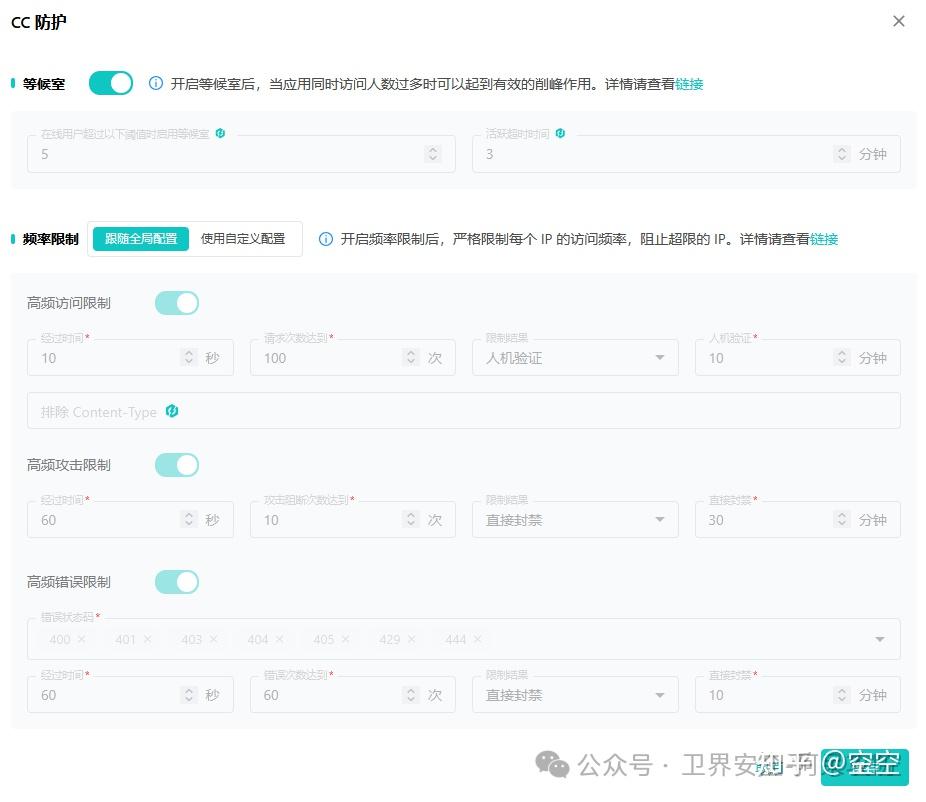

开启高频访问的人机验证、攻击限制和错误控制机制,主要是为了在保障正常用户流畅使用服务的同时,有效抵御恶意攻击行为。从攻击者的视角来看,渗透测试过程中常常伴随着大量的Payload Fuzz(模糊测试),例如用户枚举、SQL脱库、XSS绕过FUZZ、SSRF探测等。有些攻击手段虽然看似无害,但实际上会对系统安全构成严重威胁。

具体来说,用户枚举攻击通过尝试大量用户名来探测系统是否存在特定用户,虽然单个请求看似无害,但大量请求会消耗服务器资源,影响正常用户的访问体验。SQL脱库攻击则试图通过构造恶意SQL语句来获取数据库中的敏感信息,而XSS绕过FUZZ和SSRF探测则分别尝试绕过跨站脚本攻击防护和探测服务器端请求伪造漏洞。

为了应对这些攻击,开启人机验证可以有效区分正常用户和自动化攻击工具,防止恶意请求干扰正常业务处理。同时,攻击限制和错误控制机制可以识别并拦截异常请求,例如在用户枚举攻击中,通过限制同一IP地址的请求频率或对错误请求进行计数,可以有效遏制攻击者的行为,防止其进一步渗透系统。

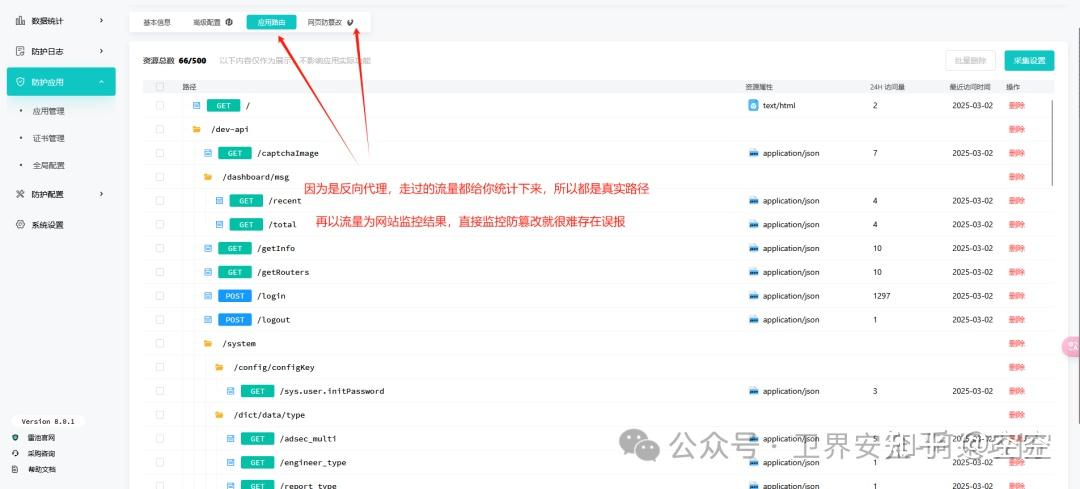

02一步到位配置应用

然后提交完成后打开CC防护和Bot防护功能。

我是没配证书的,配置完毕后访问雷池IP的80端口,雷池相当于一个nginx反向代理,所以直接访问雷池的端口即可。

测试下来,除了越权、敏感信息泄露这种本就无法由waf来拦截的系统本身问题,其他存在的漏洞全部都可以被检测拦截,相对应的攻击手段都可以直接阻断,对个人/小团队上个雷池上个cdn直接无敌。

03更新规则库

厂商的情报库直接用,白嫖永远香。

04测试防护强度

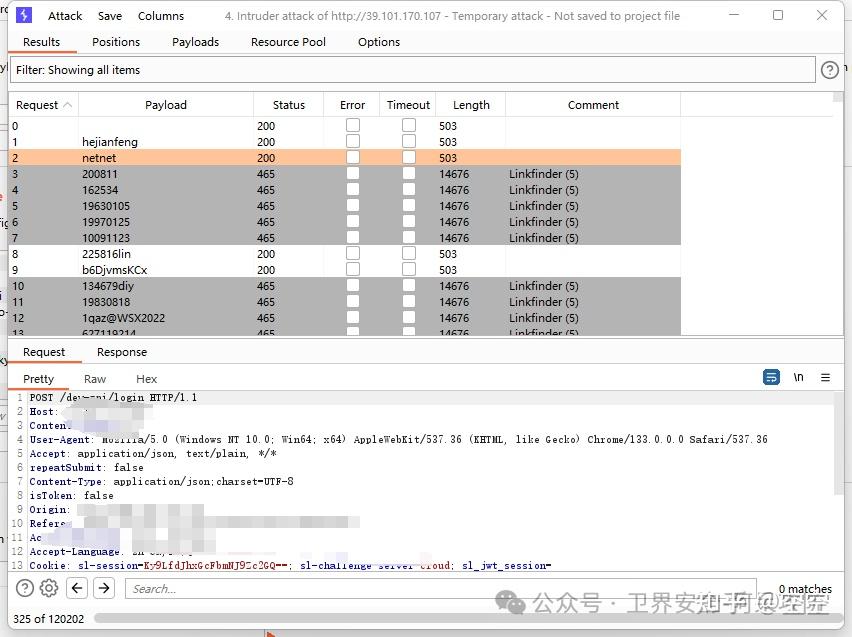

01先测个用户枚举呗

02打开控制台翻JS找逻辑

完啦,没得玩了

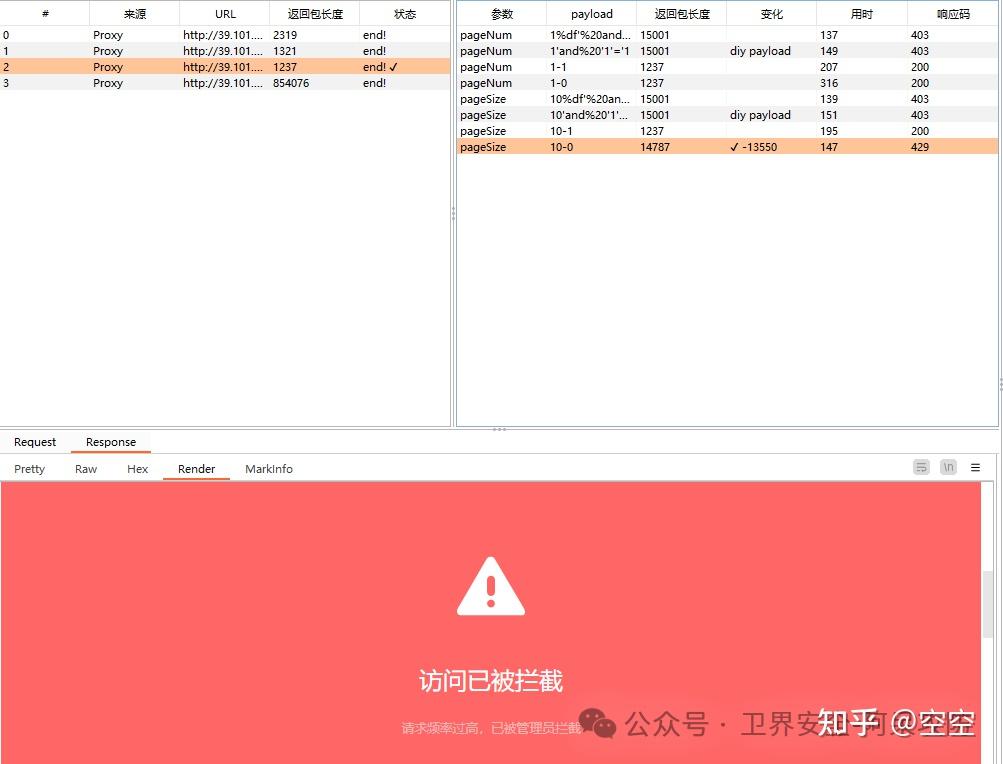

03抓个API开始常规漏洞探测呗

为了验证雷池的防护能力,我模拟了一次简单的 SQL 注入探测攻击,用瞎SQL跑了三条 API 接口。得益于雷池精准的攻击识别机制,在触发 10 次攻击后,该 IP 地址被成功封禁。此次测试结果表明,雷池能够有效抵御各种类型的攻击,包括看似简单的探测行为。

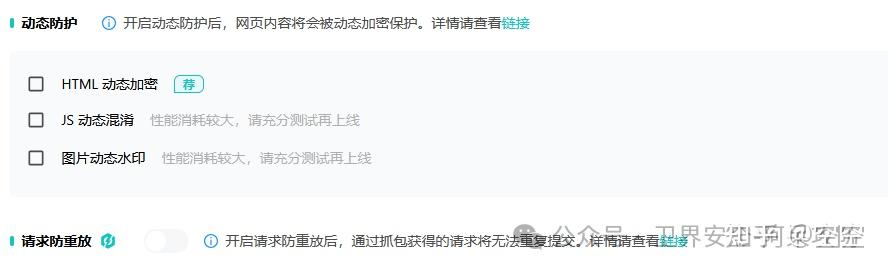

像这些重放插件在开启上面商业版的”请求防止重放“功能的也都别玩了。

现在不是还有BAS服务,测试防护效果的,长亭哥也开源了,与其被服务商忽悠来忽悠去不如不求人,而且雷池提供了交流群和售后,简直无敌了。

项目地址:https://github.com/chaitin/blazehttp

觉得有几个亮点功能很OK

01流量记录+网页防篡改

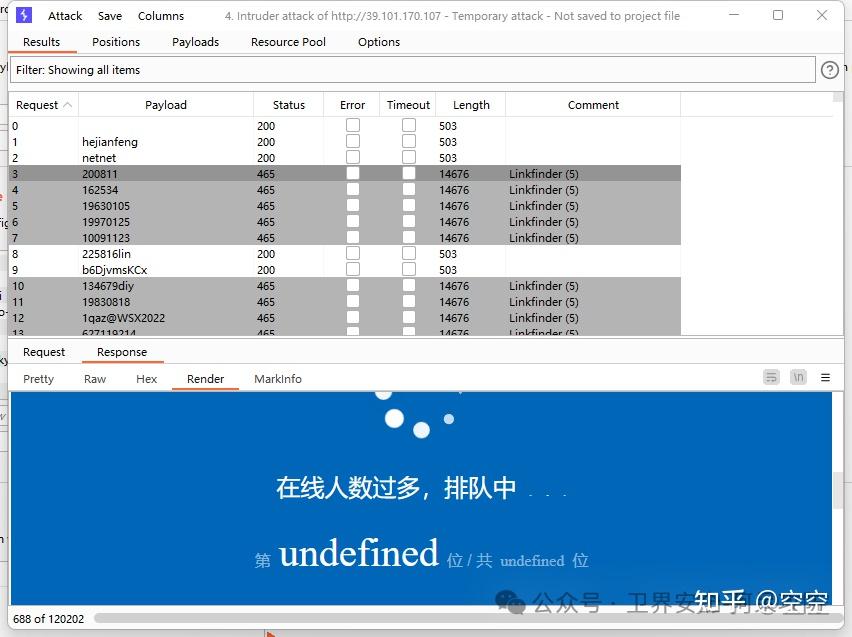

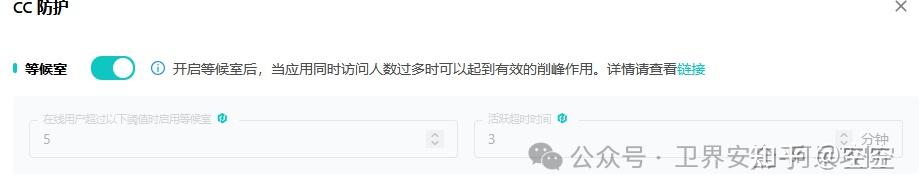

02CC防护等候室

03人机验证+动态防护+请求防重放 增加逆向难度即增加攻击成本

04告警通知+导出报告

运营中心的事件处置、日报、周报从此不求人。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构