034.Kubernetes集群安全-Secret

一 secret概述

1.1 secret作用

Secret对象,主要作用是保管私密数据,比如密码、OAuth Tokens、SSH Keys等信息。将这些私密信息放在Secret对象中比直接放在Pod或Docker Image中更安全,也更便于使用和分发。

二 secret使用

2.1 secret创建

[root@k8smaster01 study]# kubectl create namespace myns

[root@k8smaster01 study]# echo -n "value-1" | base64

dmFsdWUtMQ==

[root@k8smaster01 study]# echo -n "value-2" | base64

dmFsdWUtMg==

[root@k8smaster01 study]# vi secrets.yaml

1 apiVersion: v1 2 kind: Secret 3 metadata: 4 name: mysecret 5 namespace: myns 6 type: Opaque 7 data: 8 password: dmFsdWUtMg0K 9 username: dmFsdWUtMQ0K

[root@k8smaster01 study]# kubectl create -f secrets.yaml

注意:data域的各子域的值必须为BASE64编码值,如上password域和username域都为BASE64编码。

2.2 secret引用

创建完secret之后,可通过如下三种方式引用:

- 在创建Pod时,通过为Pod指定Service Account来自动使用该Secret。

- 通过挂载该Secret到Pod来使用它。

- 在Docker镜像下载时使用, 通过指定Pod的spc.ImagePullSecrets来引用它。

示例1:挂载方式

[root@k8smaster01 study]# vi mysecretpod.yaml

1 apiVersion: v1 2 kind: Pod 3 metadata: 4 name: mypod 5 namespace: myns 6 spec: 7 containers: 8 - name: mycontainer 9 image: redis 10 volumeMounts: 11 - name: foo 12 mountPath: "/etc/foo" 13 readOnly: true 14 volumes: 15 - name: foo 16 secret: 17 secretName: mysecret

[root@k8smaster01 study]# kubectl create -f mysecretpod.yaml

如上例创建的Secret,被挂载到一个叫作mycontainer的Container中,在该Container中可通过相应的查询命令查看所生成的文件和文件中的内容。

[root@k8smaster01 study]# kubectl exec -ti mypod -n myns ls /etc/foo #查看挂载后的secret

password username

[root@k8smaster01 study]# kubectl exec -ti mypod -n myns cat /etc/foo/username

value-1

[root@k8smaster01 study]# kubectl exec -ti mypod -n myns cat /etc/foo/password

value-2

示例2:镜像中引用,通常用于拉取需要验证账号密码的私有仓库的镜像。

[root@k8smaster01 ~]# docker login --username=x120952576@126.com registry.cn-hangzhou.aliyuncs.com

Password:【阿里云仓库密码】

[root@k8smaster01 ~]# cat ~/.docker/config.json #查看是否写入登录信息

[root@k8smaster01 ~]# base64 -w 0 ~/.docker/config.json #将登录信息文件转化为base64编码

[root@k8smaster01 ~]# vim mysecretaliyun.yaml #创建secret内容

1 apiVersion: v1 2 kind: Secret 3 metadata: 4 name: myregsecret 5 namespace: default 6 data: 7 .dockerconfigjson: ewoJImF1dGhzIjogewoJCSJyZWdpc3RyeS5jbi1oYW5nemhvdS5hbGl5dW5jcy5jb20iOiB7CgkJCSJhdXRoIjogIm 8 VERXlNRGsxTWpVM05rQXhNall1WTI5dE9uZzNNemMwTlRJeEtnPT0iCgkJfQoJfSwKCSJIdHRwSGVhZGVycyI6IHsKCQkiVXNlci1BZ2VudCI6ICJ 9 Eb2NrZXItQ2xpZW50LzE4LjAxxxxxxxxxxxxxxx 10 type: kubernetes.io/dockerconfigjson

[root@k8smaster01 ~]# kubectl create -f mysecretaliyun.yaml

[root@k8smaster01 ~]# vi mytestpod.yaml #创建Pod中使用imagePullSecrets引用

1 apiVersion: v1 2 kind: Pod 3 metadata: 4 name: mypodaliyun 5 spec: 6 containers: 7 - name: mongo 8 image: registry.cn-hangzhou.aliyuncs.com/xhypn/mongo:3.6 9 imagePullSecrets: 10 - name: myregsecret

[root@k8smaster01 ~]# kubectl create -f mytestpod.yaml

[root@k8smaster01 ~]# kubectl get pods

mypodaliyun 1/1 Running 0 48s

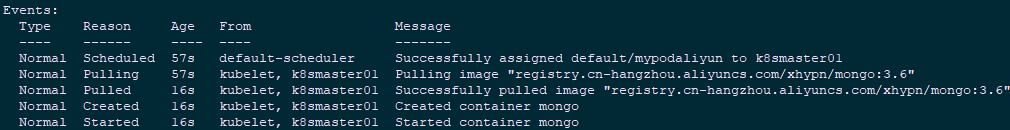

[root@k8smaster01 ~]# kubectl describe pods mypodaliyun

三 secret其他注意点

3.1 secret注意点

每个单独的Secret大小不能超过1MB,Kubernetes不鼓励创建大的Secret,因为如果使用大的Secret,则将大量占用API Server和kubelet的内存。当然,创建许多小的Secret也能耗尽API Server和kubelet的内存。

在使用Mount方式挂载Secret时,Container中Secret的data域的各个域的Key值作为目录中的文件,Value值被BASE64编码后存储在相应的文件中。secret使用场景之一就是通过Secret保管其他系统的敏感信息(比如数据库的用户名和密码),并以Mount的方式将Secret挂载到Container中,然后通过访问目录中文件的方式获取该敏感信息。

当Pod被API Server创建时,API Server不会校验该Pod引用的Secret是否存在。一旦这个Pod被调度,则kubelet将试着获取Secret的值。如果Secret不存在或暂时无法连接到API Server,则kubelet按一定的时间间隔定期重试获取该Secret,并发送一个Event来解释Pod没有启动的原因。一旦Secret被Pod获取,则kubelet将创建并挂载包含Secret的Volume。只有所有Volume都挂载成功,Pod中的Container才会被启动。在kubelet启动Pod中的Container后,Container中和Secret相关的Volume将不会被改变,即使Secret本身被修改。为了使用更新后的Secret,必须删除旧Pod,并重新创建一个新Pod。

作者:木二

出处:http://www.cnblogs.com/itzgr/

关于作者:云计算、虚拟化,Linux,多多交流!

本文版权归作者所有,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文链接!如有其他问题,可邮件(xhy@itzgr.com)咨询。

浙公网安备 33010602011771号

浙公网安备 33010602011771号