tcpdump抓包,并使用wireshark进行分析

---恢复内容开始---

一直想写来着,但是一直没去写,自己还是太懒了,废话不多说。

本次的使用环境是centos7,首先看下tcpdump命令的基本语法

执行:man tcpdump命令可以看到tcpdump的基本语法

我这里就不再截图了,上面对于 有兴趣的可以自己去看看,如果不方便的也可以查看这个帖子:https://blog.csdn.net/lgh1117/article/details/80213397

我这里就只介绍几种比较常用的方法:

1、过滤主机

抓取所有经过 ens33,目的或源地址是 192.168.78.1 的网络数据

tcpdump -i ens33 host 192.168.78.1

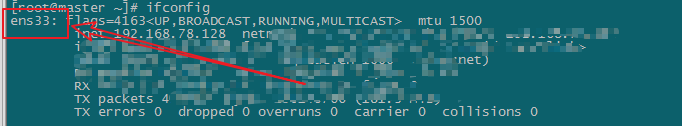

ens33是代表的是网卡,看自己的网卡名称可以直接使用ifconfig查看:

有些设备可能不是ens33.

源地址

tcpdump -i ens33 src host 192.168.78.1

目的地址

tcpdump -i ens33 dst host 192.168.78.1

2、过滤端口

抓取所有经过 ens33,目的或源端口是 8080 的网络数据

tcpdump -i ens33 port 8080

源端口

tcpdump -i ens33 src port 8080

目的端口

tcpdump -i ens33 dst port 8080

3、网络过滤

tcpdump -i ens33 net 192.168.78.1

tcpdump -i ens33 src net 192.168.78.1

tcpdump -i ens33 dst net 192.168.78.1

4、常用表达式

非 : ! 或者 not 且 : && 或者 and 或 : || 或者 or

- 抓取所有经过 ens33,目的地址是 192.168.78.1 或 192.168.1.200 端口是 80 的 TCP 数据

tcpdump -i ens33 '((tcp) and (port 80) and ((dst host 192.168.78.1) or (dst host 192.168.1.200)))'

注意事项:将每个过滤条件都用"()"给括起来,并且在最外层还要用"()"将所有条件都括起来,最后用单引号引起来就ok了。

抓取所有经过 ens33,目标 MAC 地址是 00:01:02:03:04:05 的 ICMP 数据

tcpdump -i ens33 '((icmp) and (ether dst host 00:01:02:03:04:05))'

抓取所有经过 ens33,目的网络是 192.168,但目的主机不是 192.168.1.200 的 TCP 数据

tcpdump -i ens33 '((tcp) and ((dst net 192.168) and (not dst net 192.168.1.200)))'

更多的常用命令:https://www.cnblogs.com/pyng/p/9698723.html

抓取百度网站试试,我们来练练手。

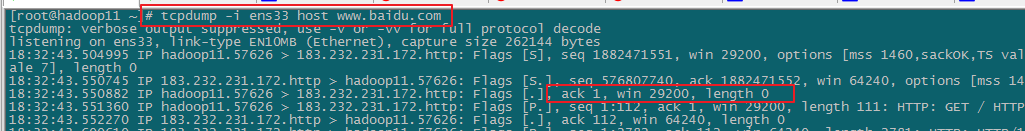

通过tcpdump截获主机www.baidu.com发送与接收的所有数据

tcpdump -i ens33 host www.baidu.com

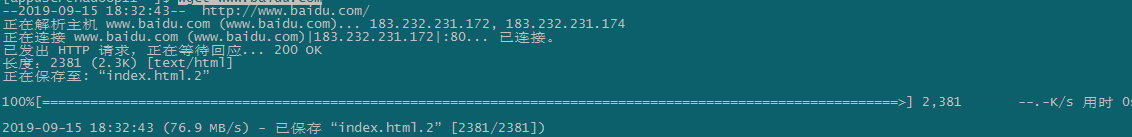

要抓取到www.baidu.com发送的数据包,我们就需要去访问它,我们用命令

wget www.baidu.com

执行了上面的命令,才能抓取到数据包。

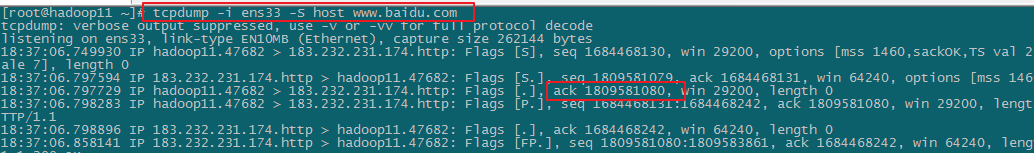

我们会发现抓取到的ack数值为1,这个是相对值,那怎么获取绝对值呢?

查看详细的HTTP报文:

将抓取到的结果保存到文件,命令为file1

如何采用命令读取文件的基本信息:

查看文件的详细信息,比如HTTP报文

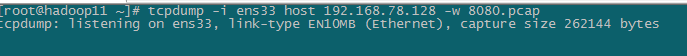

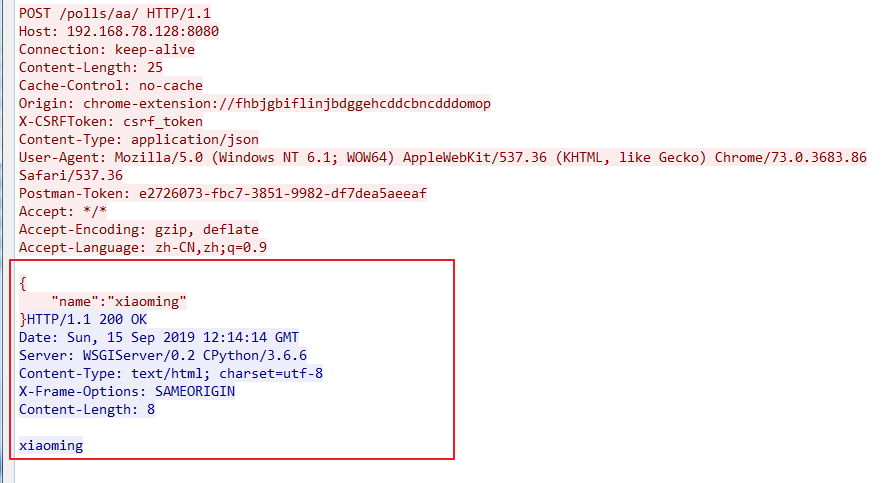

再举个例子,我启动Django服务器,服务器ip:192.168.78.123 ,我们抓取我传输的json数据

tcpdump -i ens33 host 192.168.78.128 -w 8080.pcap

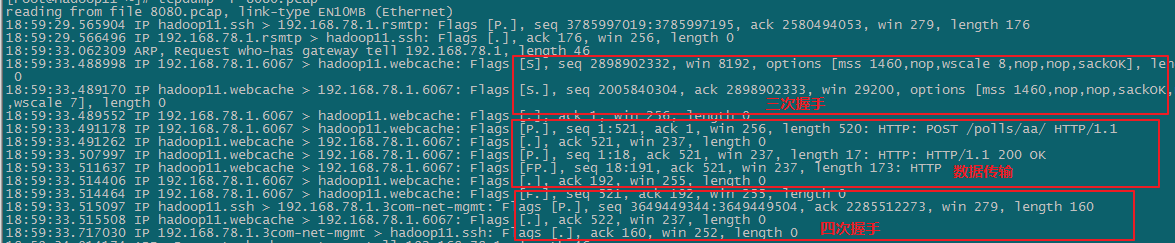

查看抓取到的详细信息:

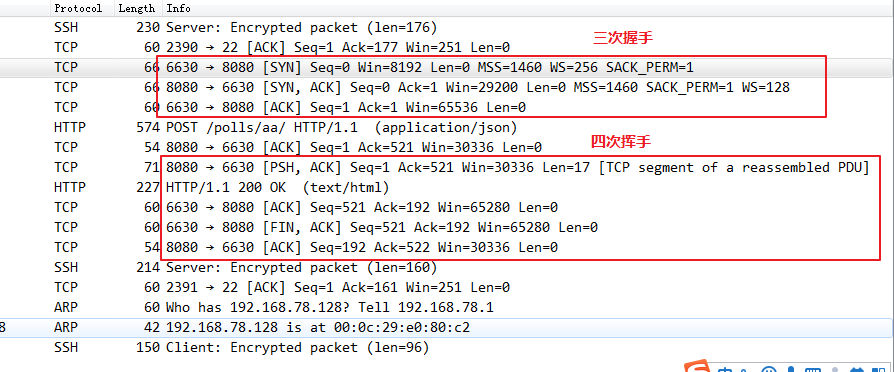

查看三次握手和四次挥手:

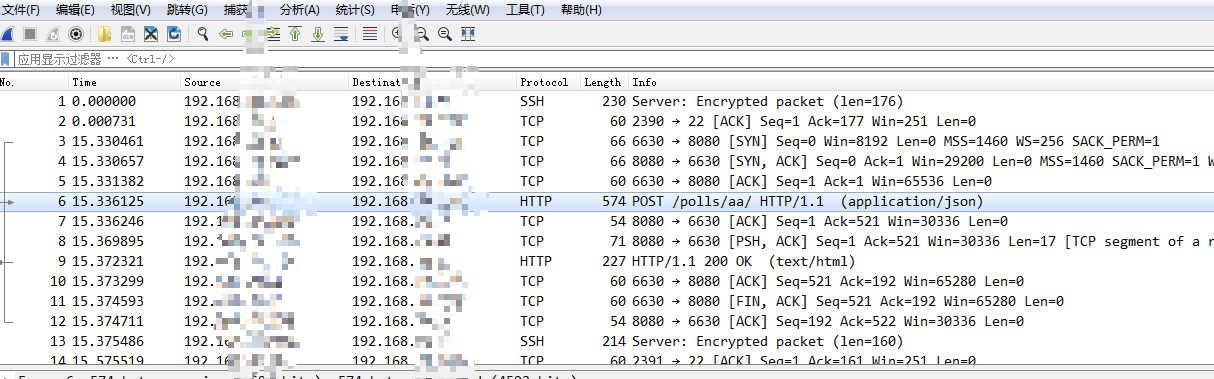

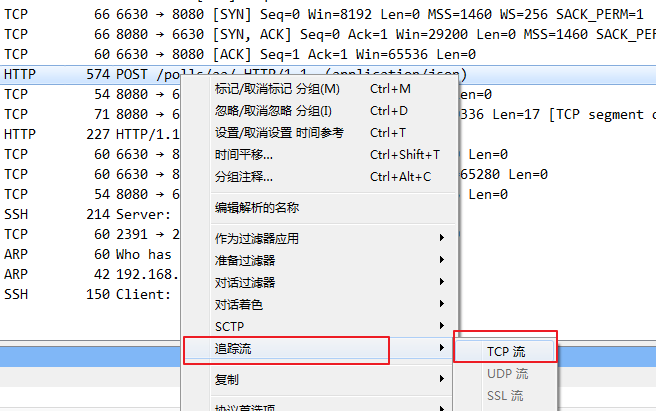

采用wireshark查看数据。

关于wireshark分析三次握手,四次挥手可以看看这篇博客https://www.cnblogs.com/suddoo/p/4870591.html

详细介绍三次握手,四次挥手,可以看看这篇博客:https://blog.csdn.net/qzcsu/article/details/72861891

浙公网安备 33010602011771号

浙公网安备 33010602011771号