【笔记】metasploit渗透测试魔鬼训练营-信息搜集

exploit 漏洞利用代码

编码器模块:免杀、控制

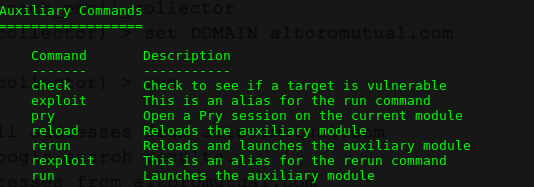

help [cmd]

msfcli适合对网络中大量系统统一测试。

打开数据包路由转发功能:/etc/sysctl.conf

/etc/rc.local

iptables -t nat -A POSTROUTING -s 192.168.10.0/24 -o eth0 -j MASQUEREADE

DOS:type c:\Windows\system32\hosts

whois yangqq.com

nslookup:set type=A

yangqq.com

set type=MX

ls -d yangqq.com

exit

dig @

use auxiliary/scanner/http/dir_scanner 辅助模块、brute_dirs、listing、dir_scanner

set THREADS 50

set RHOSTS www.yangqq.com

exploit 403(没有权限浏览)404(没有找到文件)

use auxiliary/gather/search_email_collector 搜集特定网站上的邮件地址

traceroute 192.168.1.103

主机发现模块:modules/auxiliary/scanner/discovery 、

arp_sweep :使用arp请求枚举局域网活跃主机

ipv6_multicast_ping

ipv6_neighbor

ipv6_neighbor_router_advertisment

udp_probe

udp_sweep

nmap -Pn(不要ping,因为icmp无法穿透internet防火墙)

-PU UDP(TCP端口也扫描。慢)

-sn 不对TCP端口扫描

-sV 服务版本辨识

-A 详细的服务、操作系统信息

端口扫描:

auxiliary/scanner/portscan/

ack\ftpbounce\syn\tcp\xmas 推荐使用syn

search name:_version

use auxiliary/scanner/telnet/telnet_version

use auxiliary/scanner/ssh/ssh_version

use auxiliary/scanner/oracle/tnslsnr_version

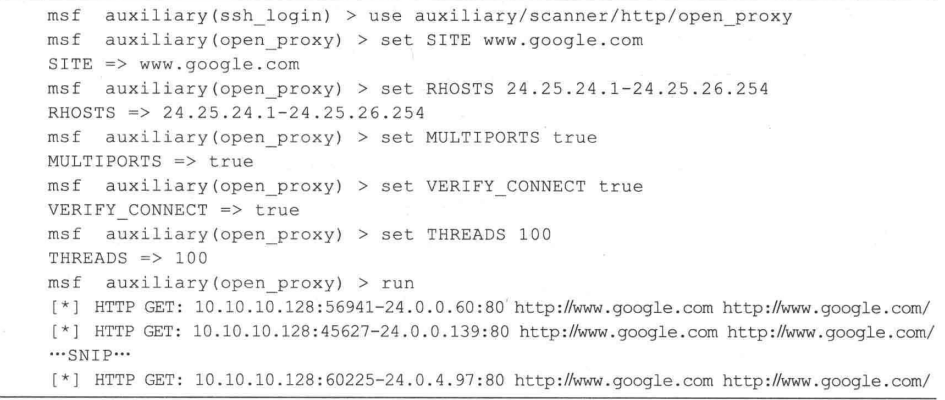

免费代理:

当然,也可以从互联网上搜索开放的HTTP、Socks等代理服务器;免费VPN;架设OenVPN。攻击发起源不会被跟踪到。

use auxiliary/scanner/ssh/ssh_login

psnuffle 口令嗅探:

use auxiliary/sniffer/psnuffle run

浙公网安备 33010602011771号

浙公网安备 33010602011771号