蓝队初级护网面试题

蓝队护网面试常见问题

这里收集了一些公众号总结的,都是蓝队初级常见的面试题。面试一般必问web基础漏洞,护网经验(包括设备,厂商,做了什么),应急响应。常问内网知识,框架漏洞。

护网面试题,2023某大厂二面

2023蓝队面试题总结

易问护网面试题总结(按问到的频率次数排序)

01-护网基础面试题-Web安全部分

应急响应看bypass007的就行,非常详细。公众号bypass。

https://github.com/Bypass007/Emergency-Response-Notes

面试真题1

1.sql注入的漏洞原理和绕过,防护

2.ssrf和csrf的区别

3.fastjson的原理和具体函数

4.ssrf打redis

5.shiro550和721

6.log4j漏洞,在代码层面是哪个函数出了问题?

7.fastjson未出网利用?

8.数据包研判,coldfusion反序列化:/flex2gateway/amf

命令执行

sql注入

9.设备上有大量的报警,如何快速筛选。

要把告警日志数据转换为情报数据进行输出分析 告警日志数据主要来自:WAF、IPS「入侵防御系统」、IDS「入侵防御系统」、蜜罐、NTA、EDR、APT、防病毒、堡垒机、态势感知等安全设备。大多数企业按照自己的需求安装了安全设备提升了自身的感知攻击威胁的能力,但是也正因为如此导致了单日的安全设备告警日志量会变得很多,但是*这些数据不一定就是真实有效的攻击所触发的,也有可能是因为安全设备检测特征规则感知到尝试攻击行为所造成的风险告警;真实有效的攻击也有可能被淹没在里面;为了能够降低分析成本,就需要对这类因“攻击尝试行为“大量触发的风险告警进行数据清洗。通过特征规则将无效告警、误报告警过滤掉,剩下的就是“待分析告警”; 网络之中的例子 ---“哪些告警属于无效告警?” 比如说:攻击方通过对目标资产所处的C段进行批量扫描,但C段的资产并非都是处于「活跃」状态,甚至根本没有这个资产。而安全设备还是因为这个「攻击尝试行为」产生了告警,那么这种告警就属于「无效告警」。---“怎么判断告警是误报?” 比如说:攻击方尝试利用现成的「EXP&POC集成脚本工具」对资产目标进行检测扫描,安全设备检测到「攻击尝试行为」中的攻击特征就会产生告警。在通常情况下,可以把告警中的URL的“网页状态码”、“页面回显数据”作为「误报告警」判断的条件之一。---“如何对「待分析告警」关联分析?” 从「待分析告警」中提取攻击特征,通过「攻击特征规则库」进行匹配,看能否获取到「情报线索」。/index/index/index?options=id)%2bupdatexml(1,concat(0x7,user(),0x7e),1) from users%23 ** 比如说,在「待分析告警」数据发现这一段Payload,通过「攻击特征规则库」关联到它属于「ThinkPHP5 - 注入漏洞」。但我们通过「资产指纹信息库」进行核查发现「受攻击的资产」并没有使用「ThinkPHP5」框架。按照这个分析逻辑,将整个流程脚本化输出。就可以排除「待分析告警」中那些真实的攻击尝试行为,却又未攻击成功的告警。然后,人工再对剩余的少量「待分析告警」进行分析研判,从其中捕获到「真实有效」的攻击事件的可能性相对于以往的分析方式会大的多。如果捕获到「真实有效」的攻击事件,还可以利用「资产指纹信息库」巡查具有同样指纹特征的设备是否也存在类似的漏洞。安全设备进行报警如何看是否是外界的攻击,即是否是误报,或是内部人员进行的操作:查看报警日志,对报警的数据进行分析,看是不是内部人员的操作,还是真实的攻击

流量分析是否是误报:分析流量数据包,可以用wireshark,分析流量是不是正常的业务操作。

10.Java内存马的排查思路

先查看检查服务器web日志,查看是否有可疑的web访问日志,比如说filter或者listener类型的内存马,会有大量url请求路径相同参数不同的,或者页面不存在但是返回200的请求。

如在web日志中并未发现异常,可以排查是否为中间件漏洞导致代码执行注入内存马,排查中间件的error.log日志查看是否有可疑的报错,根据注入时间和方法根据业务使用的组件排查是否可能存在java代码执行漏洞以及是否存在过webshell,排查框架漏洞,反序列化漏洞。

查看是否有类似哥斯拉、冰蝎特征的url请求,哥斯拉和冰蝎的内存马注入流量特征与普通webshell的流量特征基本吻合。

通过查找返回200的url路径对比web目录下是否真实存在文件,如不存在大概率为内存马。

结合工具进行查杀

java-memshell-scanner

11.重保护网经验,代表的厂商

一开始会提前进行基线检查,排除一些潜在的漏洞,并且讨论在哪些地方配置部署IDS IPS设备,然后进行分组,分为监控组,研判组,处置组等等。然后每天都要写日报,做汇报,交接工作的时候也要向项目经理或者组长进行汇报当天的情况。

日报的内容:

事件类型,事件ID ,事件发生的时间,处置意见。源IP ,目的IP。

我主要负责的是检测异常时间,并对事件进行判定和处置。封堵IP。

12.用的设备是什么

奇安信 天眼 椒图

深信服态势感知SIP

深信服下一代防火墙--AF下一代防火墙

绿盟网络入侵检测系统 NIDS

青藤万象

13.windows事件日志的ID

14.溯源思路,给你一个电话号码

15.研判的思路?

1.首先对攻击的来源进行判断,是内对内,外对内还是内对外的情况。

2.依据设备的告警信息结合具体情况来分析攻击行为的类型,比如说告警SQL注入攻击,那我们就去查看一下请求数据包里面是否有单引号,SELECT等敏感字符,返回数据包里面是否有SQL语法报错等信息,有的话就可以初步判断该攻击行为是SQL注入攻击。

3.然后就是根据攻击特征来分析攻击行为使用了什么技术或者说工具,比如说攻击的频率,数据包的信息等等。比如说在使用AWVS或者APPSCAN等工具在扫描的时候,很有可能在请求数据包的user-agent里面就有相关的信息。同样结合告警信息和具体情况来判断攻击行为的危害程度,比如说检测到多条攻击成功告警和内对内及内对外攻击告警,这个时候就需要尽快的交给应急组了。

4.结合设备告警信息及具体情况分析攻击意图,比如说攻击者的目标是主站还是旁站,是主机还是域控,不同的攻击意图对于后续的处理也不同。

5.最后根据我们掌握的信息采取相应的处置方式,比如说告警信息是误报,说明设备需要策略优化,不需要处置。告警信息是尝试攻击,暂时对资产没有影响,就需要后续持续关注,攻击成功时能够做到及时上报。如果告警确认不是误报,并且攻击成功时,我们就需要迅速上报及时采取应急响应。

研判,判断告警是真是假。

通过设备的告警信息,流量特征(攻击特征),去查看数据包里面(请求包、请求体、返回包、返回体),是否存在相应的攻击特征,如果不包含攻击载荷,为误报

以攻击IP为索引,去查看(护网开始-现在),是否有其它攻击行为。

查看攻击方向:内对内、内对外、外对内。内对内的话误报率较大,但也要看具体的流量,最好上机排查。

本地复现:不用客户的网络去访问,可以用其他的网络,比如手机热点。

16.威胁告警分析思路:

1.优先排查告警成功且安全等级高的告警(catoutcome== ”OK” AND threatSeverity ==”High” )

-

优先查询请求响应成功(responsecode==200)的攻击;

-

以源地址(srcaddress”xxxx”)或目的地址(destaddress”xxxx”)作为筛选条件,若短时间内某地址发起大量攻击行为,多为异常安全事件,恶意攻击发生概率较高。

4.查看攻击的详细页面,通过请求内容判断攻击行为,通过返回内容字段进行分析研判是否攻击成功。

5.内网到外网(direction=”01”)的攻击也应着重分析处理,可能是内网主机成为了肉机,在对外发起攻击。

17.如何判断是钓鱼邮件

以公司某部门的名义,如安全部、综合部,使用正式的语气,内容涉及到账号和密码等敏感信息,可能带有链接地址或附件,制造紧张氛围,比如24小时内今日下班前完整账号密码修改。

看发件人 设备上也会报IP 上微步查一下IP是不是恶意IP 邮件的发件人和内容是不是正常的业务往来

附件放到沙箱里 看看是否有问题

有的邮件会提示你邮件由另一个邮箱代发,或者邮箱地址不是本公司的,再或者邮箱地址是qq或者163等个人邮箱的,那就更没跑了

18.挖矿木马应急

挖矿病毒的特征,cpu过高;

先找出名字异常的进程,或者占用内存很高的进程,一般都是445端口,使用netstat 命令查看,找出进程的PID 之后再使用Wmic progress命令找出进程所在的目录文件。然后删掉文件,禁用进程。

如果删掉之后还有,就排查看是否有新增用户lusrmgr.msc,开机启动项,计划任务,服务;注册表regredit里面看开机启动项。任务管理器-计划任务。查看日志,事件日志管理器(enventvmr.msc)查看登录情况,一般挖矿会2网络共享,10远程桌面。

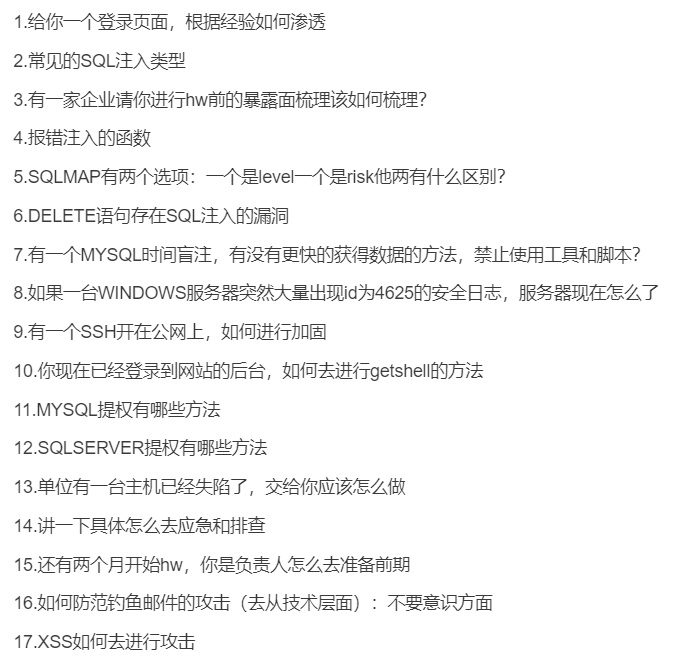

面试真题2

1.给你一个登录页面,根据经验如何渗透

2.常见的SQL注入类型

3.有一家企业请你进行hw前的暴露面梳理该如何梳理?

在HW(重要时期网络安全保障行动)之前的暴露面梳理是一项关键的准备工作,旨在减少潜在的网络安全风险和攻击面,确保系统和网络在特殊时期的稳定与安全。以下是一些梳理暴露面的基本步骤和建议:

-

资产盘点:

- 全面清点所有互联网暴露的资产,包括服务器、网络设备、应用程序、域名、API接口、数据库以及云服务等。

- 使用自动化工具如鹰图平台(HUNTER)等全球互联网资产搜集平台,帮助快速发现未知资产和互联网暴露面。

-

分类与优先级划分:

- 对盘点的资产进行分类,区分核心资产与非核心资产,识别关键信息基础设施。

- 根据业务重要性、数据敏感性和潜在影响,为资产设定安全保护的优先级。

-

漏洞扫描与风险评估:

- 对所有暴露资产进行漏洞扫描,包括开放端口检测、弱口令检查、已知漏洞识别等。

- 进行渗透测试,模拟攻击行为以发现安全防护的薄弱环节。

- 评估识别出的风险点,确定哪些是最需紧急处理的高危漏洞。

-

访问控制与最小权限原则:

- 审查并优化访问控制策略,确保只有必要的服务和端口对外开放。

- 实施最小权限原则,限制对敏感资源的访问权限,仅授予必要的用户或服务账户。

-

安全配置审核:

- 根据最佳实践和合规要求,检查所有设备和服务的安全配置。

- 确保防火墙规则、SSL/TLS加密、身份验证机制等都符合安全标准。

-

日志审计与监控增强:

- 配置系统和应用日志,确保能够记录并分析安全相关事件。

- 加强网络监控,部署入侵检测系统/入侵防御系统(IDS/IPS)和安全信息和事件管理(SIEM)系统,以便及时发现异常活动。

-

应急响应计划:

- 更新和完善应急响应计划,包括事件报告流程、备份与恢复策略、沟通协调机制等。

- 进行应急演练,确保团队熟悉响应流程和职责。

-

培训与意识提升:

- 对员工进行网络安全意识培训,强调在HW期间的特别注意事项。

- 提升团队对社会工程学攻击、钓鱼邮件等常见攻击手段的识别能力。

通过这些步骤,可以有效地识别并管理网络暴露面,降低在HW期间遭受攻击的风险,确保网络安全。

4.报错注入的函数

floor,extractvalue,upddatexml第二个参数必须满足xpath的格式,如果不满足就会报错。

5.SQLMAP有两个选项:一个是level一个是risk他两有什么区别?

-level是攻击等级,有五个等级,等级越高,估计的范围越大。

risk,风险等级,3个等级,等级越高可能会造成数据库破坏的风险。

6.DELETE语句存在SQL注入的漏洞

delete是没有回显的,所以依然使用的是报错注入

7.有一个MYSQL时间盲注,有没有更快的获得数据的方法,禁止使用工具和脚本?

二分法?

8.如果一台WINDOWS服务器突然大量出现id为4625的安全日志,服务器现在怎么了

9.有一个SSH开在公网上,如何进行加固

更改默认端口,使用ssh密钥连接,设置登录尝试次数,禁止爆破,设置登录IP白名单。

10.你现在已经登录到网站的后台,如何去进行getshelI的方法

11.MYSQL提权有哪些方法

12.SQLSERVER提权有哪些方法

13.单位有一台主机已经失陷了,交给你应该怎么做

14.讲一下具体怎么去应急和排查

15.还有两个月开始hw,你是负责人怎么去准备前期

16.如何防范钓鱼邮件的攻击(去从技术层面):不要意识方面

17.XSS如何去进行攻击

18。nacos如何通过配置文件拿shell,不出网怎么利用

19..do结尾的是什么语言

java

xxe的利用

不熟悉的问题:

shiro有key无链怎么利用?

原生shiro是无cc链的,常见的就是打cb链或者Java别的反序列化链,常规shiro利用cc和cb?

反序列化cc1,cc6的区别

CC6这条链跟CC1中的LazyMap链很像,前面几乎都一样的,区别是CC1是AnnotationInvocationHandler.invoke()调用了LazyMap的get方法,而CC6是TiedMapEntry.getValue调用的LazyMap的get方法

票据

黄金票据和白银票据,

首先得知道什么是kerbars认证,他是一种用户认证协议,包括客服端和kdc,kdc里面有as服务器和tgs服务器,as用于用户认证,颁发TGT 的,TGS 用于票据认证,颁发ST的。

然后在AS阶段,我们就可以伪造KRBTGT的密码hash,这样就可以随意伪造用户的TGT,访问服务器里所有的服务。

这就是黄金票据,

白银票据是针对伪造ST的,只针对于服务器的某一项服务。不经过KDC。

提权

权限维持

横向移动

别人的面试真题

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 阿里最新开源QwQ-32B,效果媲美deepseek-r1满血版,部署成本又又又降低了!

· 开源Multi-agent AI智能体框架aevatar.ai,欢迎大家贡献代码

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· AI技术革命,工作效率10个最佳AI工具