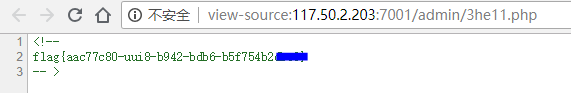

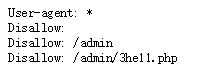

Web安全就业班CTF比赛0x01 robot

好 ,进入正题。开始做题。

第一题

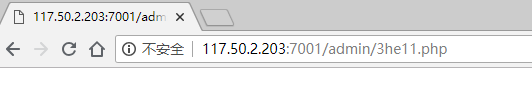

一,进入uel

二,思路 提示了图片是机器人尝试robust文件

三,进来后一片空白,思路网站除了页面还有什么可以看。没报错就很有机会。

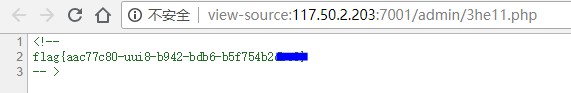

四,右键查看源码 结束

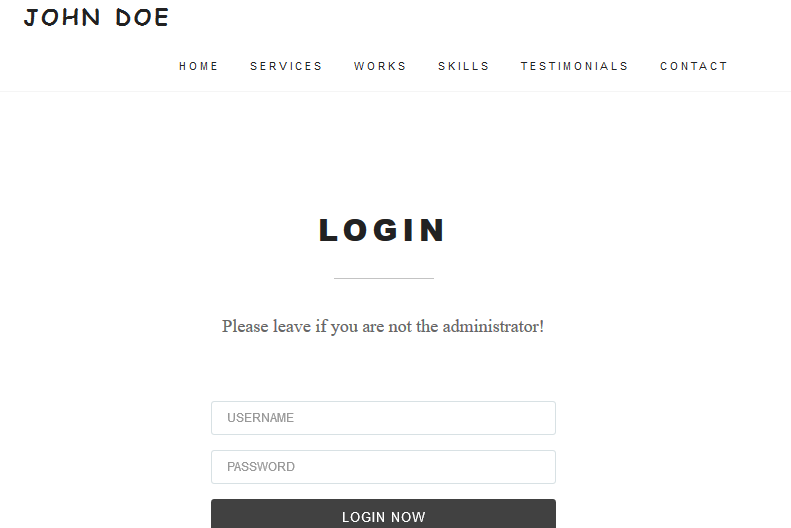

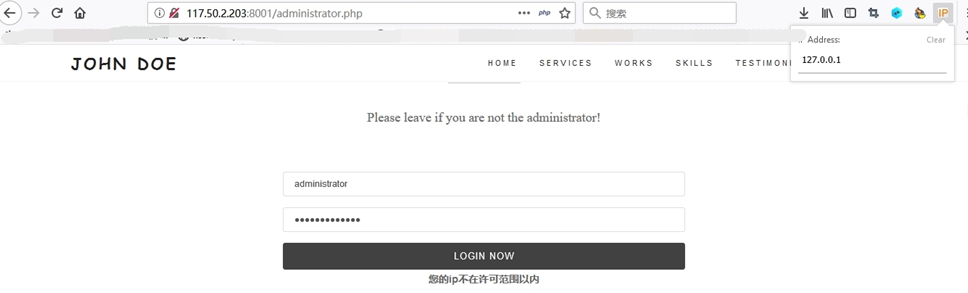

第二题 ipspoofing

一,登陆url

二,思路 查看网页尾端

三,点击后台登陆

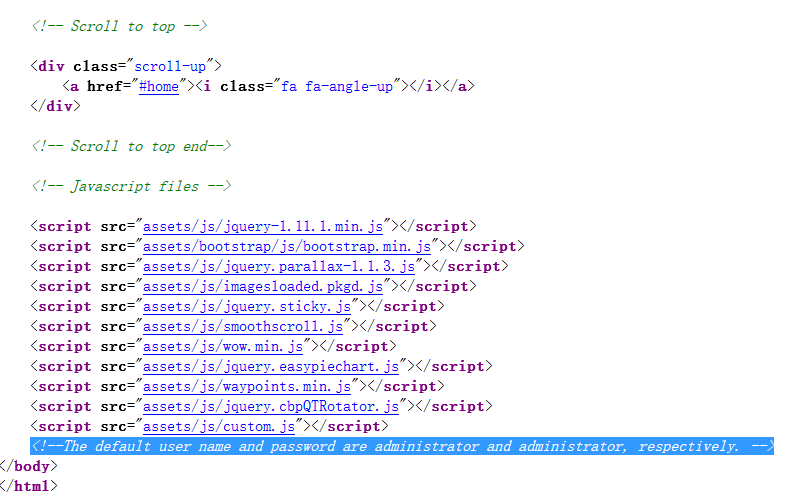

四,思路 管理员记不住密码都会怎么办

五 右键看源码 找到注释使用其中的用户名和密码

六 思考 提示ip不在范围,内外网,特许,专线,……

七 改ip 这种插件很多自行下载

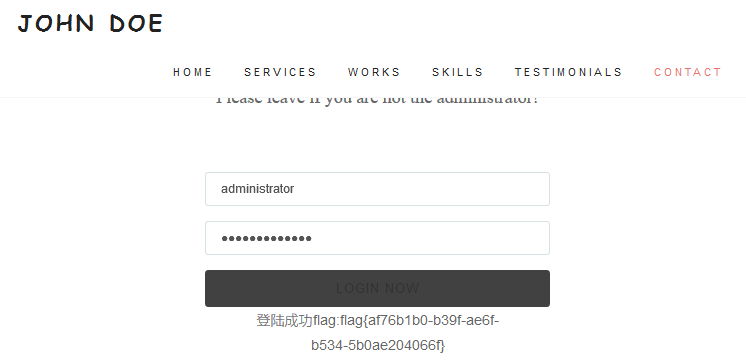

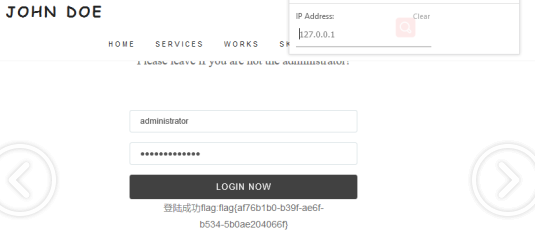

八 再次登陆

九 恢复ip 思考为什么我们需要恢复ip

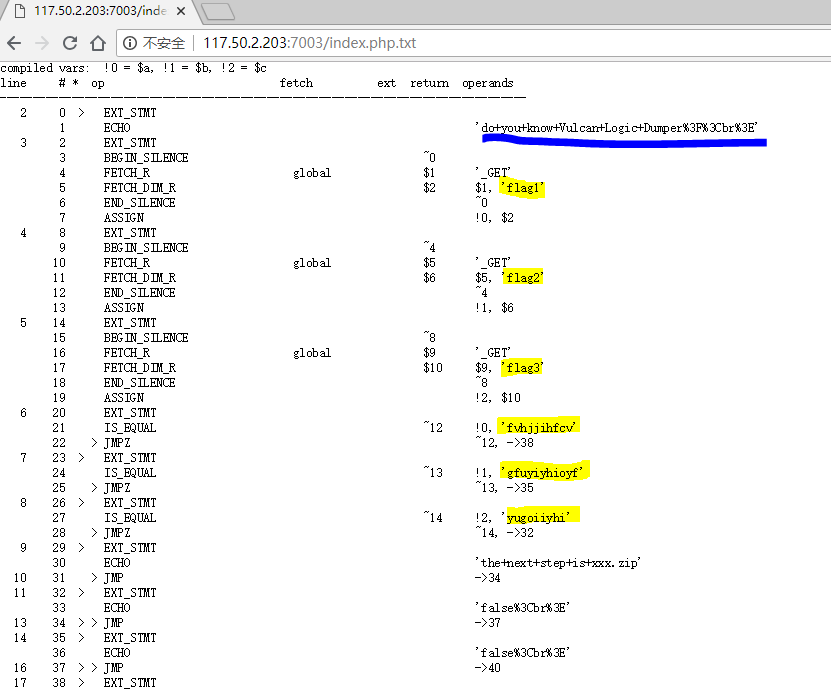

第三题 VID

一,登陆uel 主页提示就这些

二,思考 还能看那 右键查看源

三,查看该文件

四,想想这些数据之间有什么关联 打开hackbar GET传参数【得一而知其全,知道一个最基本的用法剩下的变化就不再能成为你的障碍】

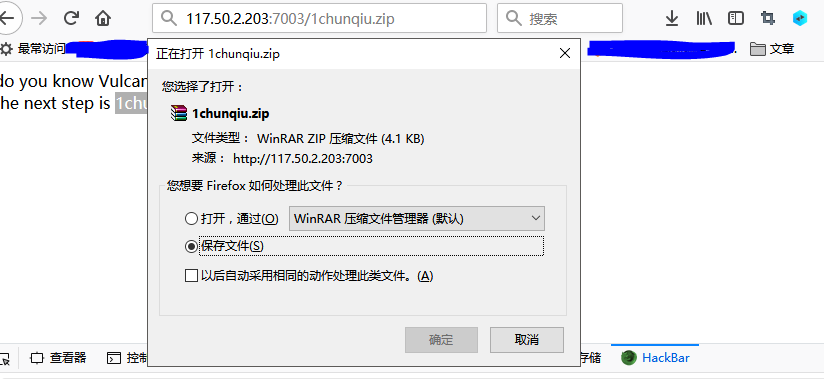

五 将得到的文件名试试 一个下载路径,有兴趣看源码的下载下来看。做代码审计

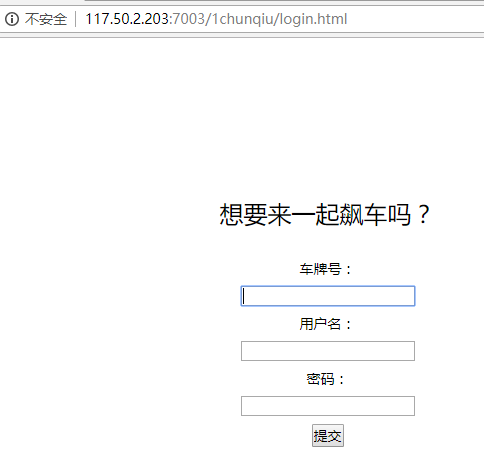

六,有出来的路径,追回去看看(目录一般两种方式,一经验,二字典。目前我就使用平凡的办法)

提交(注意uel跳转)

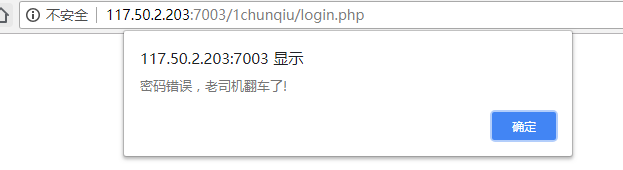

七,用刚才注册的用户登陆 思考 为什么注册后的用户被提示错误

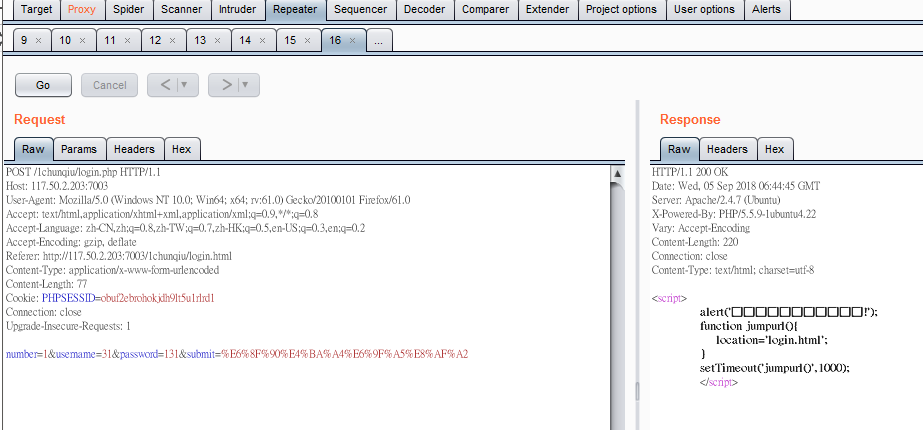

八 Burp Suite抓包

九 返回包200 证明 可以访问 开始人力爆破

%00截断

十 注意抓到cooke 个人以为这就是登陆的表现。

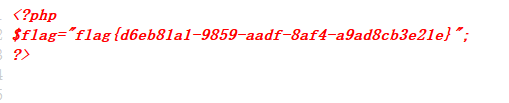

最终获得flag{d6eb81a1-9859-aadf-8af4-a9ad8cb3e21e}

第四题 GetFlag

第一 进入url

第二 点击登陆

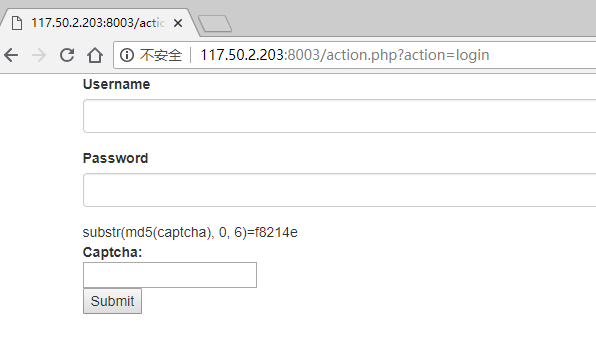

第三 破解验证码

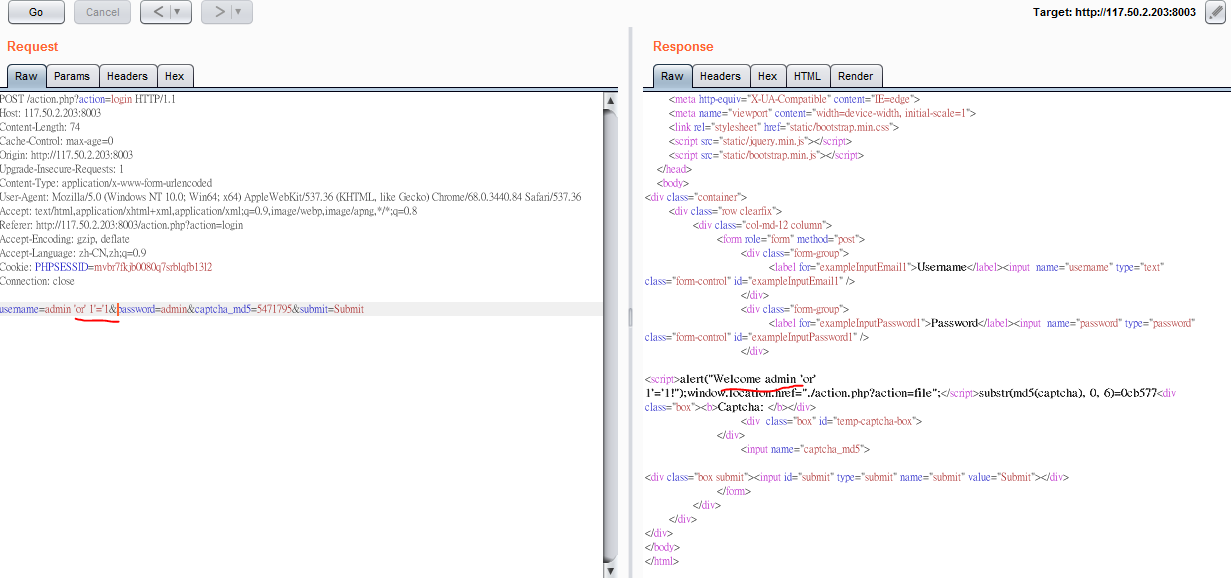

第四 抓包 万能密码欢迎你

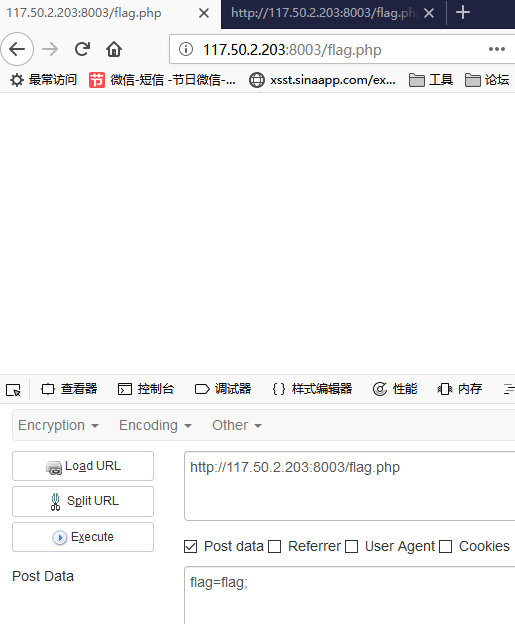

第五 白板 post传参数 看源码

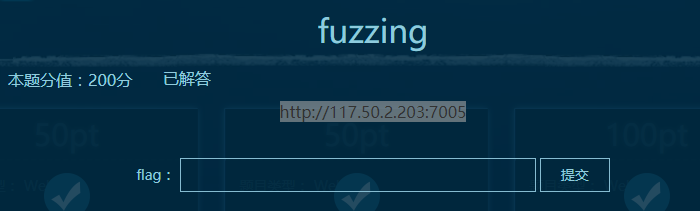

第五题 fuzzing(累了休息一会儿更新)

一 登陆url

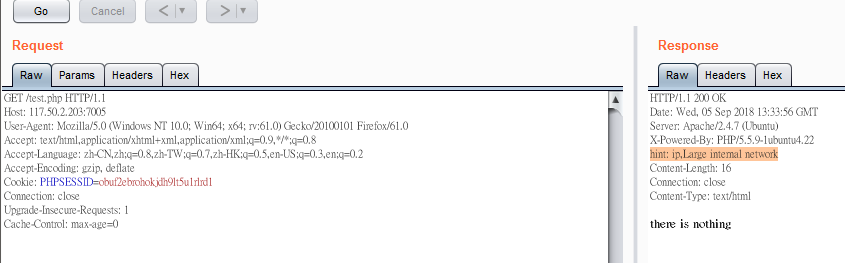

二 扩展信息量 (返回包意思是大型内部网络)

三 上内网(使用1当中的ip插件)

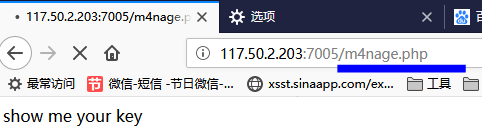

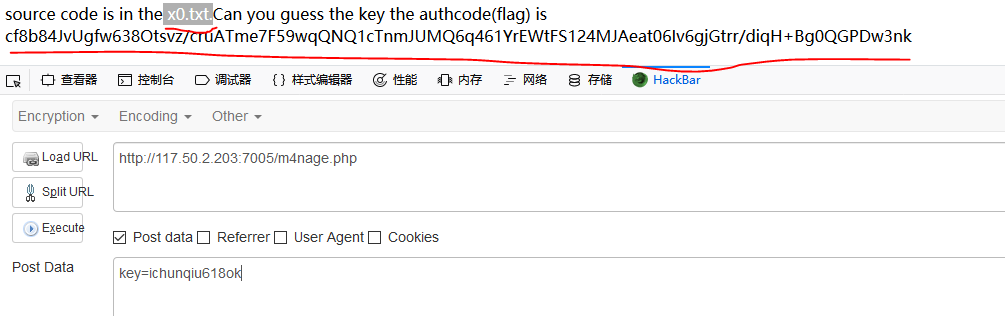

四 它要一个key

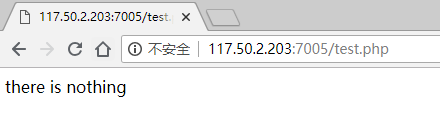

五 (首先看地址已经跳转)

六 look 有变化了

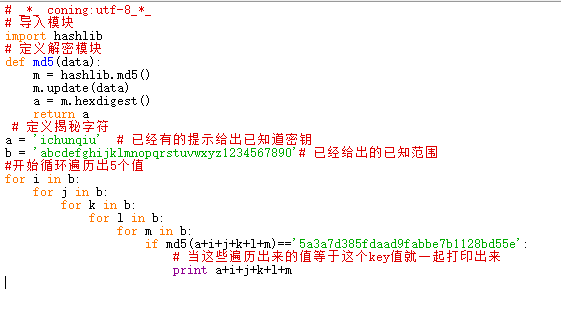

7写个小脚本

八 跑一下

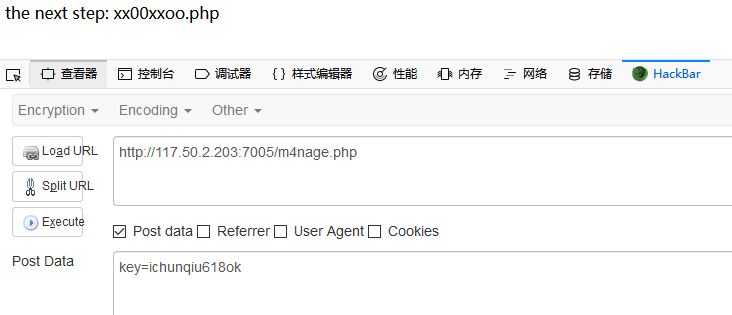

九 post 提交

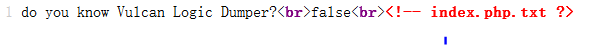

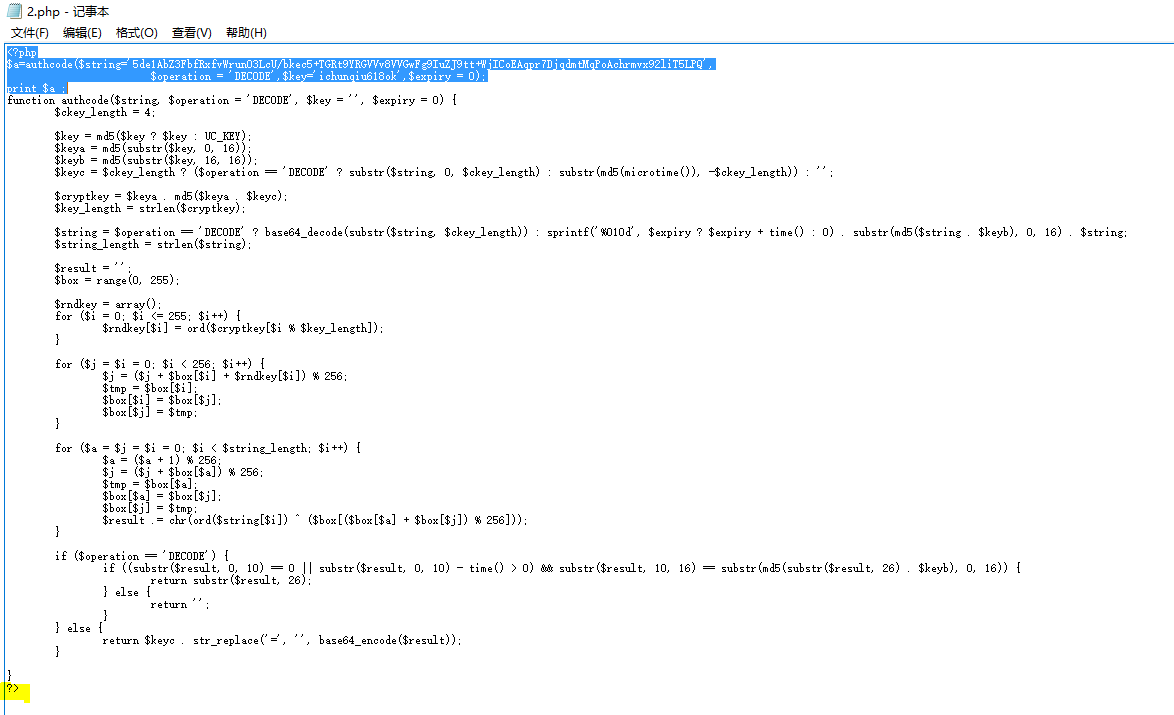

十 访问新显示出来的文件 (txt文件 flag需要进行揭秘下面的加密数值)

十一 访问一下(这里有一个解密的脚本) 思路 看到这样的文件套路来一下是全选 复制 粘贴 沙箱运行(防止恶意代码)

十二 将文件粘贴后放入记事本中保存后缀为php格式 给文本加上选中的代码(原理需要移步到更专业的官方文档中寻找答案)

十三 将写好的文件让浏览器去解释一下(我这里使用phpstady将文件放入根目录下运行后访问)

得到flag 记得将服务器关闭,这个服务器上运行很多漏洞cve 仅仅做测试所用。防止被外部入侵

谢谢各位看到这里,这仅仅是带初学者看看安全中的世界,并不作为教学所用,希望未来的学习当中,各位同学和我一样不要沦为一方题棍,我们的学习就是从现实着手,也就是为了解决现实难题而进行的学习,不论前路如何,诸君共勉!