使用Android Studio进行签名及使用gradle配置签名

一、Debug模式下的签名

运行或从IDE调试项目时,Android的Studio会自动由Android SDK工具生成的调试证书签名的APK。您运行或调试Android Studio中的项目第一次,IDE会自动在调试密钥库和证书 $HOME/.android/debug.keystore,并设置密钥库和密钥的密码。

因为Debug模式下的证书由构建工具创建,这样是不安全的,大部分应用程序商店(包括谷歌Play商店)不会接受的APK有出版调试证书签名。

所以你不用每次调试时都输入的Android Studio自动存储在签约配置调试签约信息。签名的配置是由所有必要的信息,以签署APK,包括密钥存储位置,存储密码,密钥名称,密钥密码的对象。您不能直接编辑调试签约配置,但可以配置你如何签上你的发布版本。

二、利用Android Studio进行签名

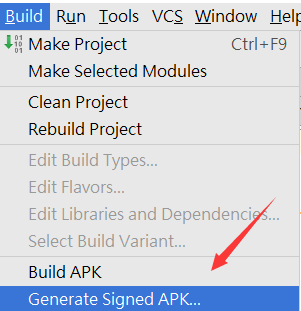

1. 在菜单栏中,Build > Generate Signed APK

2. 选择您想从下拉释放下来,然后单击模块 下一步。

3. 如果你已经有一个密钥库,请转到步骤5.如果你想创建一个新的密钥库,单击 新建。

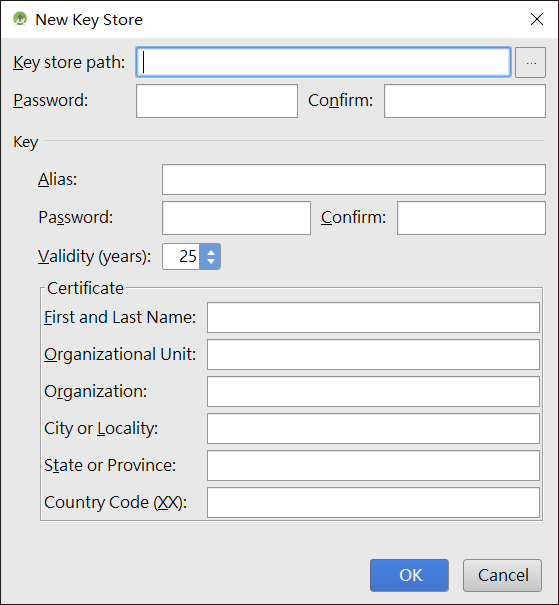

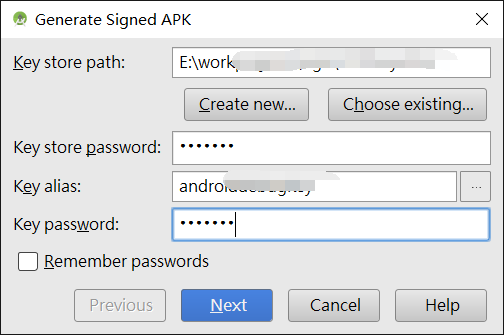

4. 在新的密钥库窗口,为您提供密钥库和密钥以下信息,如图1所示。

图1。创建Android Studio中一个新的密钥库。

Keystore

- Key store path::选择您的密钥存储应该创建的位置。

- Password:创建并确认您的密钥库安全的密码。

Key

- Alias:你的Enter键的标识名称。

- Password: 创建并确认你的密钥的安全密码。这应该是从你选择你的密钥库的密码不同

- Validity (years):设置的时间长度在几年,你的key将是有效的。你的key应该是有效期至少为25年来,这样你就可以通过你的应用程序的寿命相同的密钥签名的应用程序更新。

- Certificate:输入有关自己的一些信息,为您的证书。这个信息是不是在你的应用程序中显示,但是属于apk的一部分。

填完上面信息,然后单击确定。

在生成签名APK窗口中,选择一个密钥库,私钥,并输入密码两种。(如果在上一步中创建您的密钥库,这些字段已经为您填充。)然后单击 下一步。

图2。选择Android Studio中的私钥。

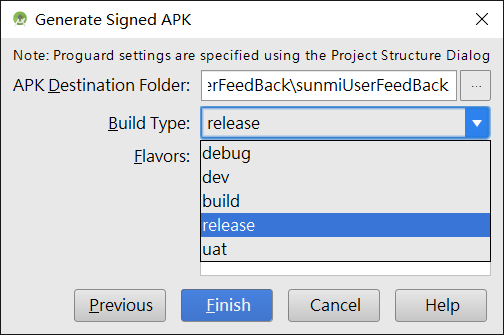

在下一个窗口中,选择签署的apk的输出目录,和签名的环境,然后单击 Finish(完成)。

图3。生成所选Flavors的APK。

该过程完成后,你会发现在你上面选择的目标文件夹已经有签名的APK。您现在可以通过一个应用市场,如谷歌Play商店,或使用你选择的机制分发签署的APK。

三、配置build.gradle文件自动签名你的apk

在Android Studio中,你可以通过build.gradle 配置来构建你的项目,在构建的过程中会自动生成你的apk。步骤如下:

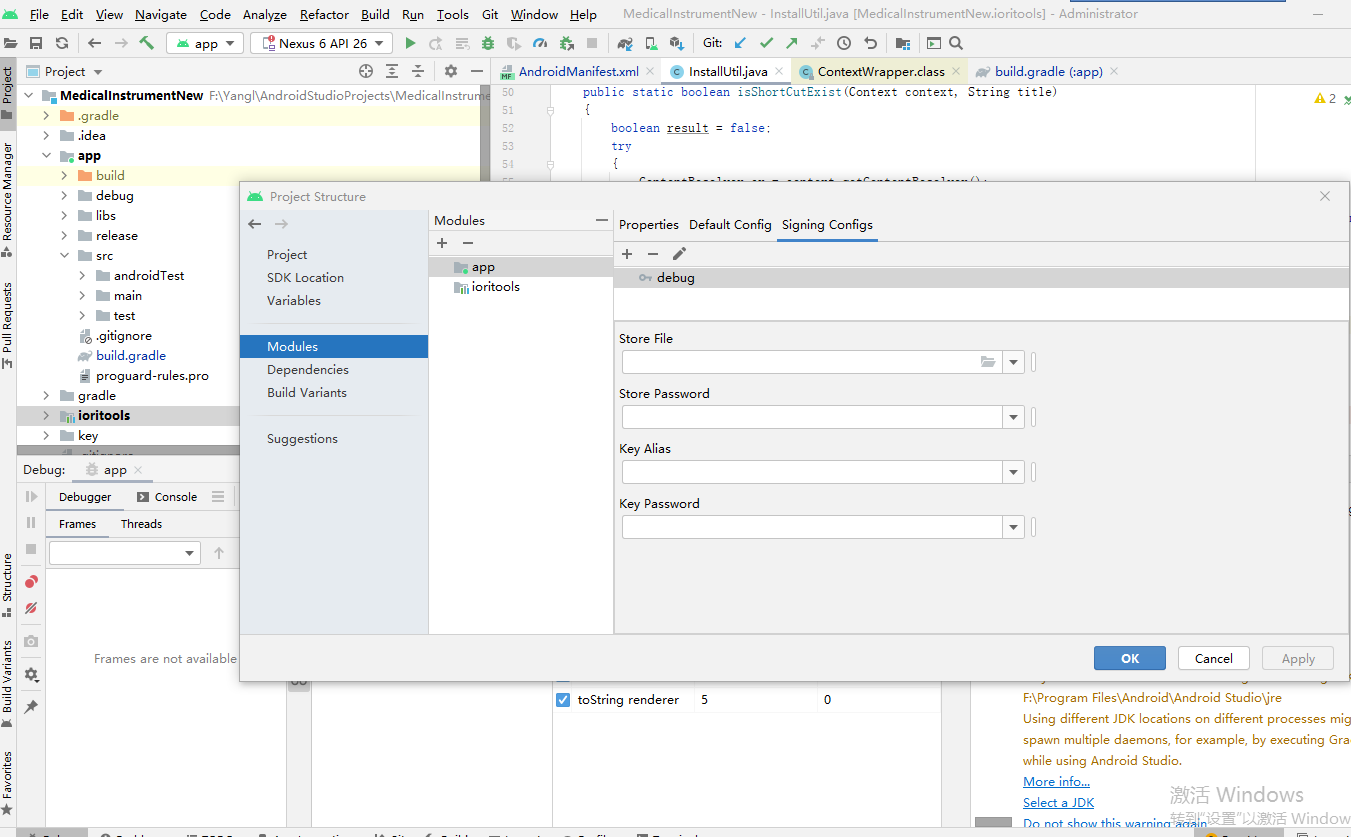

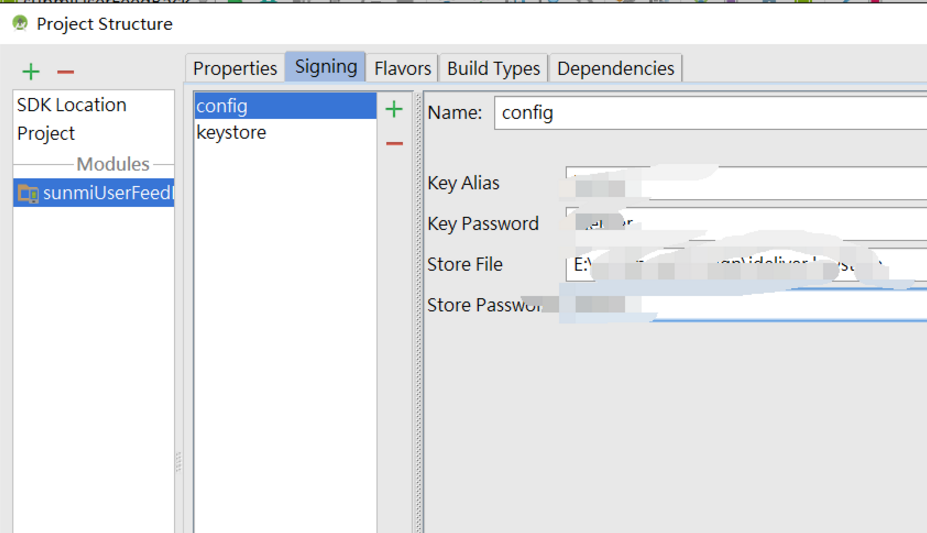

- 在当前你的项目,右键点击你的程序,然后打开Projec Structure,

- 再打开的窗口中,在模块的左侧面板中选择你想签署的Module。

- 选择你的密码存储文件,然后输入相关的信息;如图:

图4。用于创建新签名构造的窗口。 - 点击Ok。

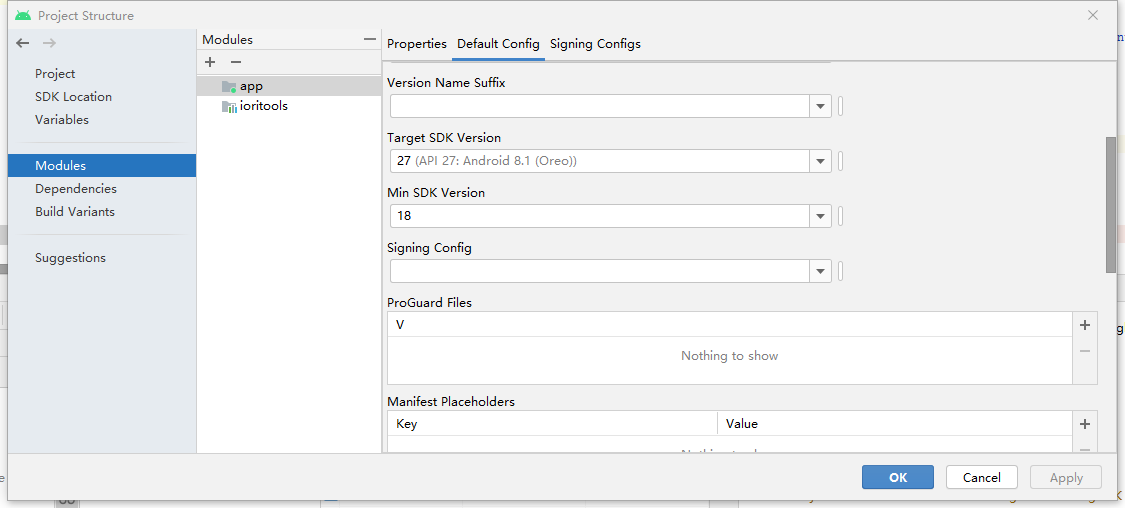

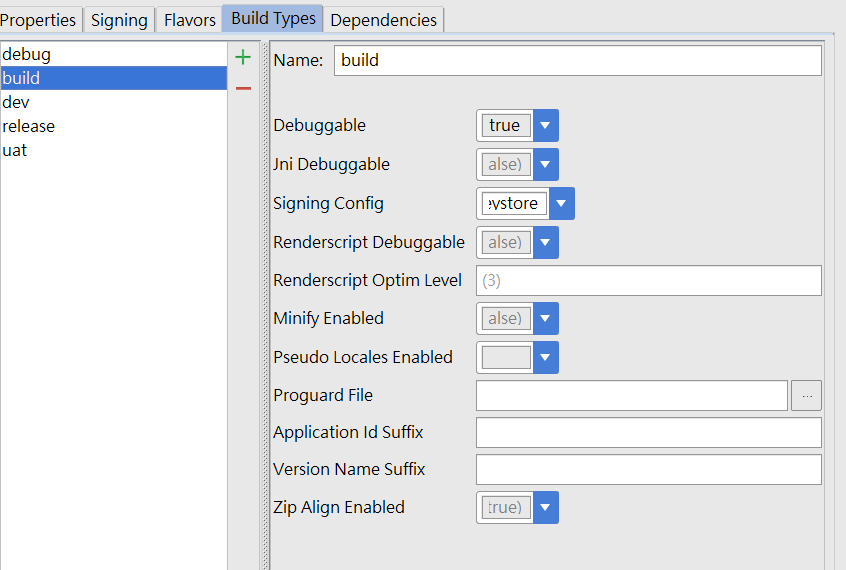

- 然后在build types配置中 选择刚刚签名的配置。如图:

最后点击ok。

然后AndroidStudio 自动构建编译,成功后可以在build/outputs/apk/为您构建模块项目目录内的文件夹中找到我们输出的apk。

四、团队使用问题

1.创建一个文件名 为keystore.properties在项目的根目录。

storePassword = myStorePassword

keyPassword = mykeyPassword

keyAlias = 别名

storeFile = 签名文件路径2.在你的模块的build.gradle文件中,添加的代码加载你keystore.properties的文件。

def keystorePropertiesFile = rootProject.file("keystore.properties")

def keystoreProperties = new Properties()

keystoreProperties.load(new FileInputStream(keystorePropertiesFile))

android {

...

}3.你可以使用语法,来引用存储的签名信息。

android {

signingConfigs {

config {

keyAlias keystoreProperties['keyAlias']

keyPassword keystoreProperties['keyPassword']

storeFile file(keystoreProperties['storeFile'])

storePassword keystoreProperties['storePassword']

}

}

...

}

Android签名介绍

作者:如山如风

很多Android开发者只知道开发完之后签名发布,签名就是用IDE生成一个keystore文件就行,而不太清楚具体的签名流程,现在我们整理一遍流程。

什么是Android签名

了解 HTTPS 通信的同学都知道,在消息通信时,必须至少解决两个问题:一是确保消息来源的真实性,二是确保消息不会被第三方篡改。同理,在安装 apk 时,也需要确保 apk 来源的真实性,以及 apk 没有被第三方篡改。为了解决这一问题,Android官方要求开发者对 apk 进行签名,而签名就是对apk进行加密的过程。

要了解如何实现签名,先需要了解如下一些关键概念。

关键概念

开始之前我们先来简单了解几个重要的概念,有助于理解android的签名流程。

加密

数据加密的基本过程就是对原来为明文的文件或数据按某种算法进行处理,使其成为不可读的一段代码(通常称为"密文"),使其只能在输入相应的密钥之后才能显示出本来内容,通过这样的途径来达到保护数据不被非法人窃取、阅读的目的。加密一般分为对称加密和非对称加密。一般非对称加密更为安全,而一般非对称加密的操作是用公钥进行加密,接收端用私钥进行解密。

消息摘要

又称数字摘要或数字指纹。简单来说就是任意长度数据经过单向的HASH函数,生成一个固定长度的HASH值。也就是经过算法处理后的一个固定长度的数据。

数字签名

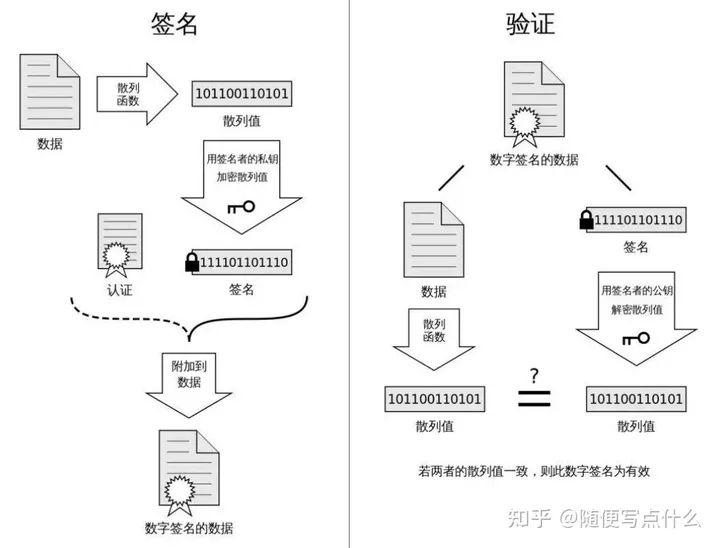

数字签名的作用就是保证信息传输的完整性、发送者的身份认证、防止交易中的抵赖发生。数字签名技术是将摘要信息用发送者的私钥加密,与原文一起传送给接收者。接收者只有用发送者的公钥才能解密被加密的摘要信息然后用HASH函数对收到的原文产生一个摘要信息,与解密的摘要信息对比。如果相同,则说明收到的信息是完整的,在传输过程中没有被修改,否则说明信息被修改过,因此数字签名能够验证信息的完整性。和加密相比正好反过来,是用私钥加密,用公钥解密。

数字证书

数字证书就是互联网通讯中标志通讯各方身份信息的一串数字。简单来说就是能证明通信方的身份,能确定和我通信的是你,而不是某个假冒你的人。假如你这边把应用用私钥签名,把签名后的文件和公钥都发给接收端。但是如果中间有人拦截,把文件换了,重新用自己的私钥签名,再换对应的公钥发给接收端。接收端依旧能正常校验成功,难道这就说明这个文件是正确的吗?所以才需要数字证书来证明这个公钥来自于真正的发送端。

签名流程

签名的工具

Android有两种签名工具:jarsigner和signapk。jarsigner在JDK里面,apksigner在build-tools里面,具体的路径可以自行百度,因为我不敢保证所有版本的路径是固定不变的。jarsigner会生成keystore,也就是我们用AS的签名能生成keystore。signapk能生成pk8和pem。这两方也是可以转换的。

签名和校验流程

按抽象来说(这是按我的理解,也许细节上有些差别),签名和校验的大概过程是:发送者把文件用算法生成摘要,再用私钥对摘要进行加密,把证书、文件、加密串、公钥发给接收端;接收端获取到之后,根据证书认真发送者身份,用公钥对加密串进行解密,再对文件也用算法生成摘要,对比解密之后的信息和摘要的信息是否相同。

Android官方网站上有一张图流程图,描述了这个过程,如下图所示:

签名生成的三个文件

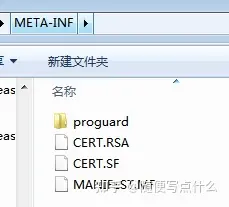

对代码签名之后会生成三个文件:MANIFEST.MF、CERT.SF和CERT.RSA。如果你解压apk或者反编译apk的话会看到一个META-INF文件夹,打开里面就包含这3个文件:

这三个文件是在签名过程中生成的,分别说明如下。

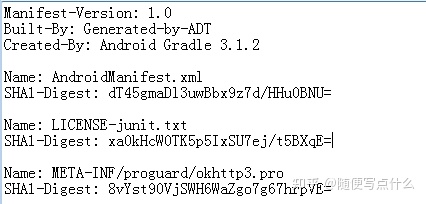

MANIFEST.MF

MANIFEST.MF的内容是所有文件进行SHA-1(这是一个Hash算法)之后再base64编码之后的值。去遍历所有文件,一个一个文件夹遍历,要是有文件,就SHA-1再base64。无论你每个文件长度怎样,每个文件都会生成一个固定长度的值,再把这些值一行一行记录下来。

可以看出这个过程就是一个获取摘要的过程,把不固定长度的文件生成固定长度的字符串。

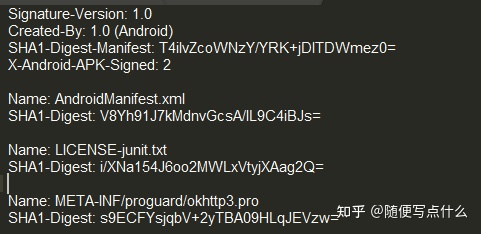

CERT.SF

其实就是将MANIFEST.MF文件按一定规则再进行SHA-1之后再base64。

SHA1-Digest-Manifest属性是对整个MANIFEST.MF文件做SHA1再base64生成的串。之后的每个SHA1-Digest是对MANIFEST.MF的各个条目做SHA1再用base64。所以这个过程还是一个获取摘要的过程。

CERT.RSA

可以看出CERT.RSA不同于上边两个文件,是一个加密串。CERT.RSA包含了很多东西。CERT.SF文件用私钥加密,然后把数字证书,公钥等一起组合在一起生成CERT.RSA。可以看出这是一个用私钥加密的过程。

签名验证的过程

安装的时候,会验证这三个文件,判断是否完整,这个其实很好理解。我们一般会经历过这样的一种情况,我们手机已经安装过一个文件,如果用不同的签名就会安装出错,如果使用相同的签名就能覆盖安装。安装时先会去查找是否已安装过相同的包名的应用,然后拿到证书指纹和要安装应用的证书指纹进行判断,相同的话说明是同一个应用。至于指纹证书的原理我也不是很懂,在网上看到有人说是jks中X509证书的摘要信息,也有说是证书发行者对证书的数字签名。而这些信息会存在CERT.RSA中,所以这个校验过程是在校验CERT.RSA的时候操作的。

上述内部即为一个Android签名和验证的过程。

南来地,北往的,上班的,下岗的,走过路过不要错过!

======================个性签名=====================

之前认为Apple 的iOS 设计的要比 Android 稳定,我错了吗?

下载的许多客户端程序/游戏程序,经常会Crash,是程序写的不好(内存泄漏?刚启动也会吗?)还是iOS本身的不稳定!!!

如果在Android手机中可以简单联接到ddms,就可以查看系统log,很容易看到程序为什么出错,在iPhone中如何得知呢?试试Organizer吧,分析一下Device logs,也许有用.