会员

周边

新闻

博问

闪存

众包

赞助商

Chat2DB

所有博客

当前博客

我的博客

我的园子

账号设置

会员中心

简洁模式

...

退出登录

注册

登录

lmarch2

求知若渴,虚心若愚

博客园

首页

新随笔

联系

订阅

管理

上一页

1

2

3

2023年8月8日

ciscn_2019_es_2

摘要: # ciscn_2019_es_2 ## 0x01 32位开NX,有system函数,但是需要传入binsh。

评论(0)

推荐(0)

2023年8月7日

[OGeek2019]babyrop

摘要: # [OGeek2019]babyrop ## 0x01 64位程序,开启NX 没有system函数和/bin/sh字符串 ## 0x02 分析程序: main函数中,先读取一个随机数到fd,并作为参数传入sub_804871F函数,再将sub_804871F函数的返回值作为参数传入sub_8048

阅读全文

posted @ 2023-08-07 21:37 lmarch2

阅读(71)

评论(0)

推荐(0)

ciscn_2019_c_1

摘要: # ciscn_2019_c_1 ### 0x01 简单的ret2libc3 file checksec —— 64-bit 开NX ### 0x02 运行一下看看

评论(0)

推荐(0)

2023年8月5日

WSL2下不能使用gdb.attach的解决方案

摘要: ## 安装tmux 用root权限安装 > sudo apt-get install tmux 进入根目录 > cd ~ ## 编辑配置 使用root权限打开tmux,方便保存配置文件 > sudo tmux 新建.tmux.conf文件 > vim .tmux.conf 在文件中输入 ``` #输

阅读全文

posted @ 2023-08-05 11:27 lmarch2

阅读(246)

评论(0)

推荐(0)

2023年7月28日

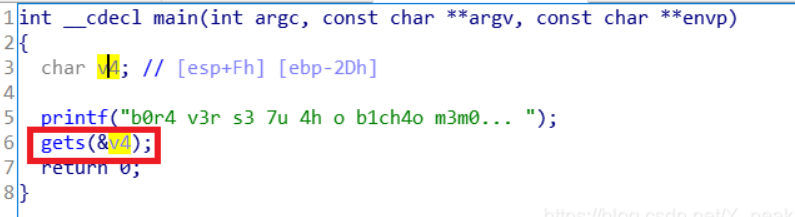

get_started_3dsctf_2016

摘要: ## 0x00 最近持续学习栈溢出,努力熟悉各种利用方法,争取这周和下周把栈溢出这块结束 ## 0x01 IDA分析

评论(0)

推荐(1)

not_the_same_3dsctf_2016

摘要: ## 0X01 和get_started_3dsctf_2016类似

评论(0)

推荐(0)

PWN一些用到的指令和工具

摘要: #常用的ROPgadget,vmmap,vim指令和对其他知识的一些理解

阅读全文

posted @ 2023-07-28 21:51 lmarch2

阅读(302)

评论(0)

推荐(0)

上一页

1

2

3

公告