合集-BUUCTF WP

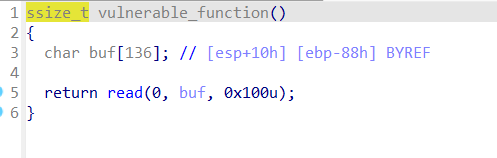

摘要:## 0x00 最近持续学习栈溢出,努力熟悉各种利用方法,争取这周和下周把栈溢出这块结束 ## 0x01 IDA分析  _2018_rop 经典ret2libc3  exp ```

阅读全文

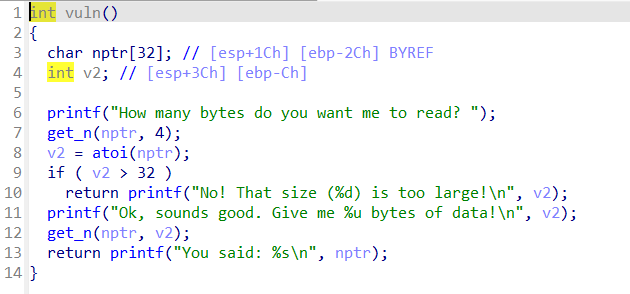

摘要:# pwn2_sctf_2016 ## 0x01 32位开NX泄露libc  注意g

阅读全文

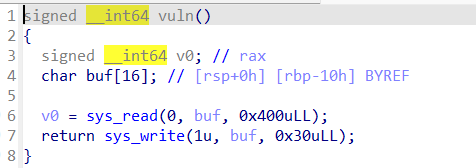

摘要:# bjdctf_2020_babyrop ## 0x01 注意这题位64位。32位和64位传参有区别  格式化字

阅读全文

摘要:# ciscn_2019_s_3 ## 0x01 64位开启NX  注意程序直接使用

阅读全文

浙公网安备 33010602011771号

浙公网安备 33010602011771号