网络安全-热点评论刷分漏洞分析溯源

前言

最近线下课,把这道题拉出来作为例题: 热点评论刷分漏洞分析溯源_网络安全_在线靶场_墨者学院_专注于网络安全人才培养 (mozhe.cn)

突然发现这道题虽然算在网络安全栏目,但是其手法X-Forward-for,也就是XFF,也是SQL注入的一种,所以顺便学一下XFF

正文

XFF原理

X-Forwarded-For:简称XFF头,代表了HTTP的请求端真实的IP。它被认为是客户端通过HTTP代理或者负载均衡器连接到web服务端获取源ip地址的一个标准

通常一些网站的防注入功能会记录请求端真实IP地址并写入数据库或某文件,如 String ip = request.getHeader(“X-Forwarded-For”); 那我们可以通过修改XXF头实现伪造IP

XFF注入: 通过修改X-Forwarded-For头对带入系统的DNS进行SQL注入,达到欺骗服务器执行恶意的SQL命令的效果,从而可以得到网站的数据库内容

此题不同点

正常的XFF注入是调出数据库数据,但是这里是点赞,似乎陷入了僵局

但是我们思考一下,XFF是代表真实IP,那点赞区分是否重复是根据IP来看的,所以我们猜测通过修改IP进行点赞进入热评

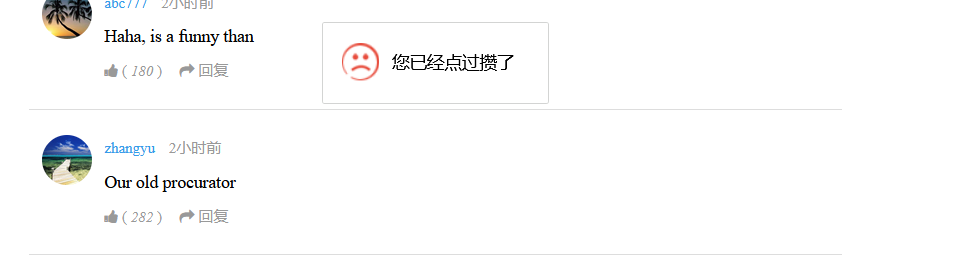

找到"zhangyu",点两次赞,发现第二次显示重复,此时点赞数是282

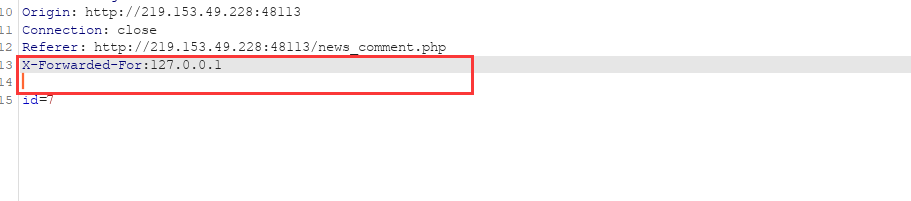

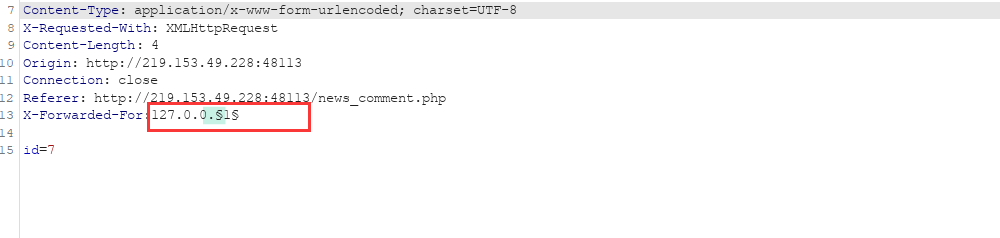

再次点赞同时抓包,发现没有X-Forwarded-For字段,添加后ip写为127.0.0.1,记得X-Forwarded-For和id要空一行

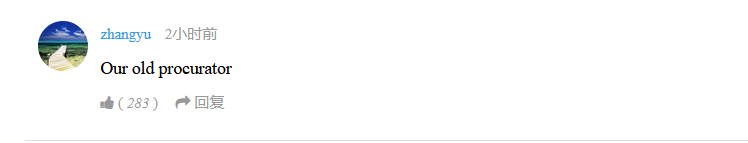

发现此时点赞数变成283,说明可以通过修改IP进行注入

再次抓包,将ip设为爆破点进行爆破

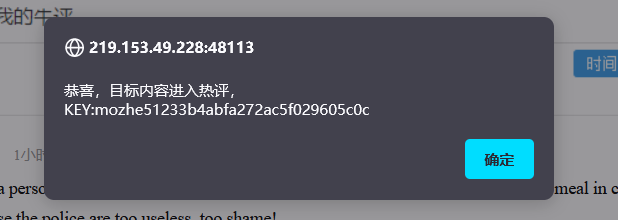

拿到key

总结

以后遇到的情况千奇百怪,不能知道XFF注入是窃取数据库信息却不知道XFF本身是用作显示IP的,所以学习不能太死

同时我也认识到SQL注入里还有一类XFF注入,通过这个靶场自学一下XFF注入并且做笔记,同时感叹网络安全的范围之大

本文来自博客园,作者:icui4cu,转载请注明原文链接:https://www.cnblogs.com/icui4cu/p/15593275.html