HTB靶场记录之Bank

本文是 i 春秋论坛作家「皮卡皮卡丘」表哥分享的技术文章,旨在为大家提供更多的学习方法与技能技巧,文章仅供学习参考。

相关文章>>

本文是 i 春秋论坛作家「皮卡皮卡丘」表哥分享的技术文章,旨在为大家提供更多的学习方法与技能技巧,文章仅供学习参考。

HTB是一个靶机平台,里面包含多种系统类型的靶机,并且很多靶机非常贴近实战情景,是一个学习渗透测试不错的靶场。

1、靶机介绍

这次的靶机是Bank,难度为简单级别。

2、信息收集

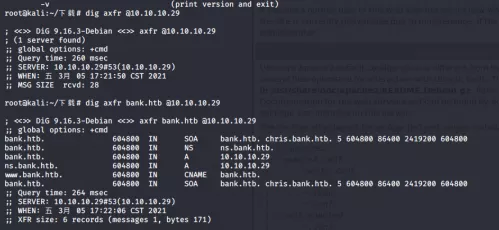

首先还是像往常一样起手nmap,这次开了个53 DNS服务。

80端口还是空靶子。

我们尝试用dig挖掘一波。挖掘正常的ip地址无回显,挖bank.htb则出现了chris.bank.htb ns.bank.htb这些域名。

那我们顺便把这些贴到/etc/hosts文件里面。

这次bank.htb回显出一个登录页面。

而其它地方还是Apache2这个页面。

3、深入挖掘bank.htb

首先起手dirbuster可以挖到很多东西。

看一下其中的目录有点奇怪。不论是logout 还有support页面一访问就转回Index登录页面。

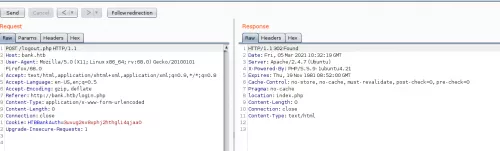

其它页面不是403就是JS,只能抓包慢慢挖数据了。

来到support页面,Burp显示有条绿色,注释写着我仅把.htb改为php模式。

直接给白名单告诉我哪些可绕过。

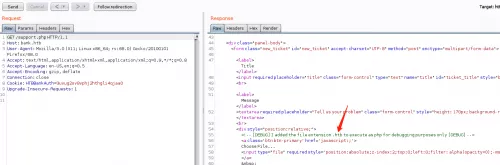

由于dirbuster和gobuster都相继崩溃,所以我只能用dirsearch了。这里看到有个balance-transfer文件。

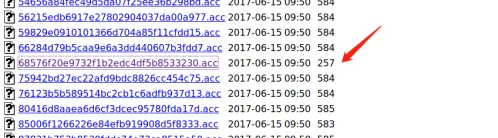

跟过去点开某些文件

有账号密码了。

无果,我只能根据length判断会不会有什么猫腻在里面。

终于找到一个与众不同的长度了。

点进去看到:

4、上传反弹shell

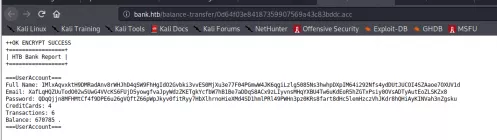

登录后来到support,这里看到有个choose File,应该就可以把.htb当成php用了。

上传以后以为文件是在uploads目录下的,点开click here就行了。

提前开启nc成功得到shell。

5、提权

这次的提权难度不大,只是在于挖掘信息,在/var/www转了一圈以后跳出去,结果发现个htb,ls一看中奖了root权限直接一个运行回答yes变成root。

以上为今天分享的内容,小伙伴们看懂了吗?