HTB靶场记录之Cronos

本文是 i 春秋论坛作家「皮卡皮卡丘」表哥分享的技术文章,旨在为大家提供更多的学习方法与技能技巧,文章仅供学习参考。

相关文章>>

本文是 i 春秋论坛作家「皮卡皮卡丘」表哥分享的技术文章,公众号旨在为大家提供更多的学习方法与技能技巧,文章仅供学习参考。

HTB是一个靶机平台,里面包含多种系统类型的靶机,并且很多靶机非常贴近实战情景,是一个学习渗透测试不错的靶场。

1、靶机介绍

这次的靶机是Cronos,Linux靶机难度为中等。

2、信息收集

使用万能的autorecon跑完后,开了22,53,80端口。

看到80端口直接冲过去,发现了经典Apache2页面,然后进行dirb,dirbuster各种目录扫描,居然没有收获。

只好把目光转回53 DNS端口,是否要在/etc/hosts加个域名进去?

结果还是不行。

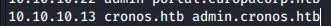

既然都不对,只能用dig挖一下,挖到一个admin.cronos.htb的。

把/etc/hosts加回去。

这次终于可以正常访问了,一个是正常页面,另外一个admin是登录框。

3、绕过登录框

看到admin.cronos.htb这个登录框启动SQL注入,然而结果是个false value。

这里忘记截另外一个图了,在sqlmap的某条payload,提示302状态码,跳到/welcome.php界面。

我测试了这个登录框,它只会判断存不存在,不会做出限制,也就是说可能存在绕过,试了基本的SQL绕过,然后点击:

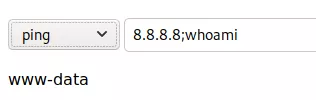

直接到welcome页面,还有这个ping的功能,这步就是暗示命令注入漏洞?

4、命令注入漏洞

观察了一下,除了traceroute以外还有个Ping功能,这里简单尝试用;挡住然后加敏感词进去直接返回我想要的内容。

换成pwd也可以成功执行,是时候插入一句话了。

然而我的nc不成功,只能换条长的进去。

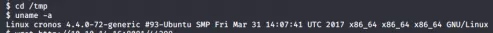

提前开启nc得到反弹shell,顺便读到flag。

5、提权

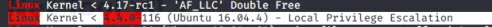

这次用一个uname -a,结果发现这是个4-4.0-72的内核。

查了下神器44298直接是从0-到116都可以。

还是像之前一样,传一个44298直接提权成功。

然而我问了下大佬提权部分结果好像不是这样做的,下次我尽量不用44298。

以上为今天分享的内容,小伙伴们看懂了吗?