学号20192411 2021-2022-2 《网络与系统攻防技术》实验五实验报告

学号20192411 2021-2022-2 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

-

DNS注册人及联系方式

-

该域名对应IP地址

-

IP地址注册人及联系方式

-

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索

2.实验过程

2.1 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

-

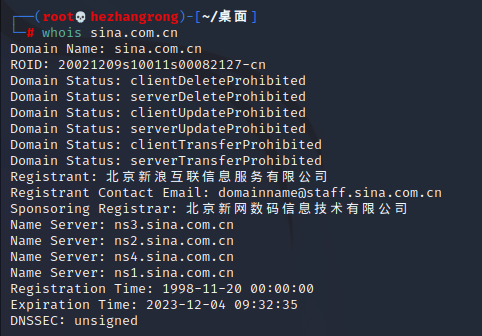

利用whois指令查询新浪(sina.com.cn)的DNS注册人以及联系方式:

whois sina.com.cn

从图中可以看出,注册人(Registrant)为

北京新浪互联信息服务有限公司,联系方式(Registrant Contact Email)为domainname@staff.sina.com.cn。 -

接着用nslookup指令查询新浪(sina.com.cn)对应的IP地址:

nslookup sina.com.cn

-

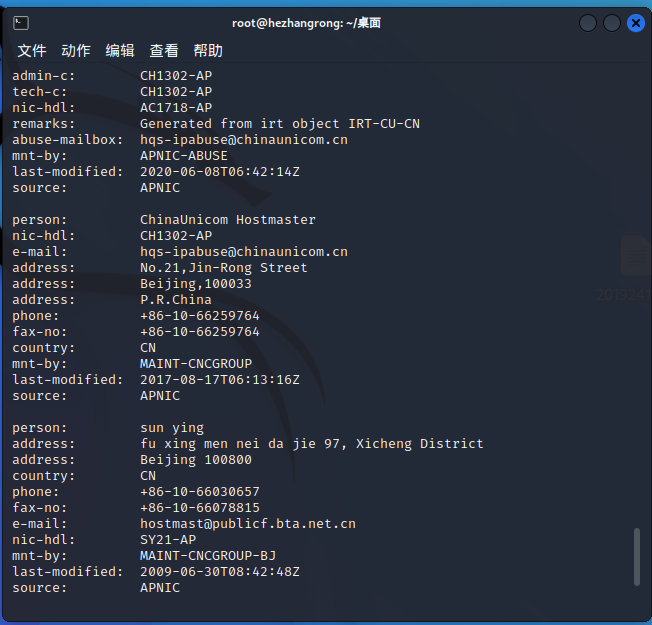

接着查询其IP地址注册人以及联系方式,还有IP地址所在国家、城市和具体地理位置,还是利用whois指令:

whois 123.126.45.205

可以看到IP地址注册人等信息都罗列了出来。

2.2 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

-

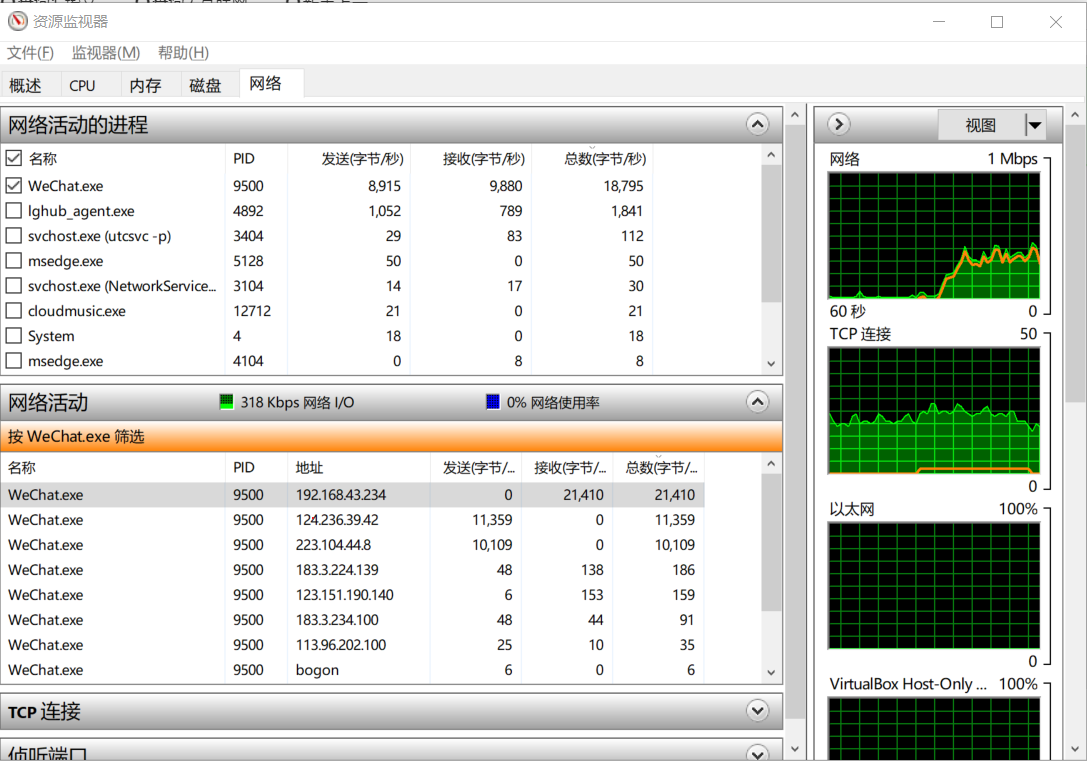

先打开资源监视器,进入网络视图,在进程中勾选WeChat.exe,接着就可以在网络活动中监视。打通微信电话后,就可以看见IP地址:

其中

124.236.39.42就是好友的IP地址。 -

知道IP地址后,利用一些在线查询IP地址定位的网址来查询获取其具体地理位置。这里用的是

https://www.chaipip.com/:

从图中可以看到其定位到了天安门广场半径10000米的范围,虽然范围很大,但目标也确实在范围内。

2.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

首先安装老师提供的靶机,并配置好网卡。

-

靶机IP地址是否活跃

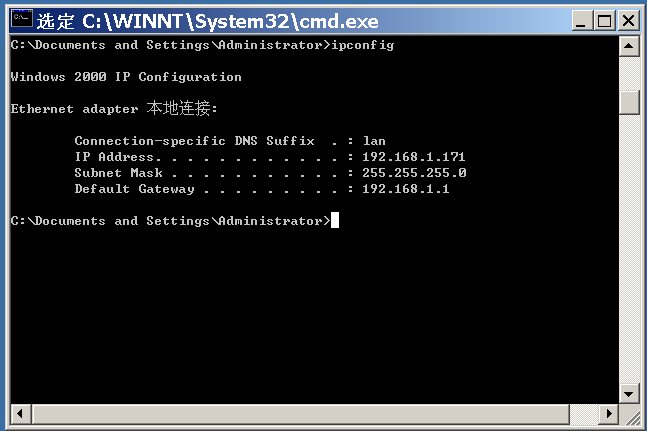

首先在靶机打开cmd,用

ipconfig查看靶机的IP地址为192.168.1.171:

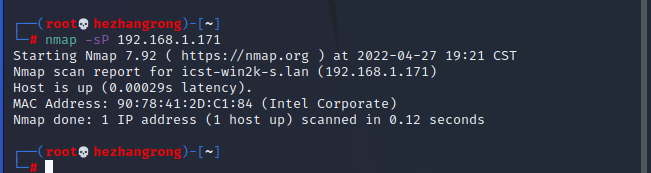

知道IP地址后,在kali中用nmap对其进行扫描:

nmap -sP 192.168.1.171

可以看到扫描结果为Host is up,说明靶机的IP地址是活跃的。(若为Host seems down则表示靶机不活跃。)

-

靶机开放了哪些TCP和UDP端口

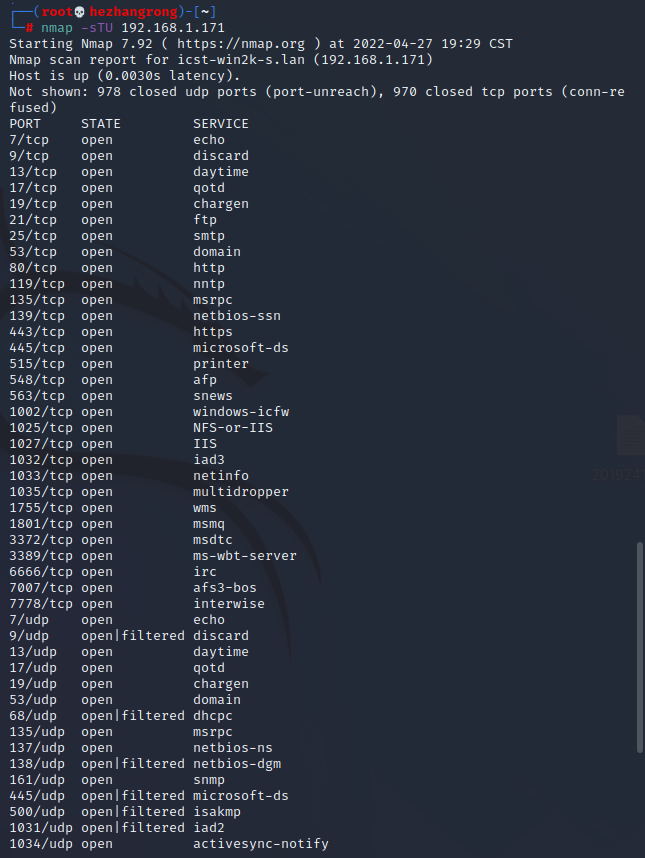

依旧利用nmap对靶机IP地址进行端口扫描:

nmap -sTU 192.168.1.171-sTU表示查询开放的TCP和UDP端口,若为-sT则为TCP端口,-sU则为UDP端口;

可以看到所有的TCP和UDP端口都是开放的。

-

靶机安装了什么操作系统,版本是多少

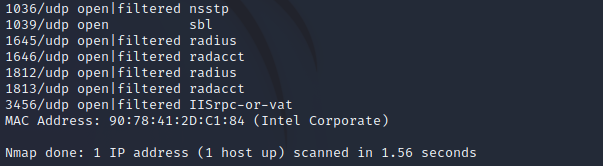

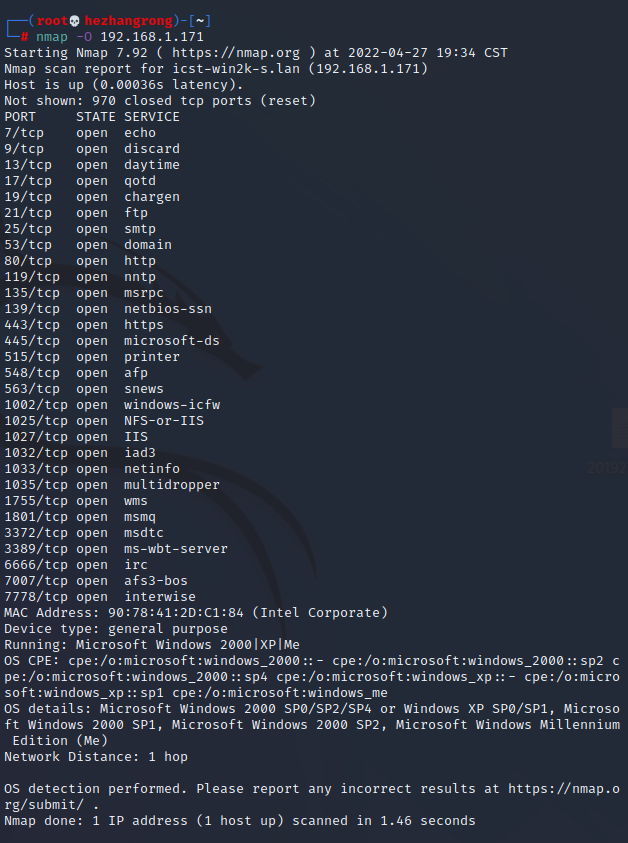

利用nmap扫描靶机IP地址,并进行系统探测:

nmap -O 192.168.1.171

可以看到猜测是Microsoft Windows 2000|XP|Me(2000为正确的结果)。

-

靶机上安装了哪些服务

利用nmap扫描靶机IP地址,并进行服务探测:

nmap -sV 192.168.1.171

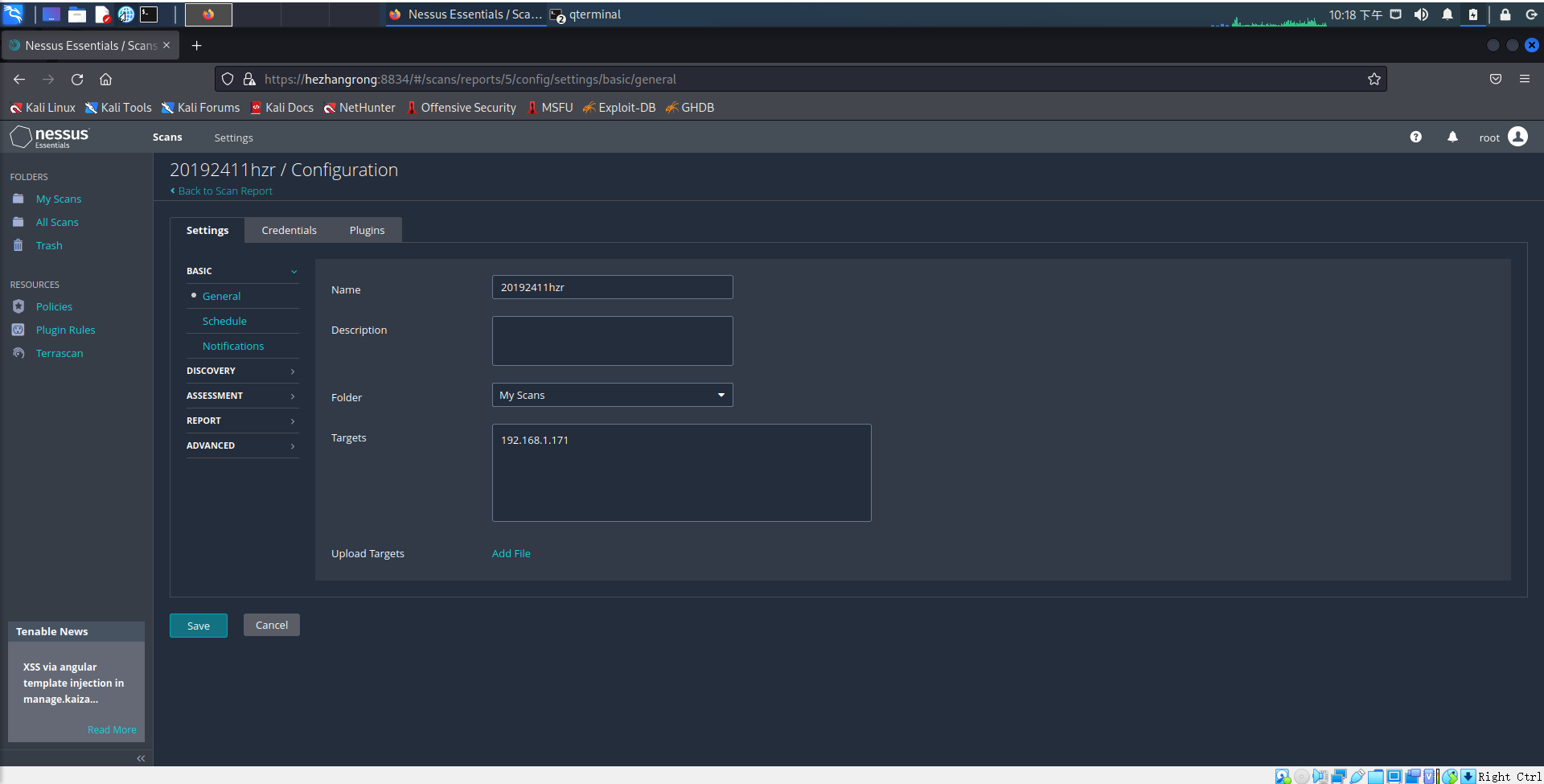

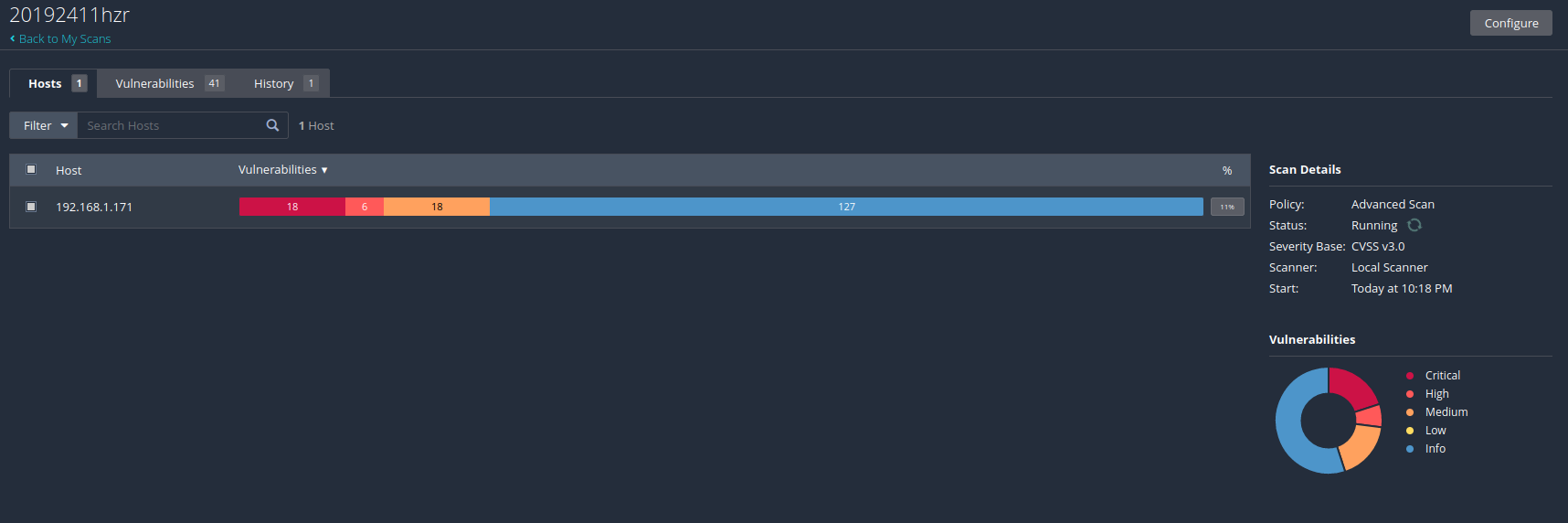

2.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

首先安装Nessus,安装好后配置其扫描信息,然后运行扫描并等待:

-

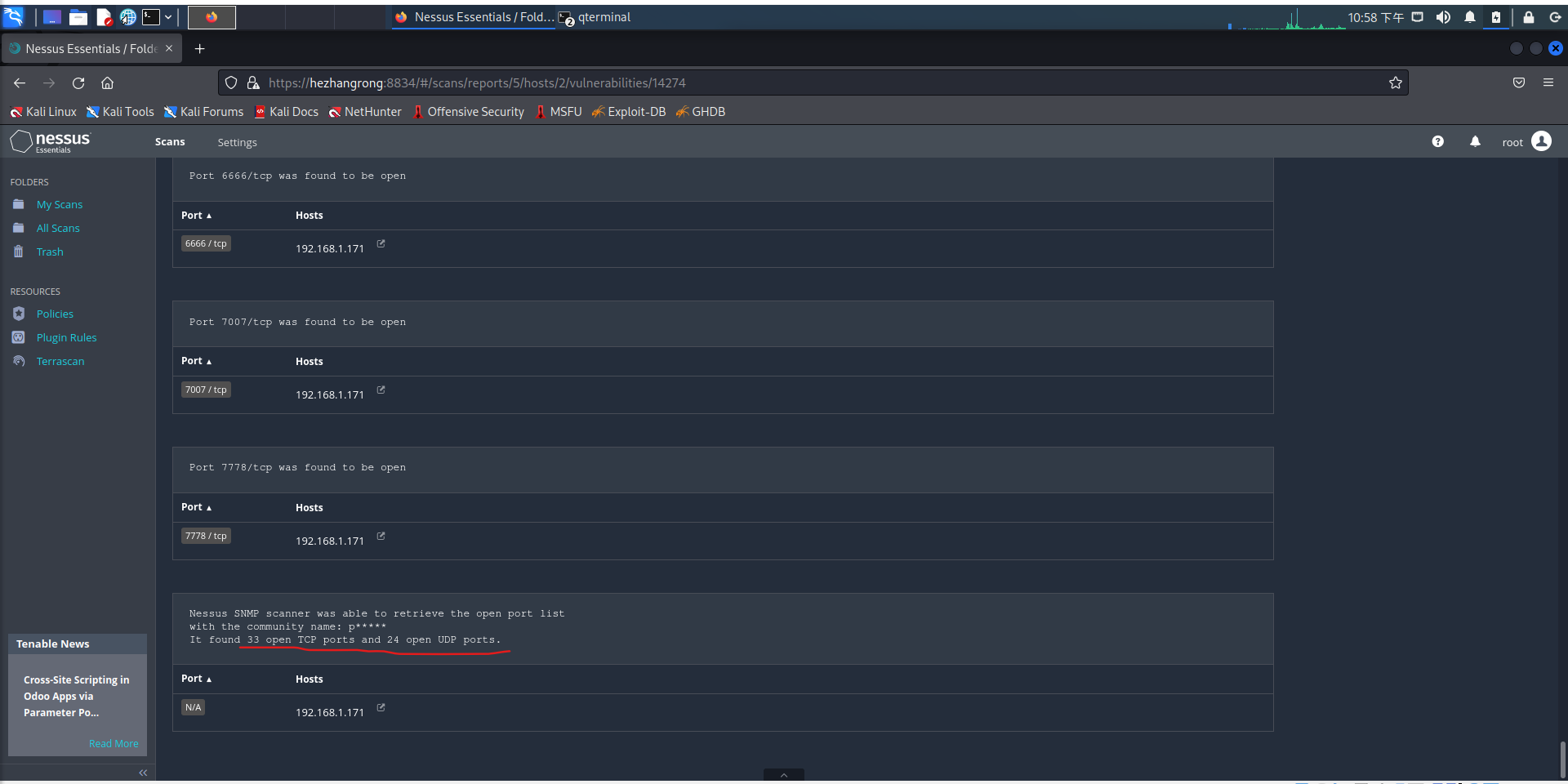

靶机上开放了哪些端口

扫描完成后,点击Nessus SNMP Scanner查看其内容:

然后拉到最底部,就可以看到靶机开放了33个TCP端口和24个UDP端口:

33个TCP端口包括:7 / echo、9 / discard、13 / daytime、17 / qotd、19 / chargen、21 / ftp、25 / smtp、53 / dns、80 / www、119 / nntp、135 / epmap、139 / smb、443、445 / cifs、515、548/ appleshare、563、637、1002 、1025/ dce-rpc、1027/ dce-rpc、1032 / dce-rpc、1033/ dce-rpc、1035 / dce-rpc、1040、1755 / ms-streaming、1801、2976、3372 / msdtc、3389 / msrdp、6666、7007、7778;

24个UDP端口包括:7、9、13/ daytime、17/ qotd、19、53、68、135、137 / netbios-ns、138、161 / snmp、445、500、1031、1034 / dce-rpc、1036、1039 / dce-rpc、1645、1646、1755、1812、1813、3456、3527。

-

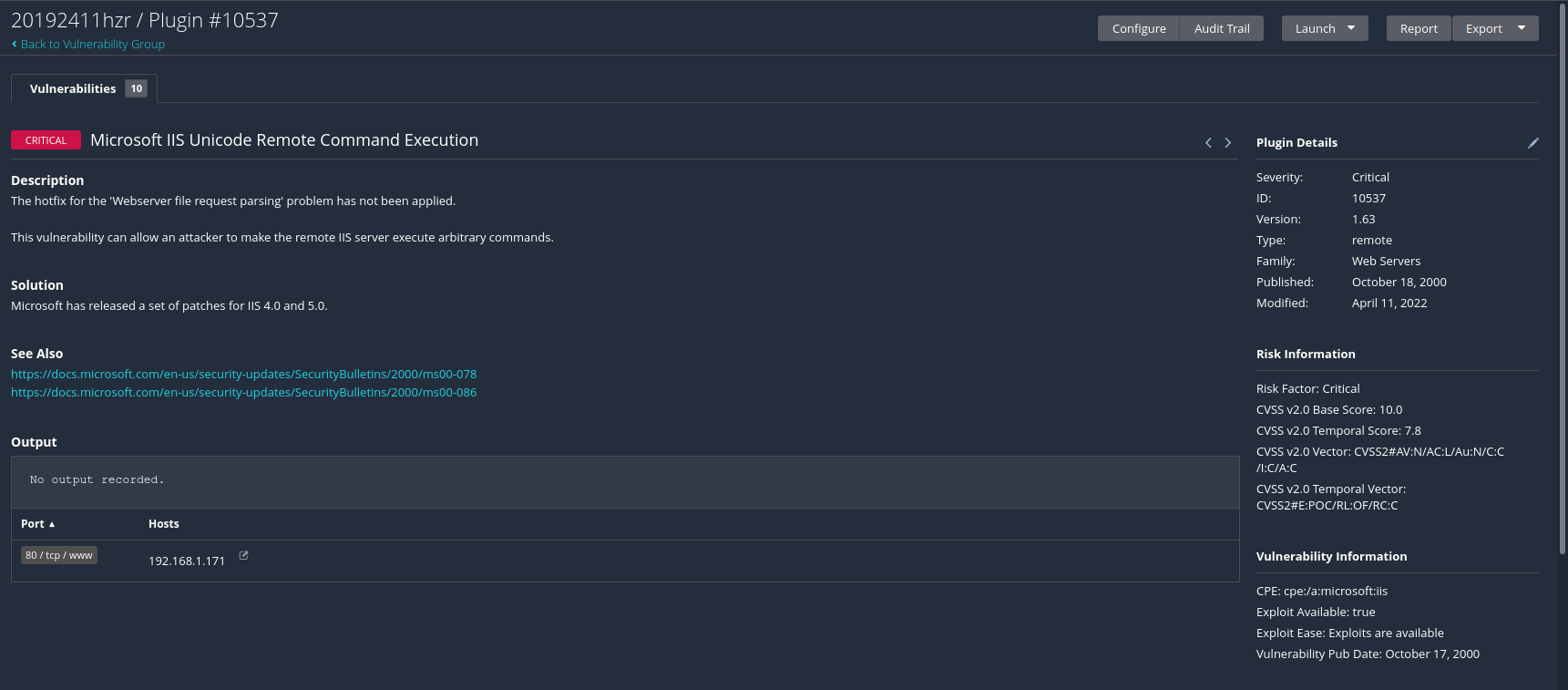

靶机各个端口上网络服务存在哪些安全漏洞

80端口:Webserver 文件请求解析”问题的修补程序尚未应用。此漏洞允许攻击者使远程 IIS 服务器执行任意命令。

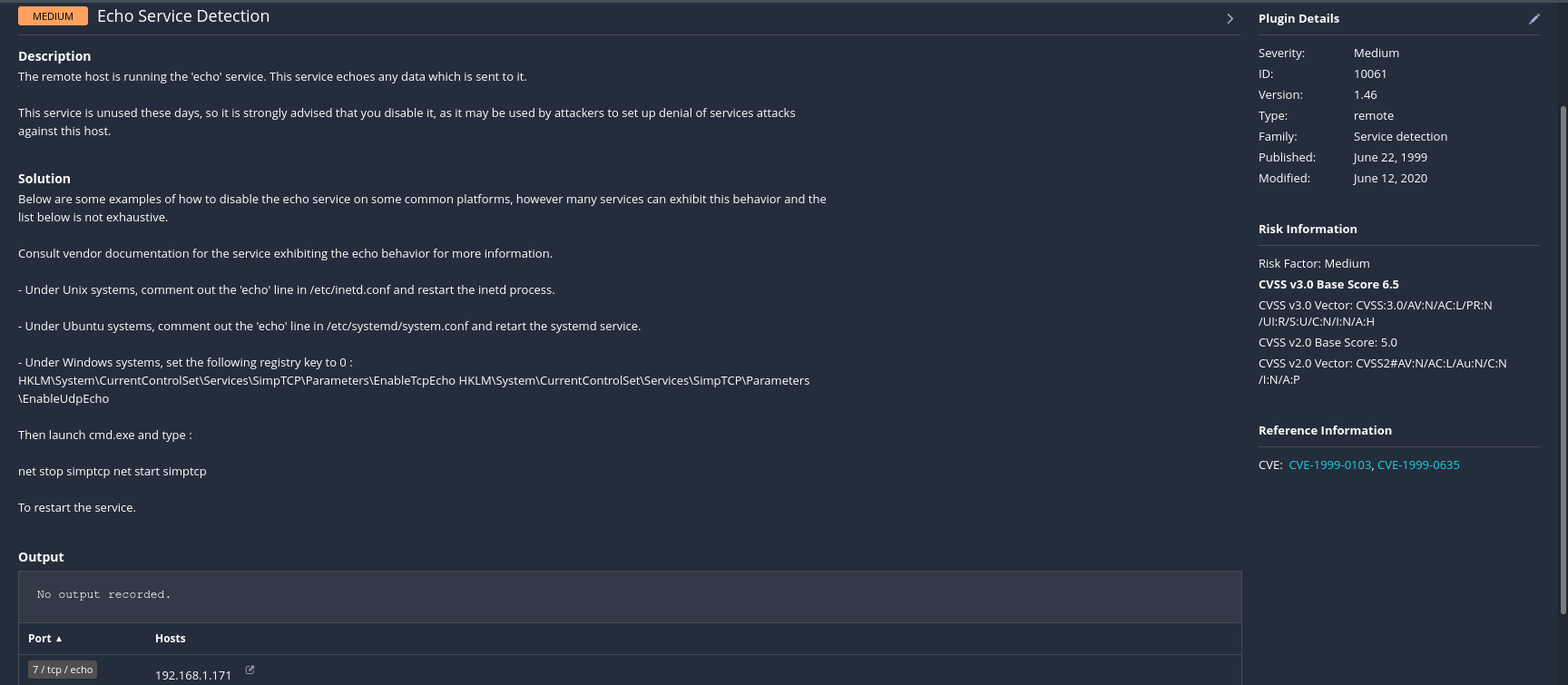

端口7:远程主机正在运行“ echo”服务。这个服务回送发送给它的任何数据。这些日子这个服务没有被使用,所以强烈建议您禁用它,因为它可能被攻击者用来对这个主机设置拒绝服务攻击。这里还提供了解决方法:

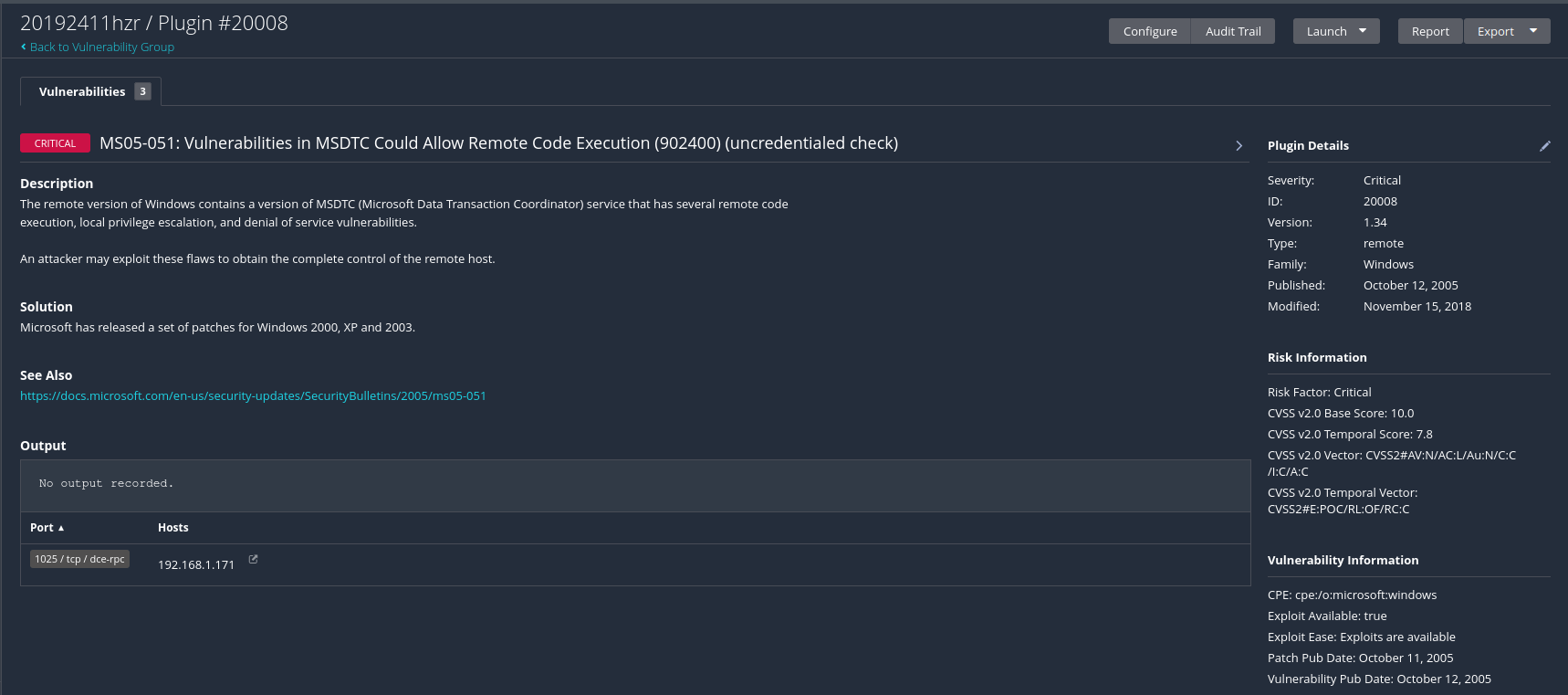

1025端口:远程版本的 Windows 包含一个版本的 MSDTC (Microsoft Data Transaction Coordinator)服务,该服务具有多个远程代码执行、本地权限提升和分布式拒绝服务攻击漏洞。攻击者可以利用这些缺陷来获得对远程主机的完全控制。

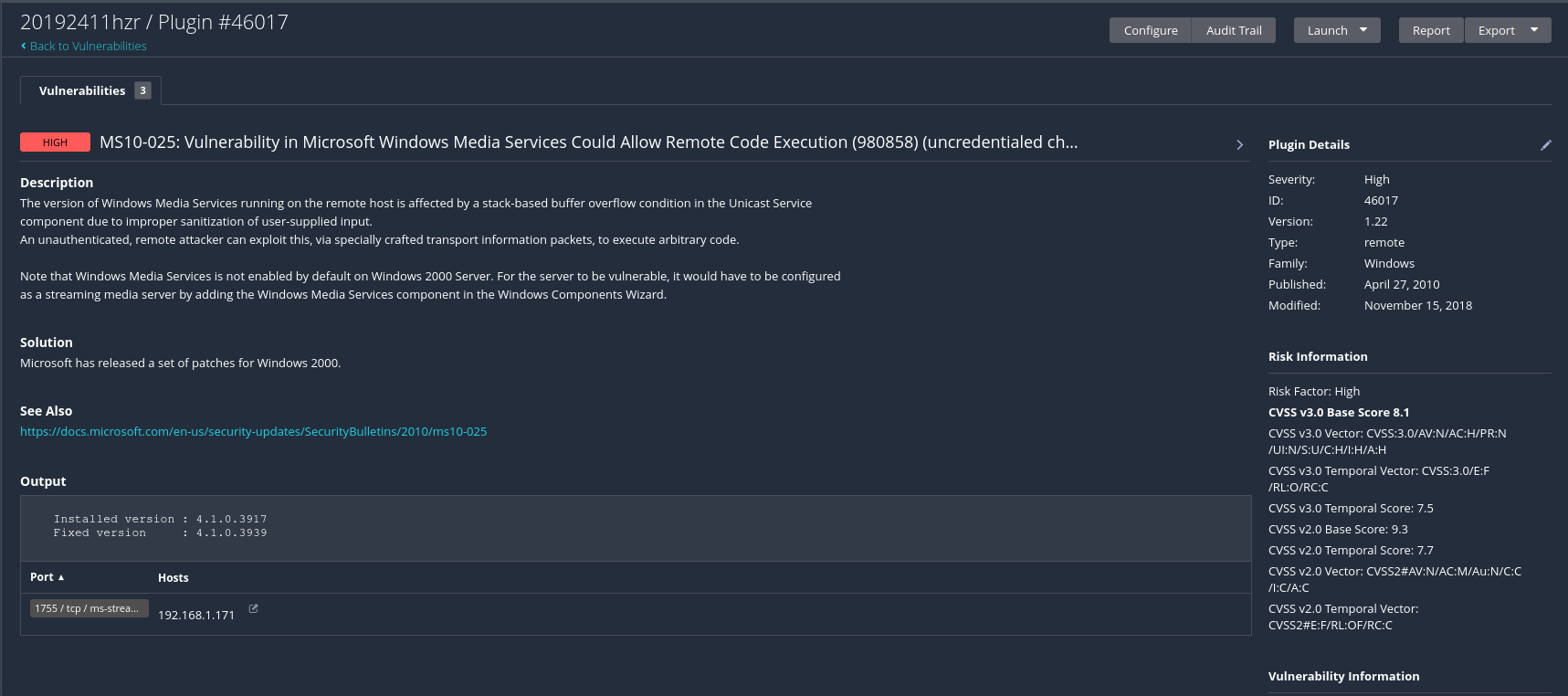

1755端口:由于对用户提供的输入检查不当,在远程主机上运行的 Windows 媒体服务的版本受到单播服务组件中基于堆栈的缓冲区溢出条件的影响。

未经身份验证的远程攻击者可以利用这一点,通过特制的传输信息包执行任意代码。windows2000服务器默认情况下没有启用 windowsmedia 服务。要使服务器易受攻击,必须通过在 Windows 组件向导中添加 Windows Media Services 组件将其配置为流媒体服务器。

-

你认为如何攻陷靶机环境,以获得系统访问权

利用扫描到的这些端口的漏洞对应的特性对靶机进行攻击,从而获得系统访问权。

2.5 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

-

用必应搜索我的名字,首先弹出来的是……

-

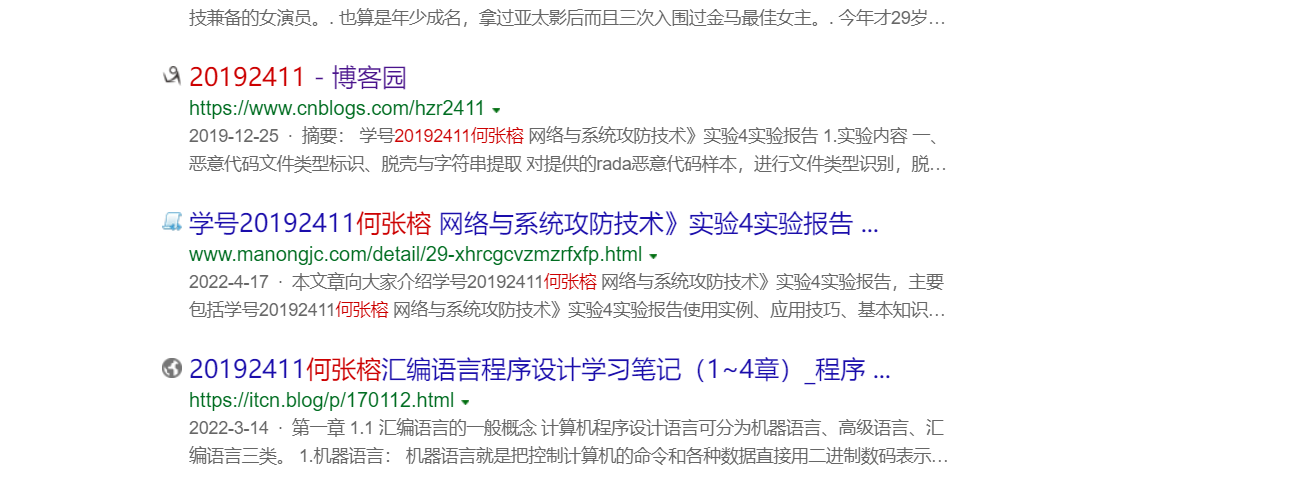

后面有一些我的实验报告、学习笔记等博客:

2.6 练习使用Google hack搜集技能完成搜索

-

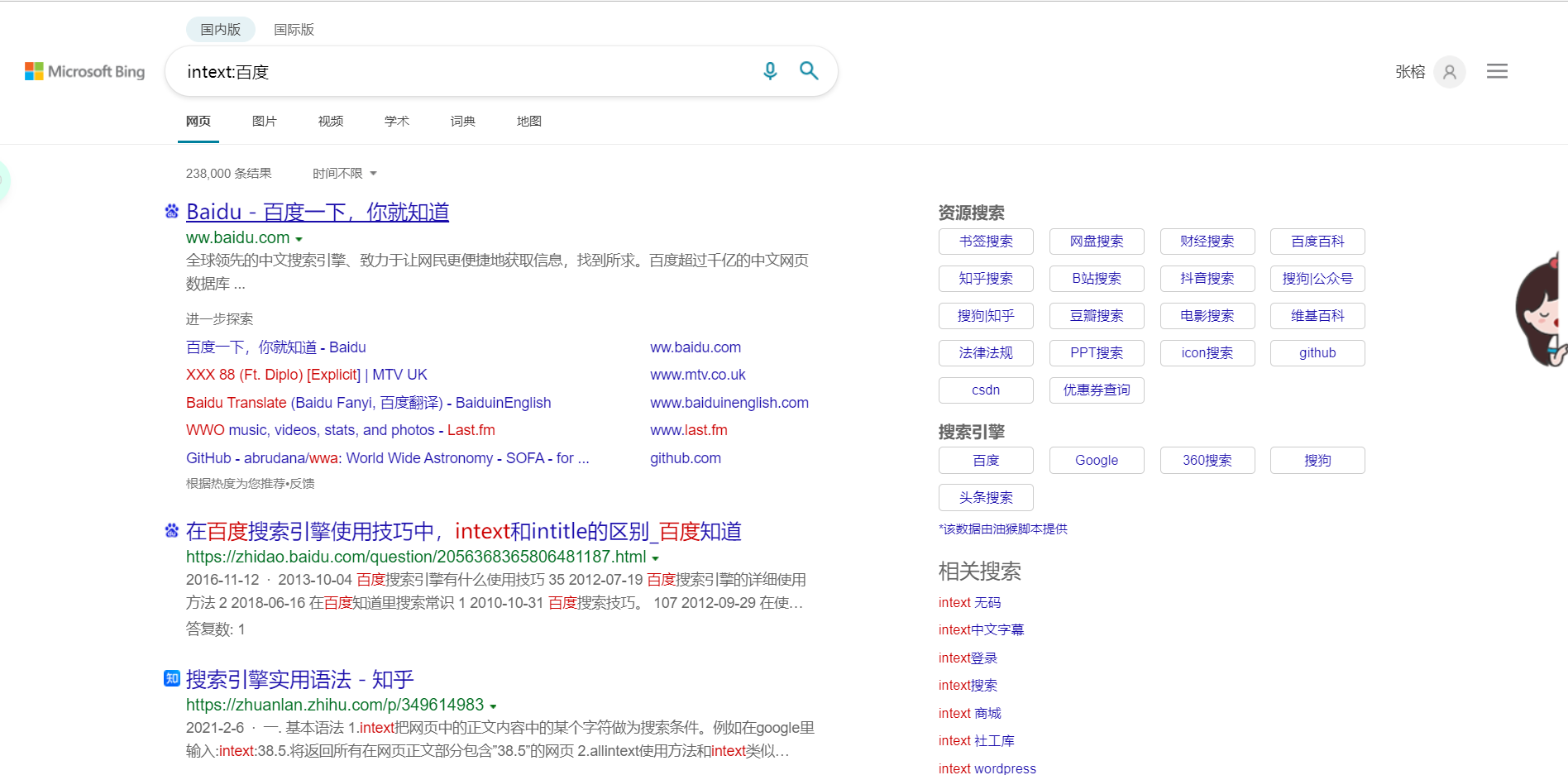

intext:

把网页中的正文内容中的某个字符做为搜索条件(但是只能搜索冒号后接的一个关键字):

-

allintext:

使用方法和intext类似,能接多个关键字:

-

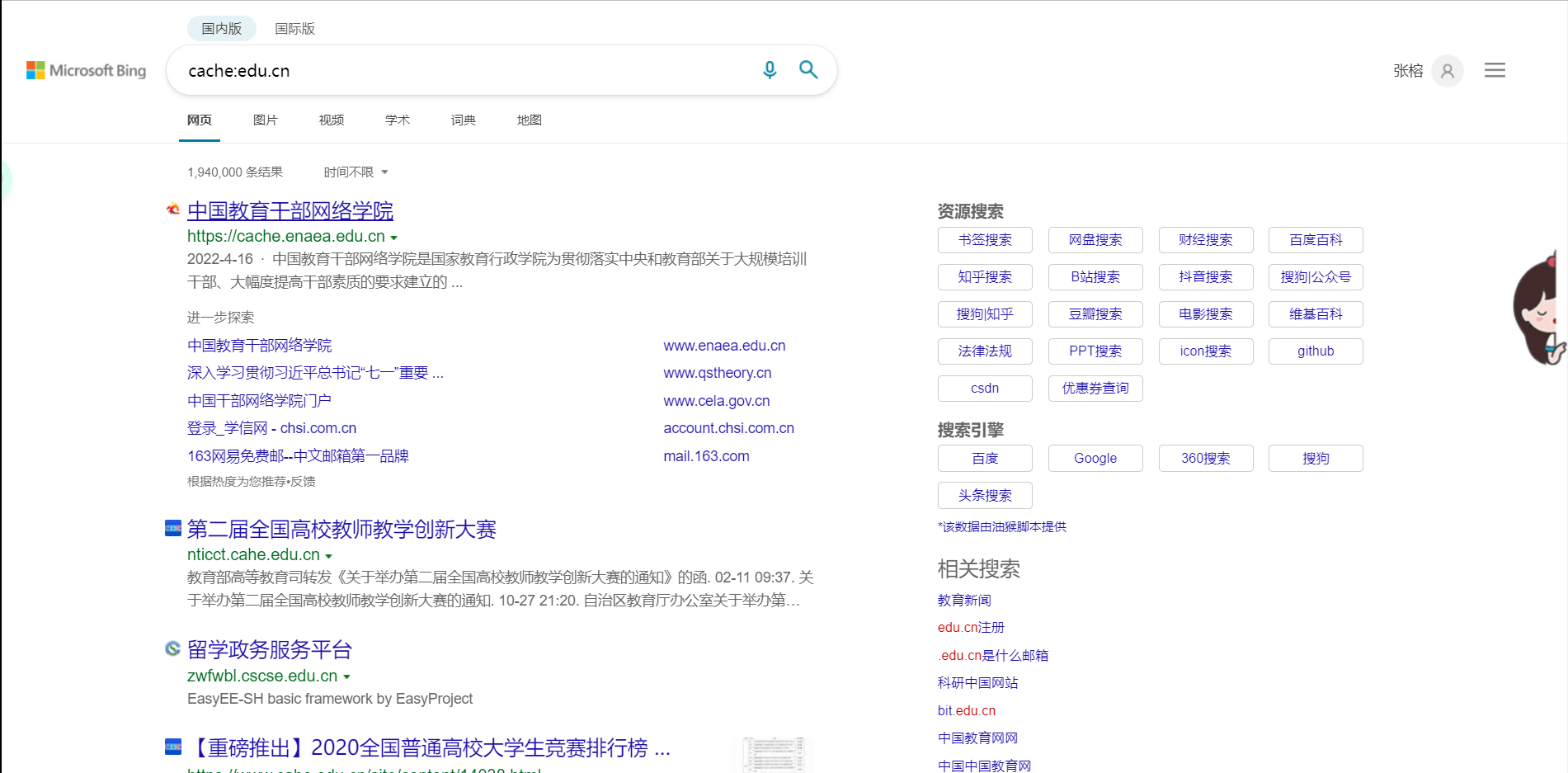

cache:

输入URL,搜索特定页面的缓存快照,即使目标页面发生变动甚至不存在了,依然可以看到它的副本:

-

site

搜索指定域名,如site:hdu.edu.cn.将返回所有和http://hdu.edu.cn有关的URL:

3.问题及解决方案

- 问题:安装nessus的时候因为版本下错了导致出现错误。

- 解决方案:remake:重新下载正确的版本安装。

4.学习感悟、思考等

这是网络攻防课的第五次实验,这次实验主要是针对攻击目标的信息收集。也发现了很多便利实用并且功能强大的工具,例如Nessus以及查询目标IP地址的一些在线网站;也让我认识到了如今互连网的环境非常容易泄露人们的个人信息,需要我们在平时就注意保护个人信息,并且养成好的电脑使用习惯,尽量避免个人信息的泄露。

也感谢老师的讲解和同学的帮助让我成功完成了这次的实践实验。