20222317 2024-2025-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

①DNS注册人及联系方式

②该域名对应IP地址

③IP地址注册人及联系方式

④IP地址所在国家、城市和具体地理位置

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

①靶机IP地址是否活跃

②靶机开放了哪些TCP和UDP端口

③靶机安装了什么操作系统,版本是多少

④靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

①靶机上开放了哪些端口

②靶机各个端口上网络服务存在哪些安全漏洞

③你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

2.实验过程

2.1 查询baidu.com并获取指定信息

2.1.1 DNS注册人及联系方式

使用whois+域名,可以获取DNS注册人及联系方式:whois baidu.com

使用在线域名查询工具获取相关信息:

可以查出注册人为MarkMonitor, Inc.,联系方式为abusecomplaints@markmonitor.com

2.1.2 该域名对应IP地址

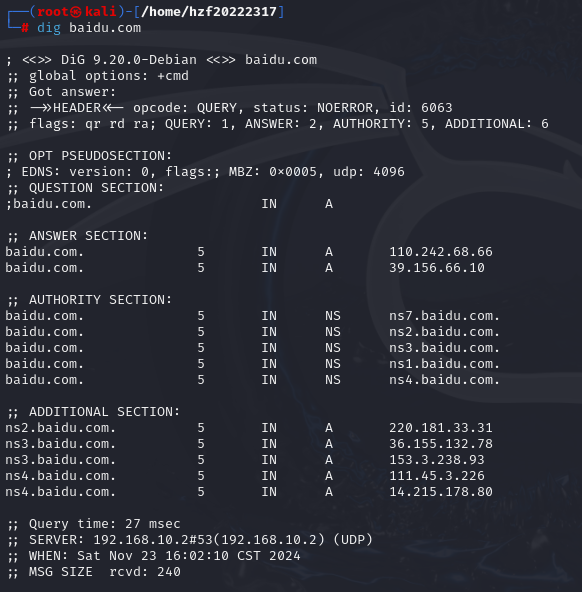

使用nslookup或dig均可获取DNS对应的IP地址。

nslookup baidu.com

dig baidu.com

可以看出域名对应的IP地址为39.156.66.10或110.242.68.66

2.1.3 IP地址注册人及联系方式

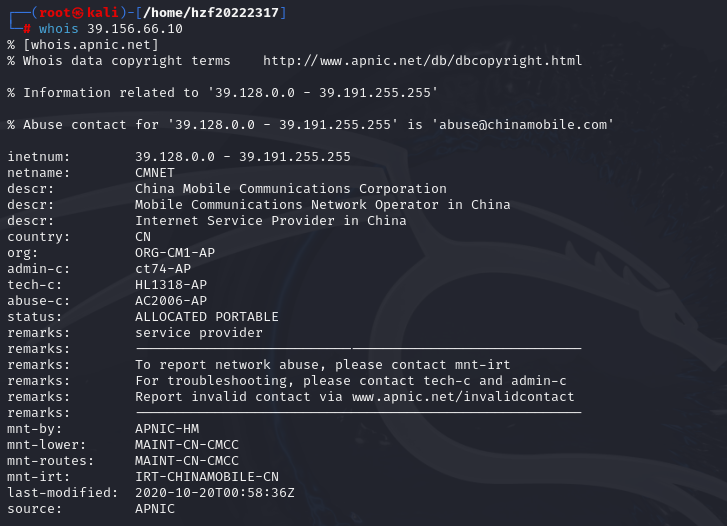

使用whois+IP地址可获取IP地址注册人及联系方式

whois 39.156.66.10

发现IP地址注册人是haijun li,联系方式是hostmaster@chinamobile.com

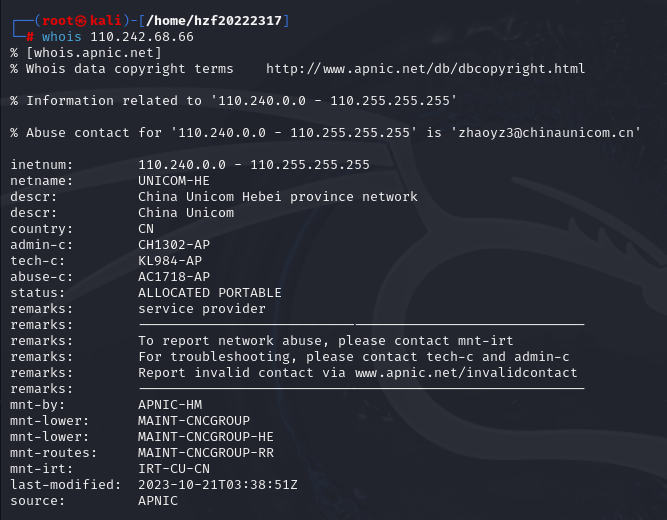

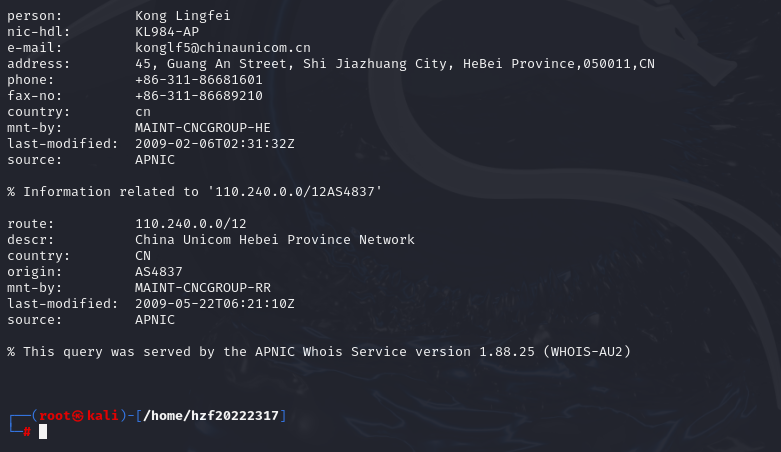

whois 110.242.68.66

发现IP地址注册人是Kong Lingfei,联系方式是konglf5@chinaunicom.cn

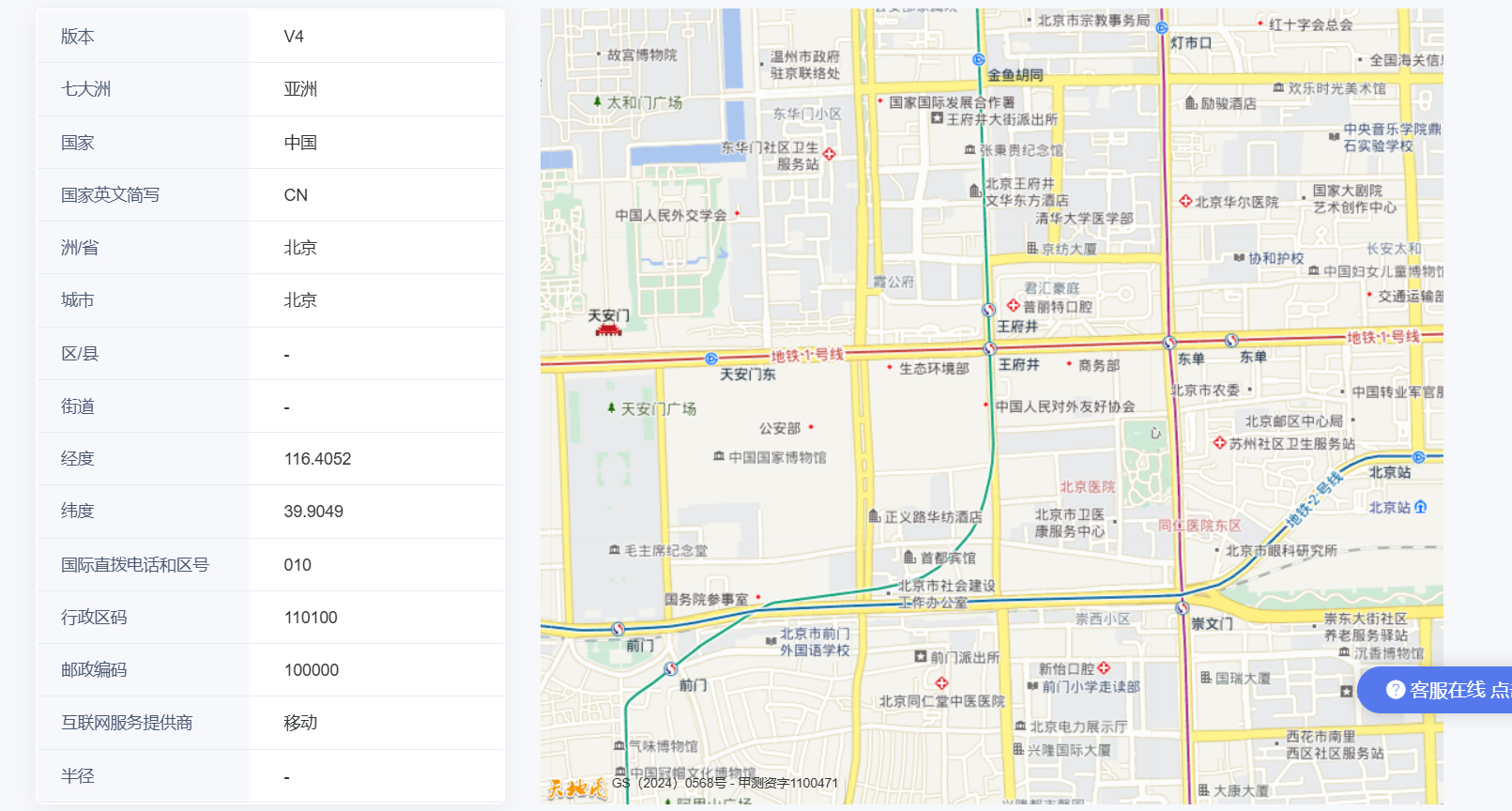

2.1.4 IP地址所在国家、城市和具体地理位置

39.156.66.10:

使用IP属地查询工具获取更具体的地理信息如下:

IP地址所在国家是中国、城市是北京、具体地理位置是金融街29号

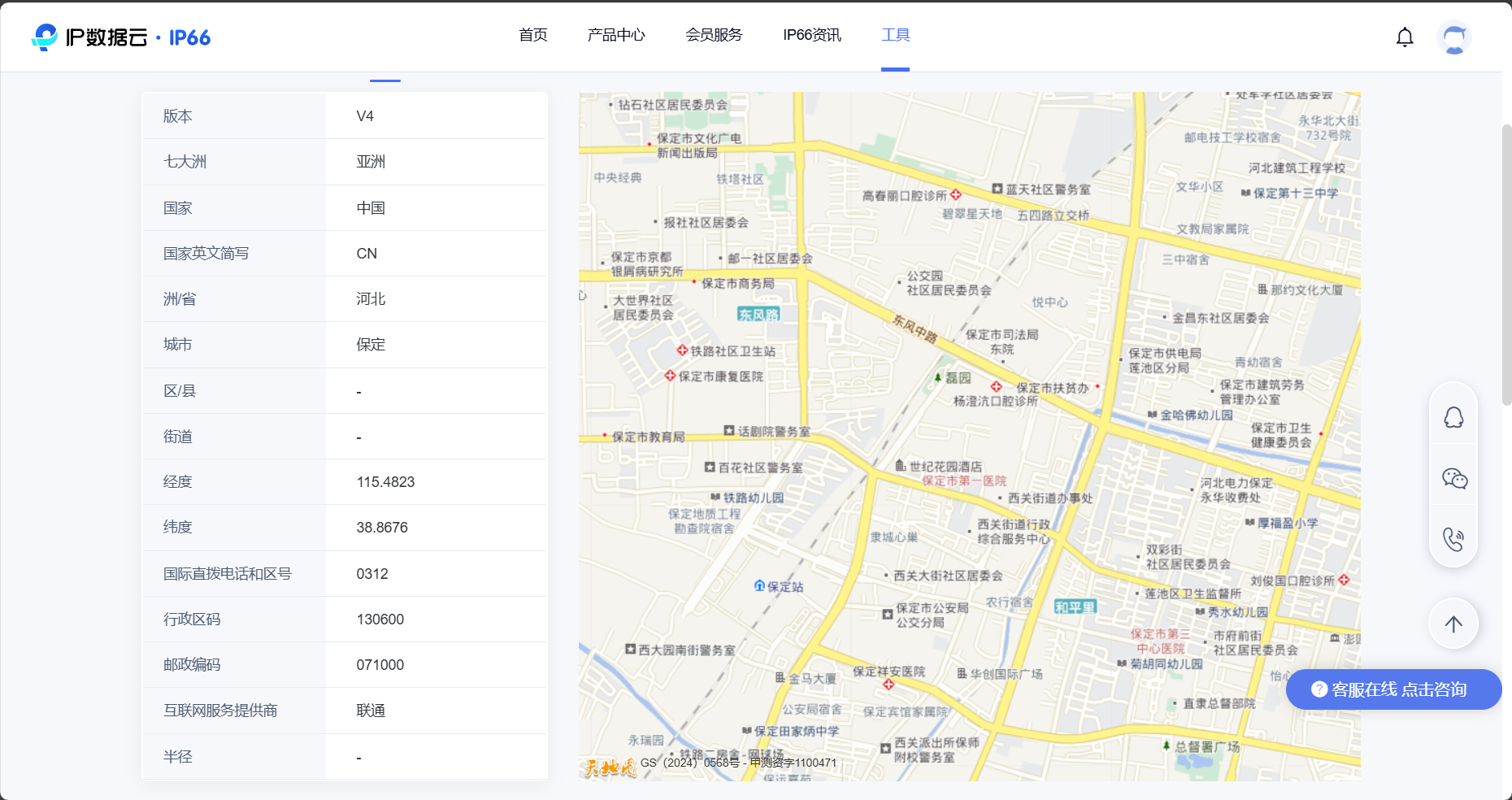

110.242.68.66:

使用IP属地查询工具获取更具体的地理信息如下:

IP地址所在国家是中国、城市是河北省保定市。

2.2 获取QQ好友IP地址并获取IP对应的地理位置

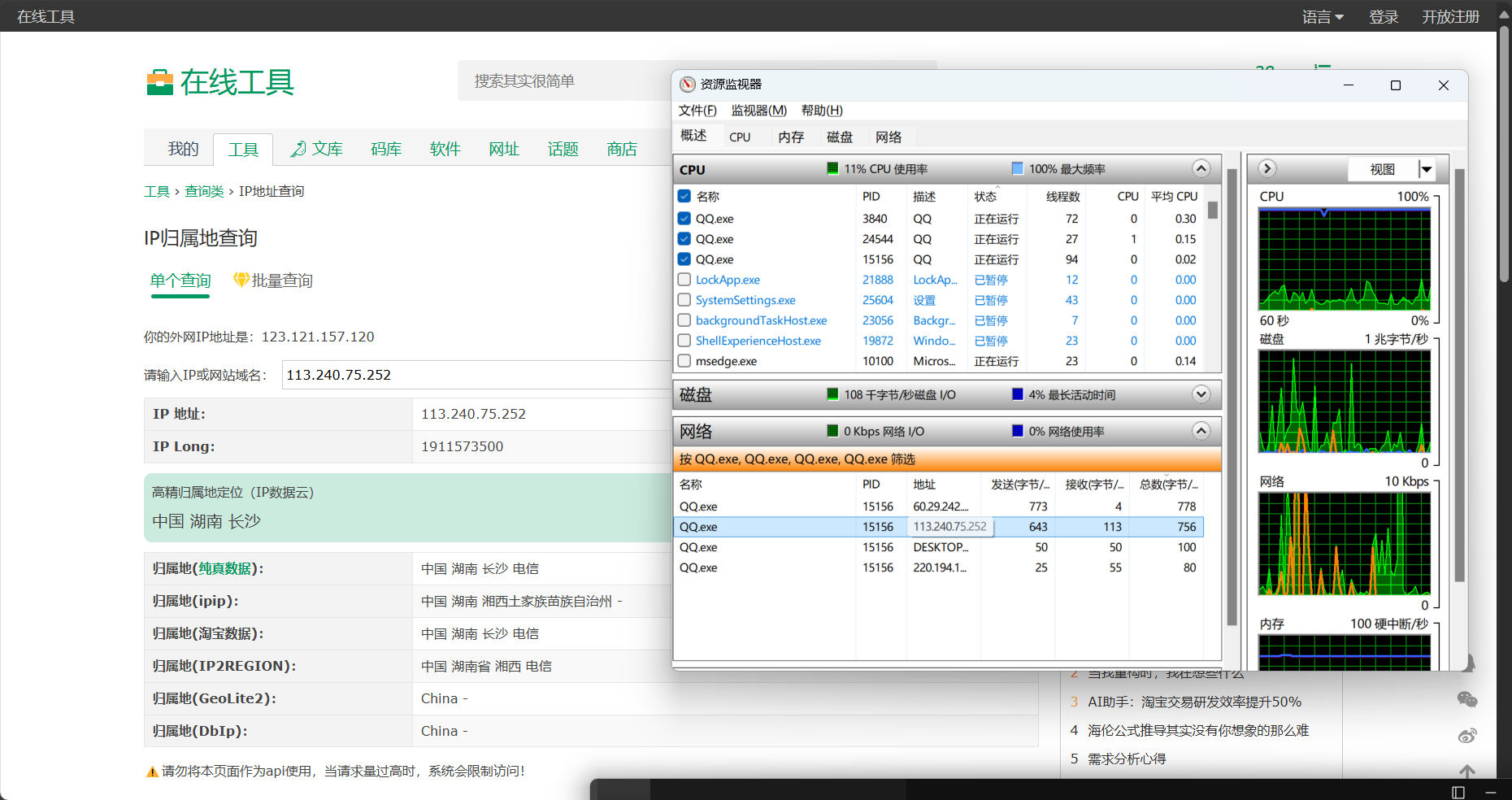

2.2.1 打开资源监视器,选中QQ.exe,查看网络活动

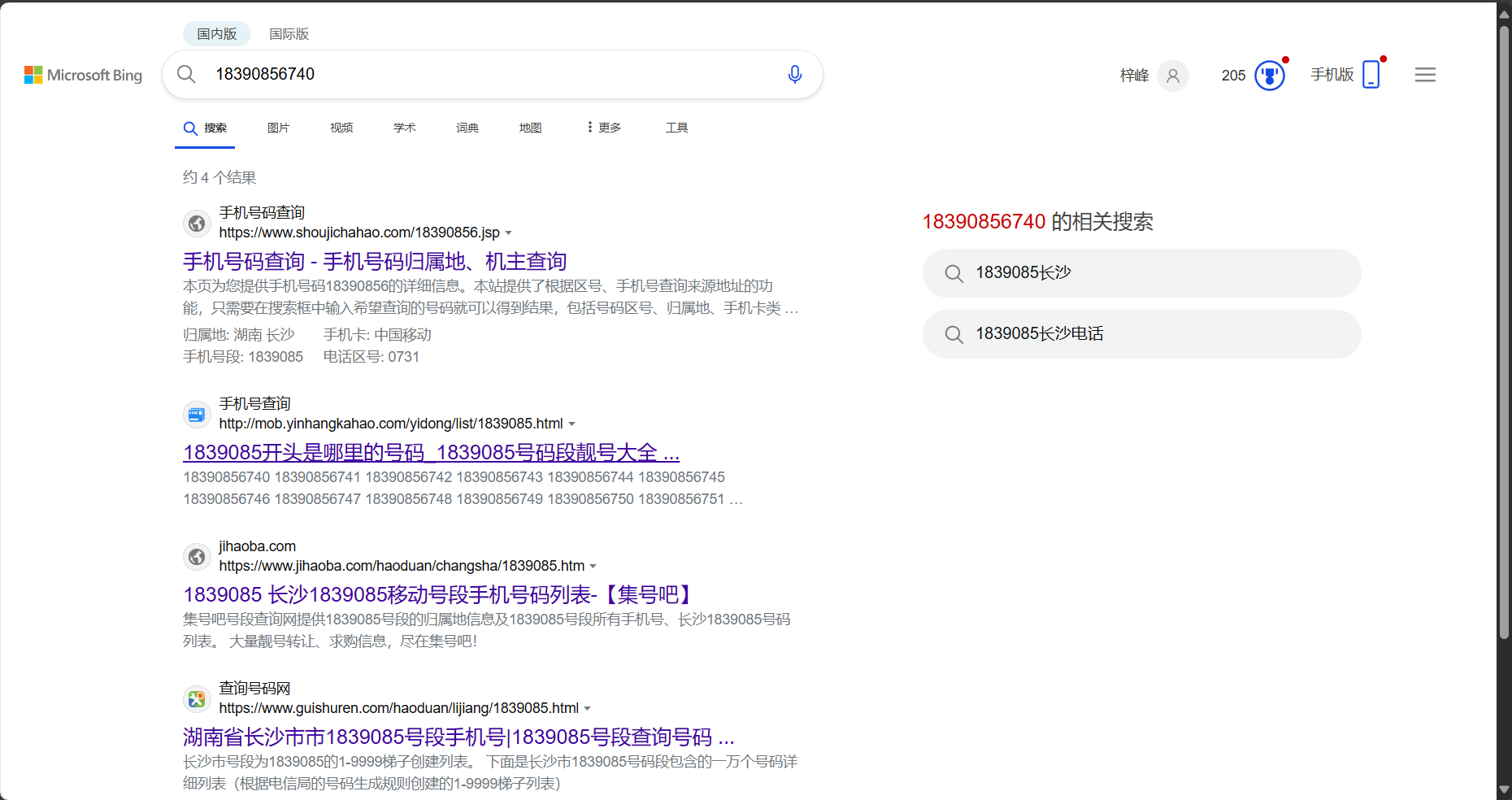

尝试通过发消息锁定IP,但由于传输数据量太少,难以锁定,于是要求好友不停地给自己发消息,锁定如下IP地址:113.240.75.252

2.2.2 进入在线工具查询具体地址信息

最终查询到具体的地址信息是湖南省长沙市,和我同学的地址一样,查询成功。

2.3 用nmap开源软件对靶机环境进行扫描

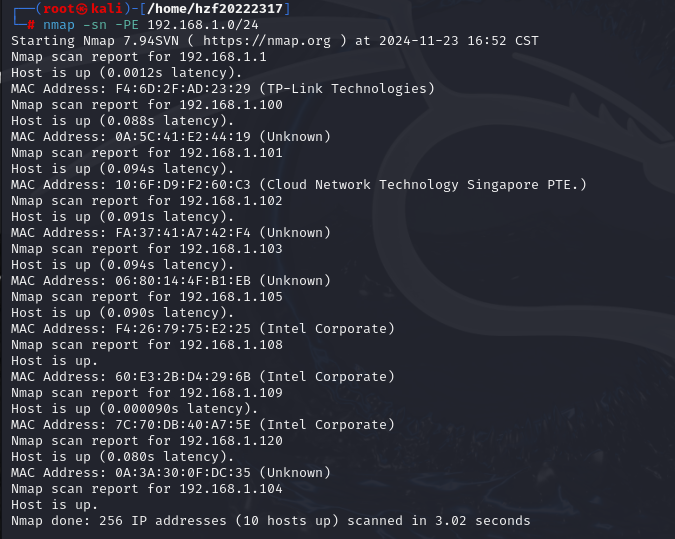

2.3.1 靶机IP地址是否活跃

参考nmap操作手册,对某一网段利用nmap ICMP回送进行ping扫描,发现了10个活跃主机。

nmap -sn -PE 192.168.1.0/24

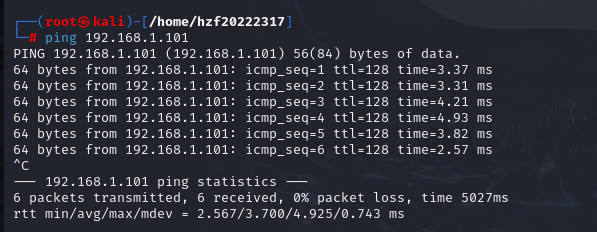

选择IP地址为192.169.1.101的主机作为靶机开始下面的实验,发现可以ping通:

2.3.2靶机开放了哪些TCP和UDP端口

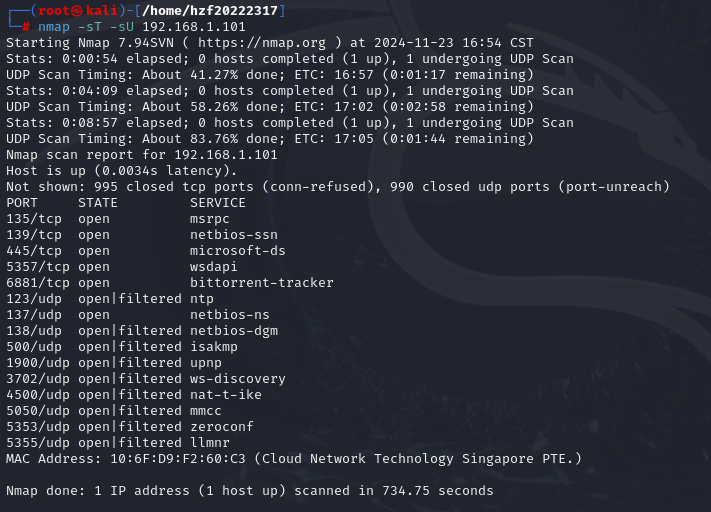

nmap -sT -sU 192.168.1.101

如图可知,开放的端口:

TCP:135,139,445,5357,6881

UDP:123,137,138,500,1900,3702,4500,5050,5353,5355

2.3.3靶机安装了什么操作系统,版本是多少

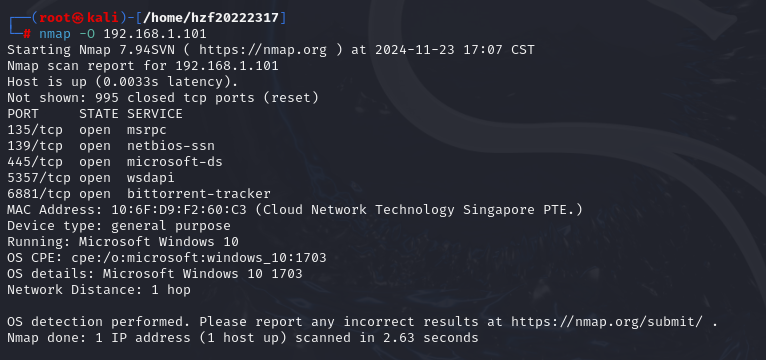

nmap -O 192.168.1.101

如图,正确检测处靶机为

Microsoft Windows 10系统.

2.3.4 靶机上安装了哪些服务

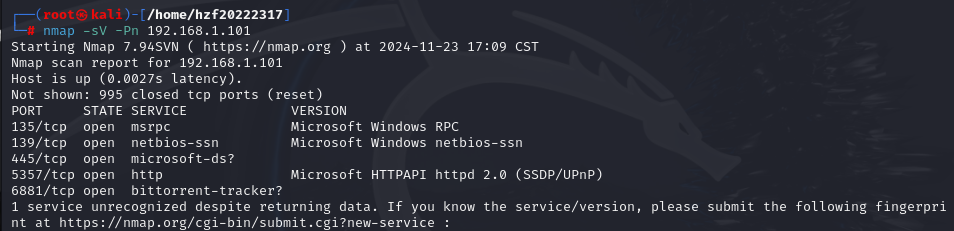

nmap -sV -Pn 192.168.1.101

如图,通过探测开放端口,确定主机开放了

msrpc,netbios-ssn,https服务

不确定是否开放了microsoft-ds,bittorrent-tracker服务

2.4 使用Nessus开源软件对靶机环境进行扫描

2.4.1 靶机上开放了哪些端口

关于Nessus的安装以及配置可以参考链接:https://blog.csdn.net/m0_68472908/article/details/137255414

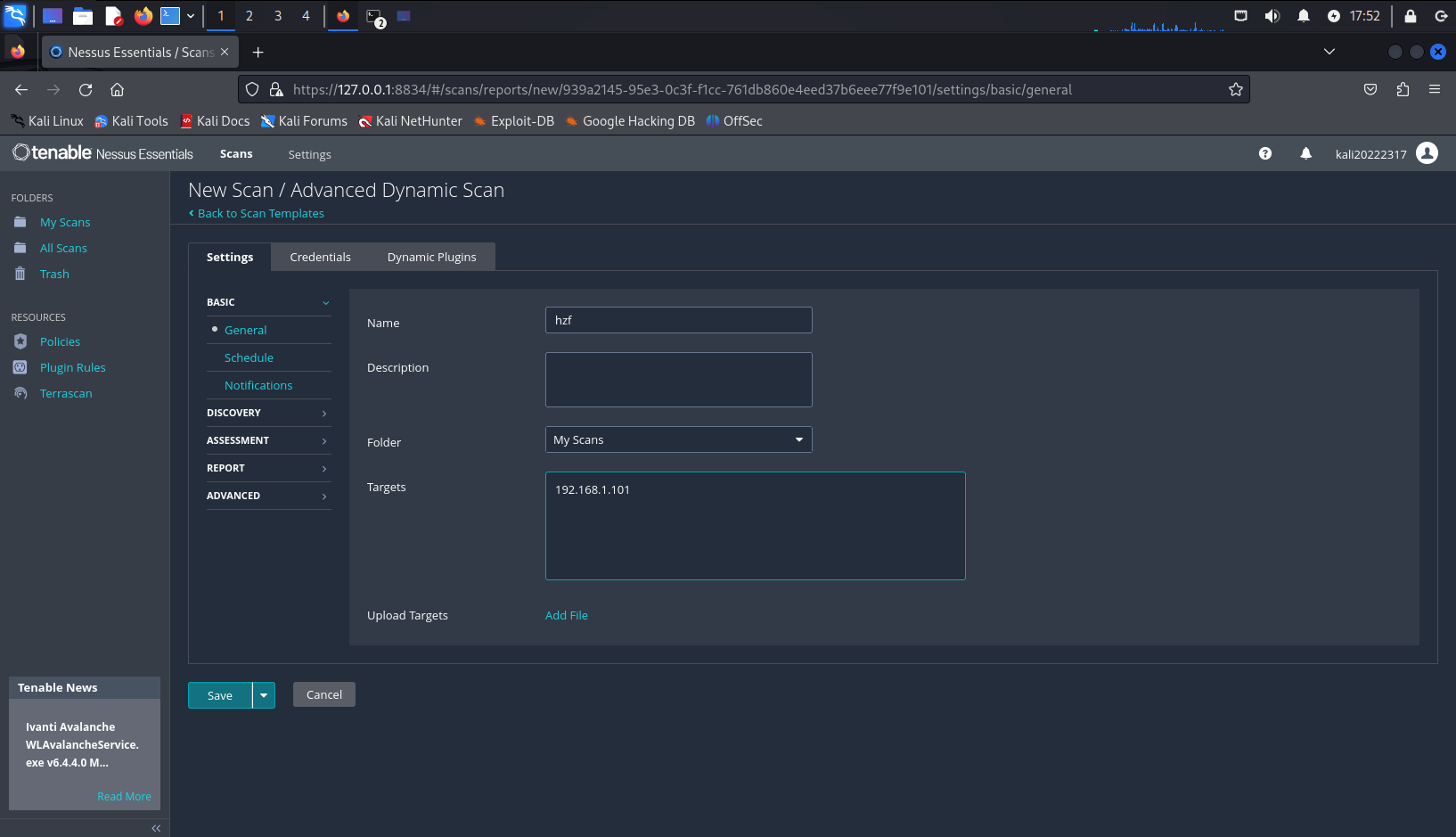

配置好以后,新建一个policy,可以选择advanced scan进行一系列自定义配置,保存并命名这个policy,进入myscan新建scan(或者新建一个filter自定义名称,将这个作为工作filter新建scan),选择刚刚保存的policy,填入主机IP(target):

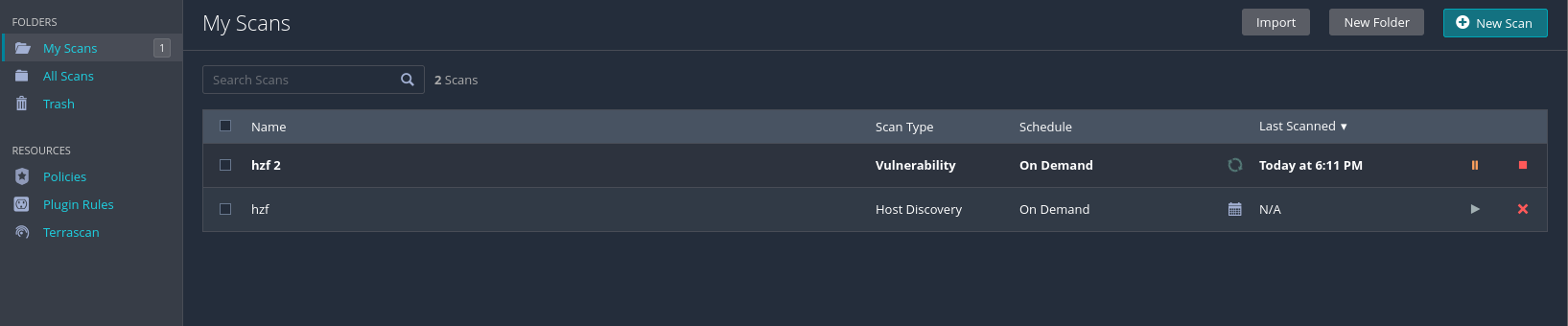

点击save以后,我们可以在filter中看到它:

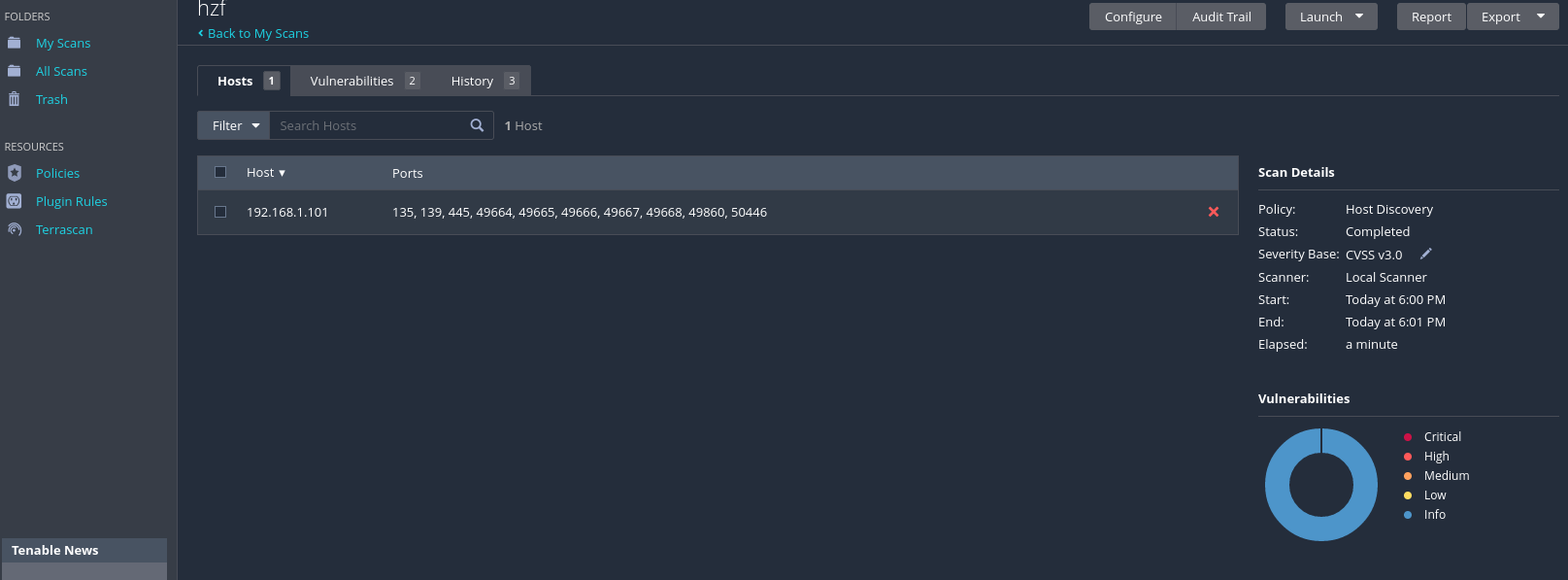

点击进入,点击右上角的Lauch,启动扫描,等待扫描完成。如下图所示,该主机开放135、139、445、49664、49665、49666、49667、49668、49860、50446端口。

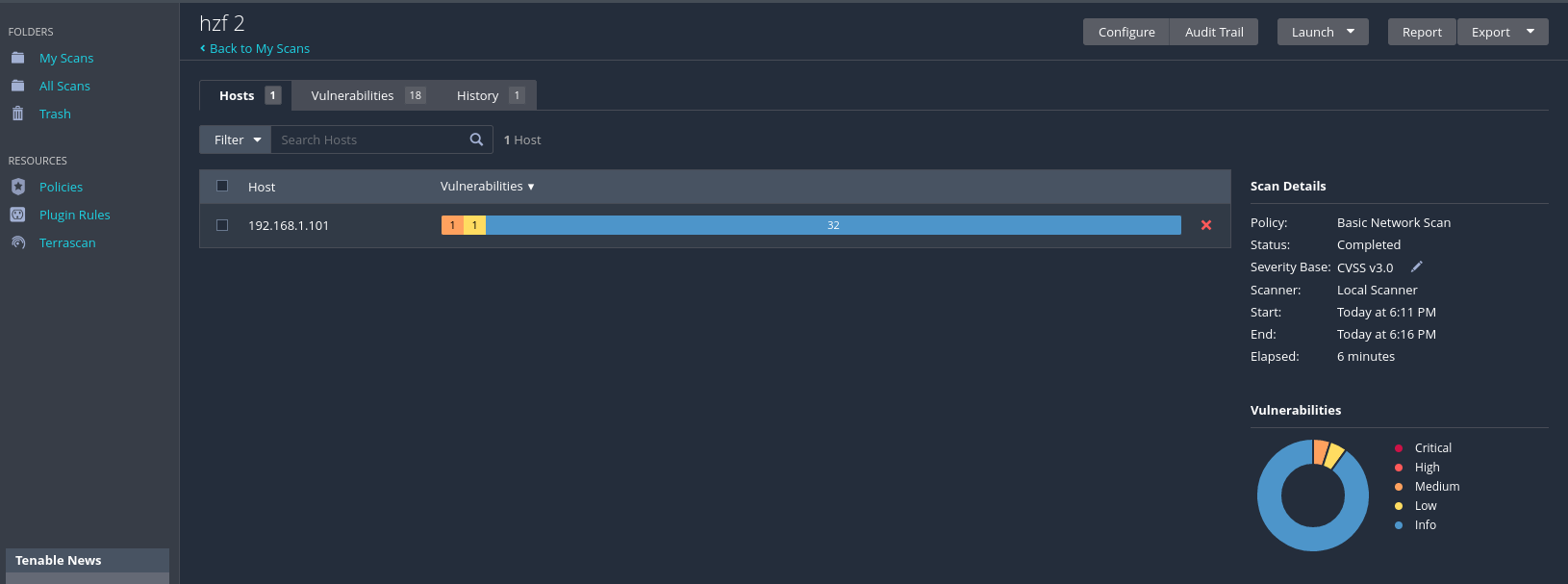

2.4.2 靶机各个端口上网络服务存在哪些安全漏洞

新建的policy勾选Malware检测相关

检测结果如下:

该报告指出,远程 SMB 服务器(位于 IP 地址 192.168.1.101)未启用 SMB 消息签名。SMB 消息签名用于确保网络通信的完整性和防止中间人攻击(MITM)。如果未启用消息签名,攻击者可能能够在客户端与服务器之间进行拦截和篡改通信,从而盗取敏感数据或注入恶意代码。

为了解决这个问题,建议在服务器的配置中强制启用消息签名。对于 Windows 系统,可以在“Microsoft 网络服务器:始终对通信进行数字签名”策略中启用此设置;对于 Samba 服务器,可以配置 server signing 选项。

2.4.3 如何攻陷靶机环境,以获得系统访问权

1. 信息收集

在进行渗透测试时,第一步是收集关于靶机的信息。这个过程可以分为两种类型:

主动信息收集:如直接扫描目标主机,探测开放端口,获取服务版本等。

被动信息收集:通过公开的资源,如DNS、WHOIS、社交媒体等,收集与目标相关的公开信息。

常用的工具:

Nmap:扫描开放端口、检测服务版本等。

Netcat:与目标机器建立通信,进行简单的反向Shell等操作。

2. 漏洞扫描

通过扫描工具对靶机进行漏洞扫描,识别系统中的已知漏洞。漏洞扫描工具会自动检查系统是否存在已知的安全漏洞。

常用的工具:

Nessus:一个全面的漏洞扫描器,能够检测系统、应用程序和网络中的漏洞。

OpenVAS:开源的漏洞扫描工具,能够帮助检测系统中的安全问题。

3. 攻击与利用

一旦发现漏洞,就可以尝试利用它们来获取目标系统的访问权限。

利用已知漏洞:使用公开的漏洞利用代码来攻击靶机。

编写自定义漏洞利用代码:当存在尚未公开的漏洞时,可能需要编写专门的攻击代码。

常用的工具:

Metasploit:一个渗透测试框架,包含了大量的漏洞利用模块,适合用于进行漏洞利用。

Hydra:用于暴力破解登录系统,尤其是针对弱密码的攻击。

4. 提升权限

在获得目标系统的初步访问后,下一步通常是提升权限,以获得更高的控制权。

查找系统中的敏感信息:例如提取密码文件、私钥等。

利用提权漏洞:许多操作系统存在提权漏洞,允许低权限用户提升到管理员或根权限。

常用的工具:

LinPEAS(针对Linux的提权工具)

Windows Exploit Suggester(Windows提权建议工具)

5. 后门与持久性

为了确保在测试期间能够持续访问靶机,通常会在系统上安装后门,或者修改系统配置来维持持久性。

反向Shell:通过建立反向连接来保持与靶机的通信。

创建新的管理员账户:在靶机上创建新的管理员账户,确保可以随时访问。

6. 清理痕迹

清理操作日志和痕迹是一项重要的工作,确保不会被靶机发现攻击行为。清理手段包括:删除攻击日志、修改或清除文件的时间戳、隐藏恶意进程

2.5 用搜索引擎练习信息搜集技术

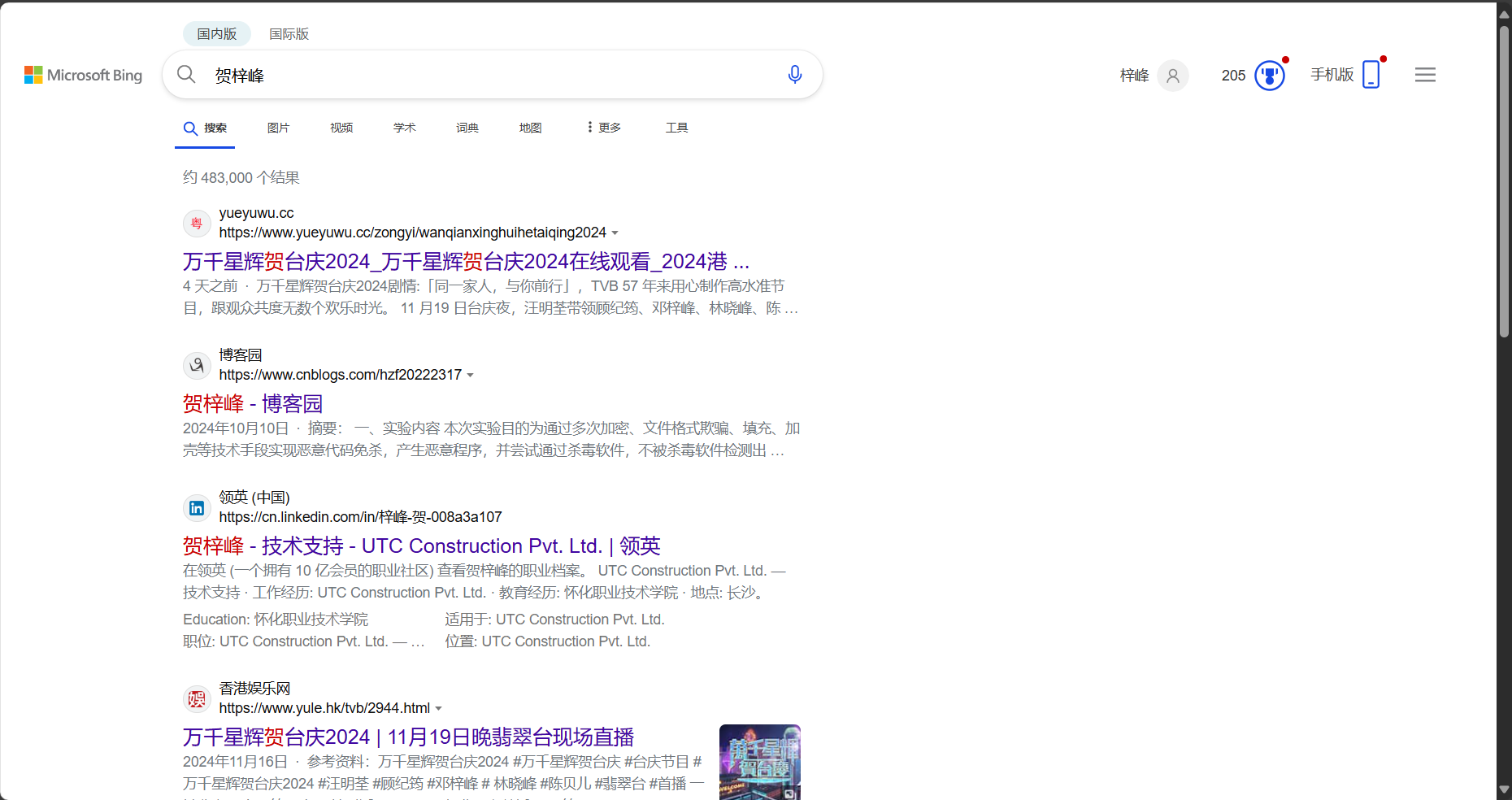

2.5.1 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

分别搜索自己的名字、手机号和学号,发现只有学号搜出了个人的相关痕迹,基本不存在隐私和信息泄露的问题:

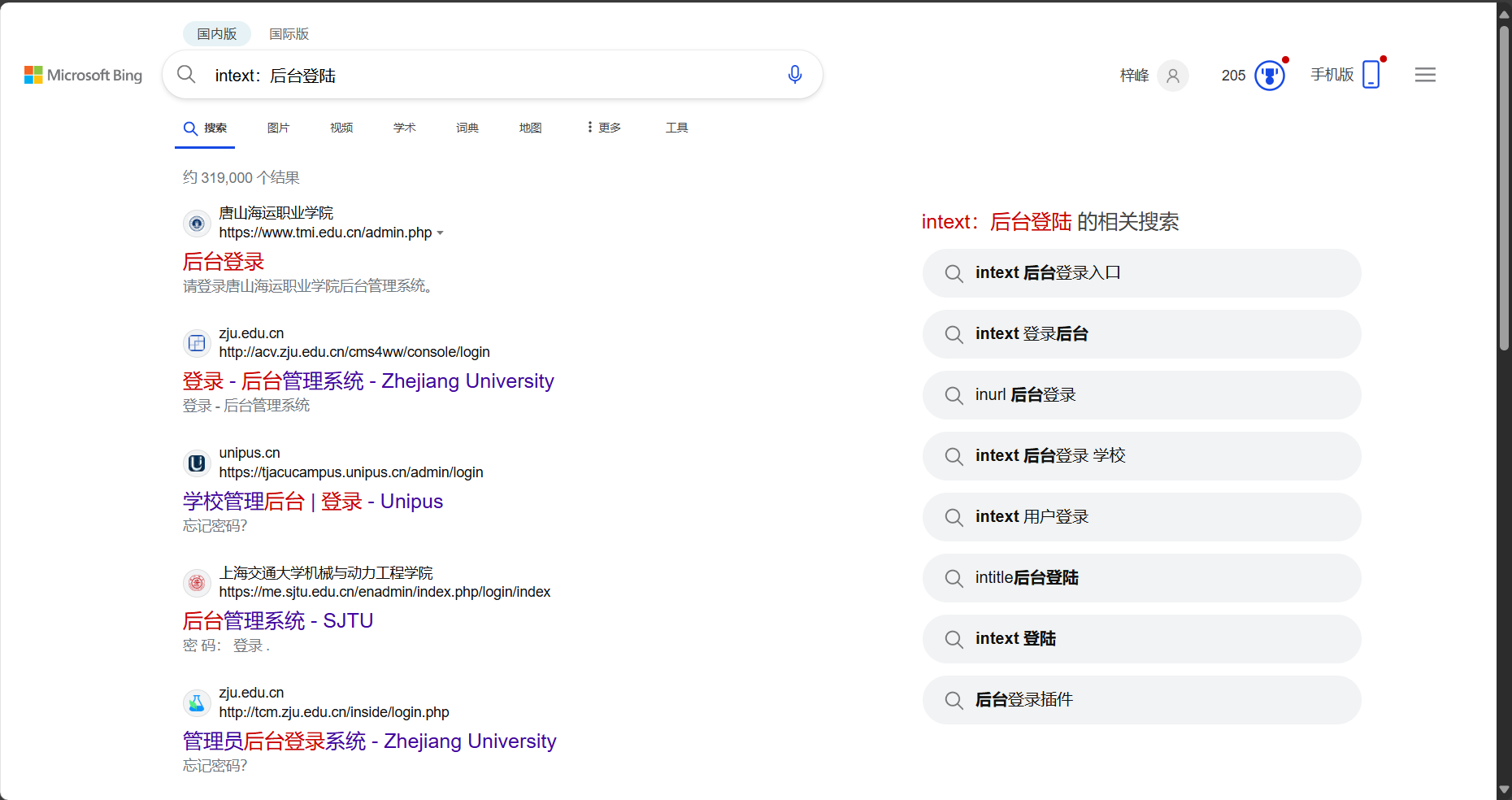

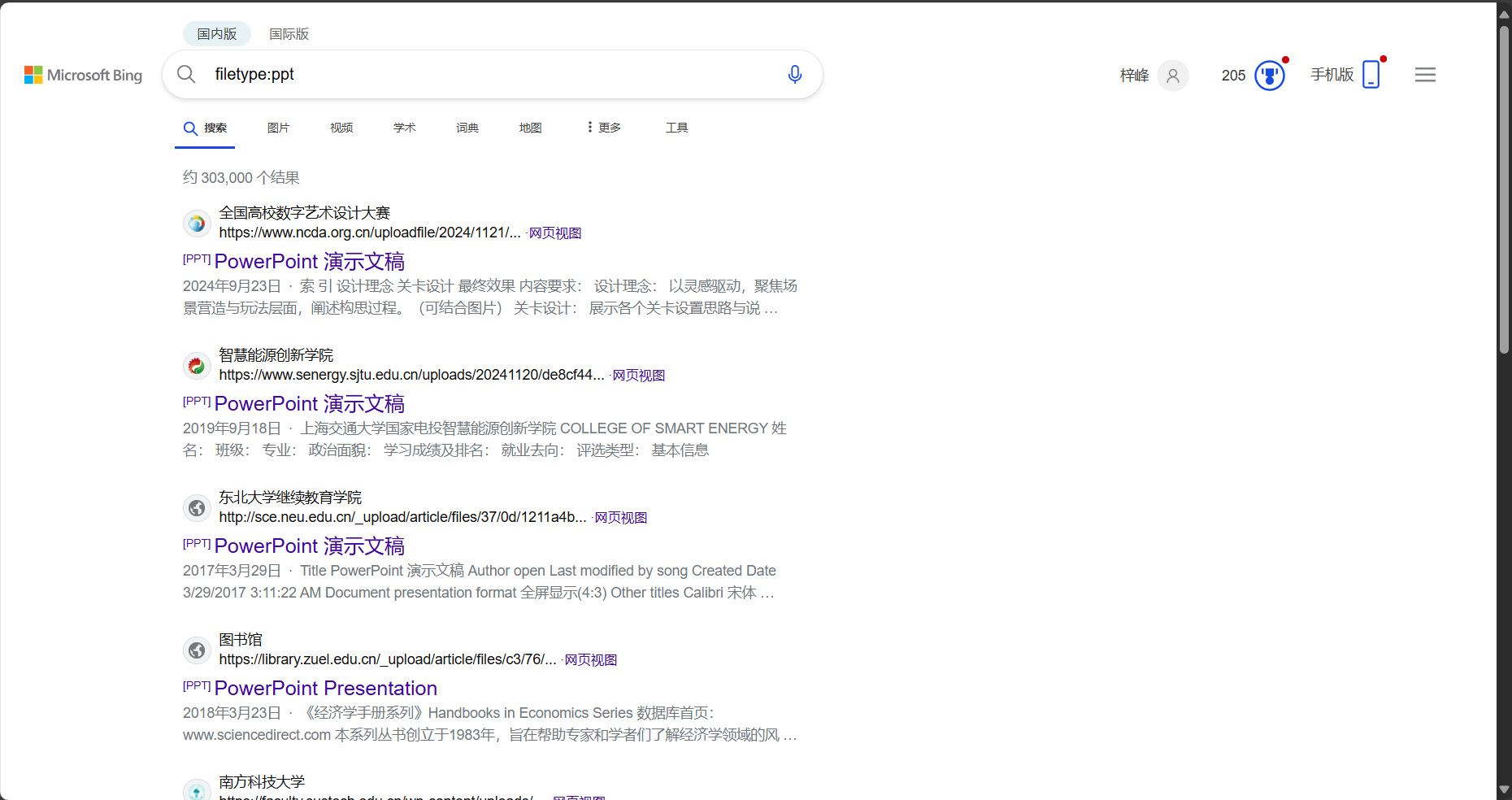

2.5.2 并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

1.intext:(仅针对Google有效) 把网页中的正文内容中的某个字符作为搜索的条件

2.intitle:把网页标题中的某个字符作为搜索的条件

3.cache:搜索搜索引擎里关于某些内容的缓存,可能会在过期内容中发现有价值的信息

4.filetype:指定一个格式类型的文件作为搜索对象

5.inurl:搜索包含指定字符的URL

6.site:在指定的(域名)站点搜索相关内容

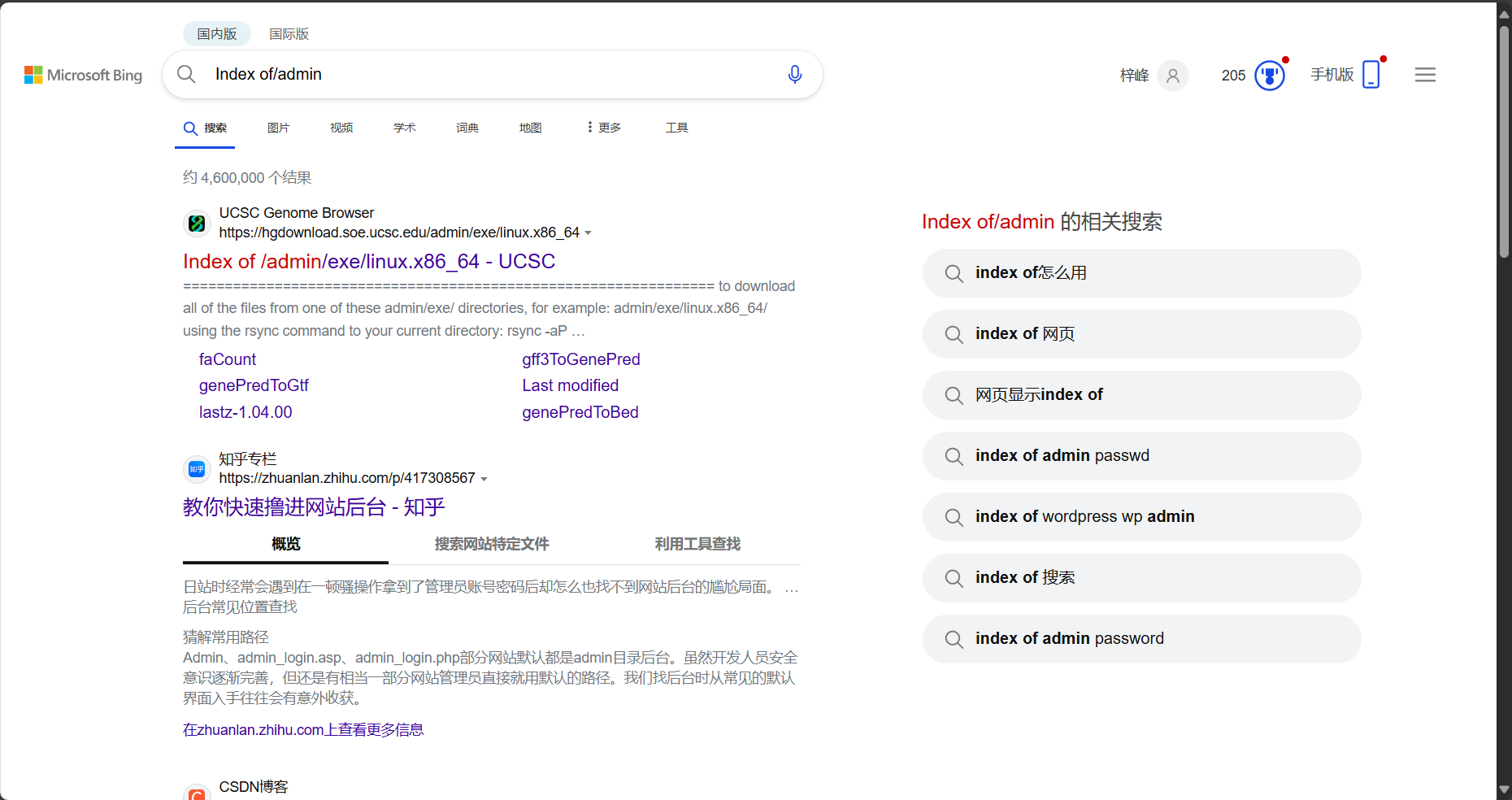

7.Index of: 查找允许目录浏览的页面,比方说我想看看/admin目录下的文件(部分网站因为配置疏忽的原因,导致目录可以被所有人访问,目录的文件也可以被下载)

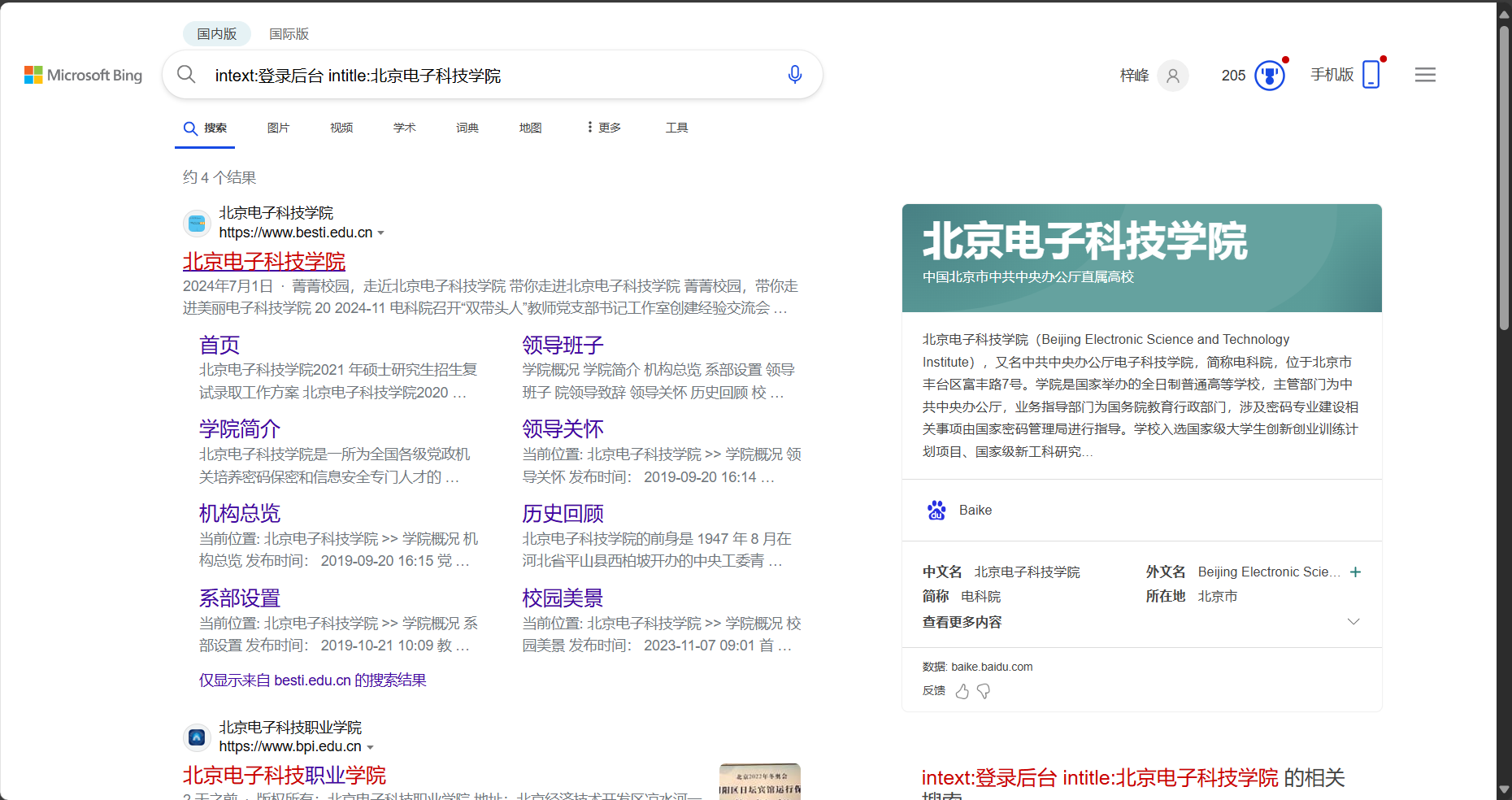

8.intext:登录后台 intitle:学院

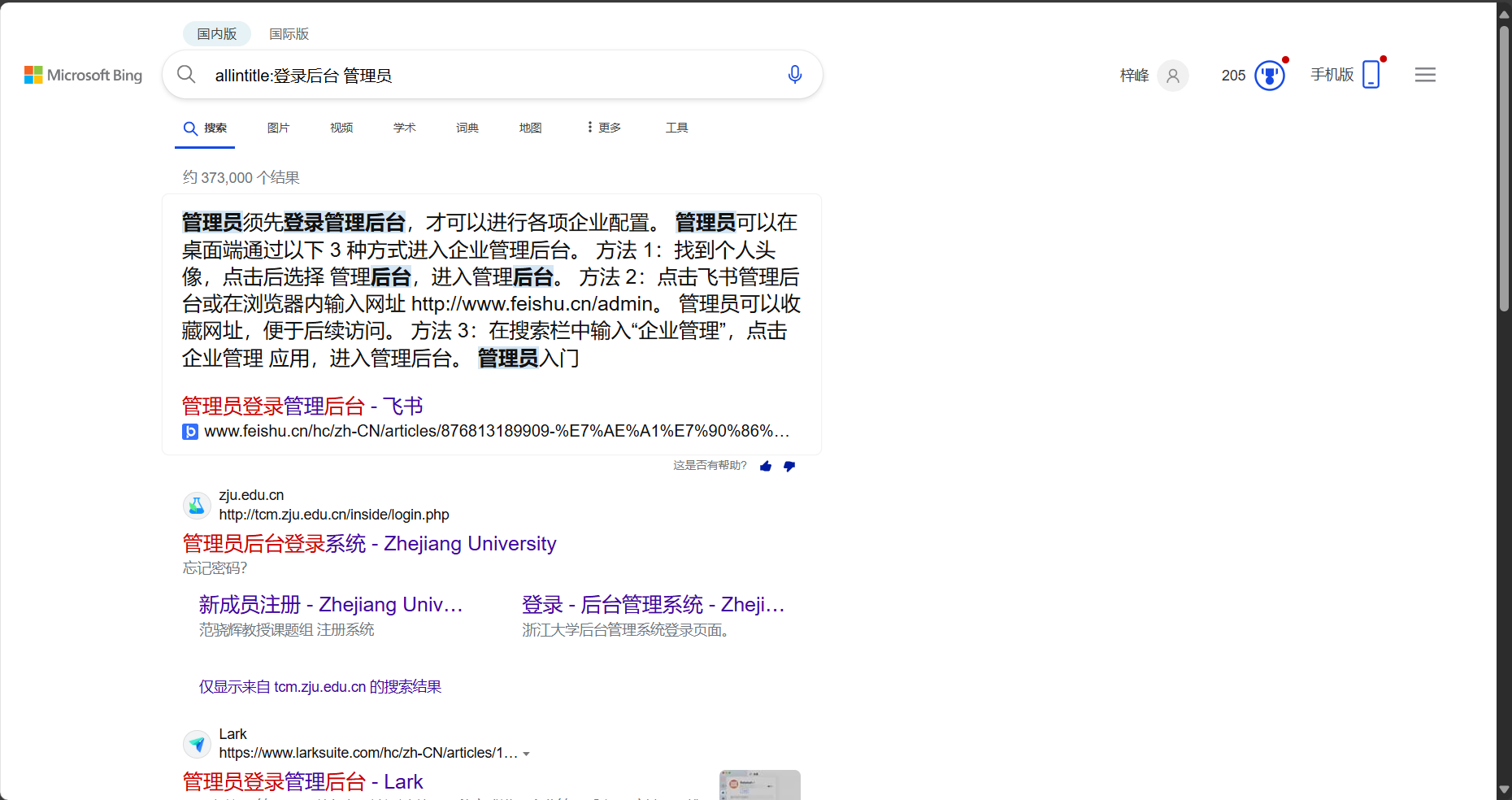

9.可以指定多个词使用allintitle allintitle:登录后台 管理员

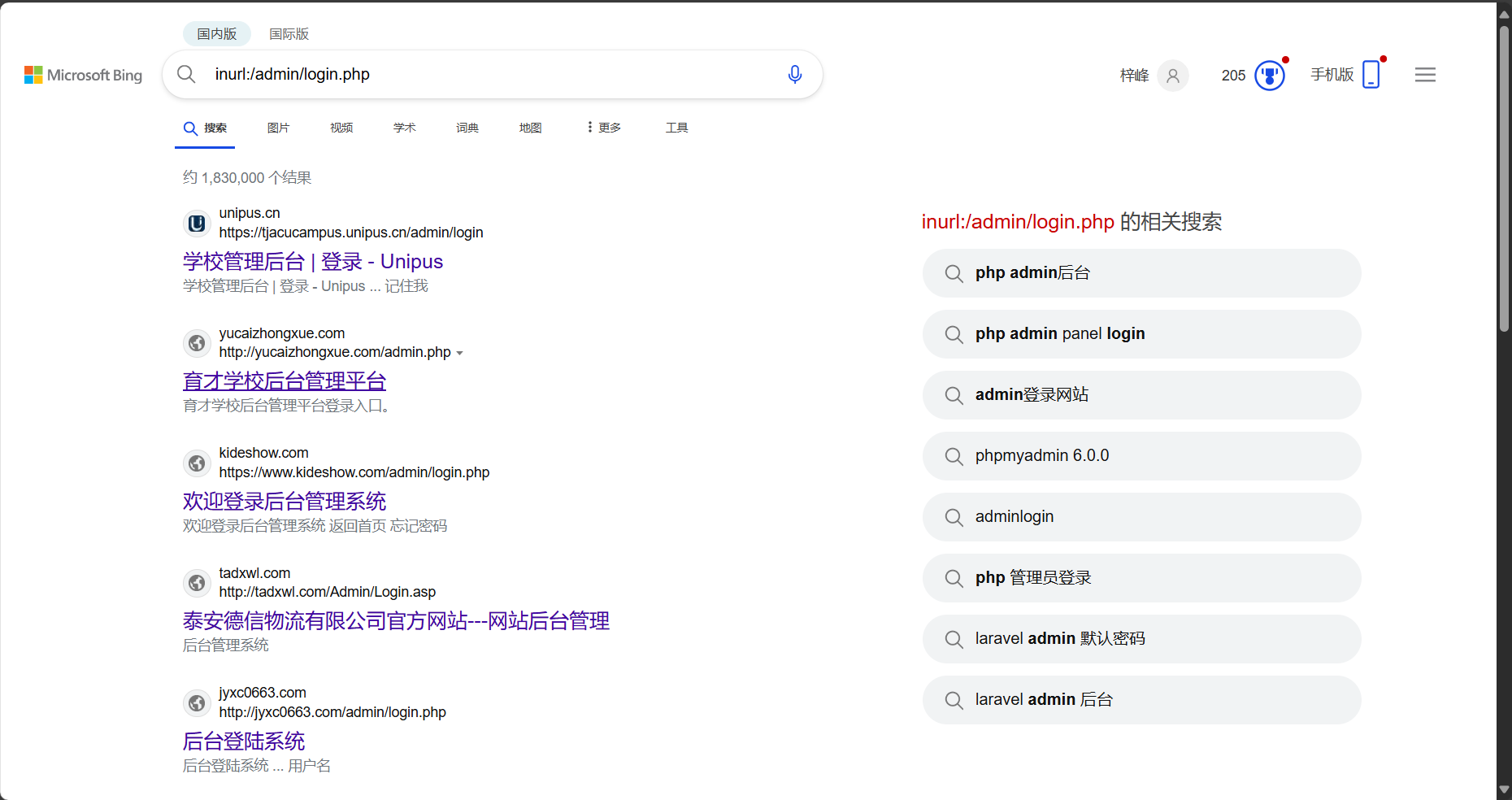

10.inurl:/admin/login.php

3.问题及解决方案

问题1:在检测靶机各个端口上网络服务存在哪些安全漏洞时,新建的policy在save时无法保存

解决方案:因为Malware检测需要输入Windows用户的用户名和密码,在查明攻击的靶机是室友的电脑后,找他输入对应的用户名和密码后成功检测安全漏洞

4.学习感悟、思考等

本次实验中,我学习了多种信息搜索技巧。实验耗时较长,主要是因为一些细节问题的阻碍。例如Nessus在kali上的使用以及如何配置,在网上不断搜索解决方案,经历了多次失败后才成功在kali上使用Nessus;以及后续Nessus的使用都不熟练导致花很多时间。现在回想,这些问题本身并不复杂,但需要自己对信息搜集与检索工具与方法有熟练度,多加使用后就会觉得比较轻松完成。特别是最后的思考如何攻陷靶机环境,以获得系统访问权这一个问题让我深刻明白理解网络攻击的技术是如何实现的,黑客只需要抓住漏洞就有机会黑入我们的计算机系统,甚至可以获取更高的权限留下后门,窃取我们计算机文件。同时也警醒着我一定要注意保护自己的网络安全,不能泄露自己的隐私信息。