20145220韩旭飞《网络对抗》Exp6 信息搜集与漏洞扫描

信息搜集

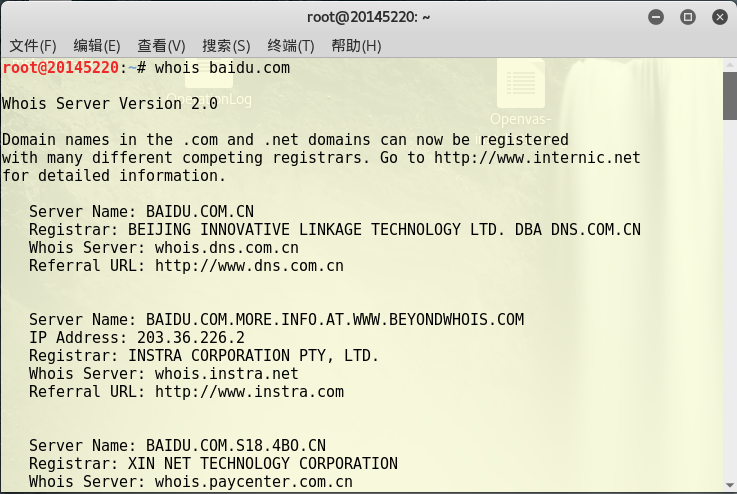

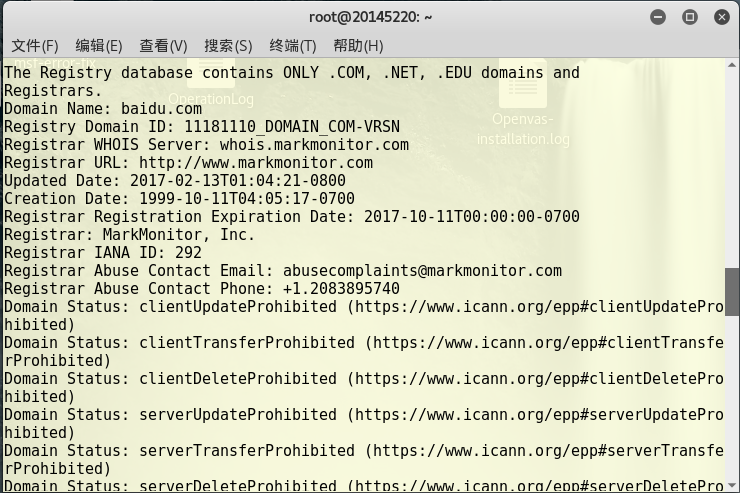

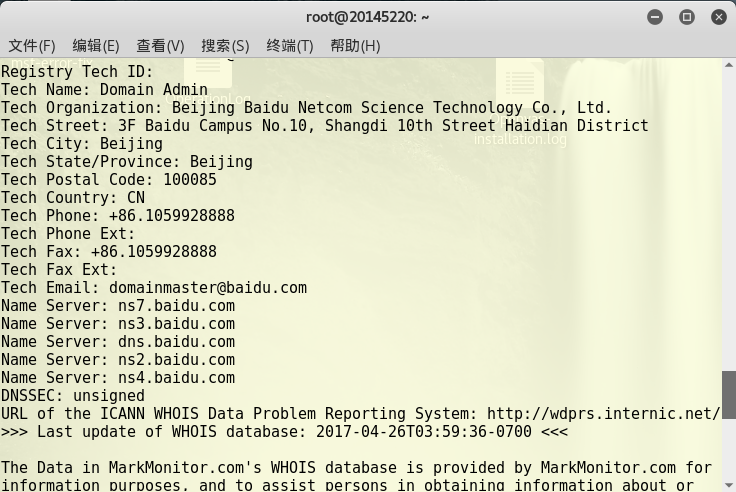

whois查询

以百度的网址为例,使用whois查询域名注册信息:

从上图中可以得到3R注册信息,包括注册人的名字、组织、城市等信息。

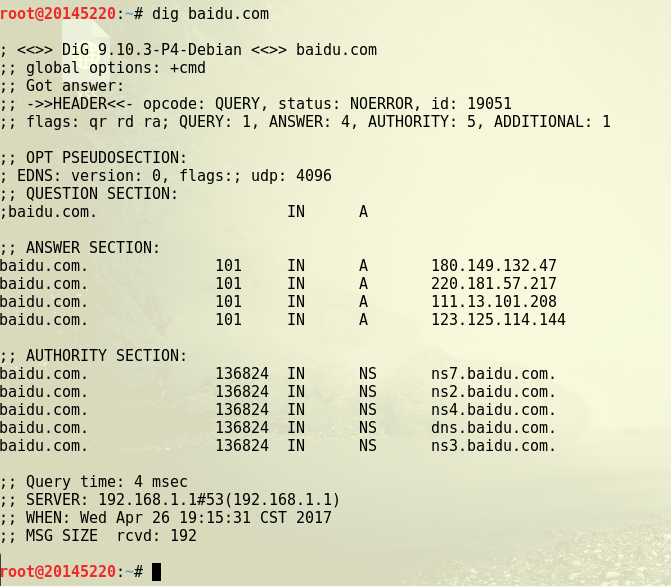

nslookup,dig查询

以百度为例进行dig查询:

可以使用shodan搜索引擎进行查询,得到一些注册信息:

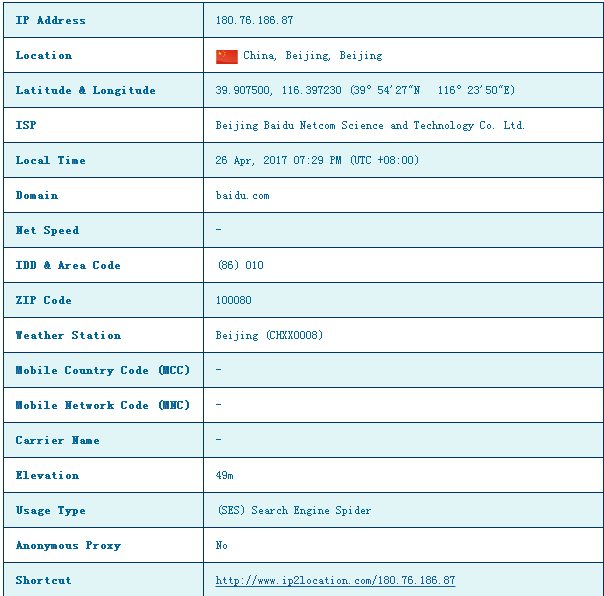

可以使用IP2Location进行地理位置查询:

还可以通过IP反域名查询:

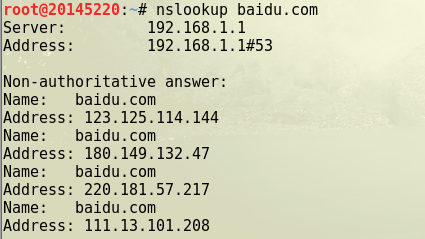

接下来使用nslookup命令进行查询,nslookup与dig不同的是,nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的,而dig可以从官方DNS服务器上查询精确的结果:

tracert路由探测

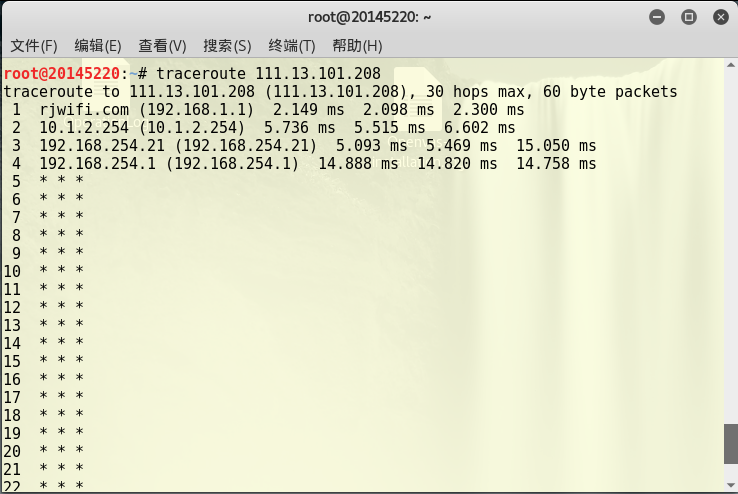

在Linux下使用traceroute命令探测到百度经过的路由:

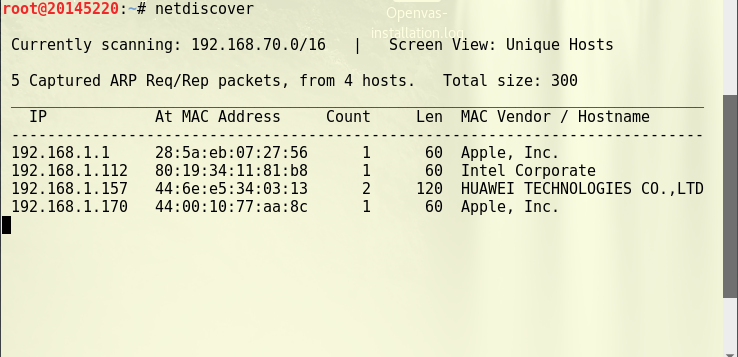

在linux下可以通过执行netdiscover命令直接对私有网段进行主机探测:

nmap扫描

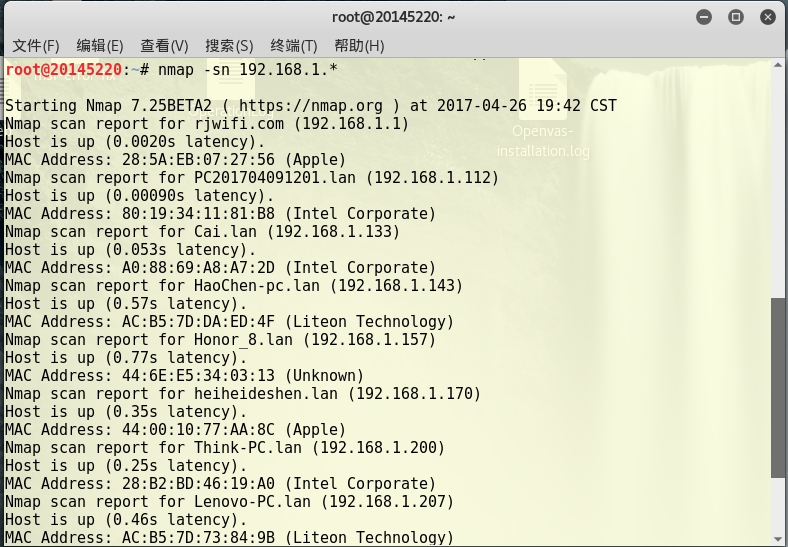

使用nmap –sn命令扫描活动的主机:

使用TCP SYN方式对目标主机192.168.86.112进行扫描:

扫描采用UDP协议的端口信息:

对操作系统进行扫描,可以看到目标主机使用的操作系统是Windows xp sp2或sp3:

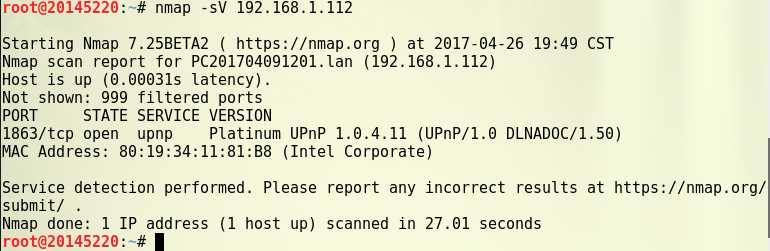

对微软特定服务的版本信息的扫描:

smb服务的查点

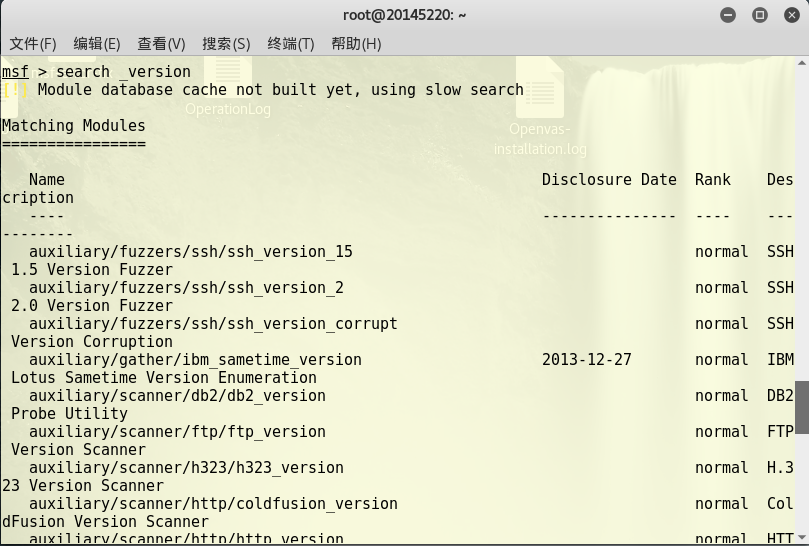

使用msfconsole指令进入msf,再输入search _version指令查询可提供的查点辅助模块:

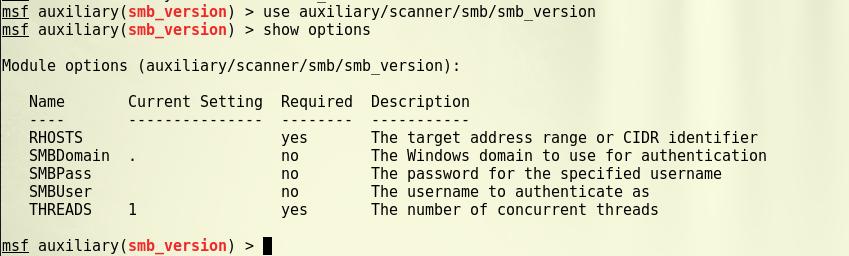

输入use auxiliary/scanner/smb/smb_version指令使用辅助模块,查看需要配置的参数:

配置好RHOSTS参数后,使用exploit指令开始扫描,可以发现目标主机的smb版本信息:

漏洞扫描

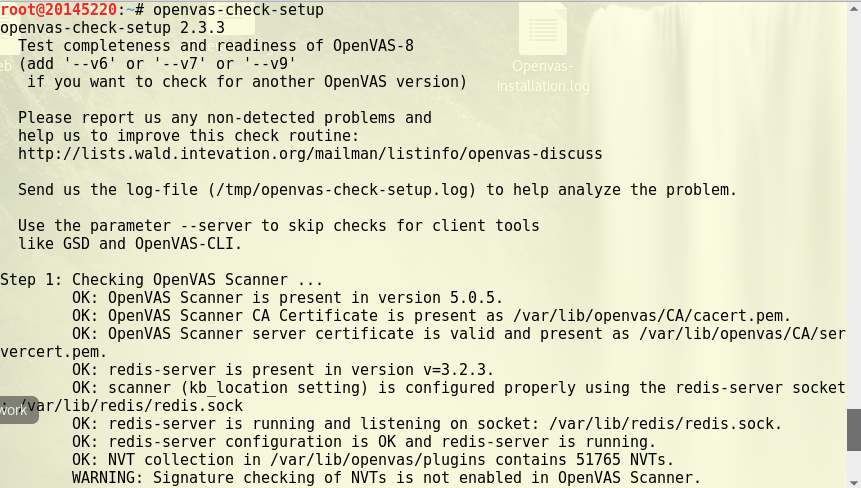

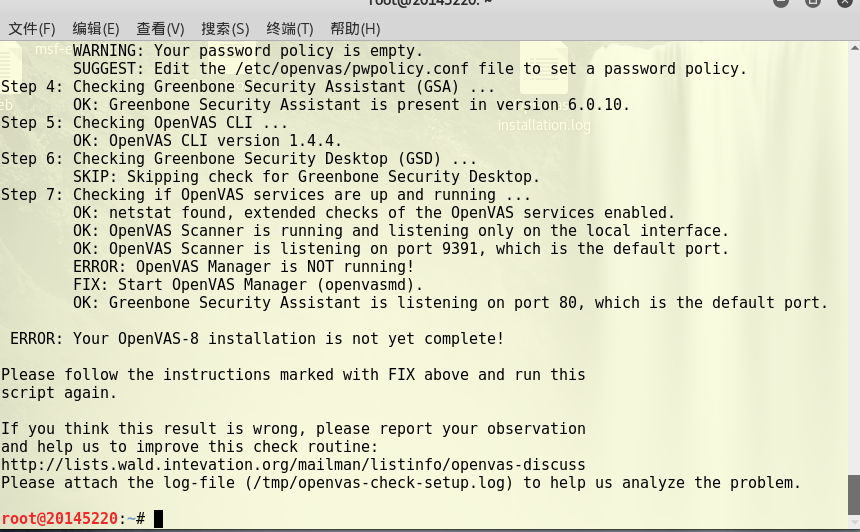

先输入指令openvas-check-setup检查安装状态,提示出现错误:

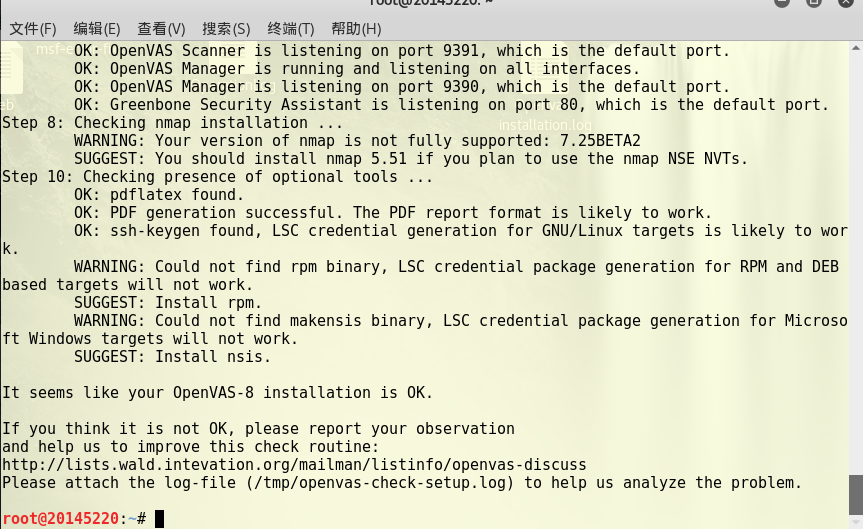

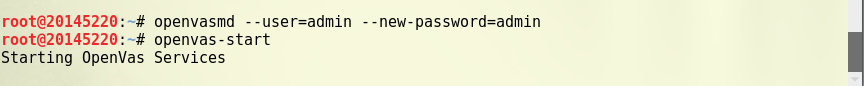

输入openvasmd指令来开启服务后重新检测,出现下列信息说明安装状态正常:

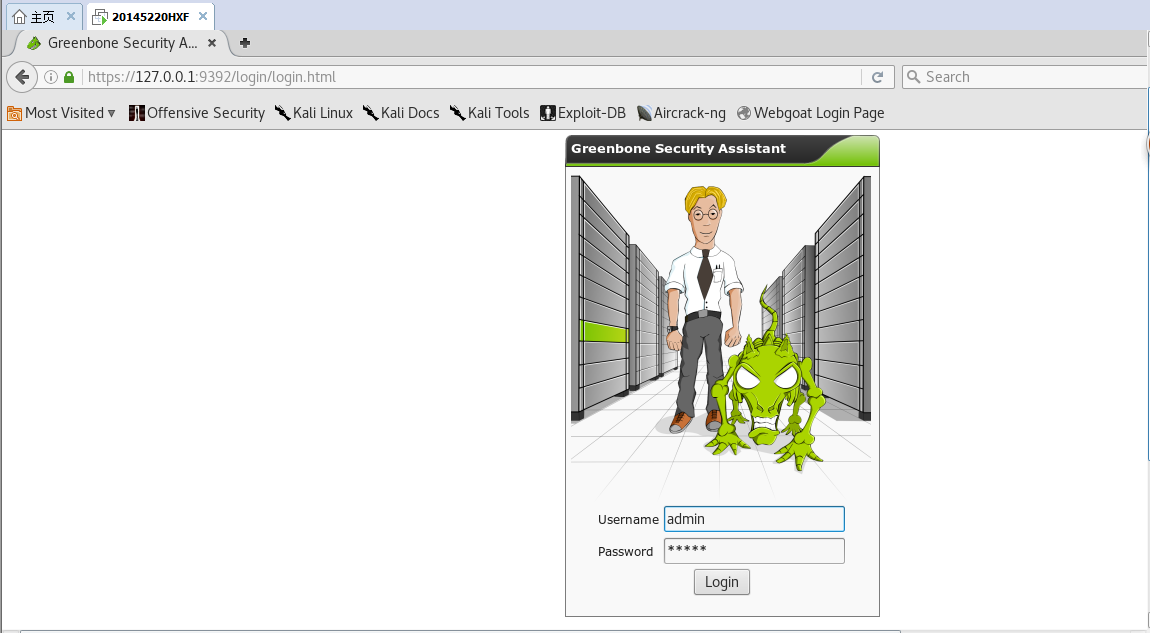

在kali的Firefox浏览器中访问https://127.0.0.1:9392/,输入刚才设置的用户名和密码进行登录:

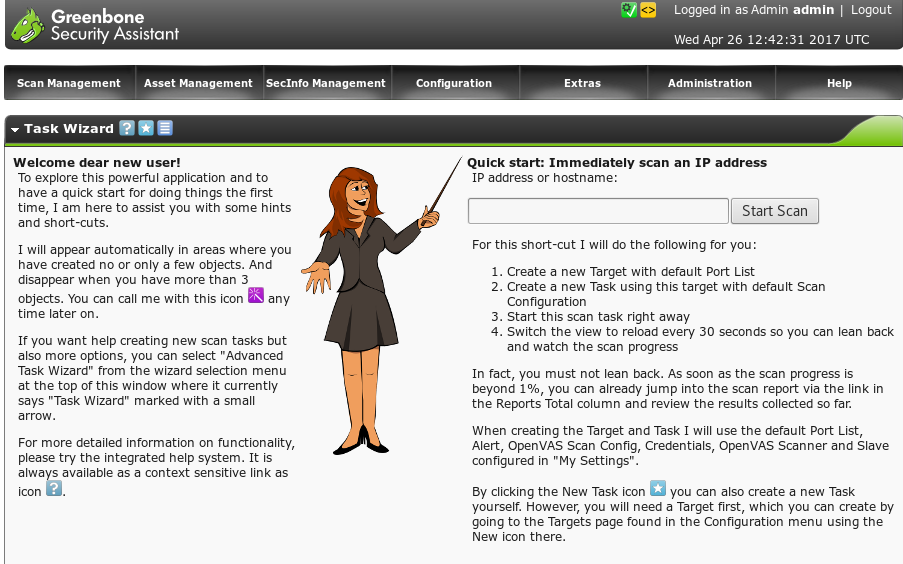

点击如图所示按钮,建立一个新的任务向导,进入扫描界面:

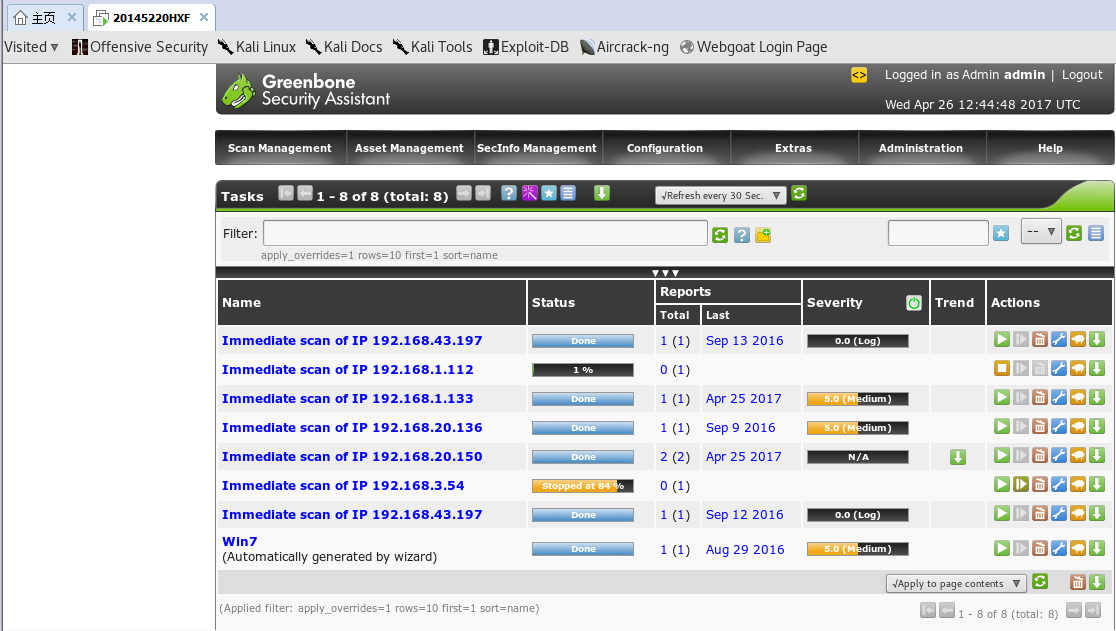

输入要扫描的主机ip地址,扫描完成后如图所示:

实验感想:

这次实验我是参照卢小明同学的博客做的,也学到了一些知识,关于检测和扫描的知识。我感觉这个实验还是挺有意思的。