kali 漏洞扫描

前言

漏洞扫描器是一种能够自动在计算机、信息系统、网络及应用软件中寻找和发现安全弱点的程序。它通过网络对目录系统进行探测,向目标系统发送数据,并将反馈数据与自带的漏洞特征库进行匹配,进而列举目标系统上存在的安全漏洞。漏洞扫描是保证系统和网络安全必不可少的手段,面对互联网入侵,如果用户能够根据具体的应用环境,尽可能早的通过网络扫描来发现安全漏洞,并及时采取适当的处理措施进行修补,就可以有效地阻止入侵事件的发生。

一、Nessus

Nessus攻击提供完整的电脑漏洞扫描服务,并随时更新其漏洞数据库。Nessus可同时在本地或远端上遥控,进行系统的漏洞分析扫描。

1.1 安装和配置nessus

https://zh-cn.tenable.com/products/nessus?tns_redirect=true

https://docs.tenable.com/nessus/Content/Install.htm

(1)下载Nessus软件包。Nessus官方下载地址是https://www.tenable.com/downloads/nessus

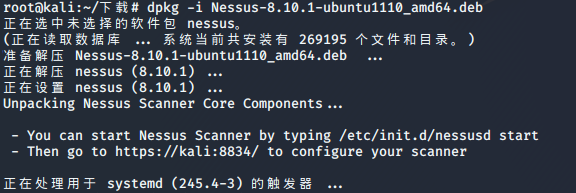

(2)安装Nessus工具

dpkg -i Nessus-8.10.1-ubuntu1110_amd64.deb

(3)启动服务

/etc/init.d/nessusd start

/etc/init.d/nessusd status

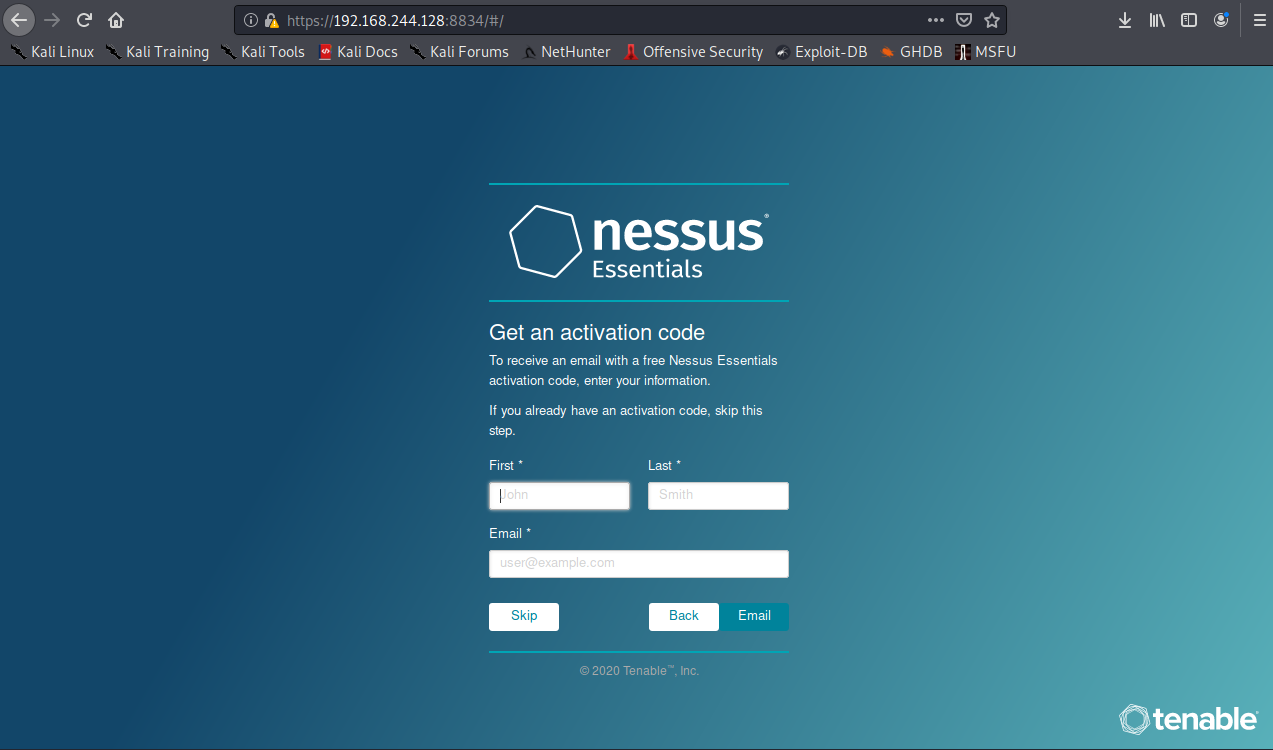

(4) 获取激活码

https://zh-cn.tenable.com/products/nessus/activation-code?tns_redirect=true

https://zh-cn.tenable.com/products/nessus/nessus-essentials

在注册页面填写信息后,将在注册邮箱中收到一封邮件,可以看到该邮件中有一个激活码

(5)为Nessus网络接口创建一个用户账号

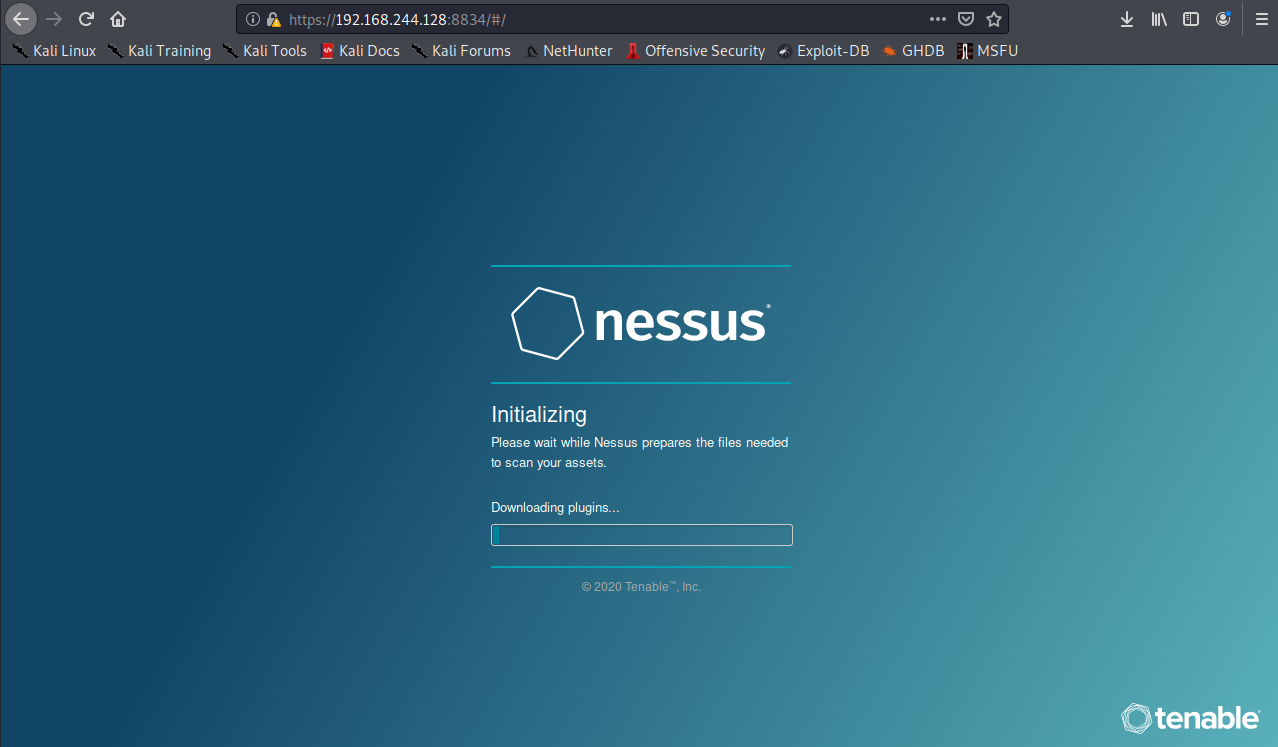

浏览器访问: https://ip:8834/#/

在上一步中已经获取过Nessus Essentials激活码,点击“skip”即可

输入Nessus Essentials激活码

为Nessus创建一个网络接口用户

1.2 扫描和策略模板

官方文档: https://docs.tenable.com/nessus/Content/Scans.htm

扫描模板分为三类:Discovery、Vulenerabilities、Compliance

| 模板 | 描述 |

| Discovery(发现) | |

| Host Discovery(主机发现) | 执行监督扫描以及活跃主机和开放的端口 |

| Vulenerabilities(漏洞) | |

| Advanced Dynamic Scan(动态扫描) | 没有任何建议的高级扫描,您可以在其中配置动态插件过滤器,而不必手动选择插件系列或单个插件。随着Tenable,Inc.发布新插件,与过滤器匹配的所有插件都会自动添加到扫描或策略中。这使您可以针对特定漏洞定制扫描,同时确保在发布新插件时使扫描保持最新状态。请参阅配置动态插件。 |

| Advanced Scan | 无需任何建议的扫描,因此您可以完全自定义扫描设置 |

| Basic Network Scan | 执行适合任何主机的完整系统扫描。例如,您可以使用此模板在组织的系统上执行内部漏洞扫描。 |

| Badlock Detection | 对CVE-2016-2118和CVE-2016-0128执行远程和本地检查。 |

| Bash Shellshock Detection | 对CVE-2014-6271和CVE-2014-7169执行远程和本地检查。 |

| Credentialed Patch Audit | 验证主机并枚举丢失的更新。 |

| DROWN Detection | 对CVE-2016-0800执行远程检查。 |

| Intel AMT Security Bypass | 对CVE-2017-5689执行远程和本地检查。 |

| Malware Scan |

在Windows和Unix系统上扫描恶意软件。 Note: See the Application, Malware, and Content Audits video and the Application, Malicious Software, and Content Audits video for more information about scanning for malware. |

| Mobile Device Scan | 通过Microsoft Exchange或MDM评估移动设备 |

| Shadow Brokers Scan | 扫描Shadow Brokers漏洞中披露的漏洞。 |

| Spectre and Meltdown | 对CVE-2017-5753,CVE-2017-5715和CVE-2017-5754执行远程和本地检查。 |

| WannaCry Ransomware | 扫描WannaCry勒索软件。 |

| Web Application Tests | 扫描已发布和未知的Web漏洞。 |

| Compliance | |

| Audit Cloud Infrastructure | 审核第三方云服务的配置。 |

| Internal PCI Network Scan |

执行内部PCI DSS(11.2.1)漏洞扫描。 有关更多信息,请参阅非官方PCI ASV验证扫描。 |

| MDM Config Audit | 审核移动设备管理器的配置。 |

| Offline Config Audit | 审核网络设备的配置。 |

| PCI Quarterly External Scan |

根据PCI要求执行季度外部扫描。 根据PCI要求执行季度外部扫描。 有关更多信息,请参阅非官方PCI ASV验证扫描。 |

| Policy Compliance Auditing | 根据已知基准审核系统配置。 |

| SCAP and OVAL Auditing | 使用SCAP和OVAL定义审核系统。 |

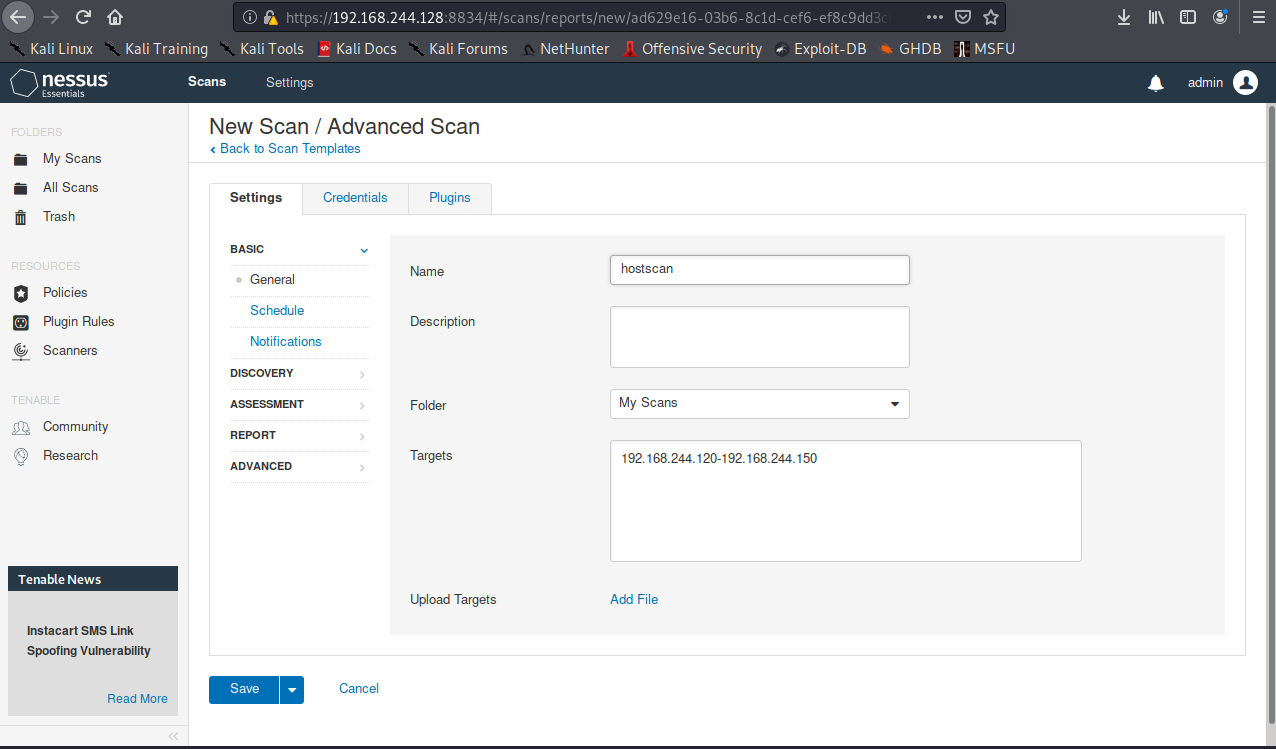

1.3 扫描主机漏洞

(1)新建扫描任务

鼠标选择My Scans——“New Scan”

选择Advanced Scan (扫描主机)

如下图所示点击“Launch”按钮开始扫描任务

如下图所示:点击扫描任务名称为“hostscan”,查看扫描的详细信息

如下图所示:从该节目可以看到总共扫描了四台主机。扫描主机的漏洞情况,可以查看Vulnerabilities列,该列中的数字表示扫描到的信息数。右侧显示了扫描的详细信息,如扫描任务策略、状态、扫描时间、任务消耗时长等。右侧饼图显示了漏洞的危险情况,分别使用不同颜色显示漏洞的严重性。关于漏洞的信息使用在该界面可以点Hosts列中的任何一个地址,显示该主机的详细信息,包括IP地址、操作系统类型、扫描的起始时间和结束时间等。

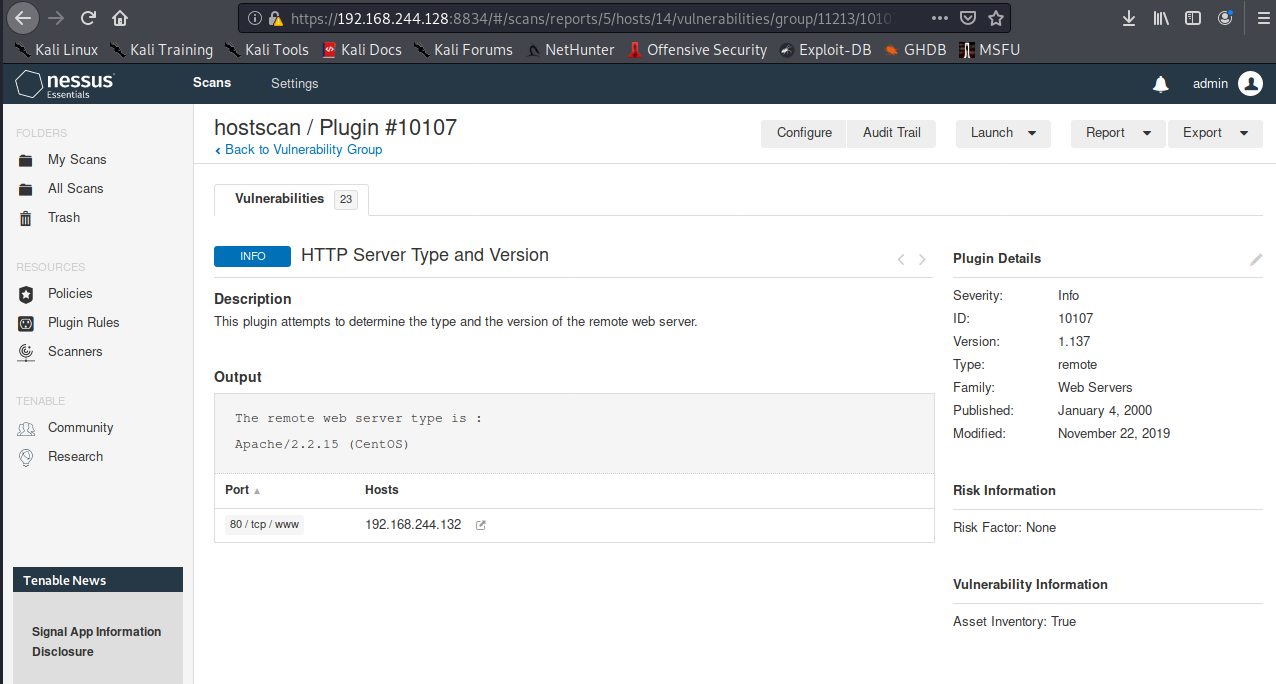

如下图所示:在该界面单机任何一条漏洞,将显示具体的漏洞信息

如下图所示:该界面显示了漏洞的描述信息及扫描到的信息

如下图所示:使用Nessus还可以通过导出文件的方式查看漏洞信息,导出的文件格式为PDF、HTML、CSV

二、OpenVAS

OpenVAS是开放式漏洞评估系统,也可以说它是一个包含着相关工具的网络扫描器。其核心部件是一个服务器,包括一套网络漏洞测试程序,可以检测远程系统和应用程序中的安全问题。

浙公网安备 33010602011771号

浙公网安备 33010602011771号