交换高级特性

MUX VLAN

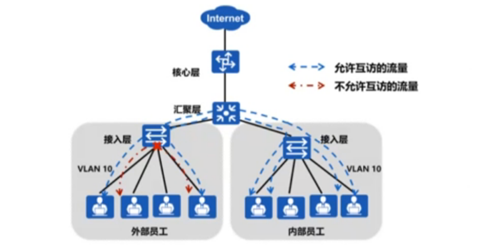

应用场景:

1 企业外来访客与企业内部员工 都能够访问服务器

2 企业内部员工可以相互通信, 而企业部门之间不能通信

3 企业外来访客不能相互通信,外来访客和企业内部不能互通

解决方法:

1 可以将服务器划分为一个vlan30,将财务部划分为vlan10,市场部划分为vlan20,

外来访客,每个访客划分一个vlan

这样 如果企业有大量的外来访客,那么需要耗费大量的vlan ID 环增加了网络维护的难度

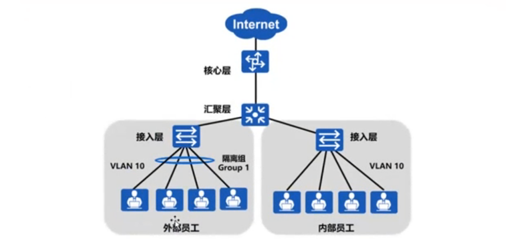

所以可以采用 mux vlan 来解决

Mux vlan 提供的二层流量隔离的机制可以实现企业内部员工之间互相通信,而企业外来访客之间互访是隔离的

MUX VLAN 的划分:

1 主vlan (principal vlan) 可以与MUX VLAN 内所有的vlan进行通信

2 隔离型vlan (separate vlan) 可以与主vlan 通信, 但是与其他类型vlan 隔离,内部也完全隔离

注意: MUX vlan 技术中只能有一个隔离型vlan

3 互通型从vlan (group vlan) 可以与主vlan进行通信, 在同一group内部用户可以相互通信,不能喝其他group 内的用户或隔离vlan 内的用户通信

配置思路:

1 首先在交换机上面创建相应的vlan并把相应的终端划入对应的vlan当中,把终端设备都配置相同的网段下,方便测试连通性,开始都是互通的

2 在主vlan中配置MUX vlan的相应配置

3 在连接相应终端设备接口下面启用MUX VLAN 功能

4 进行测试

1 创建vlan [SC]vlan 10 [SC]int g0/0/1 [SC-GigabitEthernet0/0/1]port link-type access [SC-GigabitEthernet0/0/1]port default vlan 10 [SC-GigabitEthernet0/0/1]port default vlan 10 [SC-GigabitEthernet0/0/2]port default vlan 10 Vlan20 配置: [SC]vlan 20 [SC-GigabitEthernet0/0/3]port link-type access [SC-GigabitEthernet0/0/3]port default vlan 20 [SC-GigabitEthernet0/0/4]port link-type access [SC-GigabitEthernet0/0/4]port default vlan 20 [SD]vlan 30 [SD-GigabitEthernet0/0/2]port link-type access [SD-GigabitEthernet0/0/2]port default vlan 30 [SD-GigabitEthernet0/0/3]port link-type access [SD-GigabitEthernet0/0/3]port default vlan 30 [SD-GigabitEthernet0/0/4]port link-type access [SD-GigabitEthernet0/0/4]port default vlan 30 配置vlan40 服务器的vlan [SB-GigabitEthernet0/0/3]port link-type access [SB-GigabitEthernet0/0/3]port default vlan 40 设置mux vlan 在每个交换机上做相同配置 [SB]vlan 40 设定主mux vlan [SB-vlan40]mux-vlan 启用muxvlan [SB-vlan40]subordinate separate 30 设置vlan30 为隔离vlan [SB-vlan40]subordinate group 10 20 设置vlan10 20 为互通vlan [SB-GigabitEthernet0/0/3]port mux-vlan enable 在终端接口启动

端口隔离

应用场景

可以实现同一个vlan内端之间的隔离。用户需要将端口加入到隔离组,就可以实现隔离组内端口之间二层数据的隔离,端口隔离为用户提供您了更多安全更灵活的组网方案

原理:

端口隔离分为:

二层隔离三层互通

如果用户写那个隔离统一vlan的内部广播报文,但是不同端口在用户还可以进行三层通信,

二层三层都隔离

若果用户系同一vlan不同端口下用户彻底无法通信,则三层也无法通信

配置

需求: 同项目组的员工都被划分到vlan10 , 其中属于企业内部的员工允许相互通信,属于企业外部的员工不允许相互通信,外部与内部之间允许通信

1 配置vlan [SC]vlan 10 [SC-GigabitEthernet0/0/1]port link-type access [SC-GigabitEthernet0/0/1]port default vlan 10 [SC-GigabitEthernet0/0/2]port link-type access [SC-GigabitEthernet0/0/2]port default vlan 10 [SC-GigabitEthernet0/0/5]port link-type trunk [SC-GigabitEthernet0/0/5]port trunk allow-pass vlan 10 [SB-GigabitEthernet0/0/1]port link-type trunk [SB-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 在D 交换机也创建vlan10 将端口加入到vlan10 中 2 配置端口隔离 [SC-GigabitEthernet0/0/1]port-isolate enable group 12将端口加入到组12 中 SC-GigabitEthernet0/0/2]port-isolate enable group 12 查看 [SC]dis port-isolate group 12 The ports in isolate group 12: GigabitEthernet0/0/1 GigabitEthernet0/0/2 GigabitEthernet0/0/3 GigabitEthernet0/0/4 模式配置 [SC]port-isolate mode ? all All l2 L2 only

端口安全

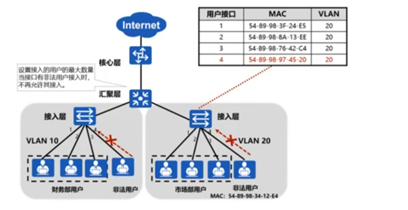

应用场景:

应用于接入层,通过配置端口安全可以防止仿冒用户从其他端口攻击

应用于汇聚层,可以控制接入用户的数量

原理:

接入交换每个端口开启端口安全,则会将该端口的mac地址进行绑定,所以当有启用用户通过这个端口进行访问,交换机会先查看mac地址表,发现与记录的mac地址不同,则会丢弃, 默认一个端口可接一台设备, 也可以设置,一个端口接多台设备

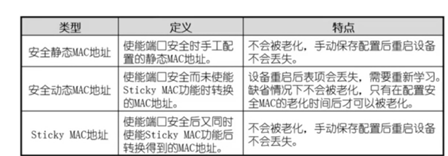

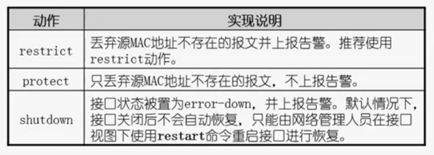

端口安全类型:

端口安全通过接口学习到的动态mac地址转为安全的mac地址,阻止非用户通过本接口和交换机通信

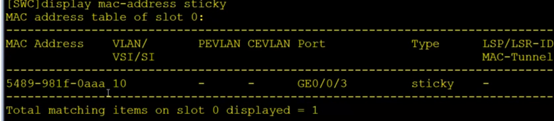

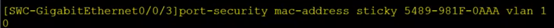

在接口下启动端口安全 [SD-GigabitEthernet0/0/2]port-security enable 查看 MAC address table of slot 0: ------------------------------------------------------------------------------- MAC Address VLAN/ PEVLAN CEVLAN Port Type LSP/LSR-ID VSI/SI MAC-Tunnel ------------------------------------------------------------------------------- 5489-98b6-09ae 10 - - GE0/0/2 security - ------------------------------------------------------------------------------- Total matching items on slot 0 displayed = 1 当修改了 mac 就不能在进行访问了 默认这样是动态模式, 开机会丢失 [SD-GigabitEthernet0/0/2]port-security mac-address sticky 使用sticky

模式

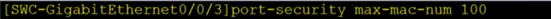

设置该接口允许通过的设备数

绑定

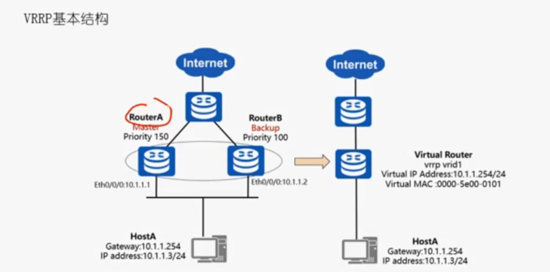

VRRP协议

Vrrp 虚拟网关冗余, 能够在不改变组网的情况下,将多态路由器虚拟成一个路由器,通过这台虚拟的路由器来设置网关,实现网关备份

协议版本: VRRP v2 和 VRRPv3

V2 仅用于ipv4 网络,v3 可以用于ipv4 与ipv6

VRRP 的报文以组播形式传播, 目的地址 224.0.0.18 目的mac 00-00-5e-00-00- 12

注意mac地址前几位是固定的, 最后12 是vrrp 协议号

应用场景:

防止网关路由器故障, 影响通信,将两个路由器虚拟成一个,实现冗余

VRRP 基本概念:

虚拟路由器: 又称VRRP 备份组,有一个主设备和多个备份设备组成,被当做一个共享局域网内主机的缺省网关,如A 和B 路由器共同组成一个虚拟路由器

Master 路由器: 承担转发报文的任务,

Backuo路由器: 没有承担转发任务,当master设备出现故障,他们将通过竞选成为新的master 设备。

优先级: 设备在备份组中的优先级,取值范围0——255,其中0 表示设备停止参与VRRP 备份组,使设备尽快成为主设备,而不必等到计时器超时, 设备默认优先级100 ,优先级值大的,优先为主设备

虚拟ip地址: 以虚拟路由器可以有一个或多个ip地址,

虚拟mac地址:虚拟路由器根基vrid生成mac地址,一个虚拟的mac地址格式:00-00-5E-00-01-vrid 当虚拟路由器回应ARP 请求时,回应的不是接口真实的mac地址,而是虚拟的mac地址, 如A 和B 路由器组成虚拟路由器的vrid 为1 ,因此这个虚拟的mac地址为:00-00-5E-00-01-01

Vrrp有三种状态: Initialize(初始状态) master(活动状态) backup(备份状态)

Vrrp 工作过程:

1 选举master:

VRRP 中设备根据优先级选举master设备,master设备通过发送免费的ARP 报文,将虚拟的mac地址通知给与它连接的设备或主机,从而承担报文的转发任务

选择规则:

比较优先级大小,优先级值大的选举为master,当两个设备的优先级相同,则如果已经存在master,保持不变,无序选举,如果不存在master,则继续比较接口ip地址大小,接口地址较大的设备选为master

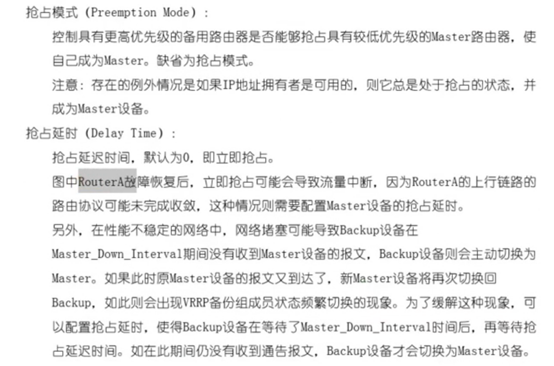

Master设备会周期性的发送VRRP通告报文,公布工作状况和配置信息, backup设备通过接受VRRP报文来判断master设备是否工作正常。当master设备主动放弃master地位,可以直接发送优先级为0的通告报文,backup设备会快速切换成master,而不用等定时器超时

当master 发生故障不能发送通告报文,backup设备不能立即知道其工作状况,等到定时器超时后,才会认为master设备故障,从而切换为master

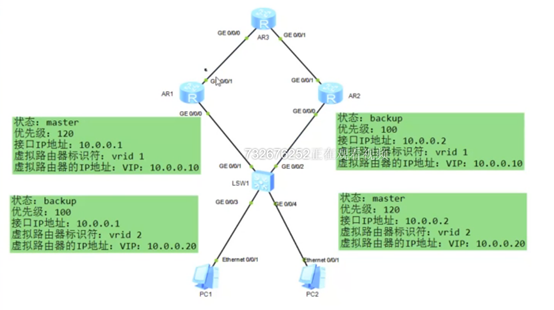

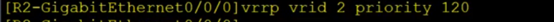

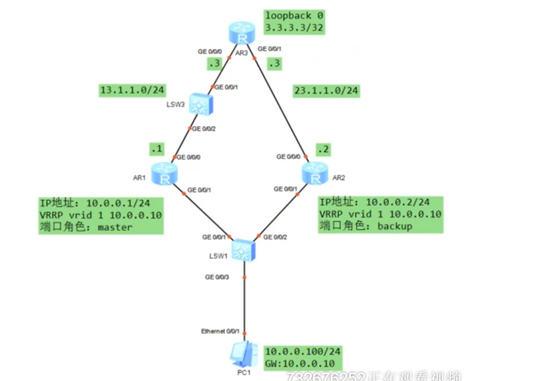

实验

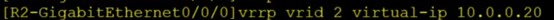

1 先配置ip 地址 [r1-GigabitEthernet0/0/0]ip address 13.1.1.1 24 [r1-GigabitEthernet0/0/1]ip address 23.1.1.1 24 [r2-GigabitEthernet0/0/0]ip address 10.0.0.2 24 [r2-GigabitEthernet0/0/1]ip address 13.1.1.2 24 [r3-GigabitEthernet0/0/0]ip address 10.0.0.3 24 [r3-GigabitEthernet0/0/1]ip address 23.1.1.3 24 2 配置vrrp 在接口下配置 [r2]int g0/0/0 [r2-GigabitEthernet0/0/0]vrrp vrid 1 virtual-ip 10.0.0.10 [r3-GigabitEthernet0/0/0]vrrp vrid 1 virtual-ip 10.0.0.10 修改优先级 [r2-GigabitEthernet0/0/0]vrrp vrid 1 priority 120 查看 [r2]dis vrrp GigabitEthernet0/0/0 | Virtual Router 1 State : Master Virtual IP : 10.0.0.10 Master IP : 10.0.0.2 PriorityRun : 120 PriorityConfig : 120 MasterPriority : 120 Preempt : YES Delay Time : 0 s TimerRun : 1 s TimerConfig : 1 s Auth type : NONE Virtual MAC : 0000-5e00-0101 Check TTL : YES Config type : normal-vrrp Backup-forward : disabled Create time : 2020-09-05 12:48:20 UTC-08:00 Last change time : 2020-09-05 12:48:23 UTC-08:00 [r3]dis vrrp GigabitEthernet0/0/0 | Virtual Router 1 State : Backup Virtual IP : 10.0.0.10 Master IP : 10.0.0.2 PriorityRun : 100 PriorityConfig : 100 MasterPriority : 120 Preempt : YES Delay Time : 0 s TimerRun : 1 s TimerConfig : 1 s Auth type : NONE Virtual MAC : 0000-5e00-0101 Check TTL : YES Config type : normal-vrrp Backup-forward : disabled Create time : 2020-09-05 12:49:09 UTC-08:00 Last change time : 2020-09-05 12:49:09 UTC-08:00 在R1路由器上配置一个回环接口3.3.3.3 配置静态路由,使互通 [r2]ip route-static 3.3.3.3 32 g0/0/1 13.1.1.1 [r3]ip route-static 3.3.3.3 32 g0/0/1 23.1.1.1 [r1]ip route-static 10.0.0.0 24 g0/0/0 13.1.1.2 [r1]ip route-static 10.0.0.0 24 g0/0/1 23.1.1.3 PC>tracert 3.3.3.3 发现走的是R2 路由 traceroute to 3.3.3.3, 8 hops max (ICMP), press Ctrl+C to stop 1 10.0.0.2 31 ms 31 ms 47 ms 2 3.3.3.3 47 ms 31 ms 78 ms 在当r2 的0/0/0 接口down ,则R3 会变为master, 但是当R2 的0/0/1 接口down 这R3 无法知道master故障, 所以设置对端口 的追踪,当该端口故障后优先级减30 ,这样R3 就会抢占成为master [r2-GigabitEthernet0/0/0]vrrp vrid 1 track interface g0/0/1 reduced 30

故障工作过程

当组内的设备一段时间内没有收到master 的报文,则将自己转为master,一个VRRP组里有多态设备时,段时间内可能差安生多个master,此时设备将会多收到的vrrp报文的优先级与本地优先级比较,从而选取优先级高的,

设备变为master之后会立刻发送免费的ARP 来刷新交换机的mac表项,从而把用户流量引导此设备上。

可以配置抢占延时,默认是开启的

负载分担

BFD

一种全网统一,检测迅速,监控网络钟丽南路或者ip路由双向转发连通状况。

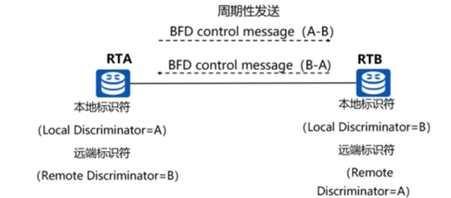

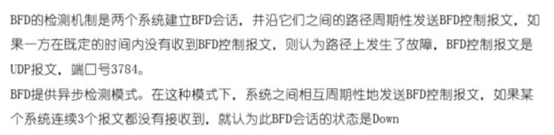

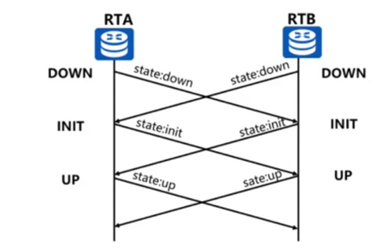

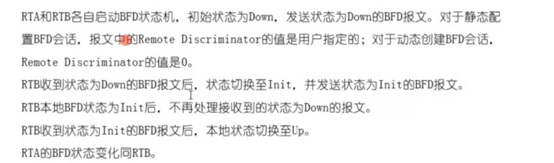

BFD 会话建立后会周期的快速发送BFD报文,如果在检测时间内没有收到多段的BFD报文则认为该双向转发路径发生故障,通知相关层应用做相应处理。

不管是物理接口状态,而二层链路状态,网络层地址可达性,还是传输层连接状态,应用层协议运行状态,都可以被BFD 感知。

它本身没有 邻居发现机制,而是靠被服务的上层应用通知其邻居信息建立会话

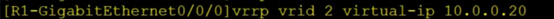

应用背景:

A D 建立ospf 邻接关系,hello包发送周期10s ,当交换机B与C 之间中高端,路由器A D 至极爱你无法感知,需要等待ospf协议邻居失效计时器超时后才能终端邻接关系

所以配置BFD 能够快速告知ospf

1 [r1-GigabitEthernet0/0/0]ip address 10.0.12.1 24 [r2-GigabitEthernet0/0/0]ip address 10.0.12.2 24 [r1]ospf router-id 1.1.1.1 [r1-ospf-1]area 0 [r1-ospf-1-area-0.0.0.0]network 10.0.12.0 0.0.0.255 [r2]ospf router-id 2.2.2.2 [r2-ospf-1]area 0 [r2-ospf-1-area-0.0.0.0]network 10.0.12.0 0.0.0.255 配置bfd [r1]bfd [r1-ospf-1]bfd all-interfaces enable [r2]bfd [r2-ospf-1]bfd all-interfaces enable 查看 [r1]dis bfd session all -------------------------------------------------------------------------------- Local Remote PeerIpAddr State Type InterfaceName -------------------------------------------------------------------------------- 8192 8192 10.0.12.2 Up D_IP_IF GigabitEthernet0/0/0 -------------------------------------------------------------------------------- Total UP/DOWN Session Number : 1/0

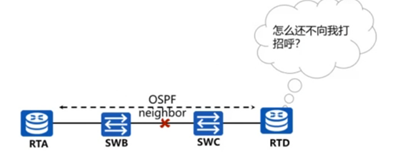

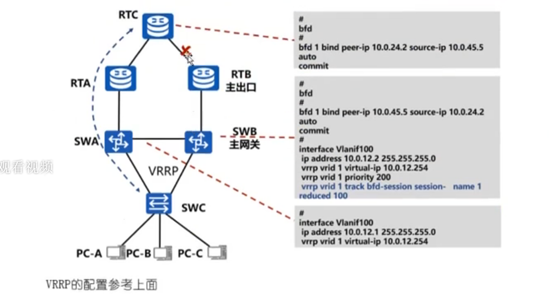

bfd联动vrrp实验

A与B 启用了VRRP协议,实现了准备网关作用,B为主

当出口路由器B与外网router的链路终端,B虽然可以通过动态路由协议感知,但是无法联动链接下游的网关接口,且继续为主网关。

用户的数据流还是发送到B,B再通过三层路由转发个诶A ,最后有A 出口。虽然结果不至于造成业务中断,但是会产生次优路径

实验

2 配置ip 3 配置vrrp [r1-GigabitEthernet0/0/0]vrrp vrid 1 virtual-ip 10.0.0.254 r2-GigabitEthernet0/0/0]vrrp vrid 1 virtual-ip 10.0.0.254 [r1-GigabitEthernet0/0/0]vrrp vrid 1 priority 120 4 配置bfd [r1]bfd r1]bfd 1 bind peer-ip 13.1.1.3 source-ip 13.1.1.1 auto [r3]bfd r3]bfd 1 bind peer-ip 13.1.1.1 source-ip 13.1.1.3 auto 查看 [r3]dis bfd session all -------------------------------------------------------------------------------- Local Remote PeerIpAddr State Type InterfaceName -------------------------------------------------------------------------------- 8192 8192 13.1.1.1 Up S_AUTO_PEER - -------------------------------------------------------------------------------- Total UP/DOWN Session Number : 1/0 在接口下配置 检查后操作 [r1]int g0/0/0 [r1-GigabitEthernet0/0/0]vrrp vrid 1 track bfd-session session-name 1 reduced 30