dingfanzu是一款基于php+mysql的外卖订餐网站,包括前端和后台。

国家信息安全漏洞共享平台于2025-01-20公布该程序存在代码注入漏洞。

漏洞编号:CNVD-2025-02106、CVE-2025-22976

影响产品:dingfanzu v1.0

漏洞级别:高

公布时间:2025-01-20

漏洞描述:dingfanzu v1.0版本存在SQL注入漏洞,该漏洞源于系统缺少对外部输入的SQL语句进行验证。攻击者可利用该漏洞执行任意代码,例如SQL注入、拖库、删库等。

解决办法:

目前厂商官网都关闭了,没法通过升级补丁修复该漏洞,因此必须使用第三方防护系统来解决。可以使用『护卫神·防入侵系统』的“SQL注入防护”模块来解决该注入漏洞,不止对该漏洞有效,对所有的SQL注入漏洞和跨脚本漏洞都可以防护。

1、SQL注入防护和XSS跨站攻击防护

『护卫神·防入侵系统』自带的SQL注入防护模块(如图一)除了拦截SQL注入,还可以拦截XSS跨站脚本(如图二),一并解决dingfanzu的其他安全漏洞,拦截效果如图三。

(图一:SQL注入防护模块)

(图二:XSS跨站脚本攻击防护)

(图三:SQL注入拦截效果)

2、后台保护

如果对安全要求较高,还可以使用『护卫神·防入侵系统』系统的“网站后台保护”模块,对dingfanzu网站后台做保护。

(图四:添加网站后台保护)

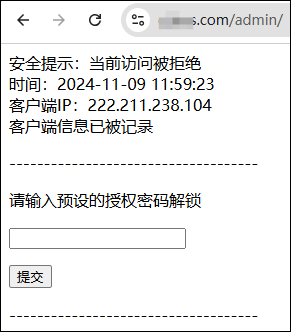

设置好以后,防入侵系统就会对后台进行保护,后期访问时需要先验证授权密码(如图五),只有输入了正确的密码才能访问。

(图五:访问后台需要输入授权密码)

分类:

漏洞播报

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】