Windows Server 2025作为微软全新一代服务器系统,已于近期正式全面登场。护卫神安全团队第一时间对其进行安装测试,研究系统安全加固方法。经研究发现,Windows Server 2025和以前的Windows Server操作系统一样,为了兼容性,微软默认安装了很多模块、开放了很多功能。大部分服务器只用于存放网站、数据库、ERP/OA/生产等系统, 均用不到Windows默认开放的大部分功能模块,这些功能模块往往可能出现漏洞,因此要保障Windows Server系统的安全,务必做系统安全加固。

那么Windows Server 2025如何加固系统安全呢,下面就由护卫神安全团队为你详细讲解!

1、 更新系统补丁至最新

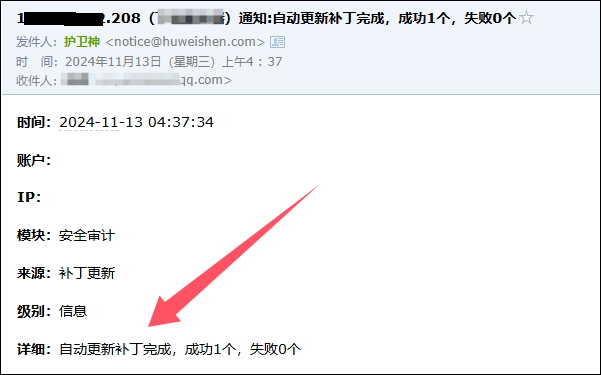

这个算是Windows系统用户的福利,微软每个月都会定期发布系统补丁,只需要更新一下就可以了。如果你觉得麻烦,可以使用《护卫神.防入侵系统》的“补丁更新”功能,自动更新系统补丁至最新(如下图一),并发送结果通知给你(如下图二)。

(图一:自动更新系统补丁)

(图二:补丁更新通知)

2、 禁用危险的服务

服务器一般用不到的几个危险服务:Server、Remote Registry、Computer Browser、Print Spooler、Routing and Remote Access、Telnet 、TCP/IP NetBIOS Helper,请务必在“服务”中禁用。其中Print Spooler是打印机服务,如果需要使用打印机请开启。

快捷禁用脚本:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 | sc config lanmanserver start= DISABLEDnet stop lanmanserversc config RemoteRegistry start= DISABLEDnet stop RemoteRegistrysc config Browser start= DISABLEDnet stop Browsersc config Spooler start= DISABLEDnet stop Spoolersc config RemoteAccess start= DISABLEDnet stop RemoteAccesssc config tlntsvr start= DISABLEDnet stop tlntsvrsc config LmHosts start= DISABLEDnet stop LmHosts |

3、 更改默认远程桌面端口

远程桌面端口默认3389,有很多扫描工具会对其进行撞库和暴力破解,改成一个不常用的端口虽然不能从根本解决问题,但相对3389端口还是会好一些。如果要从根本解决问题,可以使用《护卫神.防入侵系统》的“远程防护”模块,只有授权用户才能连接远程桌面(例如只对你所在城市开放远程桌面),彻底阻止黑客撞库和暴力破解,拦截效果如下图三。

(图三:拦截非法远程登录)

4、 启用防火墙,只开放必要端口

防火墙是必须开启的,一般只开放网站端口(默认80、443)、远程端口(默认3389)。如果需要FTP,也可以开放一下(默认21)。

以下端口请务必禁止访问:135,137,138,139,445

如果网站只对国内开放,可以使用《护卫神.防入侵系统》的“防火墙”模块,设置80端口和443端口只对国内开放(如下图四),这样安全性会提升很多,因为绝大部分扫描肉鸡都在国外。

(图四:网站只对国内用户开放)

5、 删除危险ACL权限

这一块非常复杂,需要对操作系统的每一个文件做颗粒度ALC优化。由于篇幅原因,无法逐个说明,我们就挑选重点的一些文件来设置。

黑客入侵提权用到的命令工具(cmd.exe、net.exe),务必设置ACL权限,只允许Administrators和System访问。

快捷设置脚本:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 | Echo y|Cacls "C:\Windows\regedit.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\System32\cmd.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\System32\net.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\System32\at.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\System32\attrib.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\System32\cacls.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\System32\cscript.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\System32\net.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\System32\net1.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\System32\sc.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\System32\wscript.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\SysWOW64\cmd.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\SysWOW64\net.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\SysWOW64\at.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\SysWOW64\attrib.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\SysWOW64\cacls.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\SysWOW64\cscript.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\SysWOW64\net.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\SysWOW64\net1.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\SysWOW64\sc.exe" /C /G Administrators:f SYSTEM:fEcho y|Cacls "C:\Windows\SysWOW64\wscript.exe" /C /G Administrators:f SYSTEM:f |

由于篇幅原因,无法对系统加固方法做全面的介绍,如果你需要全面的系统加固,请使用《护卫神.防入侵系统》的“系统加固”模块解决,加固项目如下图五。

(图五:系统安全加固)

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

2016-01-20 [Windows Server 2012] 初识Windows Server 2012