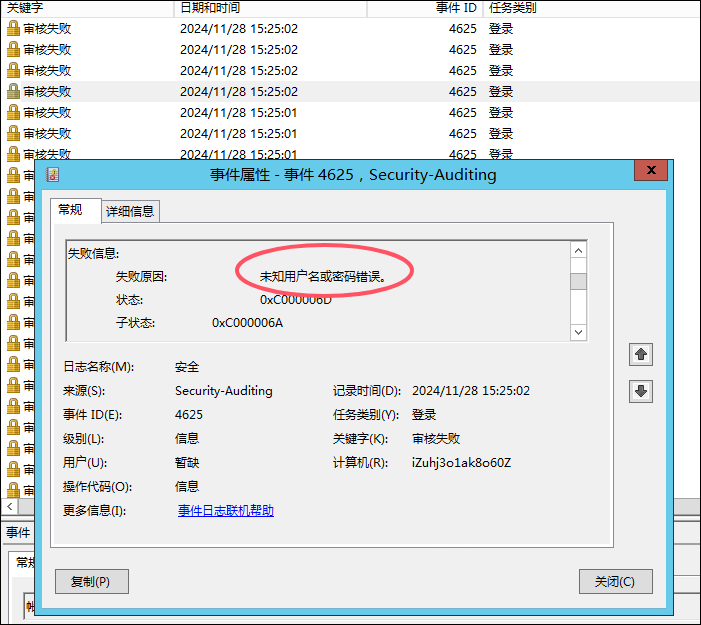

远程桌面登录是管理服务器最主要的方式,于是很多不法分子打起了远程桌面的歪心思。他们采用暴力破解或撞库的方式破解系统密码(如下图一),直接进入服务器内部。大部分运维人员为了管理方便,并未对服务器远程桌面登录做安全防护措施,如果再使用简单密码,那黑客就能轻易暴破,轻松取得管理权限。如果能对远程桌面进行一定的防护,阻止黑客暴力破解和撞库,那远程桌面就安全了许多。

(图一:黑客暴力破解的系统日志)

要阻止暴力破解和撞库,有三种方法可以实现:

1、 使用系统自带功能实现

2、 编写脚本实现

3、 使用第三方安全系统实现

1、 使用系统自带功能实现

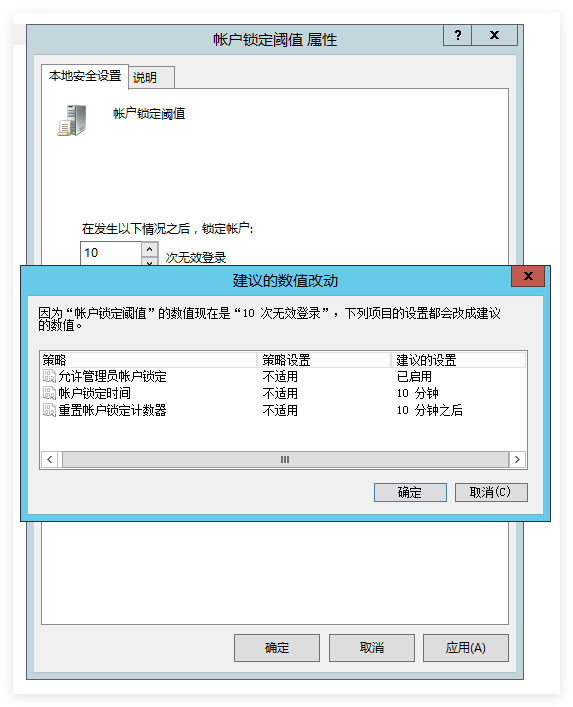

此功能只对Windows系统有效,在“本地安全策略-安全设置-账户策略-账户锁定策略”,设置“账户锁定阈值”为大于0的数字(建议30次),就能开启,效果如下图二。

(图二:Windows暴力破解防护)

需要注意一点,根据官方说明“此安全设置确定导致用户帐户被锁定的登录尝试失败的次数。在管理员重置锁定帐户或帐户锁定时间期满之前,无法使用该锁定帐户。”

也就是说,账户被锁定期间,哪怕正常合法登录,也是不行的,因为是锁定的账户,不是终端IP。

Linux系统也可以实现,可以使用pam_tally2模块和pam_faillock 模块,具体方法下回讲解。

2、 编写脚本实现

拦截思路:手动编写脚本,定时分析系统日志,找出登录错误次数较多的IP,并加入到防火墙拦截清单。

这个方法对运维人员技术要求较高,并且不同Linux实现方法也不一样。

具体脚本代码将公布到微信公众号“护卫神说安全”,敬请关注!

3、 使用第三方系统实现

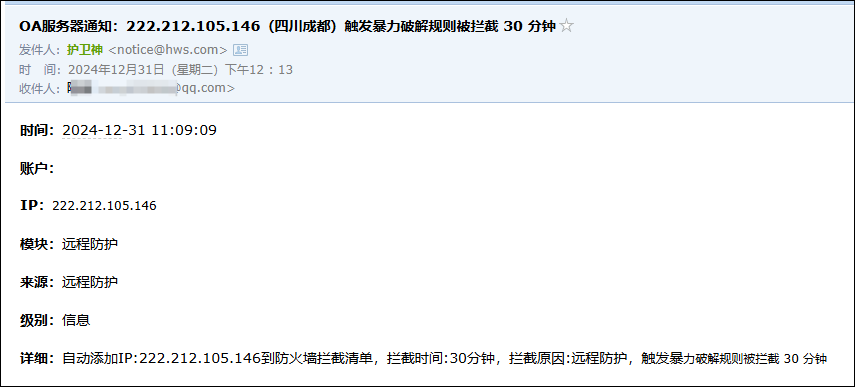

这种方法是最简单,也最有效的,对Windows和Linux都适用。可以使用《护卫.防入侵系统神》的“远程防护-暴力破解防护”模块实现(如下图三)。

(图三:暴力破解防护)

只需要填写防护阈值就可以了,当有人暴力破解或撞库时,防入侵系统会立即拦截,并记录拦截日志(如下图四),以及发送消息通知(邮件、短信、微信三种方式)告知管理员(如下图五),让管理员及时知晓入侵事件。

(图四:暴力破解拦截日志)

(图四:暴力破解拦截通知)

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步