2020-2021-1学期 20202413《网络空间安全专业导论》第十三周学习总结

2020-2021-1学期 20202413《网络空间安全专业导论》第十三周学习总结

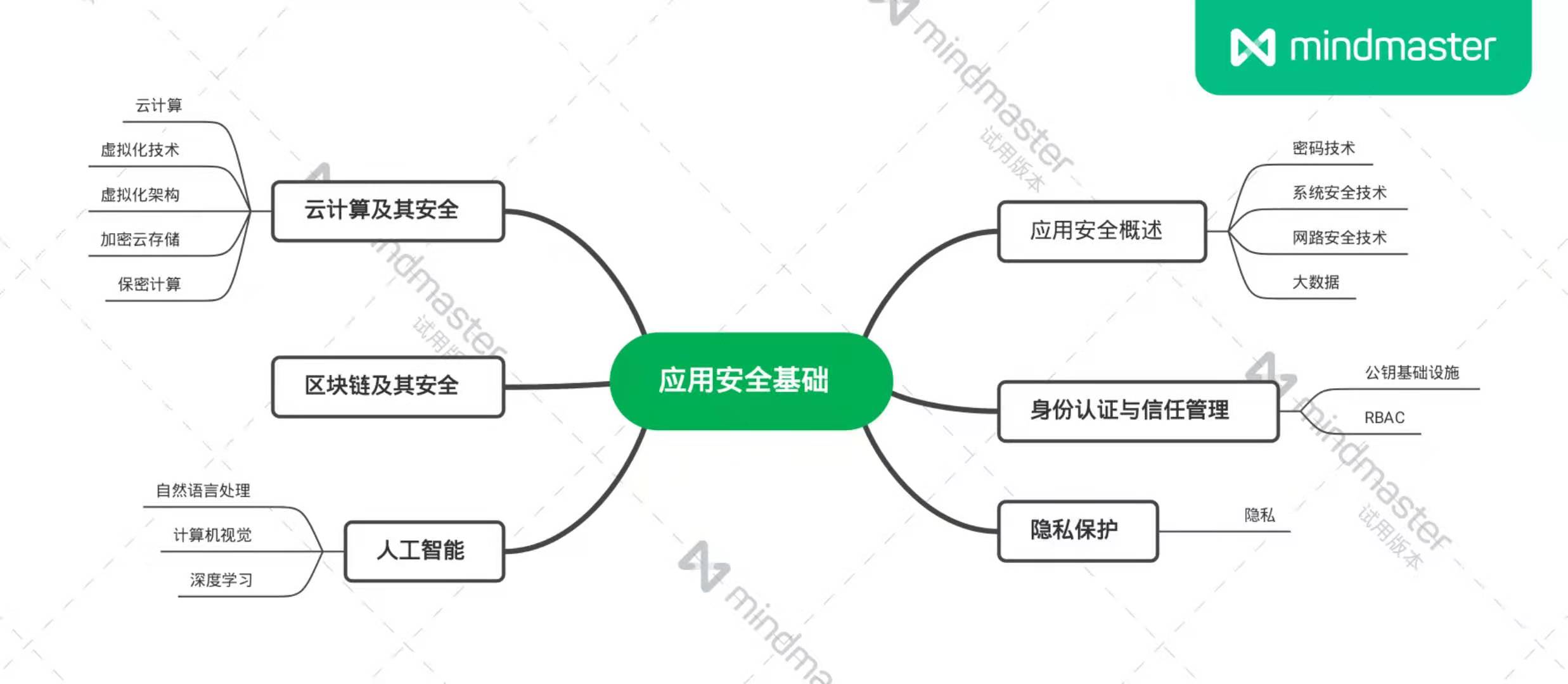

第六章:应用安全基础

一、应用安全概述

-

身份认证是保障应用安全的基础,不仅包括传统人的身份认证,还有很多网络实体需要身份认证和可信管理。

-

访问控制是应用系统安全必不可少的组成部分。传统的访问控制不能满足需求,基于角色的访问控制模型之后,又发展出基于网络空间的访问控制等多种扩展。

-

随着移动互联网、云计算、大数据、物联网等技术的发展,在用户使用多种移动应用时,个人隐私信息泄露风险也在增加,因此隐私保护也是应用安全的重点关注领域。

二、身份认证与信任管理

-

我们最常见到的身份认证方式肯定就是用户名/口令。验证方有证明方的口令或的口令的变换值(hash函数)。

-

但是安全的口令不好记,好记的口令不安全,而且很多时候我们为了方便,会将各个地方的口令设置成统一的。

-

因此产生了动态口令,随着时间变换,密码也会跟着变化。

-

基于时间的动态口令需要令牌与系统间保持同步。需要一种同步机制。

-

挑战应答认证方法是通过一轮应答实现验证者对证明者的认证,利用一次性随机数实现防止重放攻击。

-

基于生物特征和物性特征的认证,这种本质上基于属于被认证者独一无二的特征。

-

图灵测试采用的方法是利用人能够快速回答而机器难以快速回答的问题,是为了防止计算机程序对系统进行暴力破解。例如我们平时经常见到的图形验证码。

-

多因子认证的安全性比单一的认证方法高 。

-

公钥基础设施可以解决公钥的认证问题,即通过颁发密钥证书。

-

任何一个第三方在验证证书有效性时有以下操作:

1.颁发机构是否是其可信任机构

2.证书是否在有效期内

3.是否在证书的撤销列表中

4.证书的数字签名是否有效

-

主流的身份认证有以下:

RADIUS、在线快速身份认证、联盟身份管理

-

零信任模型的核心思想是网络边界内外的任何东西,在未验证之前都不予以信任。有以下特点:

1.内网应用程序和服务不再对公网可见

2.企业内网的边界消失

3.基于身份、设备、环境认证的精准访问控制

4.提供网络通信的端到端加密

三、隐私保护

-

k-匿名:如果每个个体的特点敏感信息值在一个大群体中都是一样的,那么在大群体中从这些敏感值中就区分不出特点的个体。

-

k-匿名必须满足以下条件:

1.敏感列不能泄露出被泛化列的信息

2.如果一个共享准标识符、包含k条记录集合的敏感值相同,这个数据对于同质化攻击仍然是脆弱的。

3.发布的数据的唯数足够低

-

查分隐私:对于一个给定的数据集以及一个算法A,DP性质要求数据集中每个元素对于算法A的输出结果的影响是非常有限的。这样,从算法结果很难识别数据集中个体的信息。

-

隐私计算:隐私计算是面向隐私信息全生命周期保护的计算理论和方法。涵盖了信息所有者、信息转发者、接收者在信息采集、存储、处理、发布、销毁、等全生命周期过程的所有计算操作。

-

核心内容包括隐私计算框架、隐私计算形式化定义、算法设计准则、隐私保护效果评估和隐私计算语言等

-

法律法规:HIPAA Regulation P FACT PCI DSS GDPR

四、云计算及其安全

-

云计算:一种基于网络和共享使用的,已按需分配和自服务置备等方式对可伸缩、弹性的共享物理和虚拟资源池等计算资源供应和管理的模式。

-

虚拟化技术是云计算的基础。

-

完全虚拟化分为软件辅助的全虚拟化和硬件辅助的全虚拟化。

-

虚拟化技术分为两类:虚拟机和容器。

-

虚拟化架构分为:寄居架构、裸金属架构和容器架构。

-

裸金属架构分为独立型、混合型、组合型。

-

完全虚拟化分为软件辅助的全虚拟化和硬件辅助的全虚拟化。

-

虚拟化也会带来安全威胁:

1.虚拟机逃逸

即用虚拟机与宿主机建立联系。

2.边信道攻击

利用在信息处理过程中使用的不同运算操作或特定物理硬件而产生的不同额外信息发起攻击。

3.网络隔离

4.镜像和快照的安全

-

基于云计算构建的信息系统,底层基础设施由云服务商提供,而上层的业务和数据则有云租户建设并维护。

-

加密云存储是保护云数据安全的基本手段。

-

“秦盾”云加密数据库系统的核心功能基于明文索引结构的密钥管理、自适应可定制的数据列安全分级加密、基于属性的细粒度访问。

-

保密计算可以让加密数据在内存中处理,其他用户无法访问,降低其在系统的其他部分被泄露的风险。

五、区块链及其安全

-

区块链:采用了密码技术的去中心化的分布式数据库,在区块链网络中没有中心节点,所有节点地位相同。

-

当与以太坊交互时,其实就是在执行交易、改变系统状态。

-

区块链具有不可篡改性、不可伪造性和可验证性。

六、人工智能及其安全

-

安全问题:

1.对抗样本

2.模型萃取

3.投毒攻击

4.训练数据窃取

-

对网络空间安全的影响:

1.安全挑战

2.网络犯罪

3.安全风险