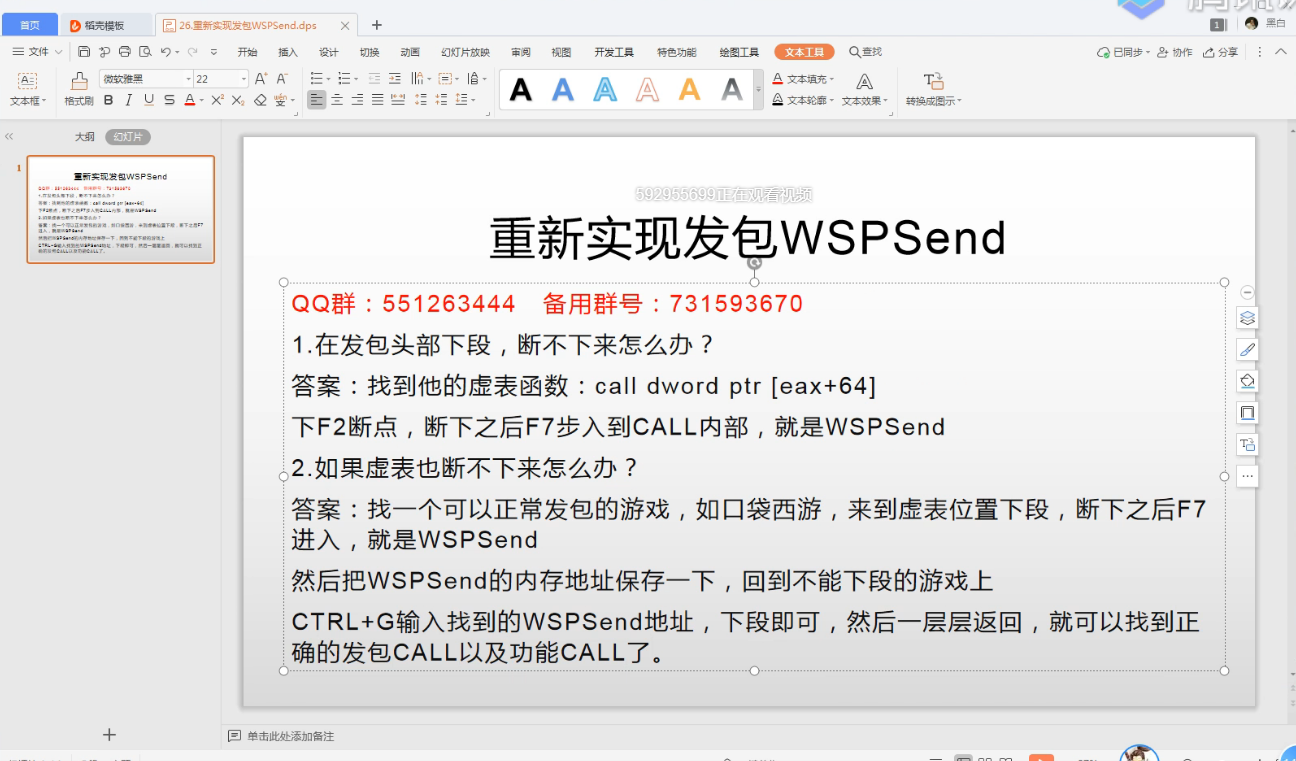

黑白逆向编程课程笔记 26.重写发包&WSPSend

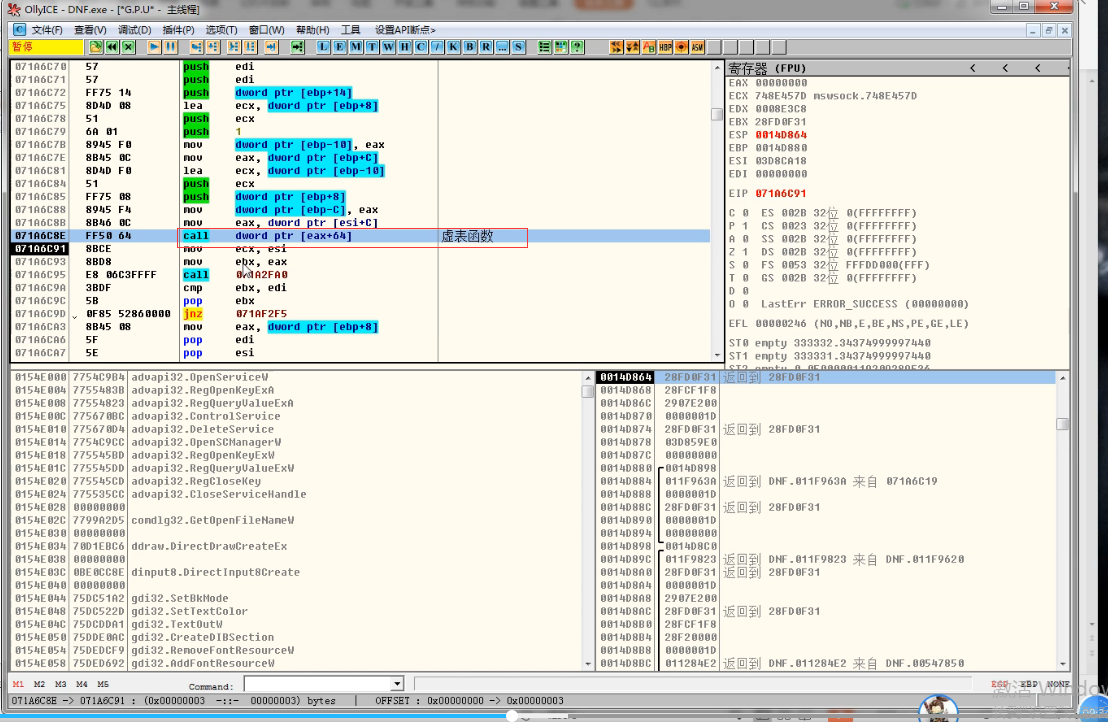

下图是win7虚表函数

下图是我自己WIN10 虚表函数执行位置

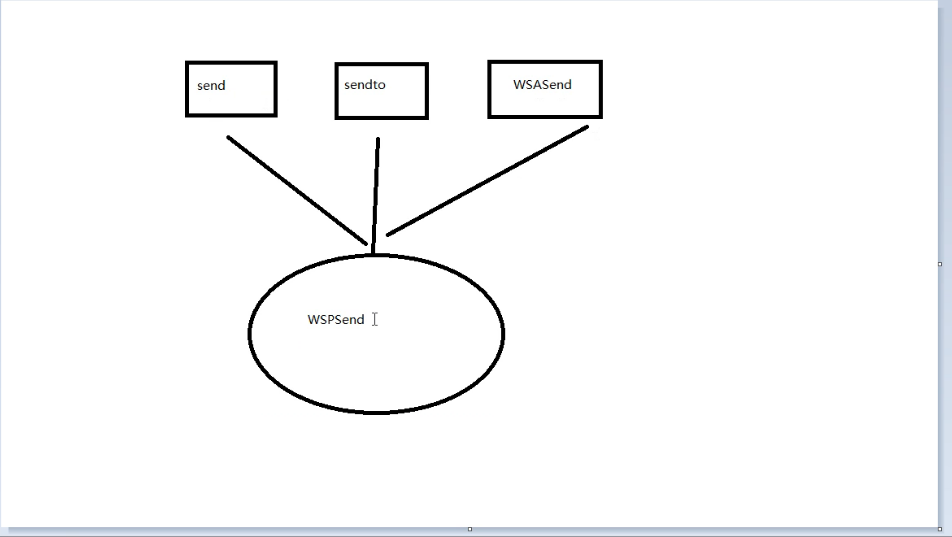

调用个虚表函数

格式1:

call 寄存器+64

格式2(分步模式):

mov 寄存器,寄存器+64

call 寄存器

要调试的游戏 虚表函数也无法断点,找个可以虚表断点的游戏,进入调用虚表函数call 找到第一行的地址(73F9E0A0),然后CTRL+3F9E0A0 输入 73F9E0A0 ,F2下断点

pb send 找到发包call,然后找虚表函数

找到虚表函数:

757F5911 8B76 64 mov esi, dword ptr [esi+64]

757F5932 FFD6 call esi

757F5932 F7步入调试:

73F9E0A0 6A 3C push 3C

73F9E0A2 68 9016FB73 push 73FB1690

73F9E0A7 E8 A4D3FEFF call 73F8B450

发包call

01128520 8B0D E4B6AE01 mov ecx, dword ptr [1AEB6E4]

01128526 E8 95110D00 call 011F96C0 ; 发包CALL

0112852B 8B0D E4B6AE01 mov ecx, dword ptr [1AEB6E4]

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Linux glibc自带哈希表的用例及性能测试

· 深入理解 Mybatis 分库分表执行原理

· 如何打造一个高并发系统?

· .NET Core GC压缩(compact_phase)底层原理浅谈

· 现代计算机视觉入门之:什么是图片特征编码

· 手把手教你在本地部署DeepSeek R1,搭建web-ui ,建议收藏!

· Spring AI + Ollama 实现 deepseek-r1 的API服务和调用

· 数据库服务器 SQL Server 版本升级公告

· C#/.NET/.NET Core技术前沿周刊 | 第 23 期(2025年1.20-1.26)

· 程序员常用高效实用工具推荐,办公效率提升利器!