BUUCTF(八)[极客大挑战 2019]LoveSQL

BUUCTF

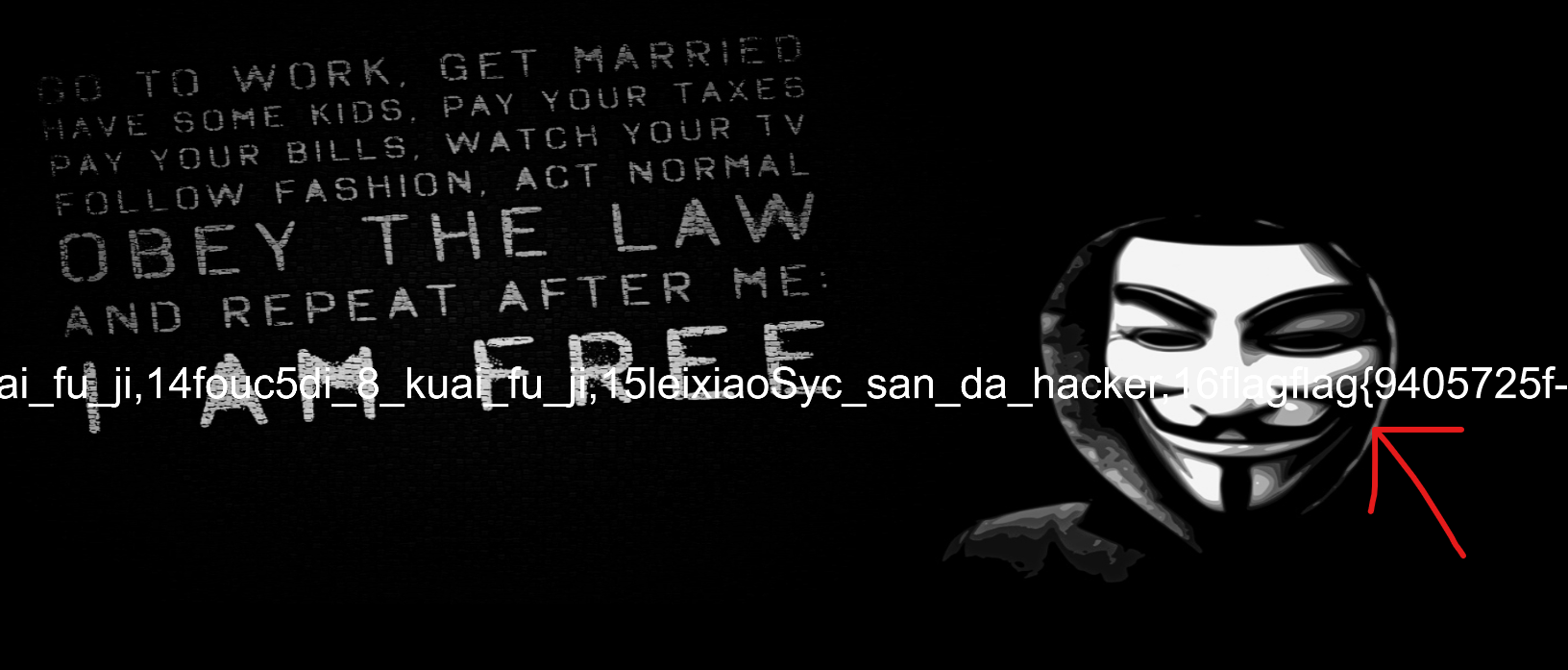

1.打开题目

注入方法可参考NewsCenter

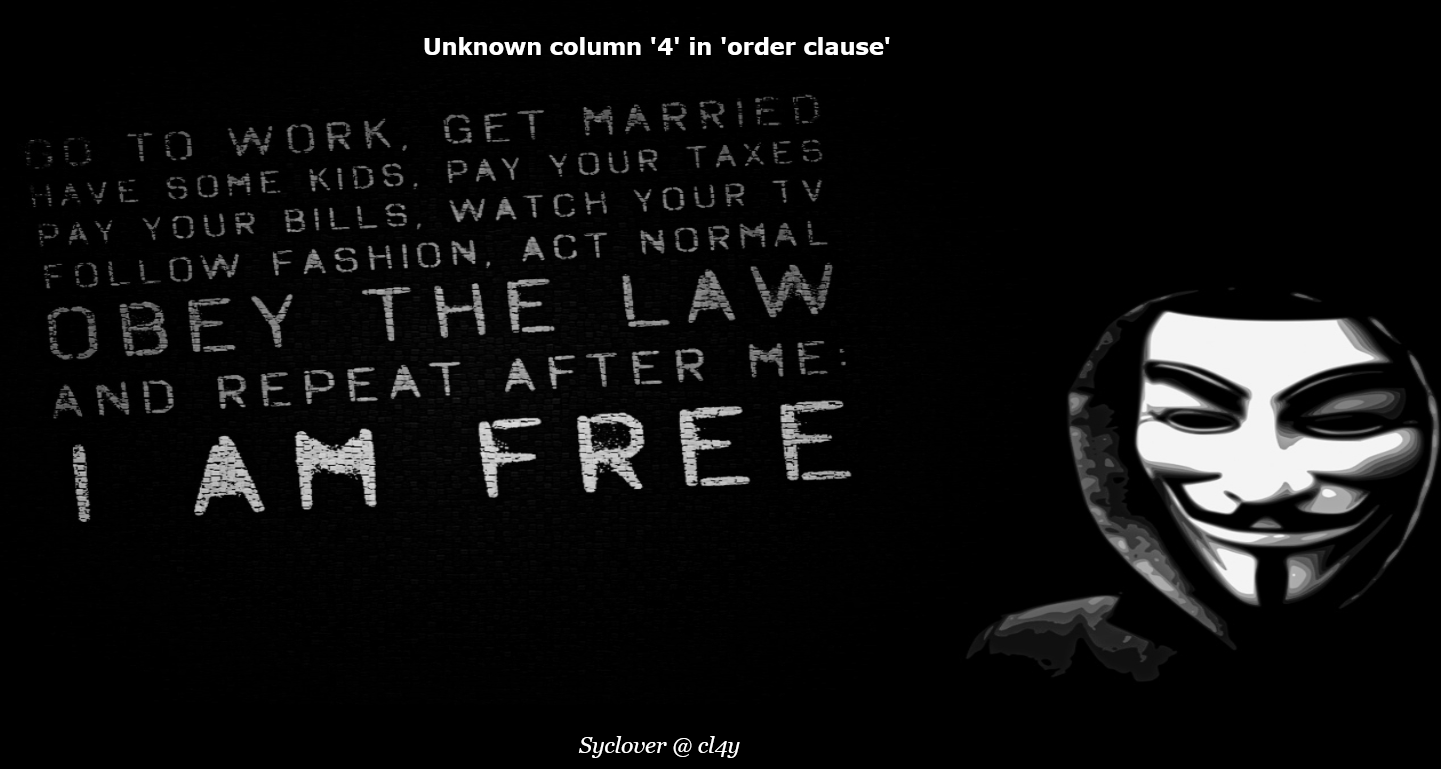

2.测试注入点

%23为“#”符号的URL编码形式

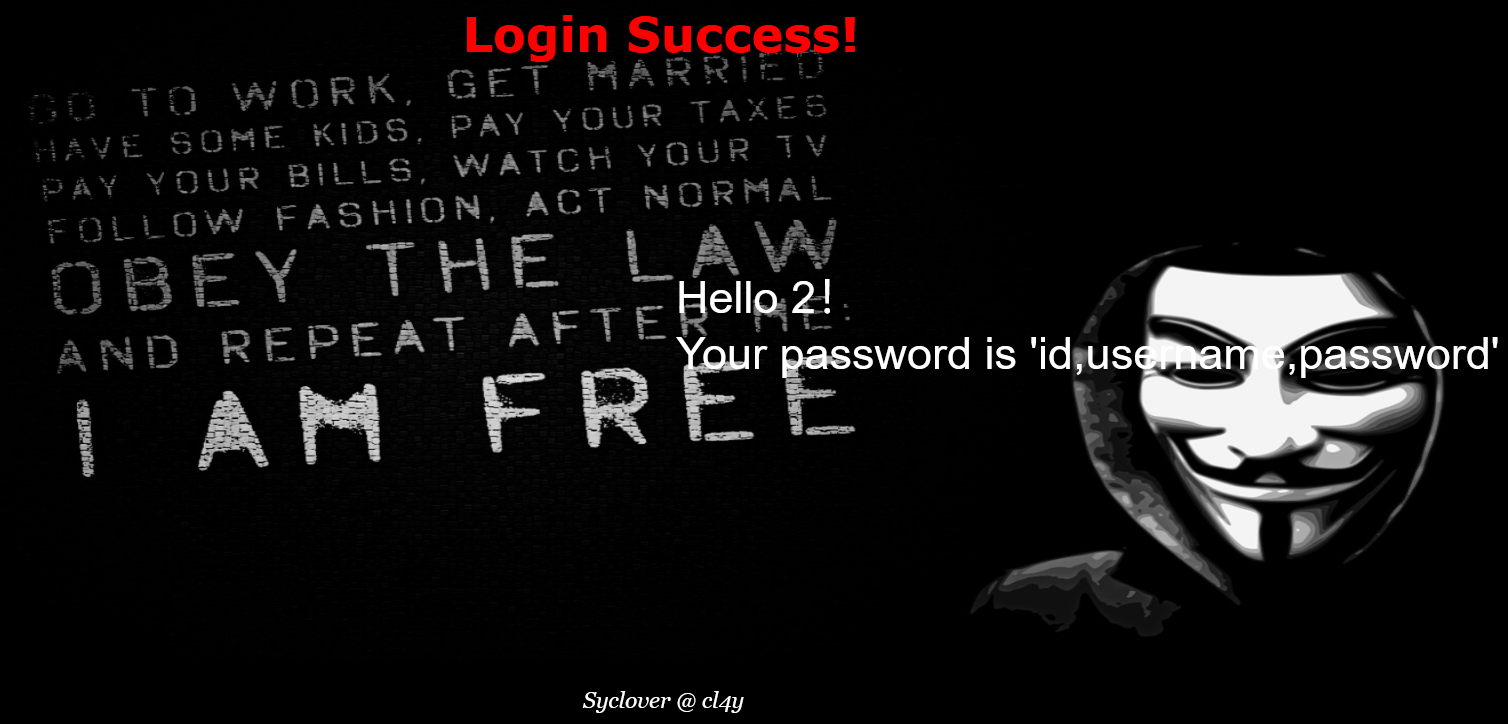

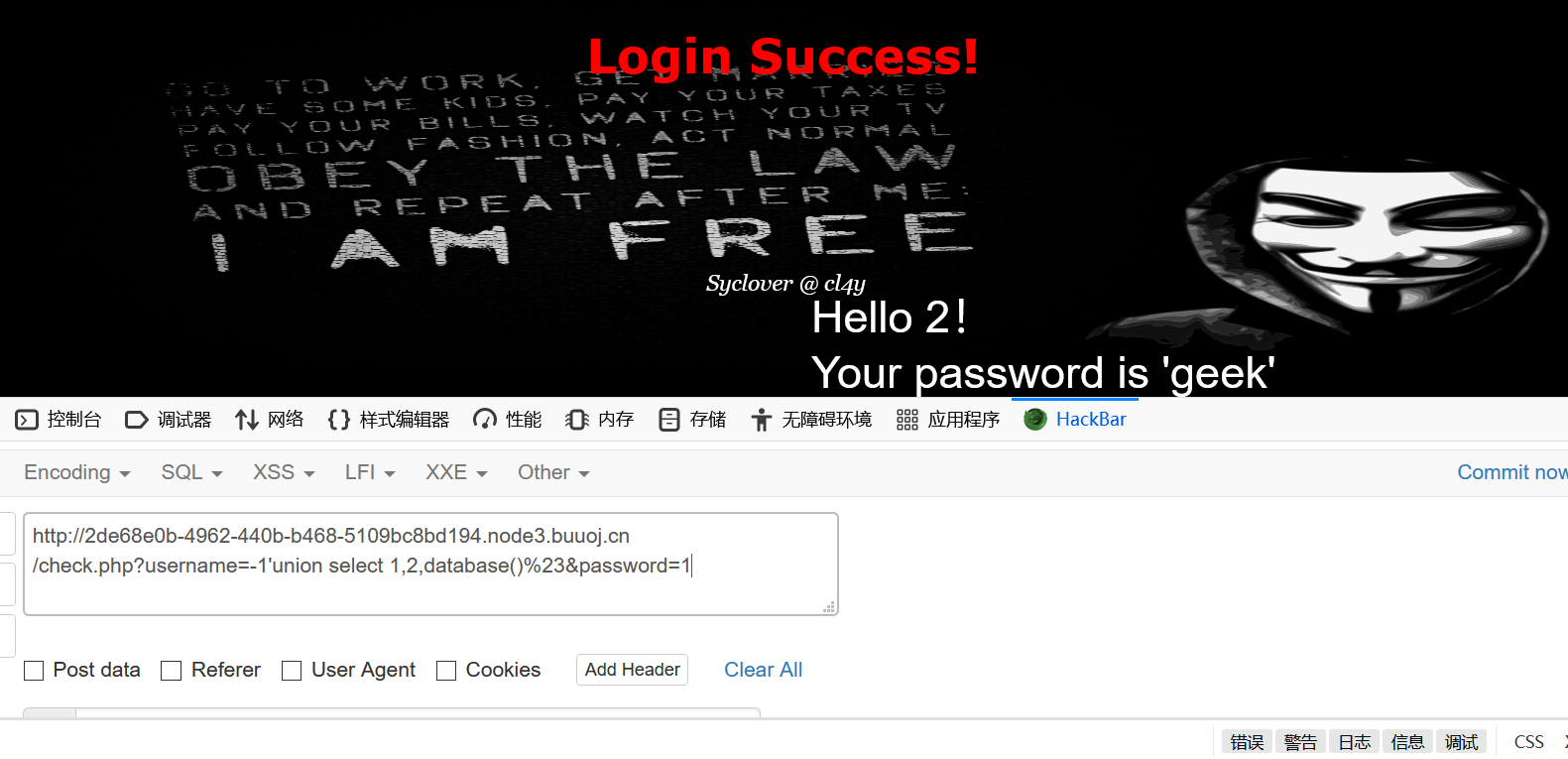

3.查库

联合查询注入 可参考NewsCenter

4.查表

当前库下有两个表geekuser l0ve1ysq1,我们先看看l0ve1ysq1

5.查字段

注:

0x代表16进制

6c3076653179737131为l0ve1ysql的16进制形式

6.查值

__EOF__

本文作者:HUGBOY

本文链接:https://www.cnblogs.com/hugboy/p/geeklovesql.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

本文链接:https://www.cnblogs.com/hugboy/p/geeklovesql.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

________________________________________________________

Every good deed you do will someday come back to you.

Love you,love word !

【推荐】还在用 ECharts 开发大屏?试试这款永久免费的开源 BI 工具!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 如何在 .NET 中 使用 ANTLR4

· 后端思维之高并发处理方案

· 理解Rust引用及其生命周期标识(下)

· 从二进制到误差:逐行拆解C语言浮点运算中的4008175468544之谜

· .NET制作智能桌面机器人:结合BotSharp智能体框架开发语音交互

· 想让你多爱自己一些的开源计时器

· Cursor预测程序员行业倒计时:CTO应做好50%裁员计划

· 大模型 Token 究竟是啥:图解大模型Token

· 用99元买的服务器搭一套CI/CD系统

· 如何在 .NET 中 使用 ANTLR4